HOOKBOT – nowa rodzina złośliwego oprogramowania mobilnego

Z badań opinii publicznej wynika, że już ponad 90% społeczeństwa posiada telefon komórkowy, a największą popularnością cieszą się smartfony z systemem operacyjnym Android. Wiedzą o tym również przestępcy i chętnie wykorzystują ten fakt celem wykradania wrażliwych danych użytkowników, które docelowo pozwalają im na osiąganie zysków finansowych. Przykładem takiego działania przestępców jest odkryte w styczniu 2023 roku złośliwe oprogramowanie mobilne o nazwie HookBot, którego dotyczy ten artykuł.

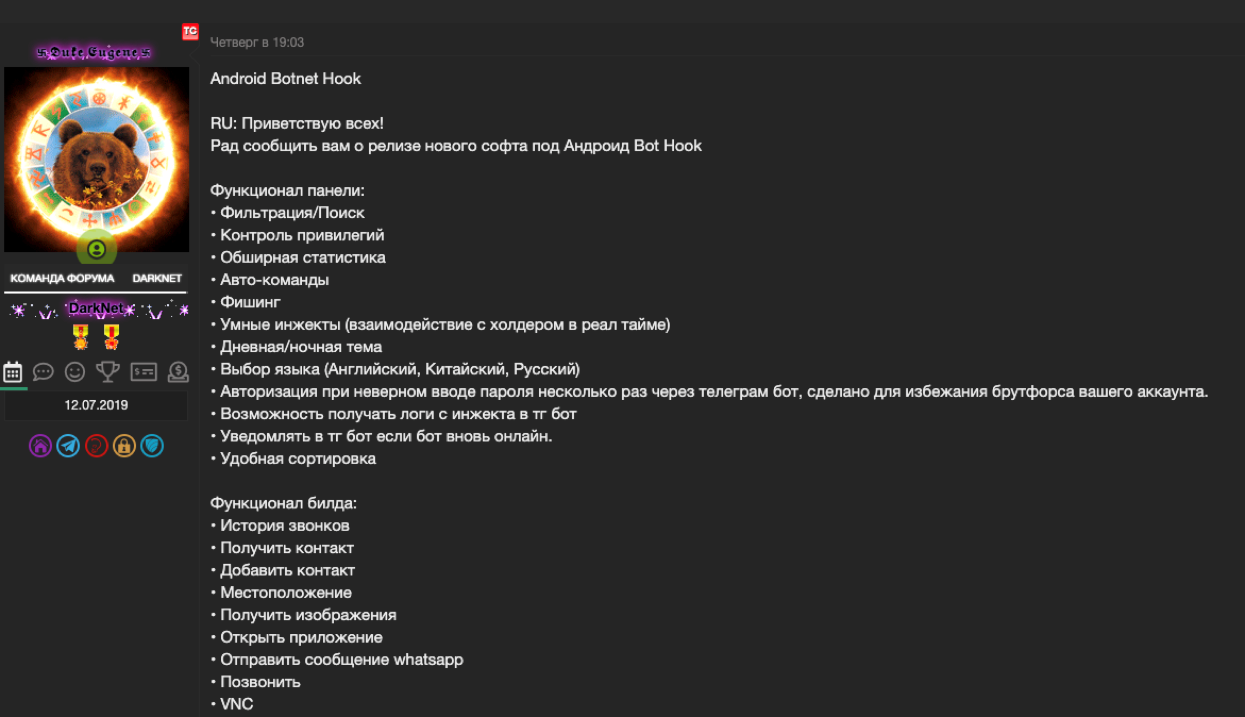

Wszystko rozpoczęło się od zidentyfikowania ogłoszenia mówiącego o chęci sprzedaży nowego malware mobilnego (rys. 1). Analiza wykazała, że autor wpisu odpowiada już za inne, znane rodziny złośliwego oprogramowania - BlackRock oraz ERMAC, które były aktywne w polskiej cyberprzestrzeni i powodowały straty u klientów polskich banków. W związku z powyższym zespół CSIRT KNF podjął działania zmierzające do pozyskania aplikacji należącej do nowej rodziny malware

i przeprowadził jej analizę. Poniżej przedstawiamy krótki opis zakresu działania złośliwego oprogramowania HookBot, na końcu artykułu zamieściliśmy dokładną analizę techniczną dla osób chcących bardziej zagłębić się w techniczne aspekty jego funkcjonowania.

Rys. 1 – Ogłoszenie zamieszczone przez autora HookBota na forach. przestępczych.

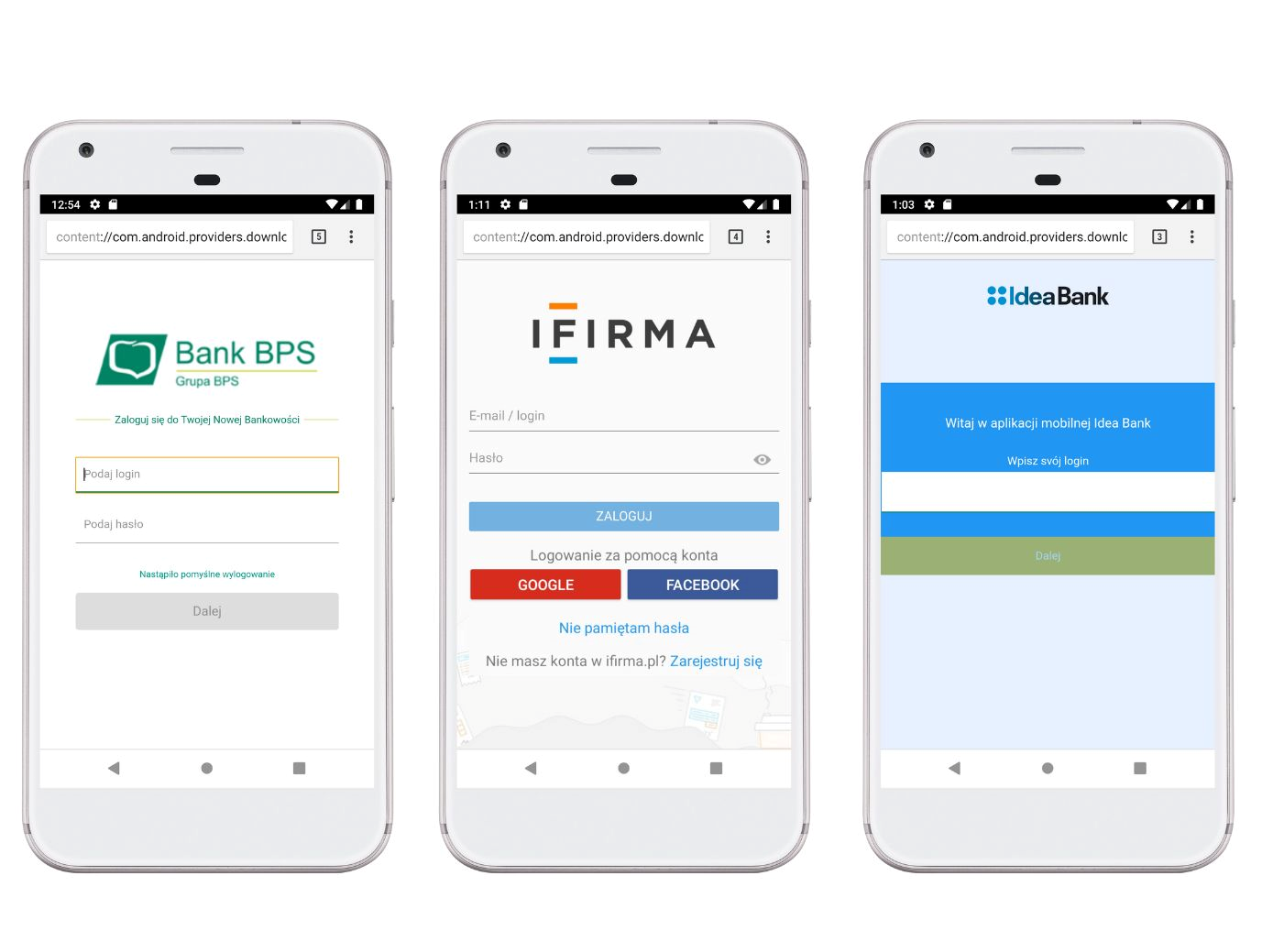

Trojan HookBot jest złośliwym oprogramowaniem, którego celem jest uzyskanie dostępu do prywatnych informacji użytkownika, takich jak hasła do bankowości internetowe, poczty elektronicznej, portfeli kryptowalutowych, czy też popularnych serwisów społecznościowych. W aktualnej wersji omawiane złośliwego oprogramowania, twórcy przygotowali rekordowe 772 formularze podszywające się pod legalne aplikacje, z czego 24 pochodzą z polskiej domeny. Wśród przygotowanych formularzy podszywających się pod aplikację z domeny .pl znalazły się następujące marki (Rys. 2):

- Allegro

- Bank BPH

- Bank Polskiej Spółdzielczości

- Santander Bank Polska

- Ceneo

- Rossmann

- EnveloBank

- Euro Bank

- Fakturownia

- Idea Bank

- iFirma

- ING Bank Śląski

- mBank

- Bank Millennium

- Nest Bank

- Noble Bank

- Novum Bank

- Orange Polska

- PKO BP

- Raiffeisen Bank

Rys. 2 – Formularze podszywające się pod aplikację z domeny .pl

Rys. 2 – Formularze podszywające się pod aplikację z domeny .pl

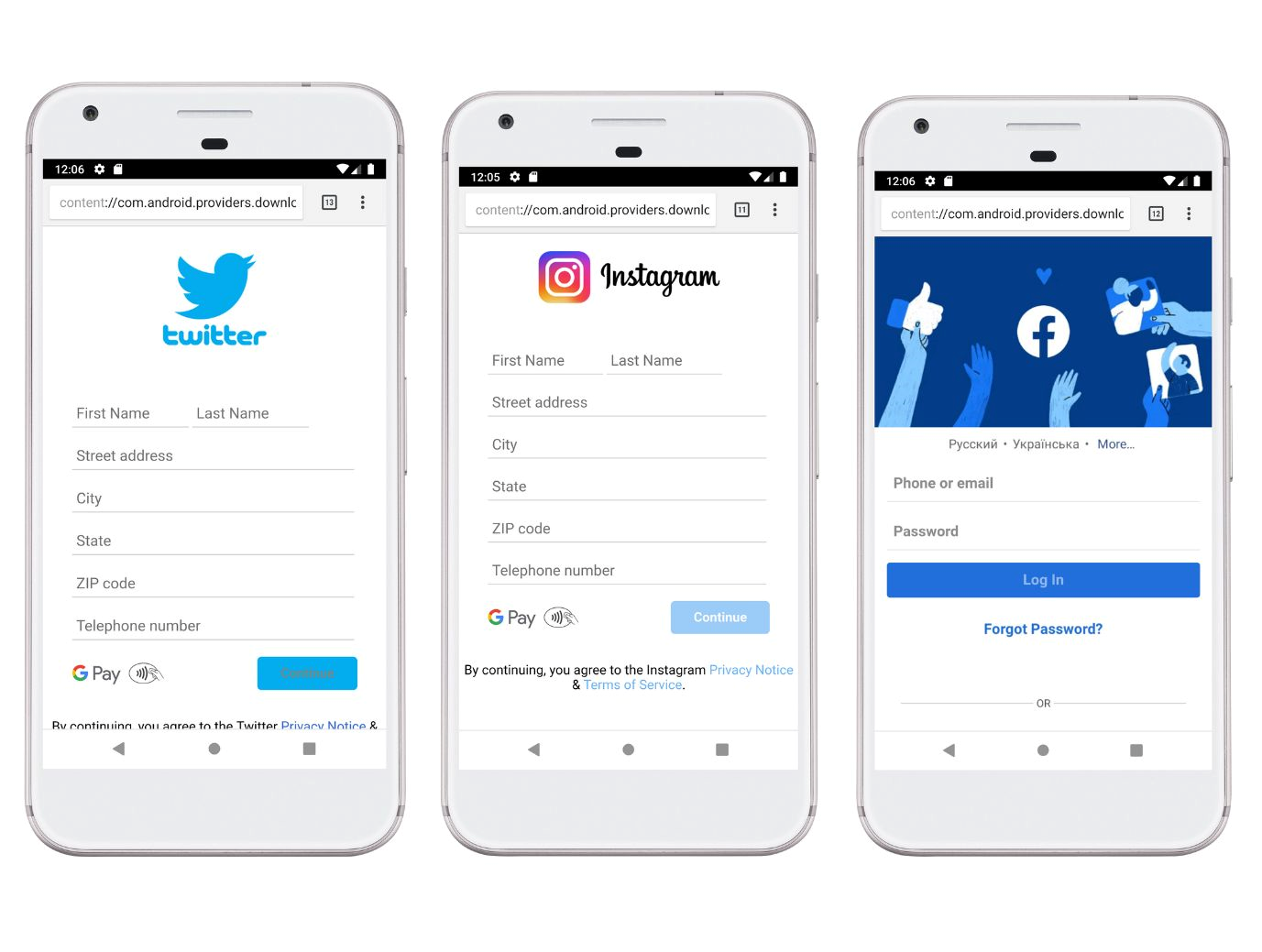

Przestępcy przygotowali także formularze dla najpopularniejszych serwisów społecznościowych m.in. (Rys. 3):

Rys. 3 – Przykłady fałszywych aplikacji podszywających się pod znane portale społecznościowe

Na celowniku złośliwego oprogramowania znajdują się także aplikację obsługujące portfele kryptowalutowe, takie jak:

- Cryptopay

- MyWallet

- BitPay

Pełna lista wykorzystywanych formularzy znajduję się w raporcie technicznym z analizy.

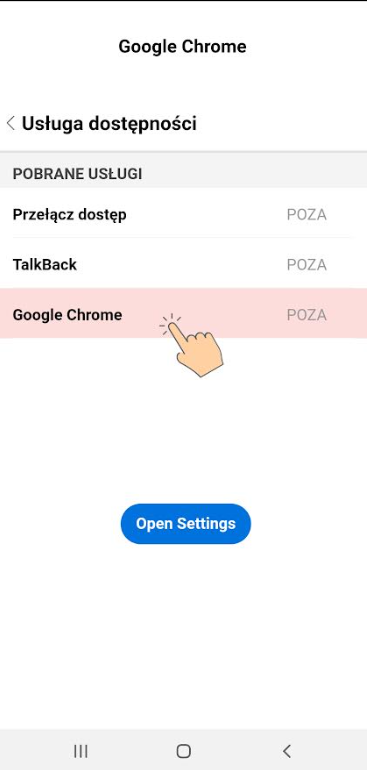

HookBot dystrybuowany jest przez fałszywe aplikacje, które podszywają się pod legalne, często popularne oprogramowanie. Dla przykładu, omawiany HookBot na początku przedstawia się jako przeglądarka Google Chrome (rys. 4).

Rys. 4 – Malware HookBot podszywający się pod aplikację Google Chrome

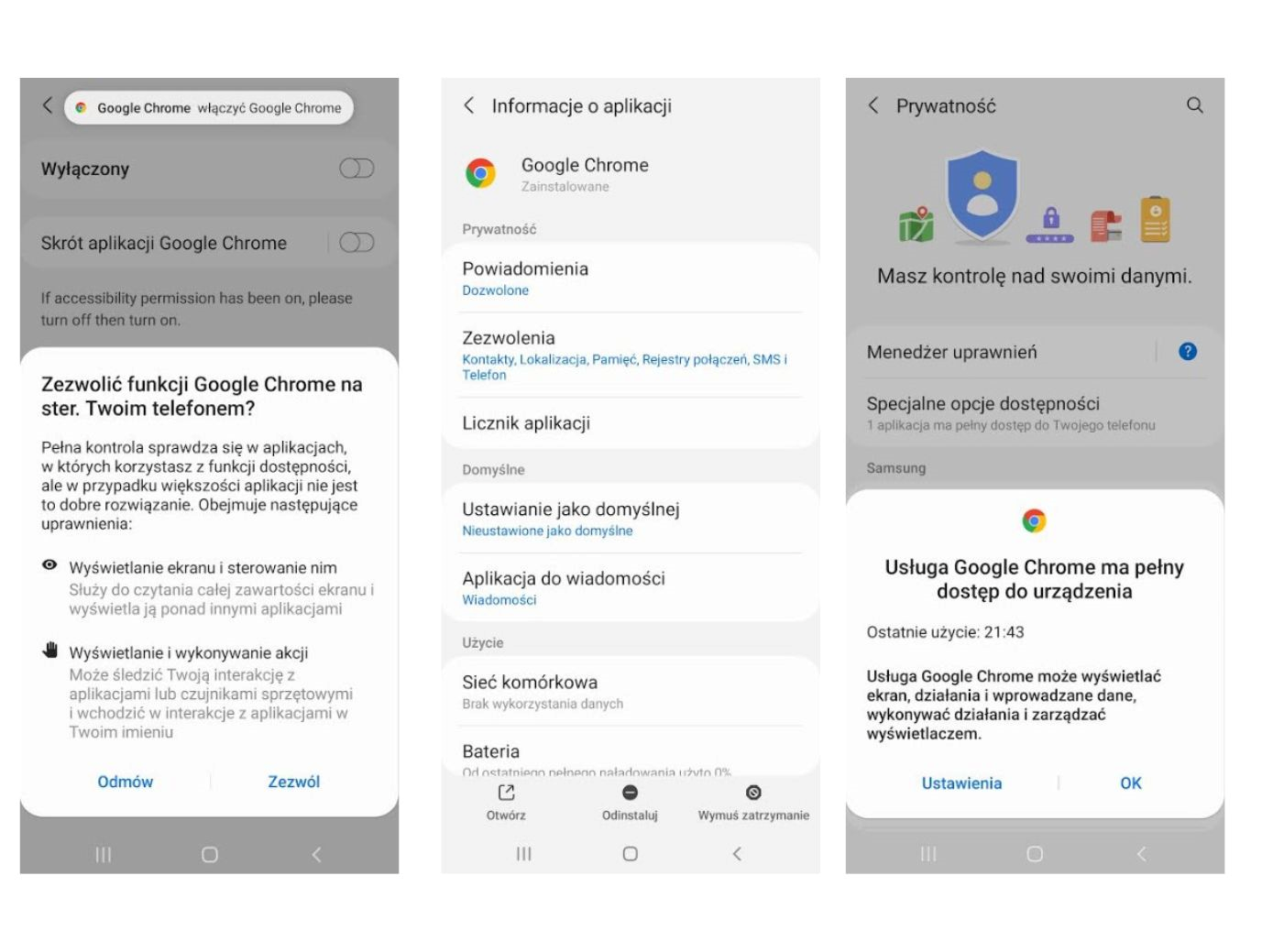

Po zainfekowaniu urządzenia, złośliwe oprogramowanie może uzyskać dostęp do funkcji systemowych pozwalających na śledzenie i przechwytywanie poufnych informacji. Wykonując inżynierię wsteczną, analitycy CSIRT KNF rozpoznali szereg funkcjonalności, które mają zostać wykonane przez złośliwe oprogramowanie. Jedną z nich jest tzw. eskalacji uprawnień, czyli proces polegający na uzyskaniu przez złośliwe oprogramowanie przywilejów, które nie są nadawane standardowo. HookBot dla eskalacji uprawnień wykorzystuje tzw. usługę dostępności (ang. Accessibility Services) (rys. 5). Funkcjonalność przeznaczona dla osoby z niepełnosprawnościami, mająca ułatwić korzystanie z urządzenia.

Rys. 5 – Od lewej: Próba uzyskania dostępu do funkcji „Dostępność” przez złośliwe oprogramowanie. Uprawnienia uzyskane w wyniku eskalacji uprawnień.

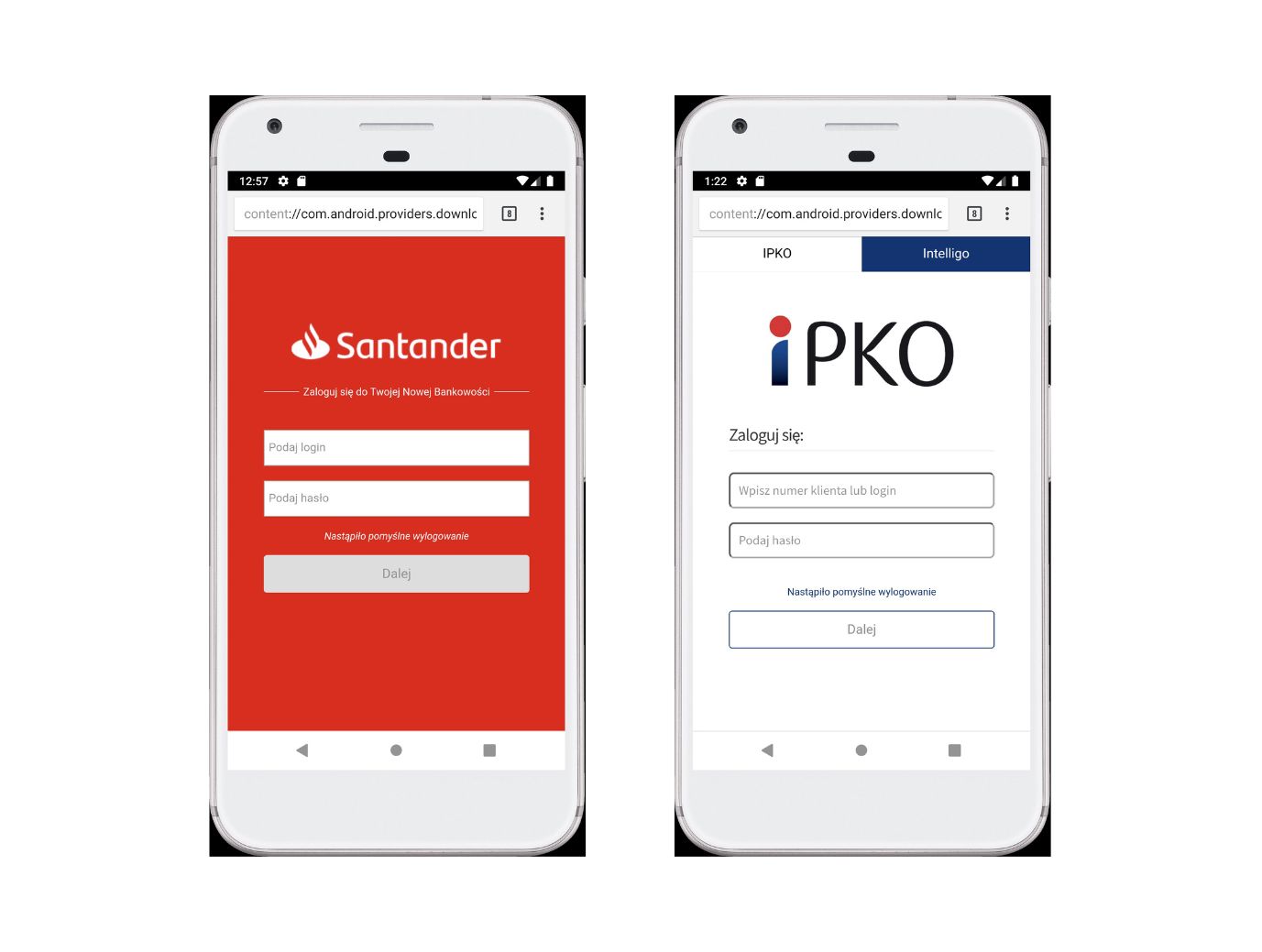

Nowością w porównaniu do innych rodzin złośliwego oprogramowania, nawet wcześniejszych rodzin pochodzących od tego samego developera, jest obsługa oprogramowania WhatsApp. Malware potrafi odczytywać, pisać i wysyłać wiadomości w tym komunikatorze. Proces monetyzacji infekcji odbywa się w momencie, gdy ofiara zainfekowanego urządzenia uruchomi aplikację, która znajduje się na liście celów oszustów. Złośliwe oprogramowanie, wykorzystując systemowy komponent WebView, wyświetli fałszywą stronę logowania do usługi, którą uruchomił użytkownik (jest to tzw. mechanizm nakładek - ang. overlay)(rys.6). Dla przykładu, jeżeli na liście celów przestępców znajduje się aplikacja bankowa, a użytkownik który zainfekował swoje urządzenie postanowi zalogować się do bankowości, nad oryginalną aplikacją wyświetli mu się fałszywe okno logowania. Jeżeli nie zorientuje się, że wyświetlone ekran nie jest prawdziwa aplikacja banku i wprowadzi swoje dane logowania, zostaną one przesłane do serwera kontrolowanego przez złośliwe oprogramowanie. W przypadku, gdy użytkownik posiada mechanizm dwuskładnikowego uwierzytelniania z wykorzystaniem SMS-ów, otrzymane kody SMS mogą zostać odczytane i również przesłane do przestępców.

Rys. 6 – Przykłady fałszywych nakładek (ang. overlay) wykorzystujących logotypy banków

Trojan HookBot stanowi poważne zagrożenie dla bezpieczeństwa danych i prywatności użytkownika. W celu ochrony przed zainfekowaniem CSIRT KNF radzi:

- pobierać aplikacje z oficjalnego sklepu Google Play,

- przed instalacją zweryfikować, jakie uprawnienia będą wymagane przez aplikację (informacja ta jest dostępna w sklepie Google Play),

- weryfikować, jakie aplikacje posiadają przyznany dostęp do usług dostępności i wyłączyć te, które nie są wykorzystywane,

- regularnie aktualizować oprogramowanie na swoich urządzeniach.

Poniżej przedstawiamy raport z analizy technicznej funkcjonowania złośliwego oprogramowania. W treści znajdują się informacje odnośnie szczegółów działania poszczególnych komponentów, a także pełne listy formularzy wykorzystywanych do podszywania się pod legalne aplikacje. Zachęcamy do lektury!

Pobierz raport techniczny: