Złośliwe oprogramowanie Hydra - analiza kampanii mailowej z wykorzystaniem wizerunku ING

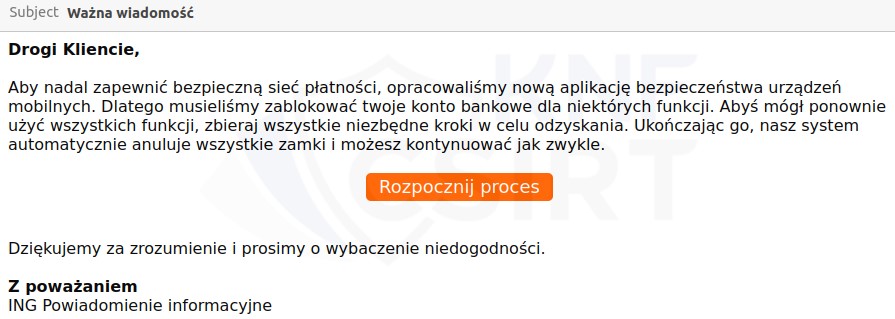

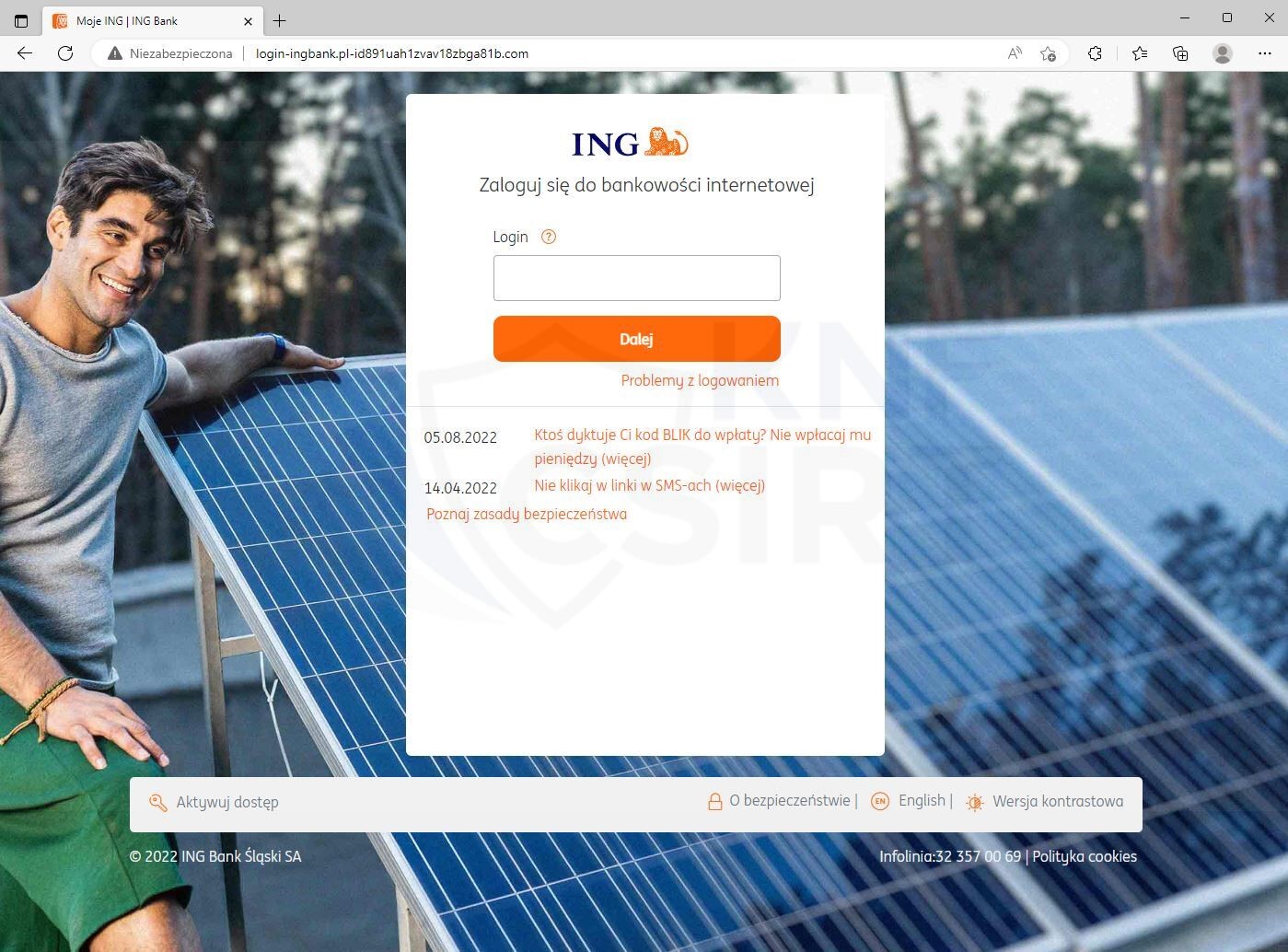

Cyberprzestępcy rozsyłają fałszywe wiadomości email z informacją o rzekomym zablokowaniu konta bankowego oraz konieczności zainstalowania aplikacji mobilnej na telefonie komórkowym. Link z wiadomości prowadzi do strony wyłudzającej dane logowania. W dalszych krokach na stronie wyświetla się kod QR lub przycisk z linkiem prowadzącym do pobrania złośliwej aplikacji.

Pierwszy etap oszustwa polega na wyłudzeniu danych logowania do bankowości elektronicznej Banku ING:

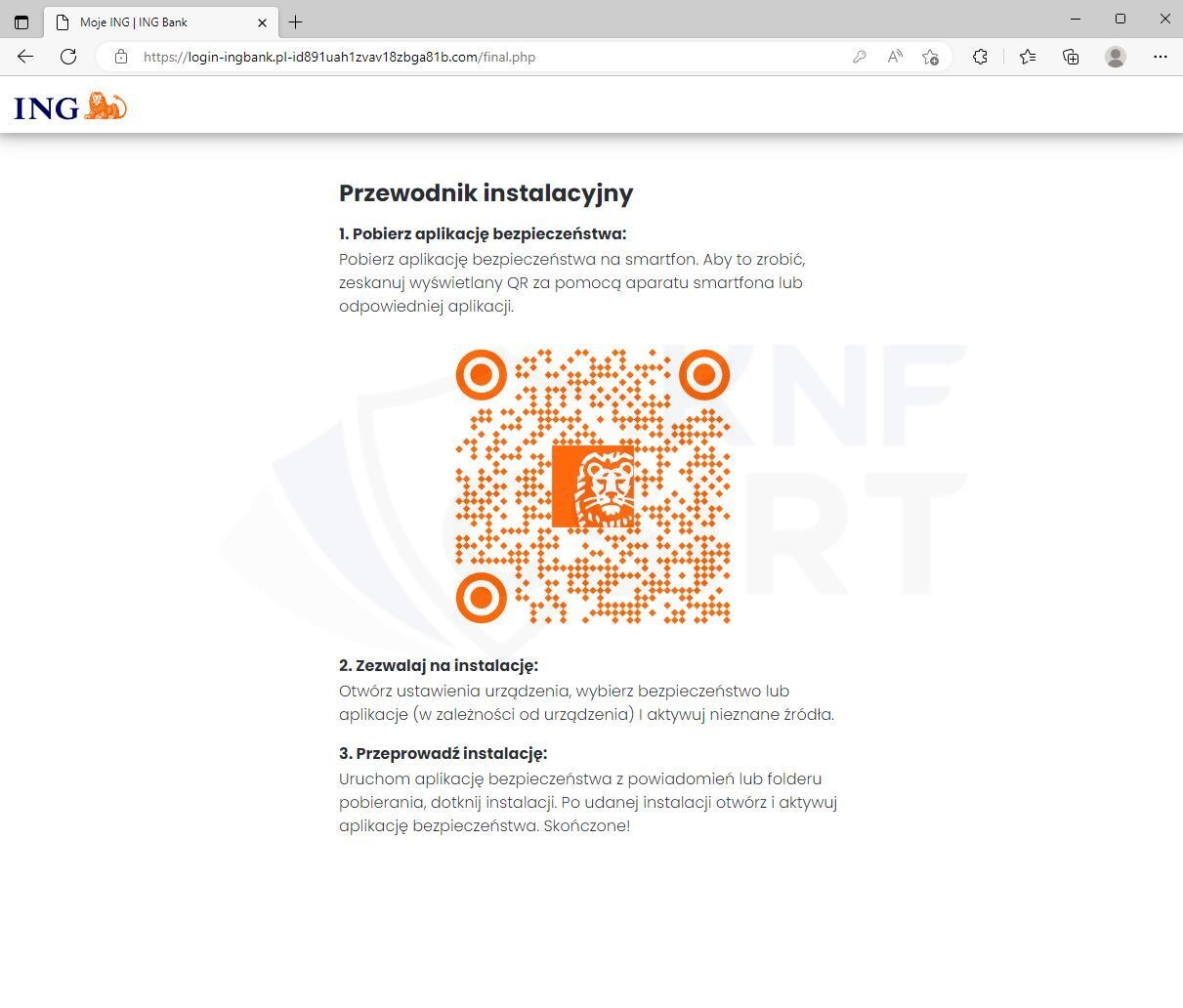

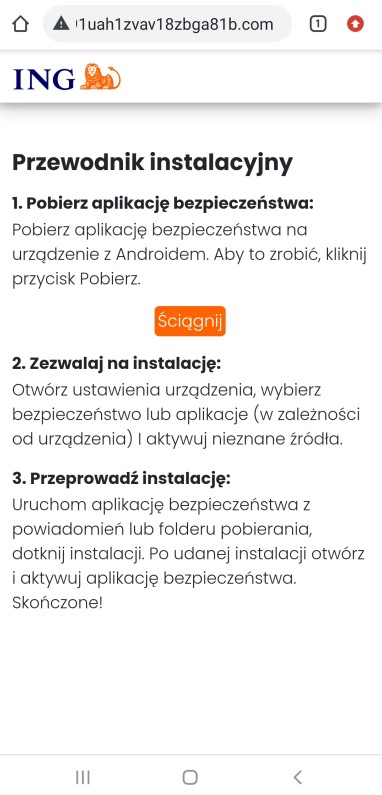

W kolejnym kroku ofiara proszona jest o zainstalowanie aplikacji mobilnej (w rzeczywistości jest to złośliwe oprogramowanie Hydra). Instalacja grozi zainfekowaniem telefonu i stwarza ryzyko utraty środków finansowych.

Strona wyświetlana podczas korzystania z komputera (przestępcy wykorzystują kod QR prowadzący do pobrania fałszywej aplikacji):

Strona wyświetlana w przypadku urządzeń mobilnych:

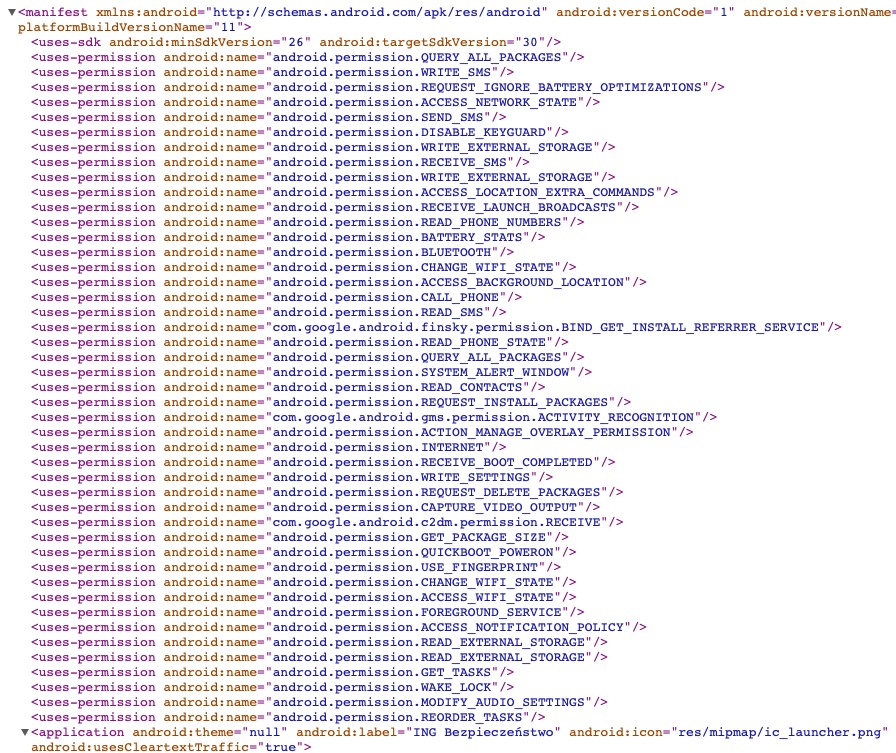

Pobrany plik to ING Bezpieczeństwo.apk (MD5: 0c91caf7d07defc7e4bbfc68dc4e8fa5, T1476, T1444 – w nawiasach będą wskazane techniki pochodzące z framework’u MITRE ATT@CK Mobile https://attack.mitre.org/matrices/mobile/). Po zainstalowaniu na urządzeniu działającej pod platformą Android aplikacji, wymaga ona od użytkownika nadania uprawnień do funkcji Dostępność/Ułatwienia dostępu (T1453), czego następstwem jest ich eskalacja. W tym scenariuszu niebezpieczna aplikacja będzie mogła symulować kliknięcia na ekranie np. podczas akceptowania kolejnych uprawnień, których zażąda. W pliku , które aplikacja będzie mogła potencjalnie otrzymać:

Wybrane uprawnienia zdefiniowane w AndroidManifest:

android.permission.ACCESS_NOTIFICATION_POLICY – dostęp i zarządzanie powiadomieniami (T1517);

android.permission.ACTION_MANAGE_OVERLAY_PERMISSION – możliwość wyświetlania okien nad innymi aplikacjami (T1417, T1417.002);

android.permission.CALL_PHONE – wykonywanie połączeń głosowych (T1616);

android.permission.CAPTURE_VIDEO_OUTPUT – przechwytywanie obrazu z kamery (T1512);

android.permission.GET_TASKS – uruchomione zadania na urządzeniu (T1603);

android.permission.QUERY_ALL_PACKAGES – zainstalowane aplikacje (T1418);

android.permission.READ_CONTACTS – dostęp do kontaktów (T1512)

android.permission.READ_PHONE_NUMBERS – odczytanie numeru telefonu (T1426);

android.permission.READ_SMS,android.permission.RECEIVE_SMS,android.permission.WRITE_SMS,android.permission.SEND_SMS - uprawnienia zezwalające na pełną obsługę wiadomości tekstowych (T1582);

android.permission.SYSTEM_ALERT_WINDOW – uprawnienie pozwalające na wyświetlanie okien nad aplikacjami (T1417, T1417.002).

Payload oraz Inject

Aplikacja po zainstalowaniu i nadaniu uprawnień, za pomocą metody DexClassLoader (metoda ta pozwala na wczytanie do aplikacji dodatkowego pliku classes.dex, który zawiera dalszy kod aplikacji T1631) wczytuje wcześniej odszyfrowany plik tHfH.json, który znajdował się w folderze assets.

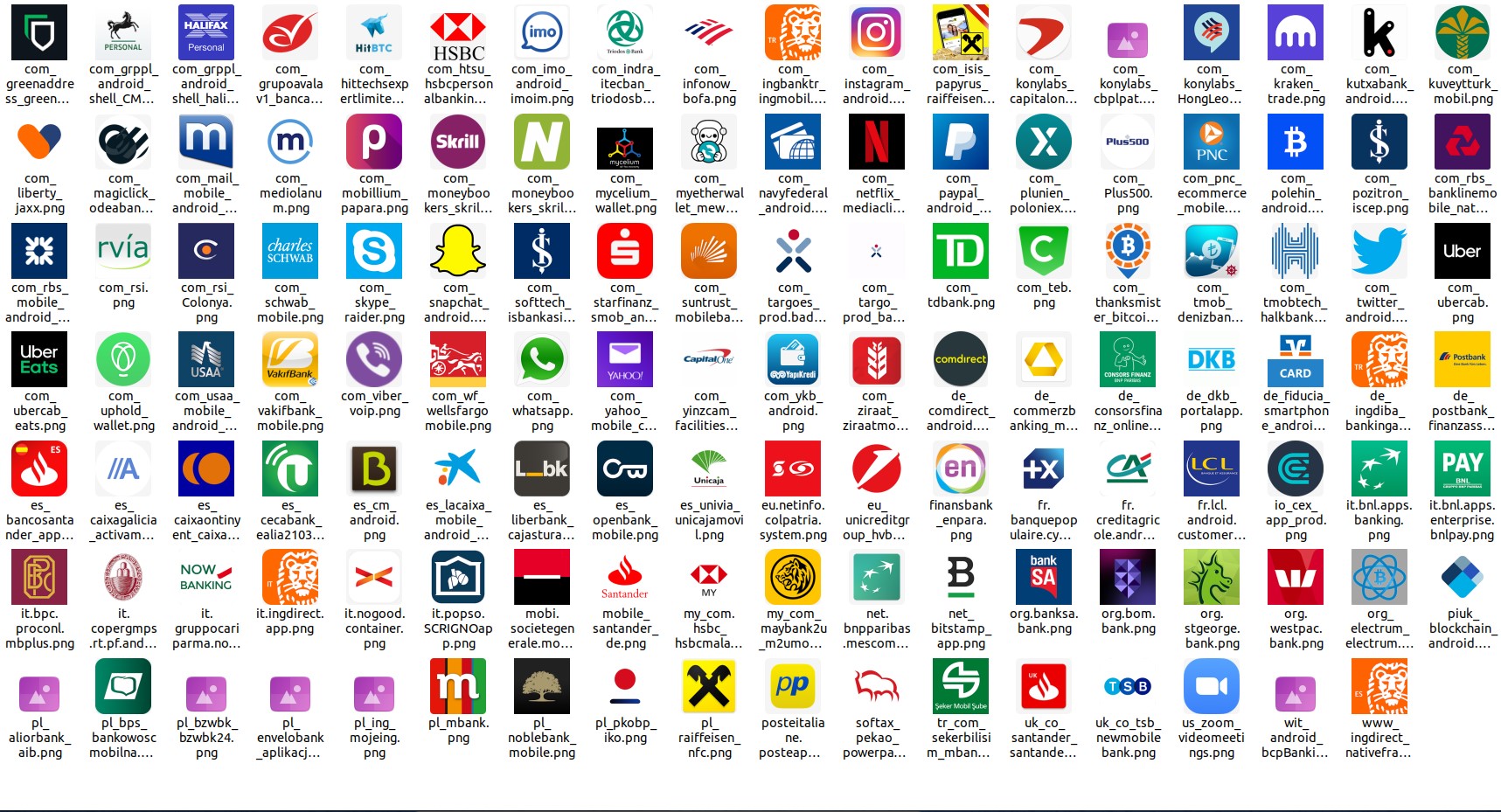

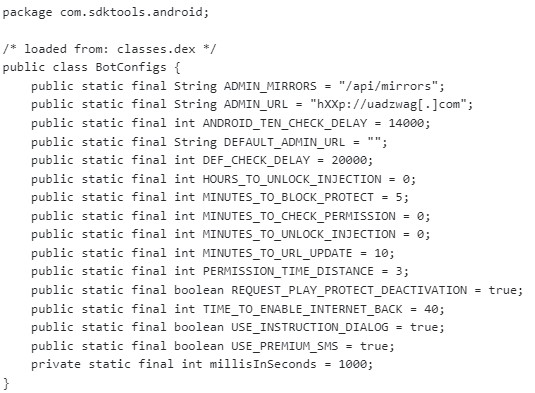

W załadowanym pliku .dex znajduje się właściwy payload złośliwego oprogramowania, który nawiązuje komunikację z serwerem Command & Control (C2). W tym przypadku jest to usługa działająca pod adresem hxxp[:]//uadzwag[.]com (T1435, T1646). Przechwycenie komunikacji oraz jej analiza wskazują, że złośliwe oprogramowanie wymienia informacje z serwerem zarządzającym na temat zainstalowanych na urządzeniu aplikacji. Malware pobiera z serwera injecty - jest to forma nakładek wyświetlanych na telefonie, imitujących i zasłaniających okienko prawdziwej aplikacji. Użytkownik wpisując poświadczenia, wprowadza je w formularzu przygotowanym przez przestępców, co stwarza ryzyko ich nieautoryzowanego przejęcia. W dalszej części ataku pobrane injecty mogą służyć potencjalnemu pobieraniu poświadczeń używanych w aplikacjach bankowości mobilnej lub aplikacjach użytkowych. W pobranym w trakcie naszej analizy archiwum z injectami nie odnaleźliśmy nakładek na polskie wersje aplikacji bankowych. W rozpakowanym katalogu icons obecne były natomiast pliki ikon niektórych polskich aplikacji.

Katalog icons zawierał między innymi poniższe ikony:

W kodzie aplikacji była również zdefiniowana jej konfiguracja:

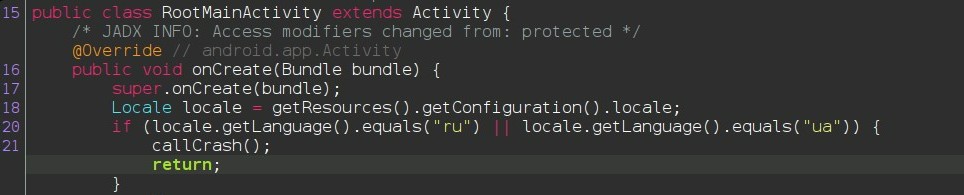

W kodzie aplikacji odnaleziono fragmenty, które mogą wskazywać na weryfikację czy urządzenie na którym jest uruchomiona nie jest środowiskiem wirtualnym (z którego często korzystają osoby zajmujące się analizą złośliwego oprogramowania), między innymi poprzez sprawdzenie zmiennych charakterystycznych dla emulatorów (np. Genymotion - T1633), ale również czy urządzenie nie ma ustawionej lokalizacji (język systemu, układ klawiatury - T1426) przypisanej do Rosji lub Ukrainy, co sugeruje że na urządzeniach tych użytkowników atak nie zostanie sfinalizowany mimo infekcji.

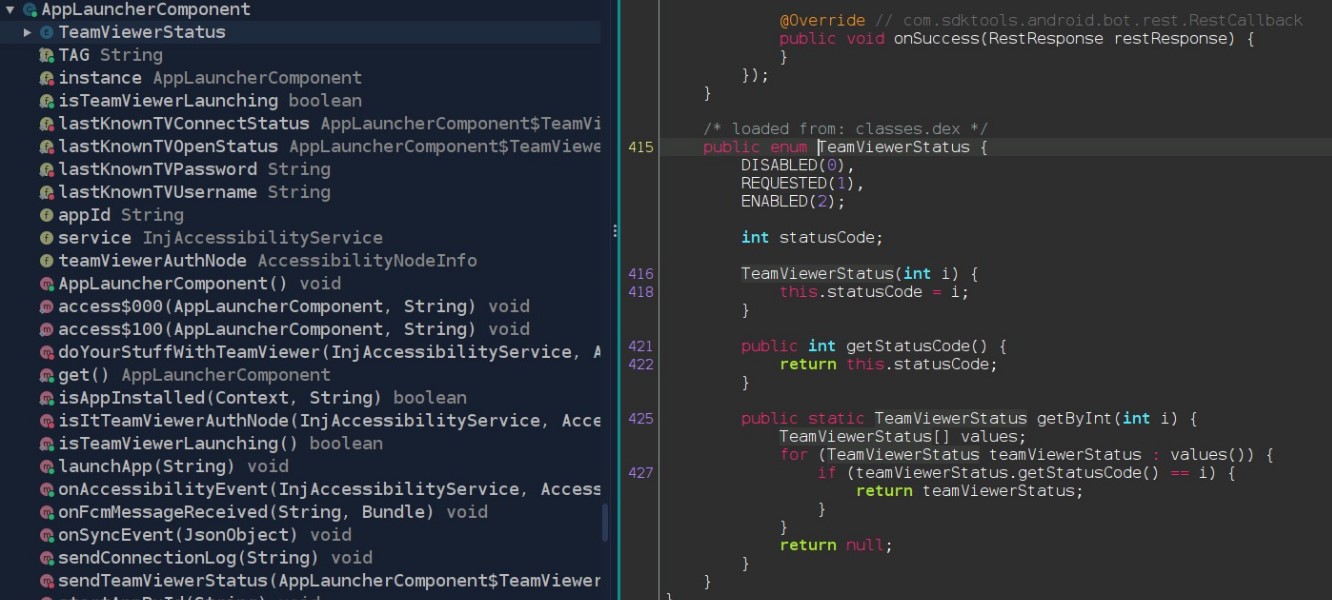

W kodzie znajdujemy również odniesienia do popularnej aplikacji zdalnego zarządzania urządzeniami TeamViewer (T1513), co może sugerować dodatkowe wektory ataku.

Podczas naszej analizy dynamicznej nie zauważyliśmy wykorzystania tej funkcjonalności.

Powyższe implementacje technik, konfiguracja oraz użyta infrastruktura wskazują na użycie złośliwego oprogramowania z rodziny BianLian (zwanego również Hydra), którego działanie prezentowaliśmy w materiale wideo: https://www.youtube.com/watch?v=_JqohC3jaaY .

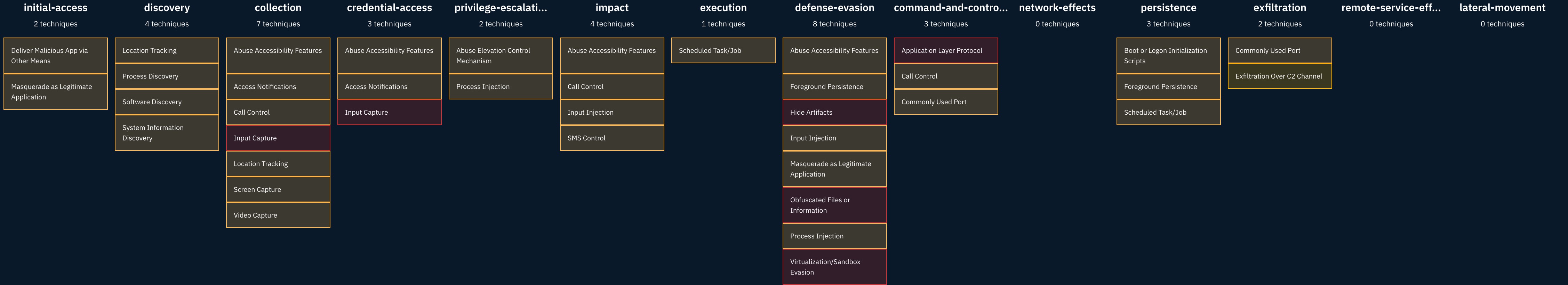

BianLian zamodelowany w MITRE ATT&CK Mobile (https://attack.mitre.org/matrices/mobile/):

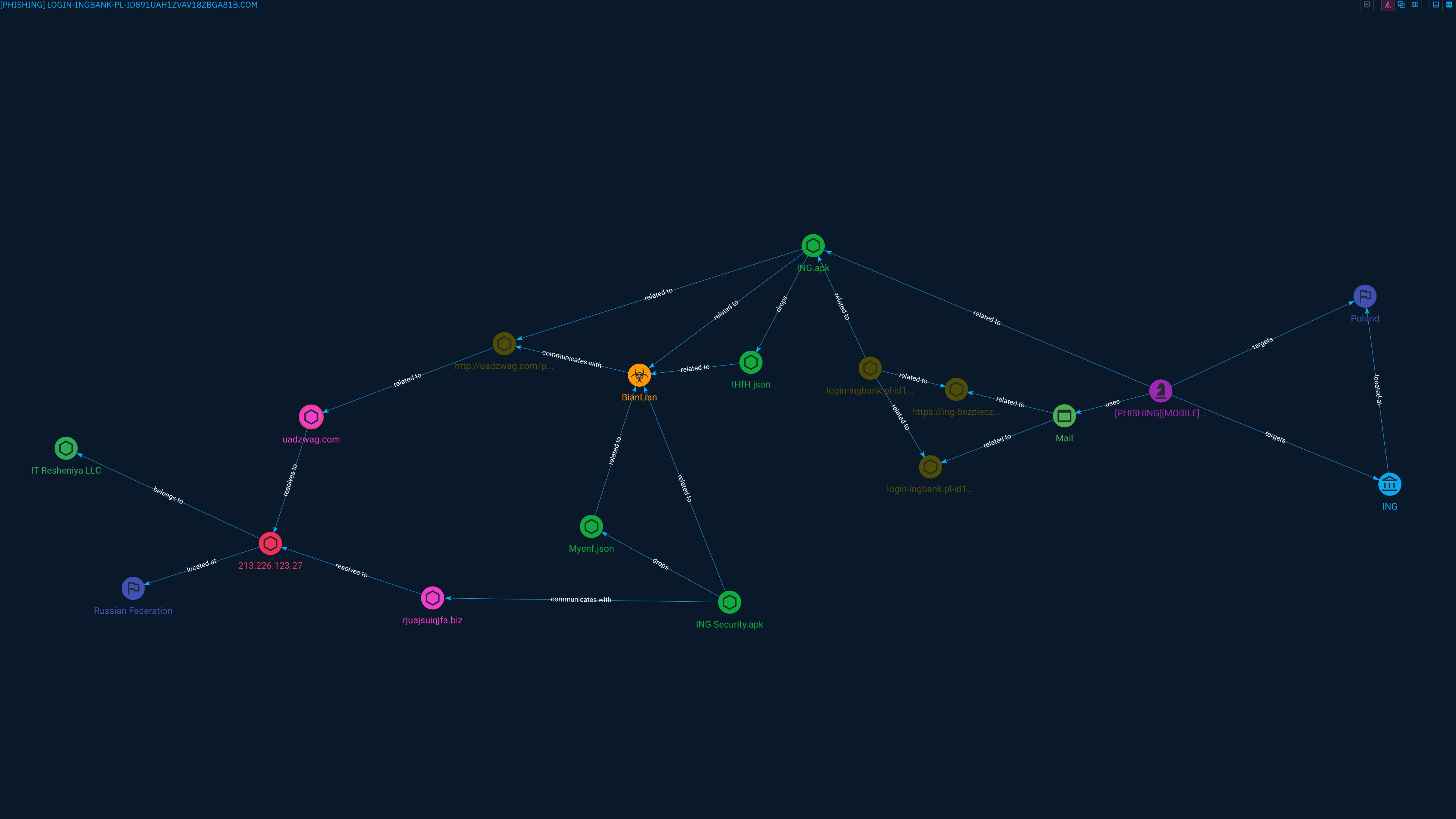

W trakcie przeprowadzanej analizy, adres C2 wskazywał na IP: 213[.]226[.]123[.]27.

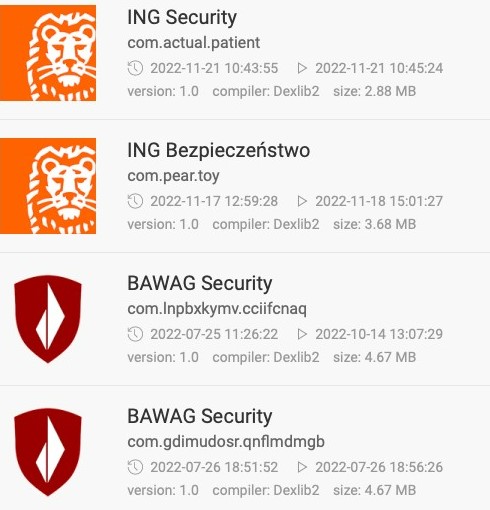

Nasz zespół zidentyfikował również inne fałszywe aplikacje łączące się z ww. adresem IP. Aplikacje komunikujące się z tą infrastrukturą podszywają się pod ING Bank Śląski oraz bankowość mobilną austriackiego Banku BAWAG.

Całość kampanii zamodelowana we framework’u STIX. Model przedstawia kampanię, jej elementy, techniki oraz indykatory, co pozwala korelować pozyskane informacje w sposób ustrukturyzowanyi przedstawić je w formie wizualnej.

TTP:

T1476 T1603

T1444 T1418

T1453 T1426

T1517 T1582

T1417 T1631

T1417.002 T1435

T1616 T1646

T1512 T1633

T1513

IoC:

208.91.197[.]91

ING-BEZPIECZENSTWO[.]COM

pl-id19hqab18abh1vghja7891g[.]com

pl-id18ha7u1vaoi1batz178dzhr[.]com

185.193.89[.]24

ING-BEZPIECZENSTWO[.]COM

login-ingbank.pl-id19hqab18abh1vghja7891g[.]com

login-ingbank.pl-id18ha7u1vaoi1batz178dzhr[.]com

ING Bezpieczeństwo.apk

Md5: 0c91caf7d07defc7e4bbfc68dc4e8fa5

Sha1: 38e550f5bec5a3d2b1caf0afb2c5269c078a00f0

Sha256: a9bf062bb481c9b2d4c28ed267488d45f142eac40505ec4d11ab99da0cc78aff

c2: uadzwag[.]com

ip: 213.226.123[.]27

ING Security.apk

Md5: 4cd0cc95faf2772c3e32a9129552c47a

Sha1: af66358feb17a0c10c4277ec01c9b7d6636a0a8c

Sha256: 9ed556568c429c702d52c8741b00cbf0bb4011eacaa232ff259c36c7d89881b5

c2:rjuajsuiqjfa.biz