Przegląd wybranych oszustw internetowych - STYCZEŃ 2023

Oszuści nie ustępują w tworzeniu nowych metod kradzieży środków finansowych użytkowników cyberprzestrzeni. Zachęcamy do zapoznania się z naszym przeglądem wybranych oszustw internetowych w styczniu 2023 roku, gdzie wskazujemy na schematy działania cyberprzestępców.

PODSZYCIA POD BANKI

W tym miesiącu zespół CSIRT KNF zidentyfikował kampanie phishingowe podszywające się pod znane banki. Najczęściej wykorzystywanym kanałem dystrybucji były fałszywe reklamy w mediach społecznościowych bądź w wyszukiwarce Google, w celu dotarcia do jak największej liczby ofiar. Fałszywe reklamy prowadziły na niebezpieczne strony bankowości elektronicznej.

Złośliwe kampanie wymierzone były m.in. w klientów następujących banków:

- BNP Paribas

Cyberprzestępcy podszywając się pod Bank BNP Paribas zamieszczali fałszywe reklamy w mediach społecznościowych, w których informowali o rzekomej możliwości otrzymania środków na zakupy dla klientów banku. Dalej użytkownik dowiadywał się, że nagroda zostaje przydzielona na aktywację usługi BLIK. Po kliknięciu w link przekierowywany był on na stronę wyłudzającą jego dane osobowe oraz dane logowania do bankowości elektronicznej.

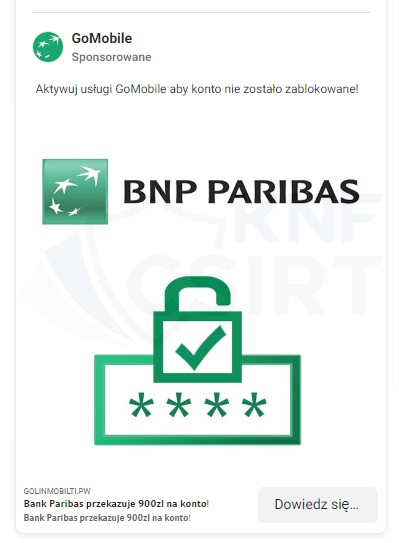

Przykład fałszywej reklamy zamieszczonej przez oszustów na portalu Facebook:

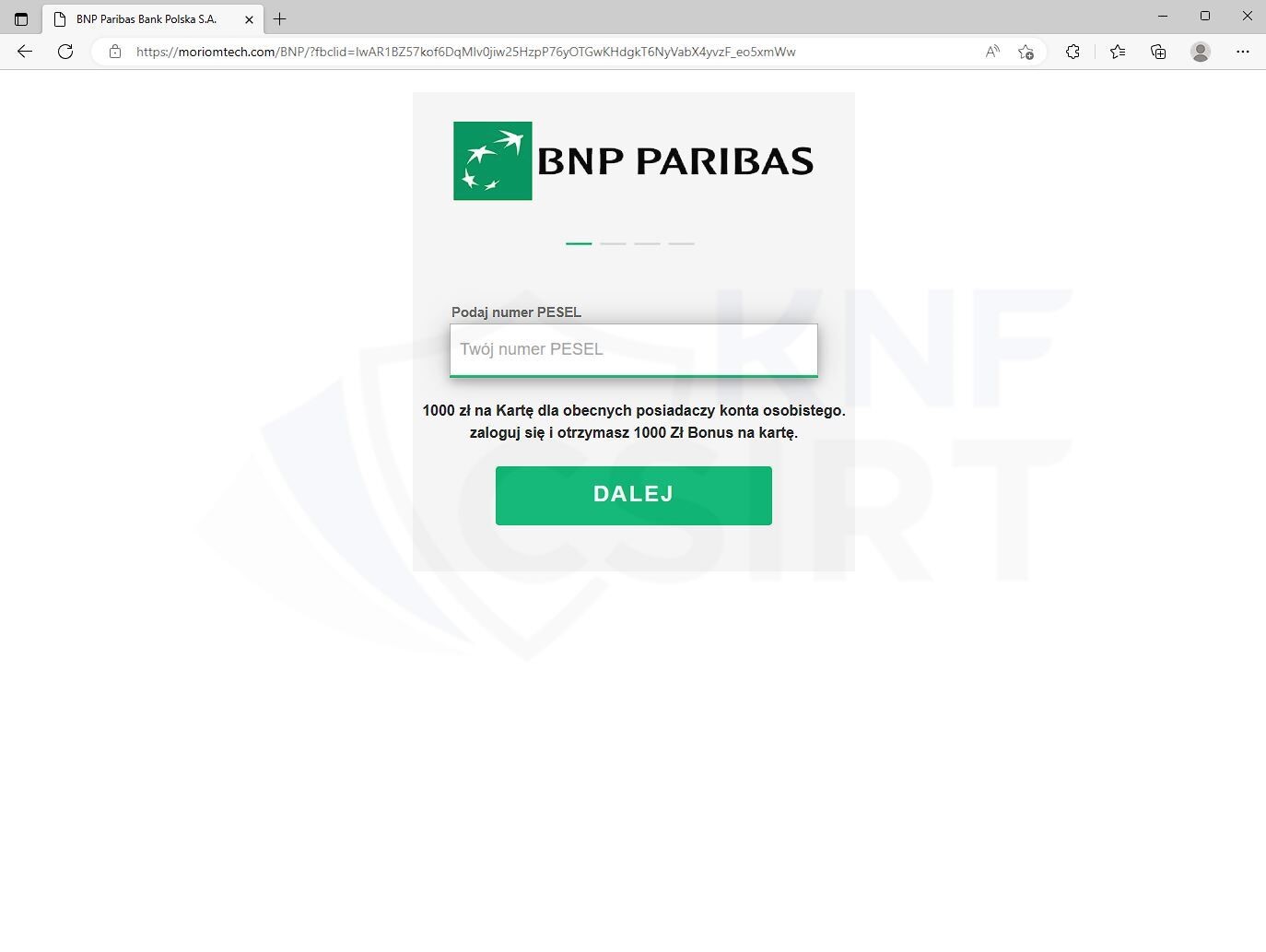

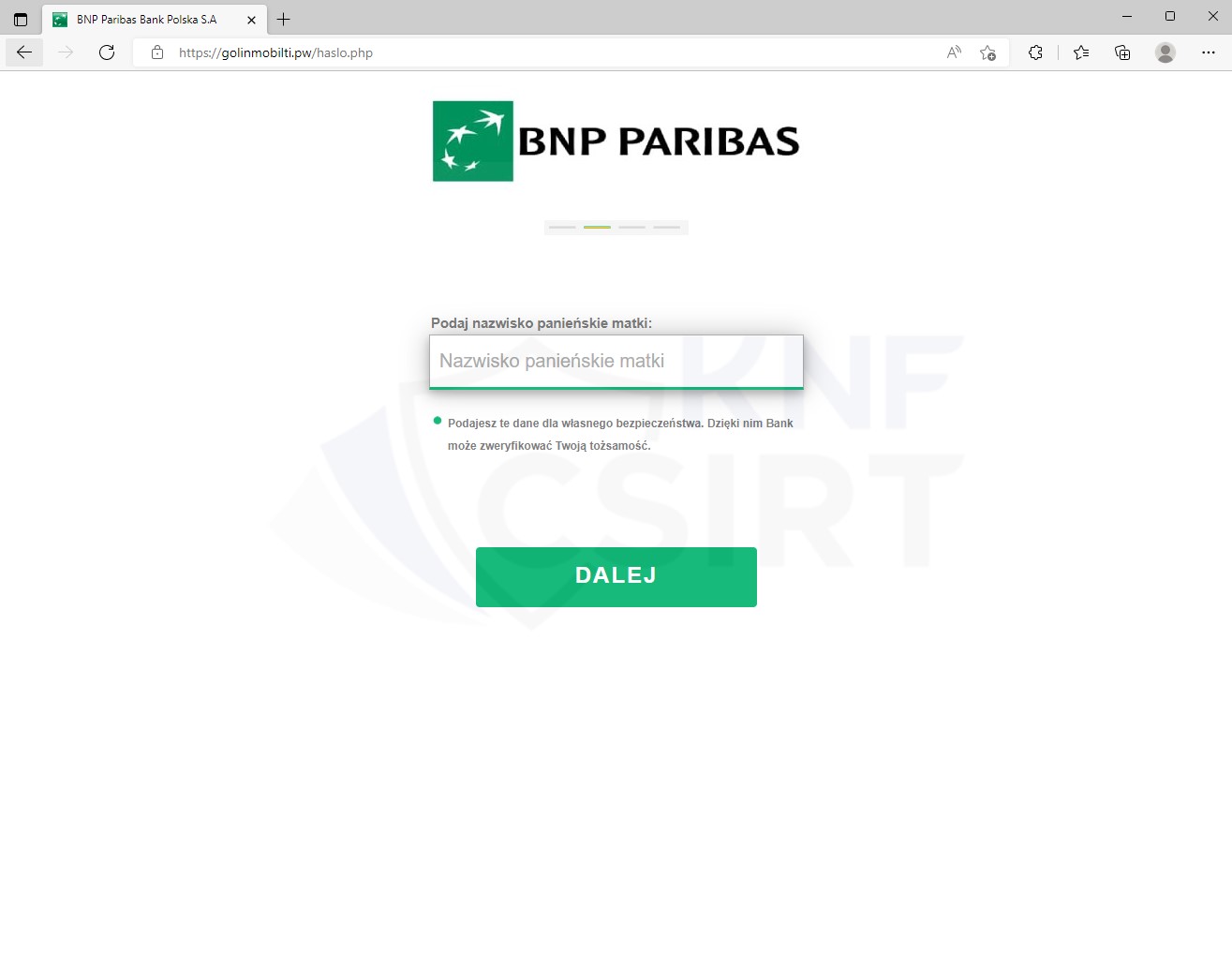

Po kliknięciu w link przestępcy wyłudzali dane ofiary takie jak: numer PESEL oraz nazwisko panieńskie matki:

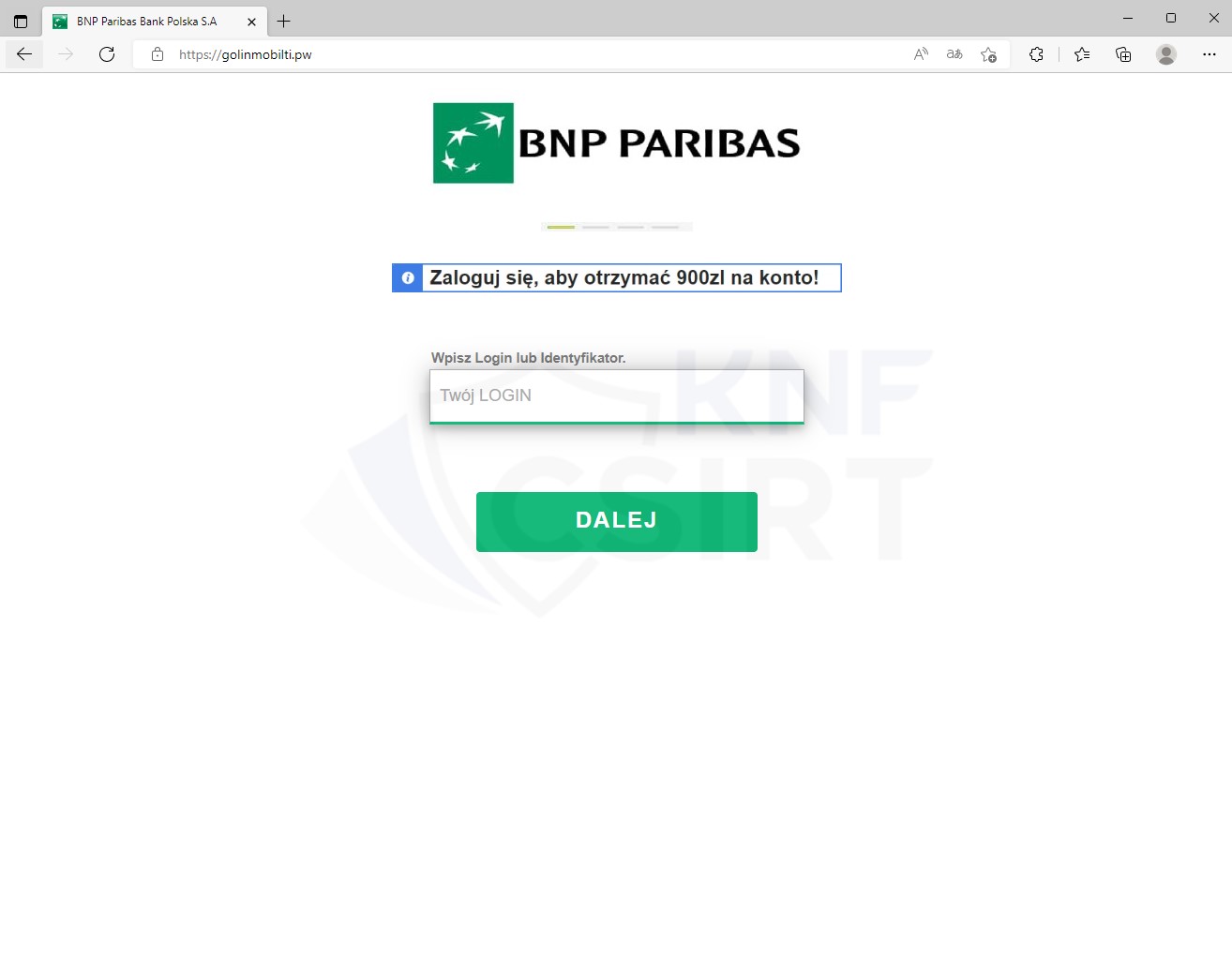

Atakujący przygotowali również fałszywą stronę wyłudzającą dane logowania do bankowości elektronicznej:

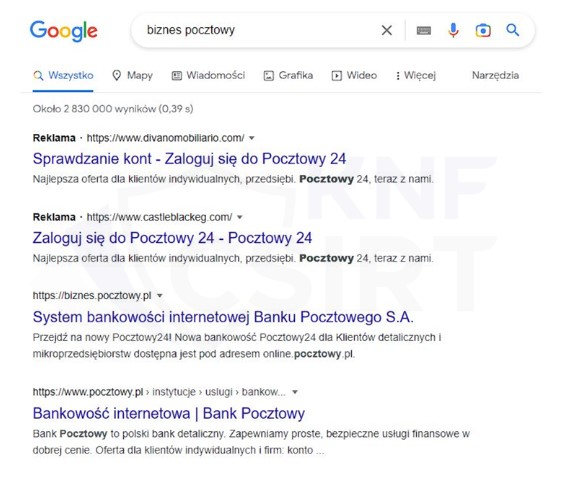

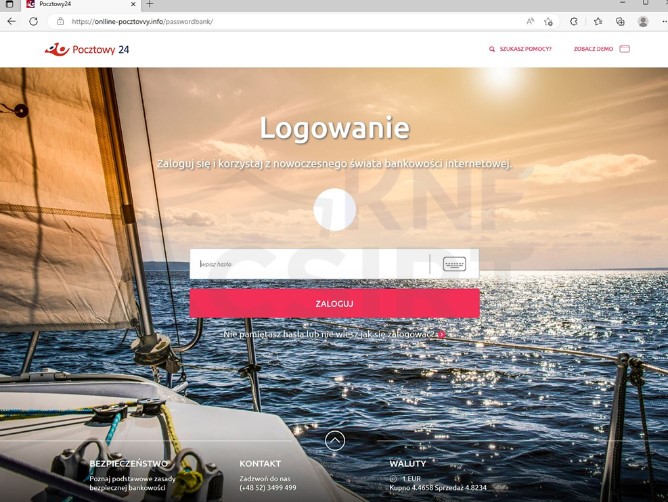

- Bank Pocztowy

Cyberprzestępcy podszywając się pod Bank Pocztowy zamieszczali w wyszukiwarce Google fałszywe reklamy. Po kliknięciu w link klient trafiał na fałszywą stronę bankowości elektronicznej, na której wyłudzane były poświadczenia logowania do bankowości elektronicznej.

Przykład reklam wykupionych i opublikowanych przez przestępców, które kierowały do fałszywej strony Banku:

Przykład fałszywej strony logowania do bankowości internetowej:

PODSZYCIA POD INSTYTUCJE, PLATFORMY I SKLEPY

Cyberprzestępcy przesyłali również wiadomości SMS z linkami wyłudzającymi poświadczenia logowania do bankowości internetowej oraz dane do kart płatniczych. W ostatnim miesiącu zespół CSIRT KNF zidentyfikował fałszywe kampanie, w których cyberprzestępcy podszywali się pod:

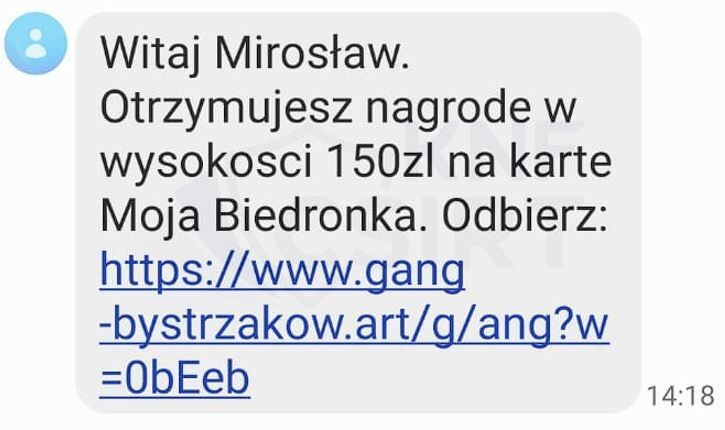

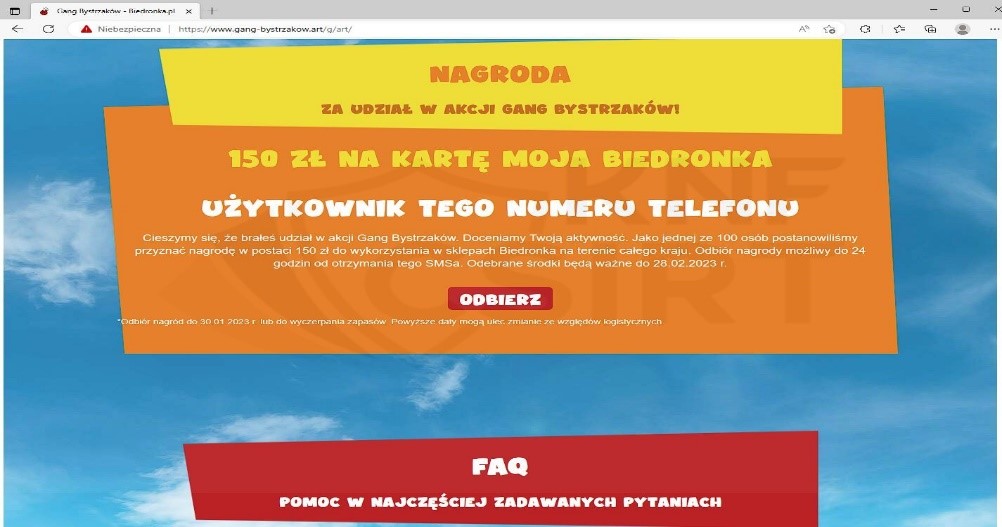

- Sieć sklepów Biedronka

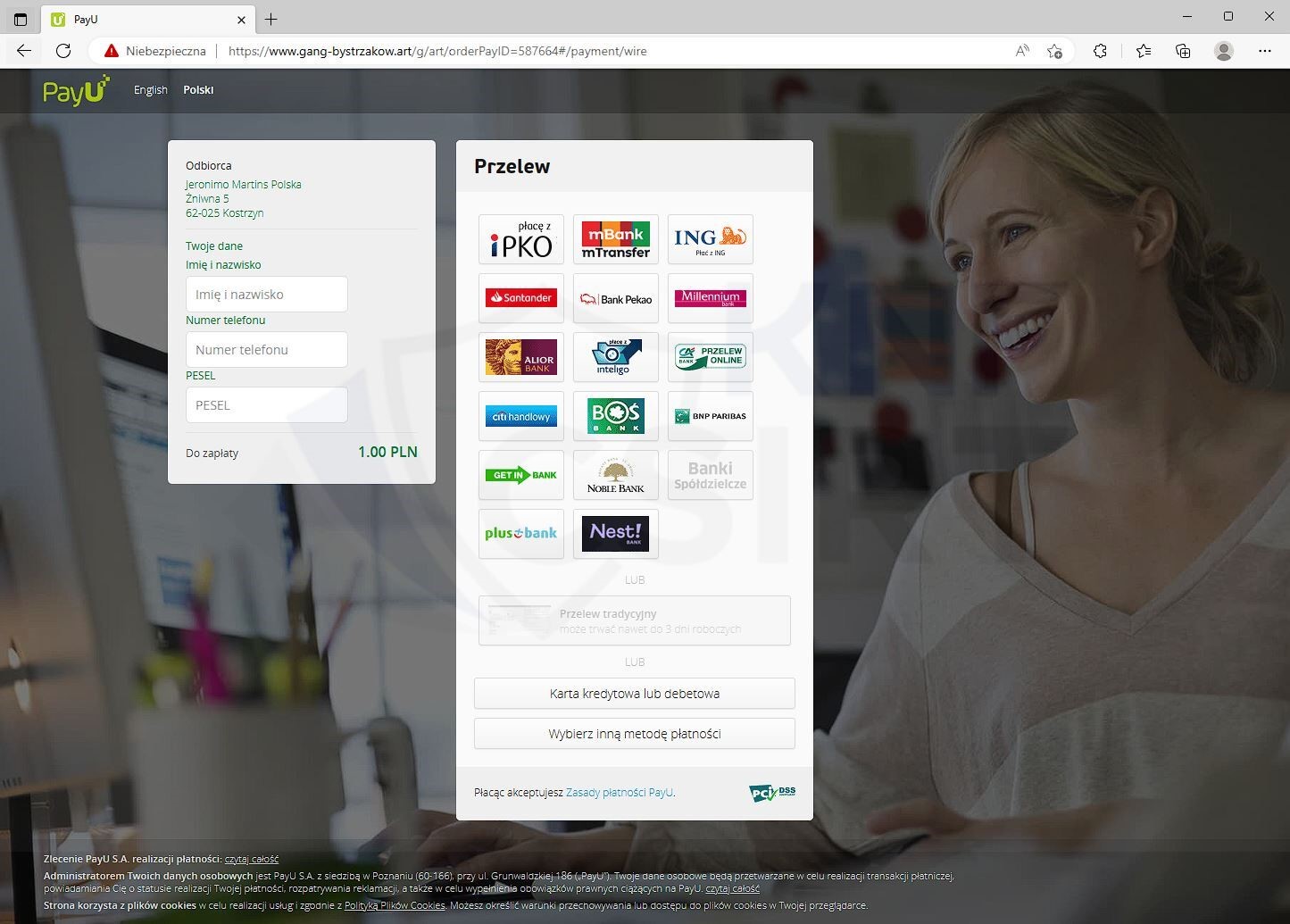

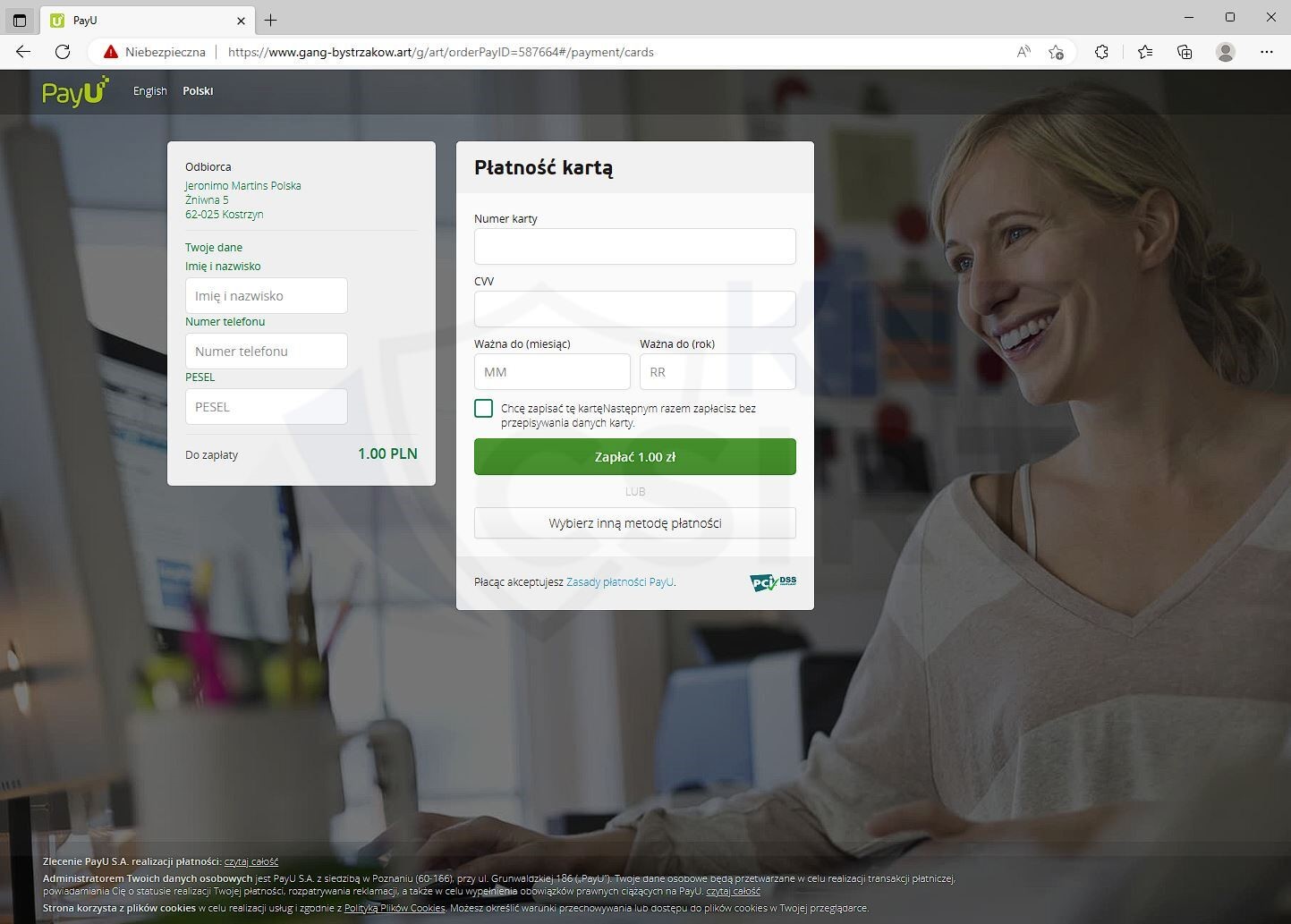

Cyberprzestępcy podszywając się pod sieć Biedronka rozsyłali wiadomości SMS informując o rzekomym otrzymaniu nagrody w wysokości 150 zł. Po kliknięciu w link potencjalna ofiara trafiała na stronę odbioru nagrody, a następnie na stronę imitującą pośrednika płatności PayU, gdzie proszona była o wypełnienie danych osobowych oraz wybór Banku, w którym posiada rachunek lub panel do wpisania danych karty płatniczej. Kolejnymi krokami były fałszywe domeny bankowości elektronicznej, gdzie ofiara wpisywała dane logowania.

Przykład wiadomości SMS rozsyłanej w ramach kampanii phishingowej:

Strona z rzekomą możliwością odebrania nagrody:

Strona imitująca bramkę pośrednika płatności PayU:

Panel do wpisania danych karty płatniczej:

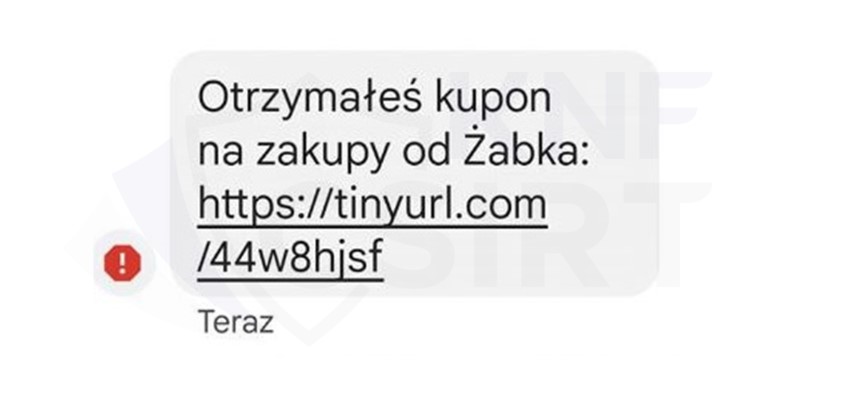

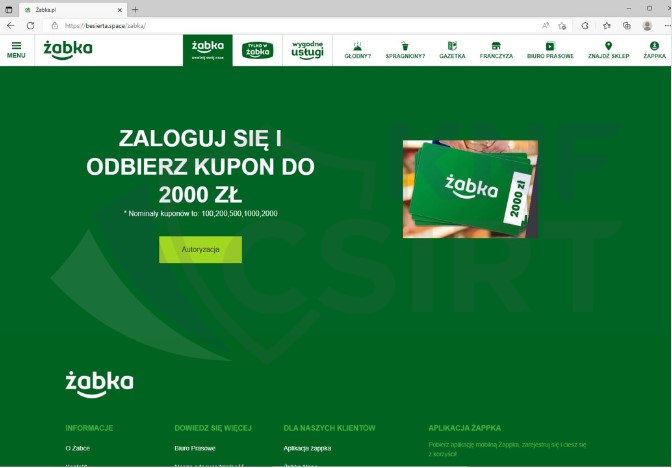

- Żabka

Cyberprzestępcy podszywając się pod sieć sklepów Żabka rozsyłali wiadomości SMS informując o rzekomym otrzymaniu kuponu na zakupy. W wiadomości znajdował się tzw. „skracacz” linku, który docelowo kierował na stronę phishingową. Na fałszywej stronie potencjalna ofiara dowiadywała się o otrzymaniu kuponu w wysokości 2 000 PLN, pod warunkiem zalogowania do bankowości elektronicznej i/lub podania danych karty płatniczej.

Przykład wiadomości SMS rozsyłanej w ramach kampanii phishingowej:

Przykład strony phishingowej:

Kolejnym kanałem dystrybucji wykorzystywanym przez oszustów w swoich atakach była poczta elektroniczna. Za pośrednictwem fałszywych wiadomości e-mail przesyłali oni niebezpieczne linki, które prowadziły do formularza wyłudzającego dane kart płatniczych użytkowników. Cyberprzestępcy podszywali się pod:

- Pocztę Polską

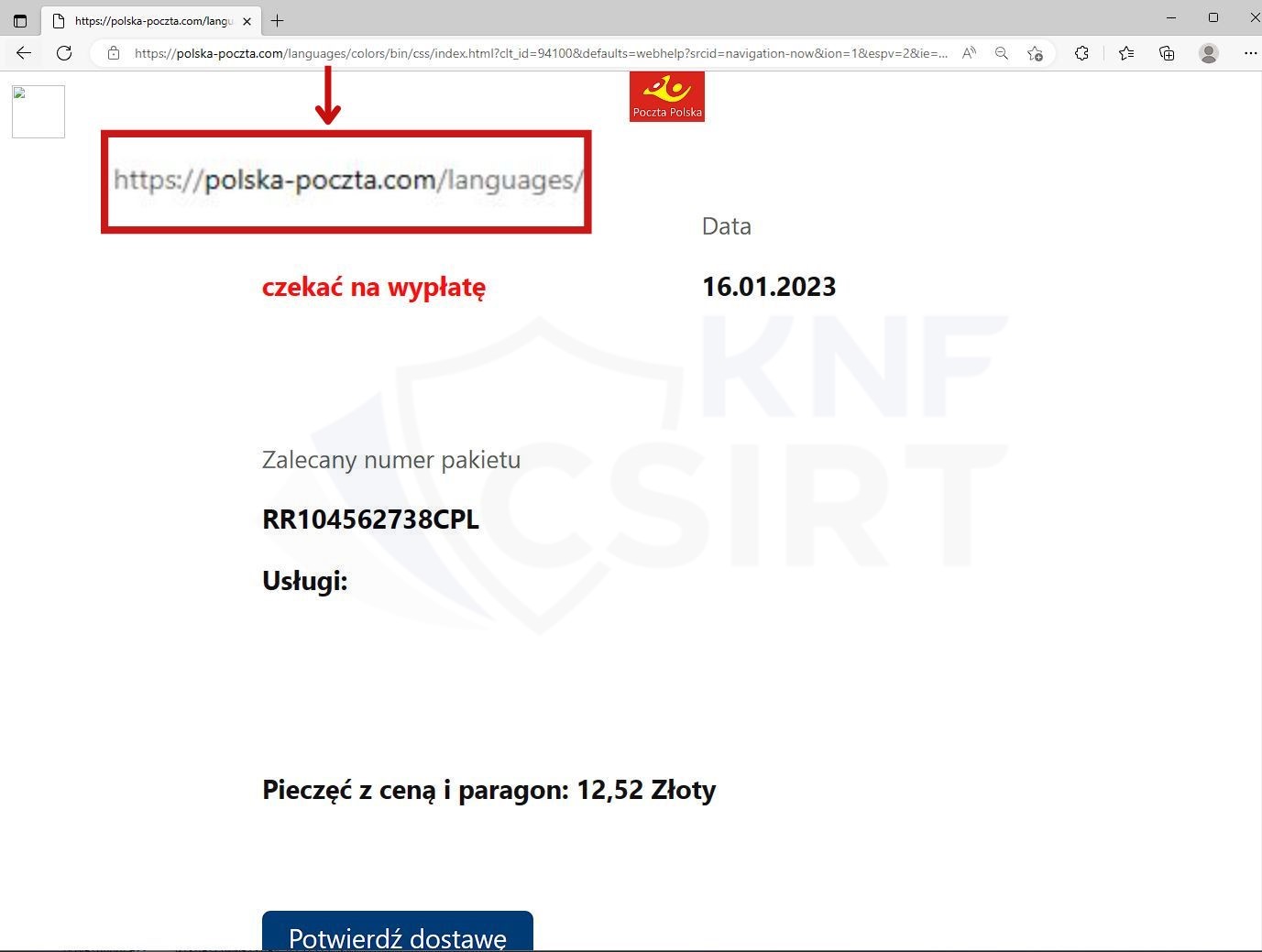

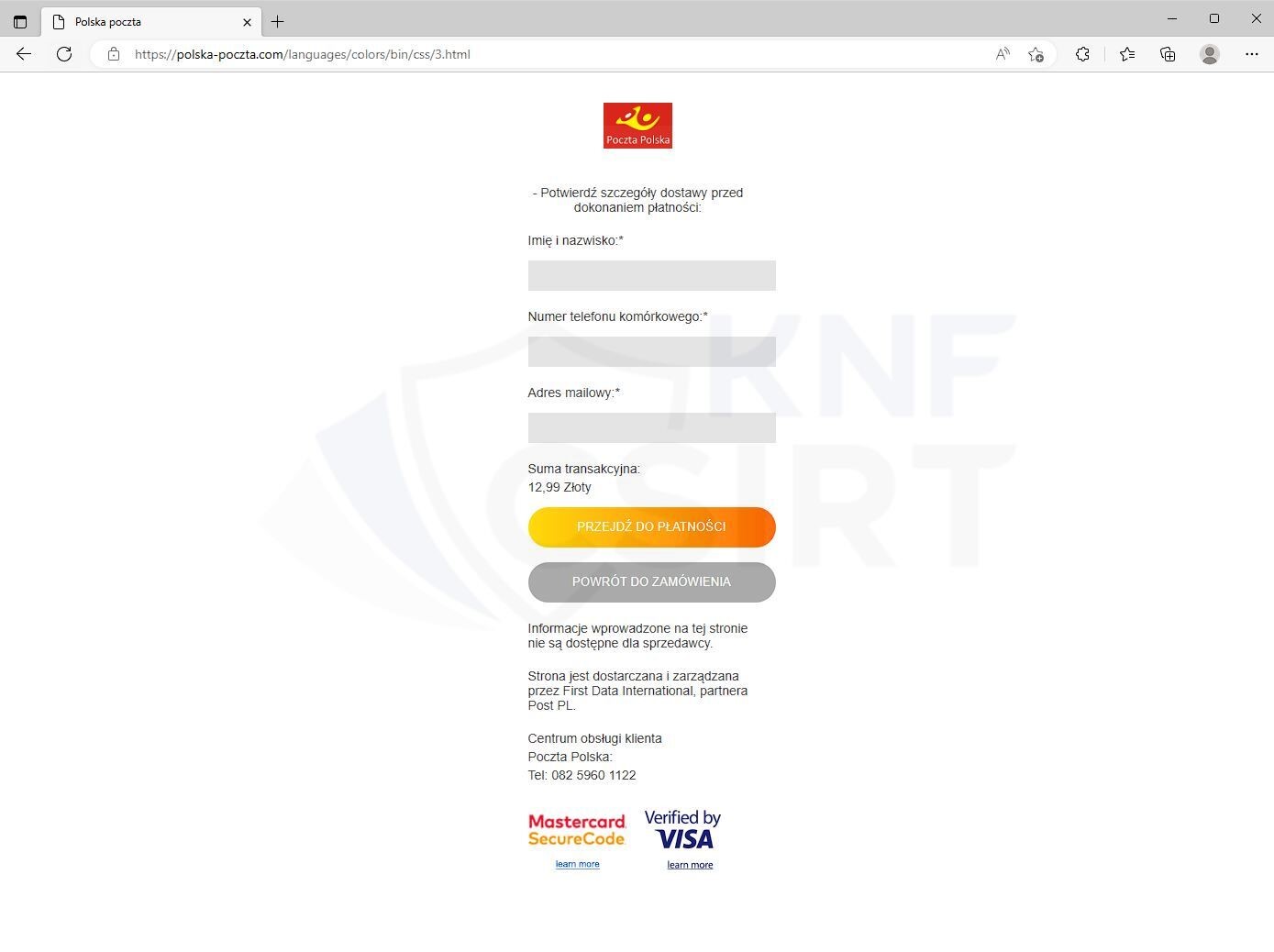

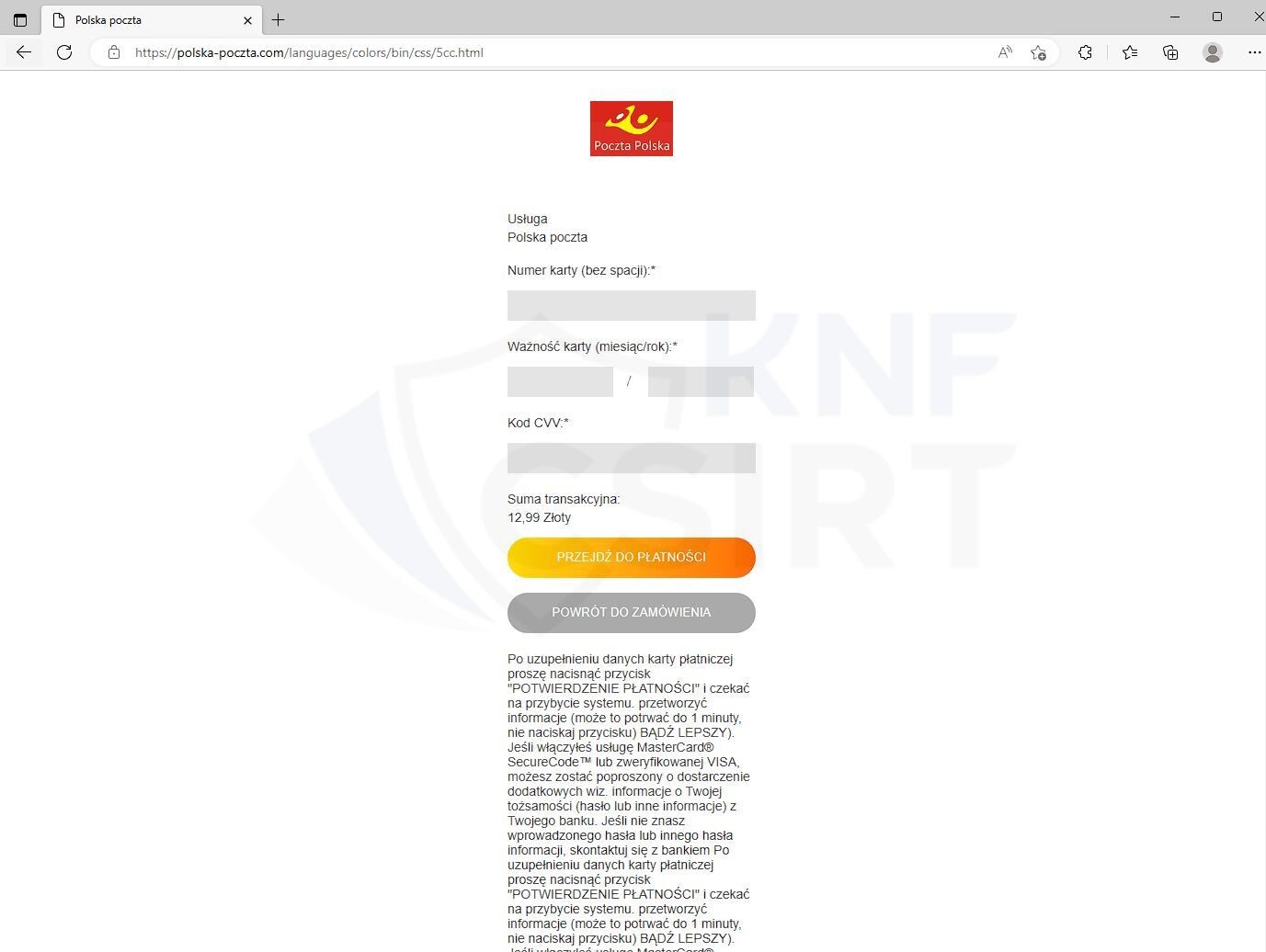

Cyberprzestępcy podszywając się pod markę Poczty Polskiej rozsyłali wiadomości e-mail informując o rzekomym otrzymaniu listu poleconego oraz potrzeby potwierdzenia odbioru wraz z koniecznością dopłacenia za przesyłkę 12,52 zł. W wiadomości znajdował się przycisk „Potwierdź dostawę”, po kliknięciu, którego potencjalna ofiara trafiała na stronę phishingową. Przestępcy starali się pozyskać dane osobowe, informacje dotyczące karty płatniczej oraz kodów 3DSecure, potwierdzających operację.

Przykład wiadomości e-mail rozsyłanej przez przestępców:

Przykład strony phishingowej z zaznaczoną domeną wykorzystywaną przez przestępców:

Strona wyłudzająca dane osobowe ofiary oraz dane karty płatniczej:

- Serwis Netflix

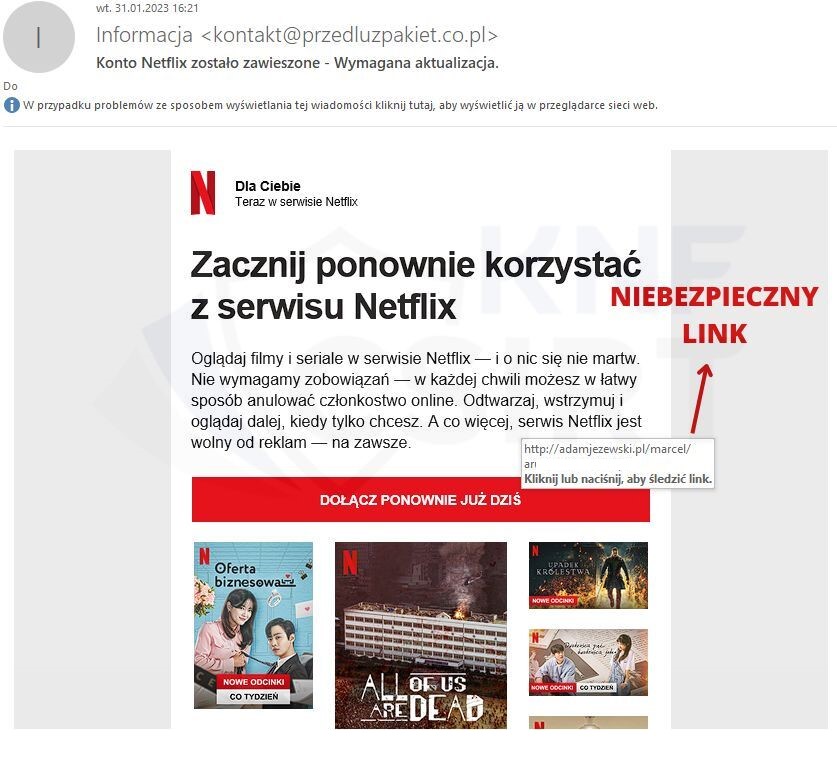

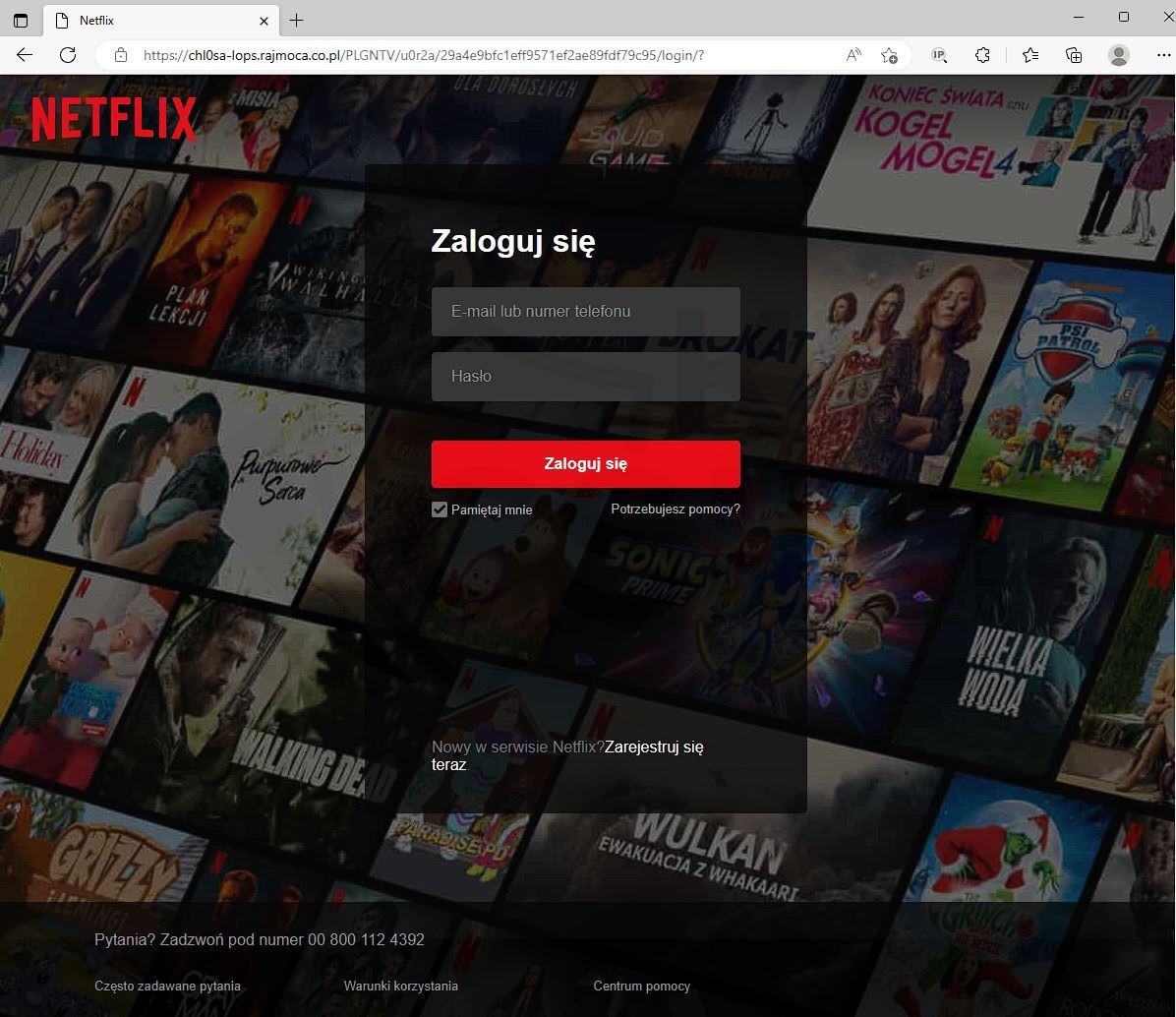

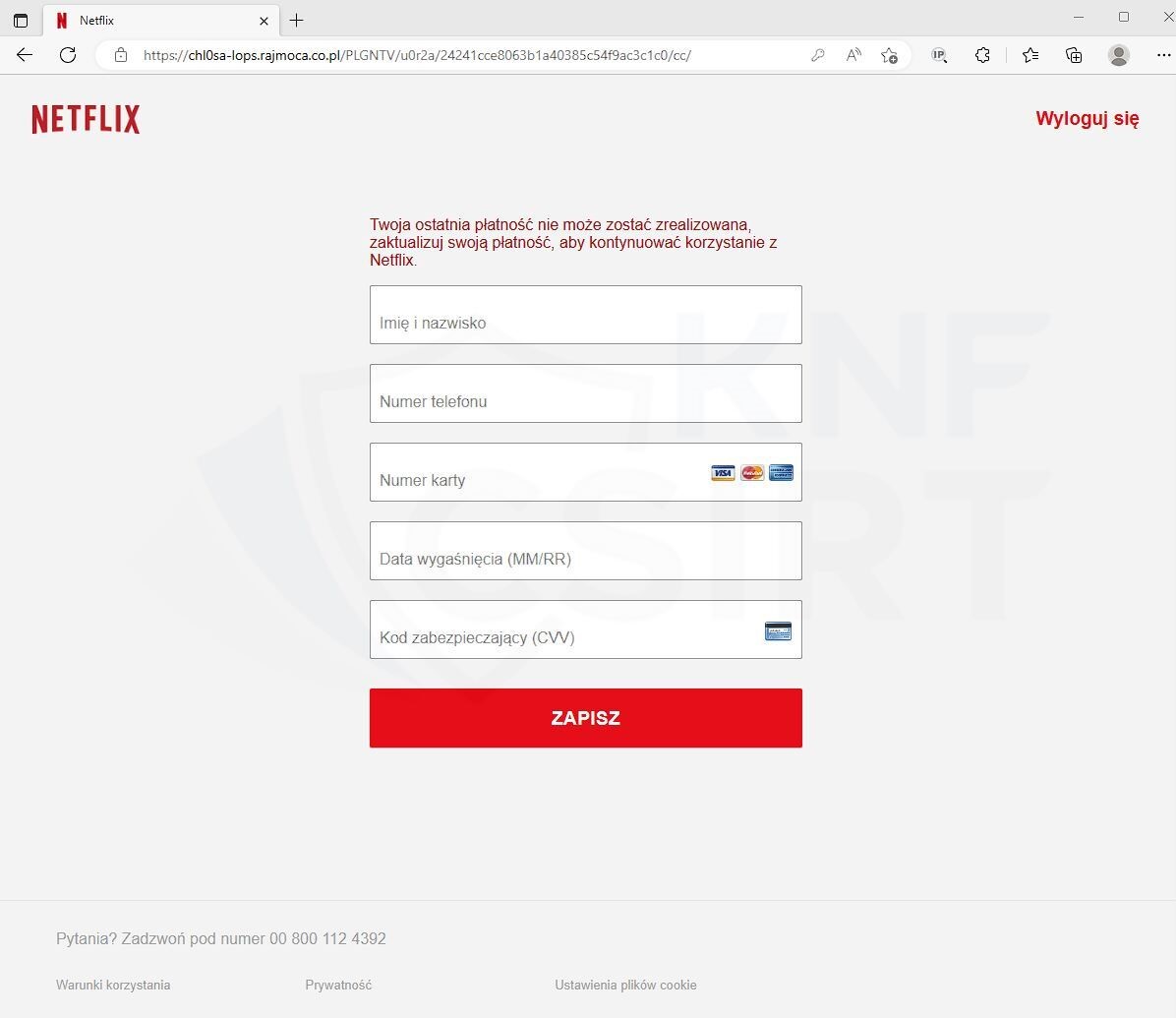

Cyberprzestępcy podszywając się pod Netflix rozesłali wiadomości e-mail informujące o możliwości ponownego przystąpienia do członkostwa do serwisu. W wiadomości znajdował się przycisk „dołącz ponownie już dziś” po kliknięciu, którego potencjalna ofiara trafiała na stronę phishingową. Przestępcy starali się pozyskać dane logowania do serwisu Netflix potencjalnej ofiary oraz informacje dotyczące jej karty płatniczej.

Przykładowa wiadomość e-mail rozsyłana w kampanii phishingowej:

Strony imitujące portal Netflix wyłudzające dane logowania oraz dane karty płatniczej:

FAŁSZYWE SKLEPY I PODSZYCIA POD HOTELE

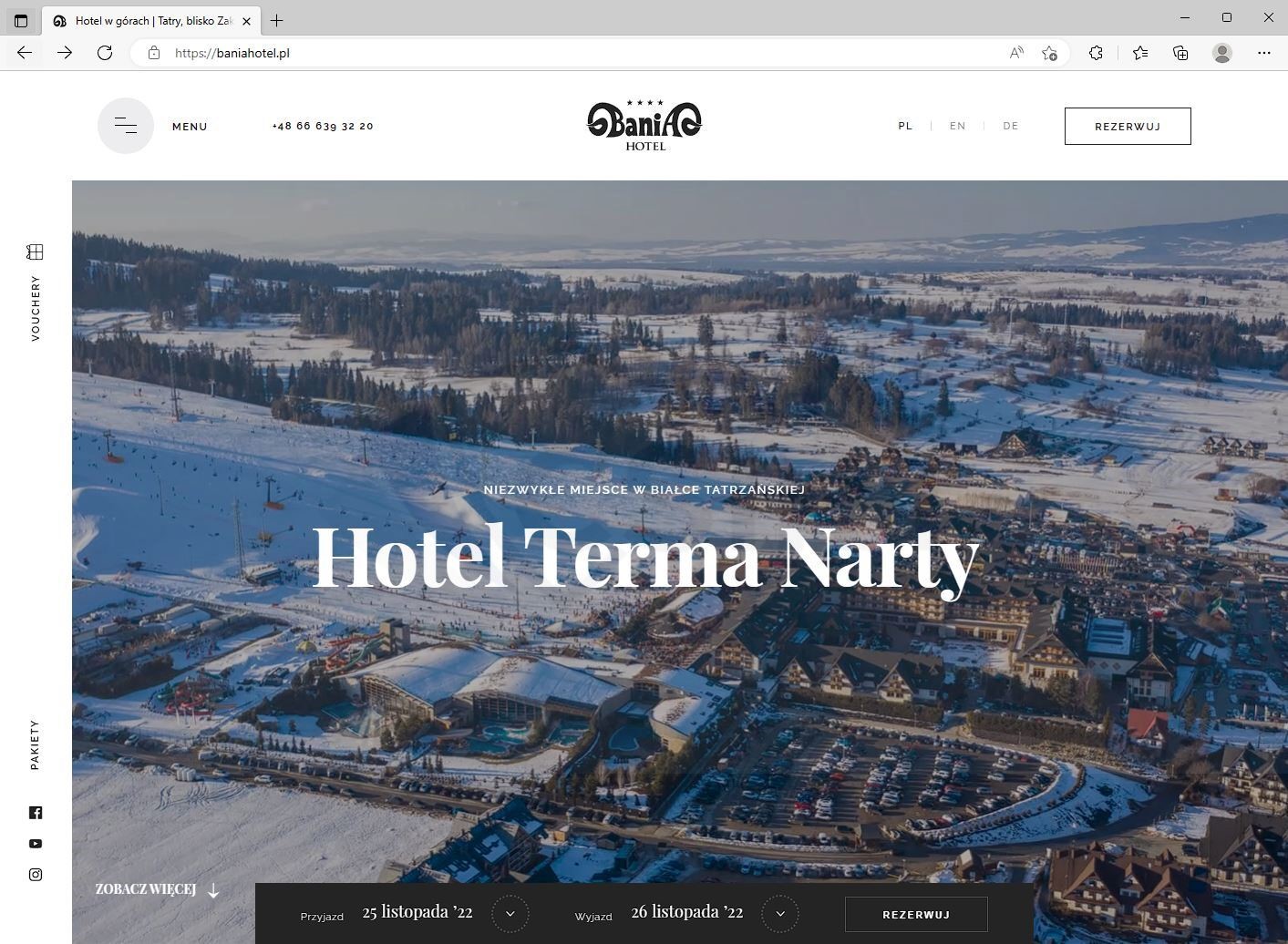

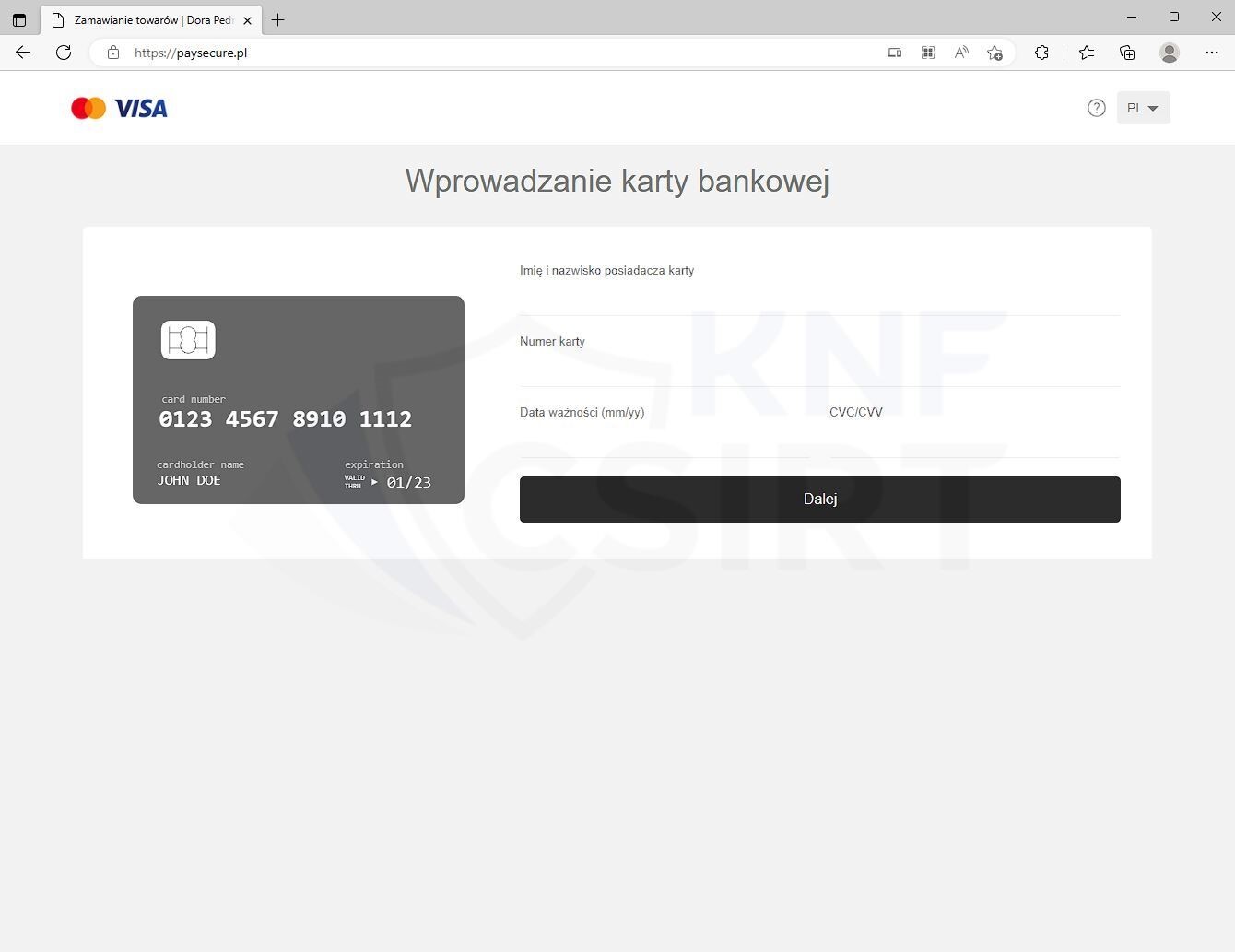

Fałszywe sklepy sprzedające produkty w zadziwiająco niskich cenach oraz hotele oferujące usługi w konkurencyjnych cenach za pobyt zwłaszcza w okresie wakacyjnym (w tym wypadku ferie zimowe) nie są dla nikogo już zaskoczeniem. Jednak w styczniu 2023 roku przestępcy i w tym zakresie wprowadzili dawno niewidziane zmiany, a mianowicie na tych fałszywych stronach zaczęli wyłudzać dane kart płatniczych.

Przykład strony podszywającej się pod hotel:

Potencjalna osoba trafiała na stronę wyłudzającą dane karty płatniczej:

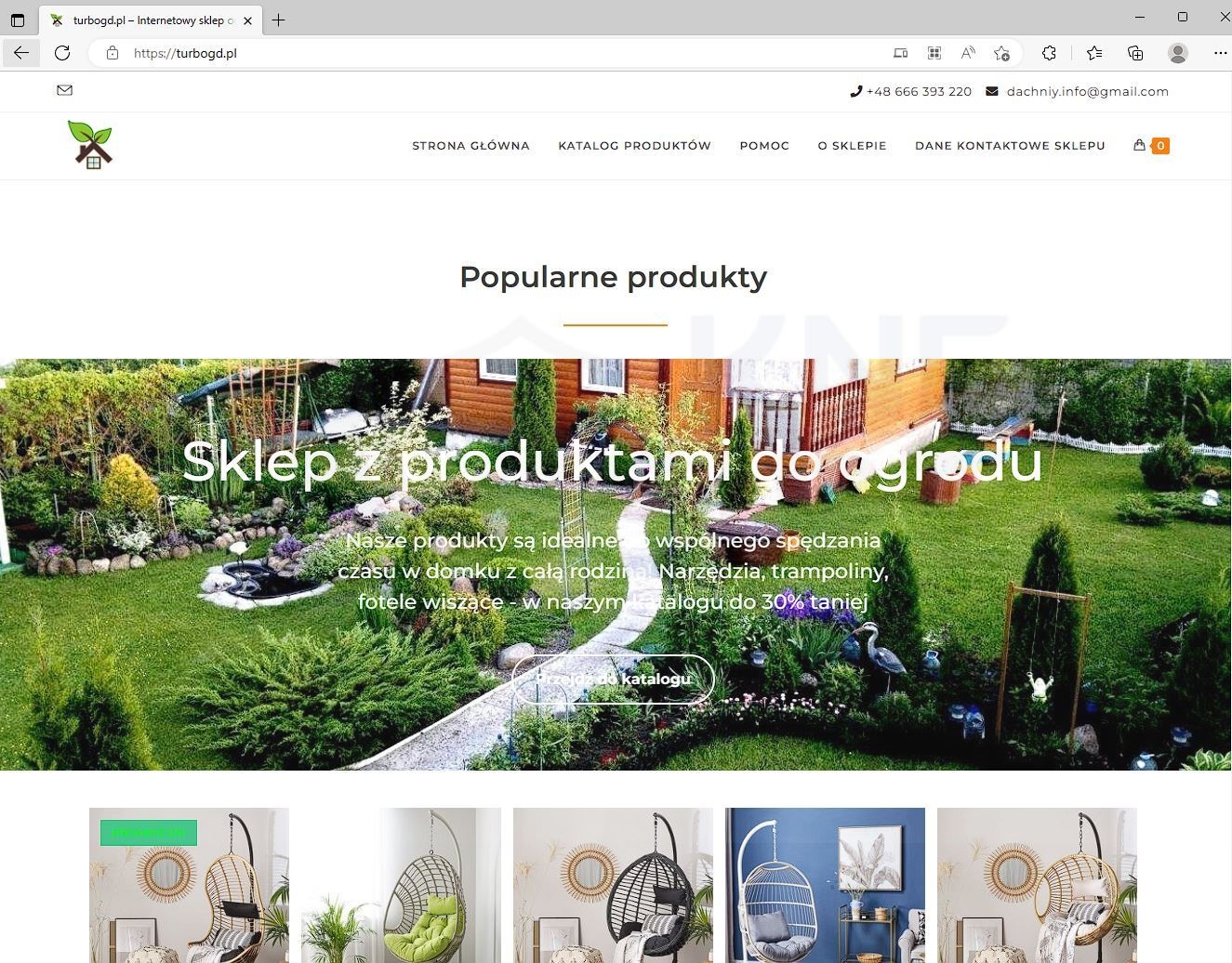

Przykład strony fałszywego sklepu cechujące się wyjątkowo atrakcyjnymi ofertami:

FAŁSZYWE INWESTYCJE

- ALLEGRO

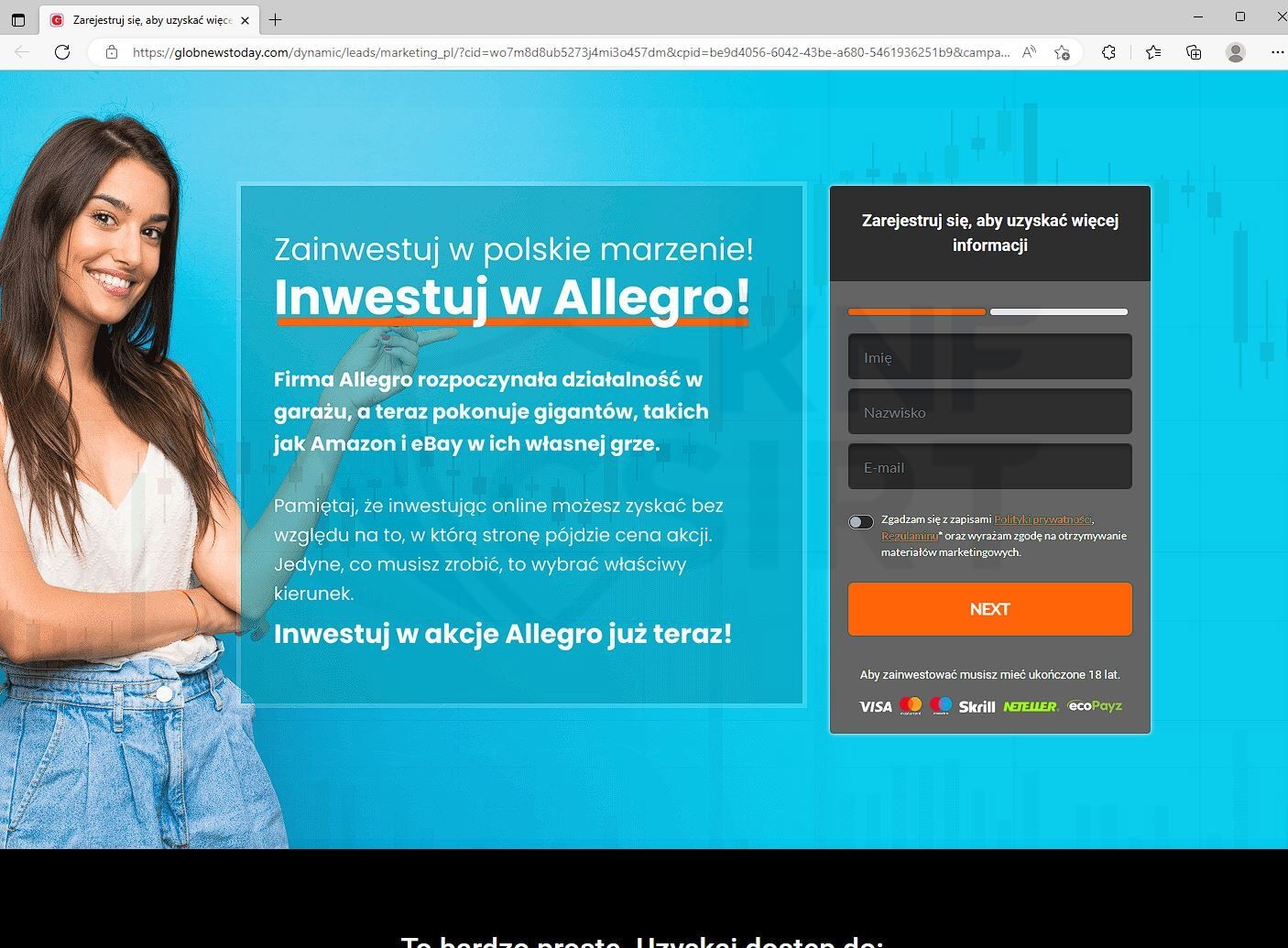

Cyberprzestępcy podszywając się pod serwis sprzedażowy Allegro zamieszczali fałszywe reklamy w mediach społecznościowych, w których zachęcali użytkowników do zainwestowania środków finansowych. Po kliknięciu w link potencjalna ofiara trafiała na stronę, na której wymagane było dokonanie rzekomej rejestracji. Dane pozyskane przez cyberprzestępców w ten sposób umożliwiały im nawiązanie kontaktu z osobą, która była już w pewnym stopniu zmanipulowana. Następnie przestępcy mieli na celu kradzież środków z rachunku.

Przykład fałszywej reklamy umieszczonej na portalu Facebook:

Przykład fałszywej strony z formularzem rejestracyjnym:

- Baltic Pipe

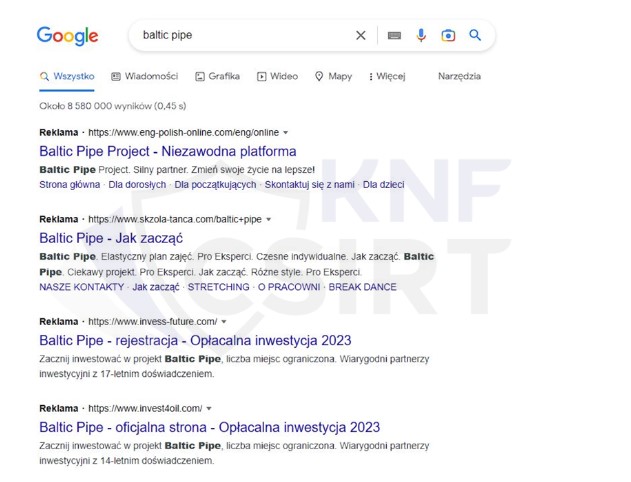

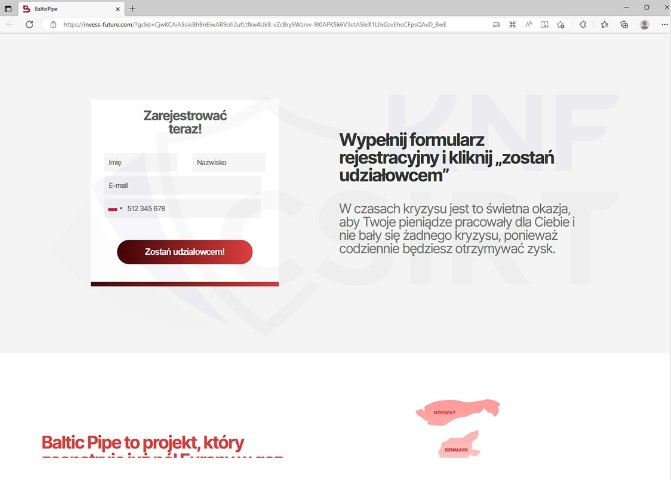

Cyberprzestępcy podszywając się pod Baltic Pipe zamieszczali fałszywe reklamy w wyszukiwarce Google, w których zachęcali użytkowników do zainwestowania środków finansowych. Po kliknięciu w link klient trafiał na stronę, na której wymagane było dokonanie rejestracji. Dane pozyskane przez cyberprzestępców w ten sposób umożliwiały im nawiązanie kontaktu z potencjalną, już zmanipulowaną osobą, a w kolejnym kroku kradzież jej środków. Niejednokrotnie, w podobnych przypadkach, przestępcy zachęcali do instalowania oprogramowania do zdalnej obsługi urządzenia, więcej o tym schemacie pisaliśmy w artykule: https://cebrf.knf.gov.pl/komunikaty/artykuly-csirt-knf/362-ostrzezenia/852-66-latka-stracila-prawie-190-tysiecy-zlotych-inwestujac-na-falszywej-platformie

Przykład fałszywej reklamy inwestycyjnej podszywającej się pod Baltic Pipe:

Przykład fałszywej strony zachęcającej do podania danych osobowych:

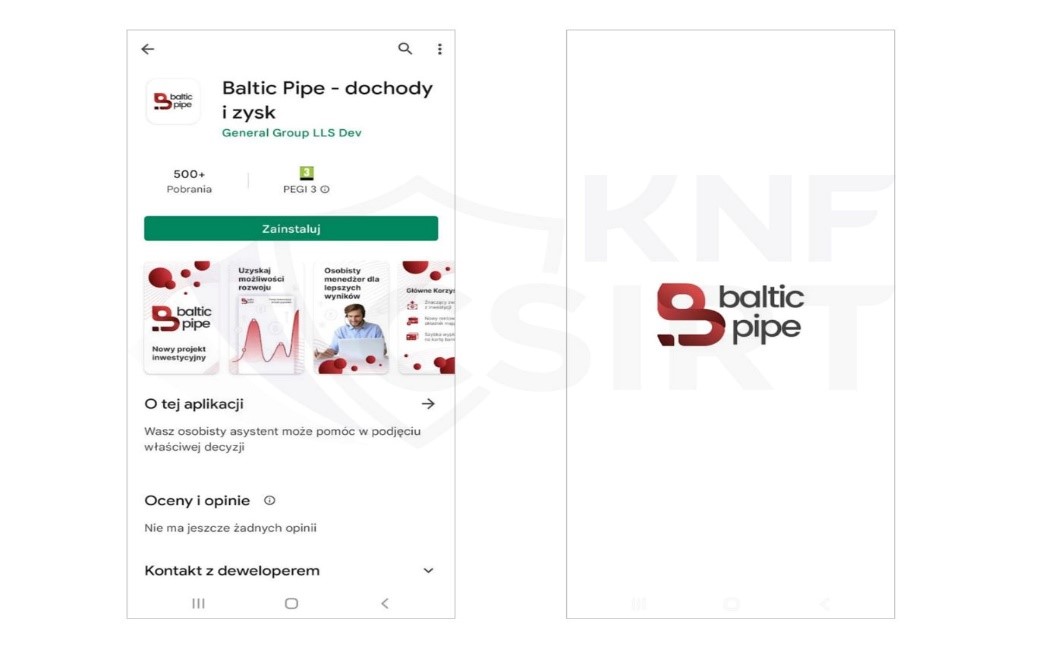

Oszuści tworzą również fałszywe aplikacje podszywające się pod Baltic Pipe przeznaczone na urządzenia mobilne z systemem Android, które zamieszczają w sklepie Google Play. Cyberprzestępcy zachęcają do ich pobrania zapewniając, że zainwestowanie środków przyniesie szybkie zyski w krótkim czasie.

Przykład aplikacji ze sklepu Google Play:

O nowych sposobach działania oszustów informujemy za pośrednictwem mediów społecznościowych. Zachęcamy do obserwowania kont CSIRT KNF w serwisach Twitter, LinkedIn oraz Facebook.