Przegląd wybranych oszustw internetowych - LUTY 2023

Oszuści nie ustępują w tworzeniu nowych metod kradzieży środków finansowych użytkowników cyberprzestrzeni. Zachęcamy do zapoznania się z naszym przeglądem wybranych oszustw internetowych w lutym 2023 roku, gdzie wskazujemy na schematy działania cyberprzestępców.

W opracowanym przez nas przeglądzie oszustw internetowych uwzględniliśmy:

- oferty fałszywych inwestycji,

- scam na kupującego,

- fałszywe reklamy w wyszukiwarce Google,

- malware mobilny w kampanii podszywającej się pod Santander Bank Polska,

- fałszywe wiadomości e-mail podszywające się pod mBank,

- kampanie phisngowe informujące o blokadzie usług,

- podszycie pod Bank PKO BP,

- fałszywe potwierdzenia SMS przy oszustwach telefonicznych,

- wykorzystanie wizerunku firmy kurierskiej DHL,

- podszycie pod pośrednika płatności PayU,

- fałszywe sklepy,

- kampanie phishingowe – złośliwe oprogramowanie.

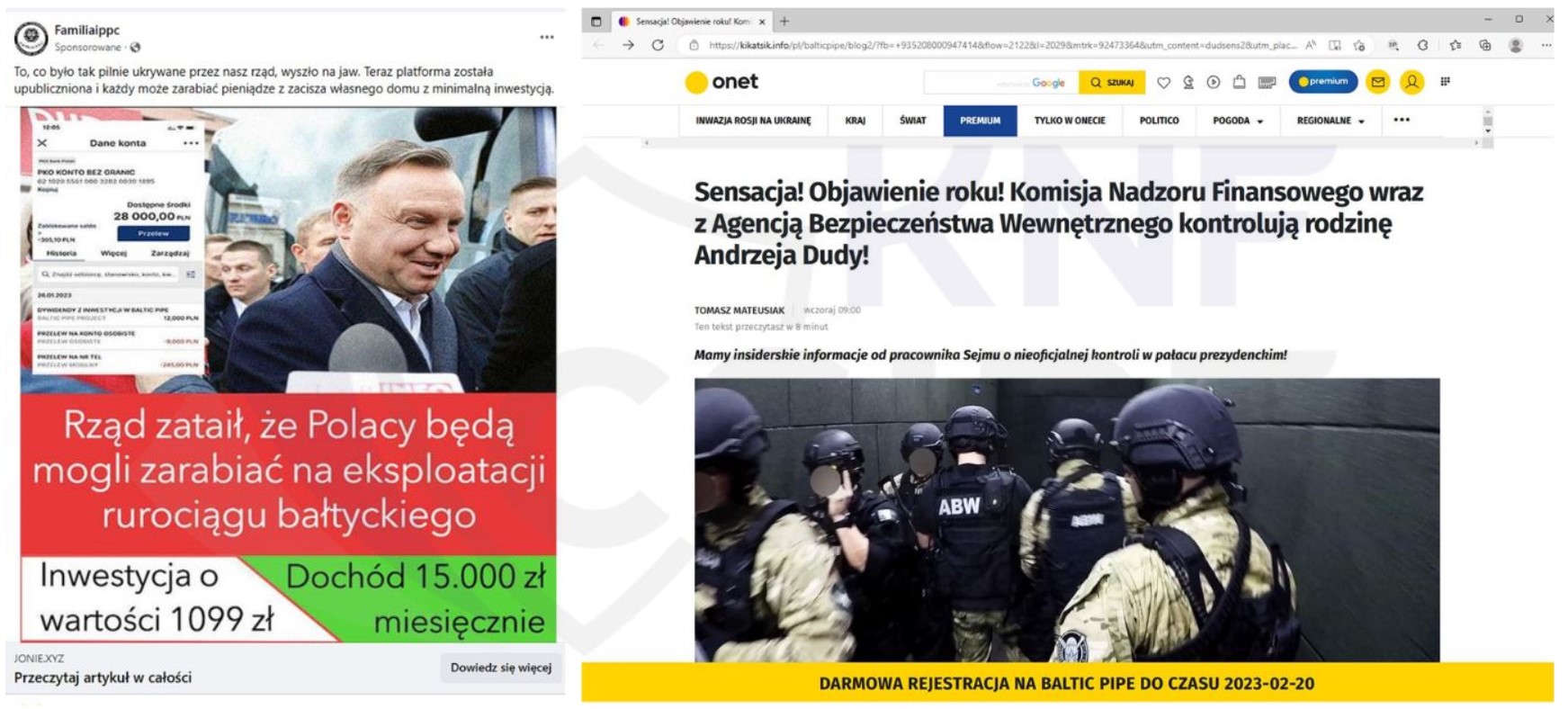

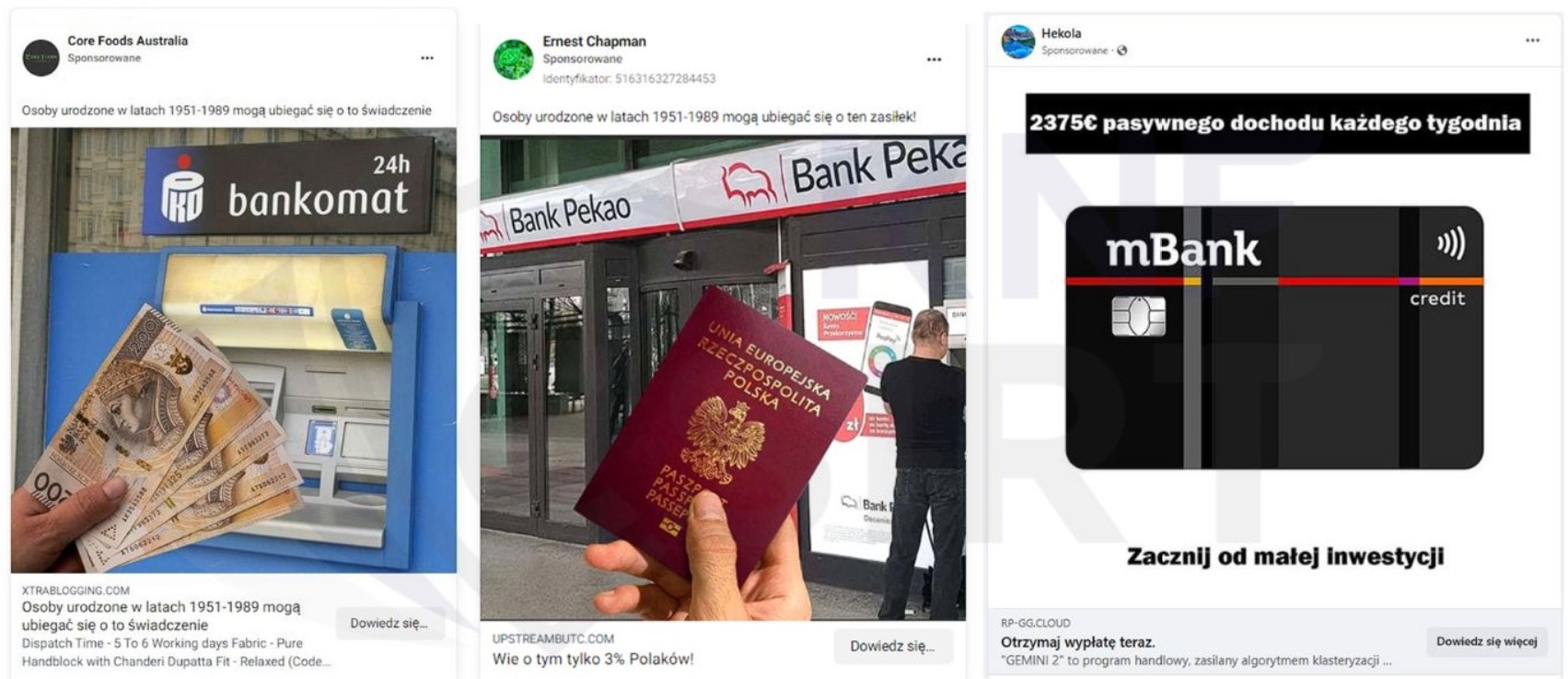

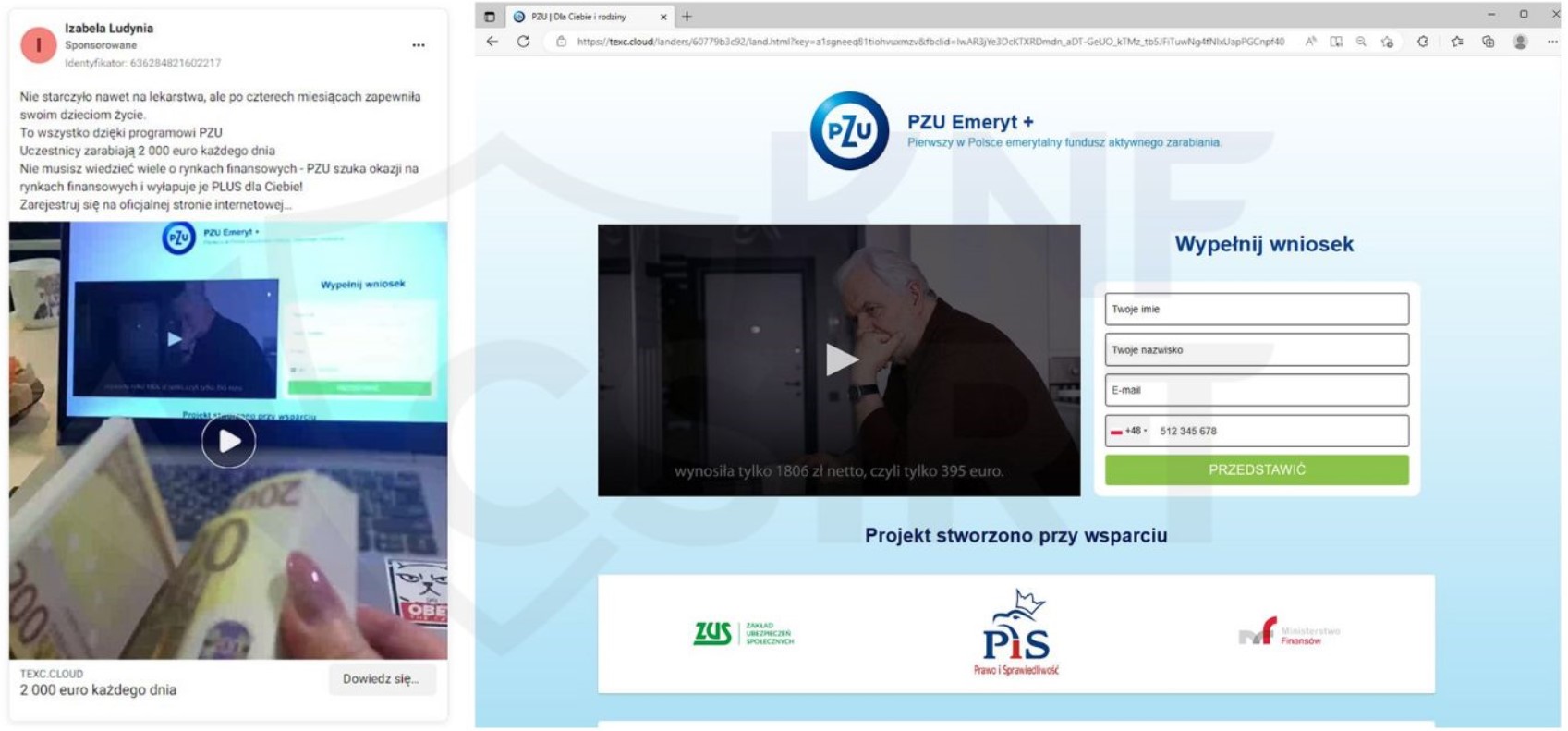

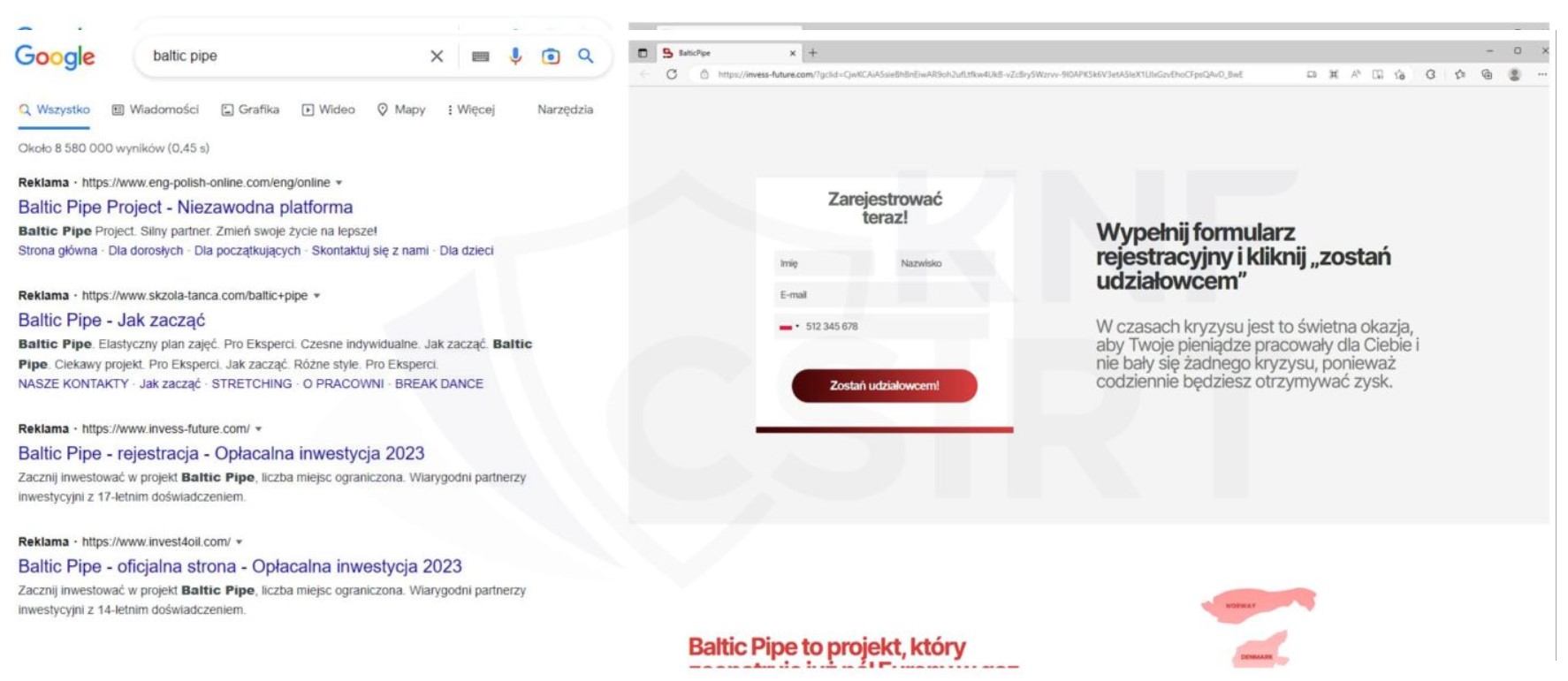

OFERTY FAŁSZYWYCH INWESTYCJI

Schemat oszustwa, w którym cyberprzestępcy podszywają się pod znane osoby lub instytucje, celem nakłonienia ludzi do zainwestowania środków i otrzymania wysokiej stopy zwrotu. W lutym 2023 wykorzystano wizerunki m.in.:

- Bank Pekao SA,

- mBank,

- Bank PKO BP,

- PZU,

- KNF,

- Baltic Pipe,

- META.

Fałszywe oferty dystrybuowane były poprzez:

- reklamy na platformie Facebook,

- reklamy w wyszukiwarce Google,

- wiadomości e-mail.

Po kliknięciu w link użytkownik trafia na stronę, na której wymagane było dokonanie rzekomej rejestracji. Dane pozyskane przez cyberprzestępców w ten sposób umożliwiały im nawiązanie kontaktu z potencjalną, już zmanipulowaną osobą, a w kolejnym kroku kradzież jej środków. Niejednokrotnie, w podobnych przypadkach, przestępcy zachęcali do instalowania oprogramowania do zdalnej obsługi. Obecnie, coraz częściej, wykorzystywanym przez przestępców programem, o którego zainstalowanie proszą ofiary, jest oprogramowanie o nazwie Alpemix. Podobnie jak wcześniej, jest to w pełni legalny, darmowy program do zdalnego dostępu.

Przykłady fałszywych reklam oraz stron phishingowych:

SCAM NA KUPUJĄCEGO

Niezmiennie od ponad 2 lat trwa kampania phishingowa, w ramach której cyberprzestępcy udając rzekomą chęć zakupienia towaru lub usługi, zgłaszają się do wystawiającego. W konsekwencji ofiara podaje na stronie phishingowej dane osobowe, dane uwierzytelniające do bankowości elektronicznej i/lub dane kart płatniczych. Za tym oszustwem stoją dobrze zorganizowane grupy przestępcze przez co, pomimo podejmowania licznych działań zapobiegających temu zjawisku, nadal wiele osób daje się oszukać.

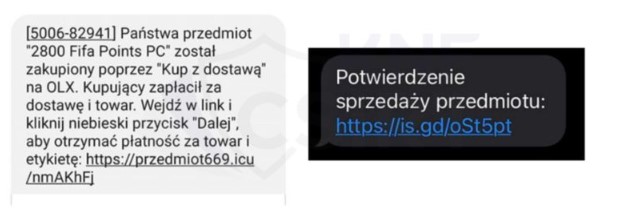

Przykłady wiadomości SMS wykorzystywanych w opisywanej kampanii phishingowej:

Przykłady fałszywych stron wykorzystywanych w opisywanej kampanii phishingowej:

FAŁSZYWE REKLAMY W WYSZUKIWARCE GOOGLE

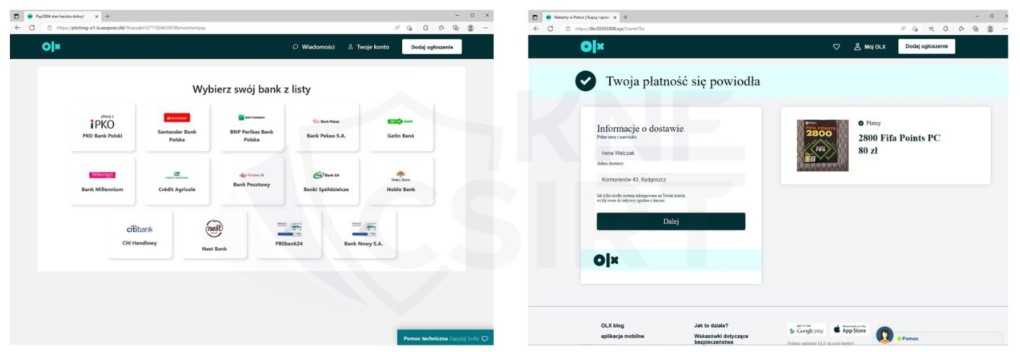

Nieprzerwanie trwają kampanie phishingowe, których formą dystrybucji fałszywych domen są wykupione przez przestępców reklamy w wyszukiwarce Google. Pozycjonowania fałszywych stron na pierwszych miejscach w wynikach wyszukiwania powoduje, że są one łatwo dostępne.

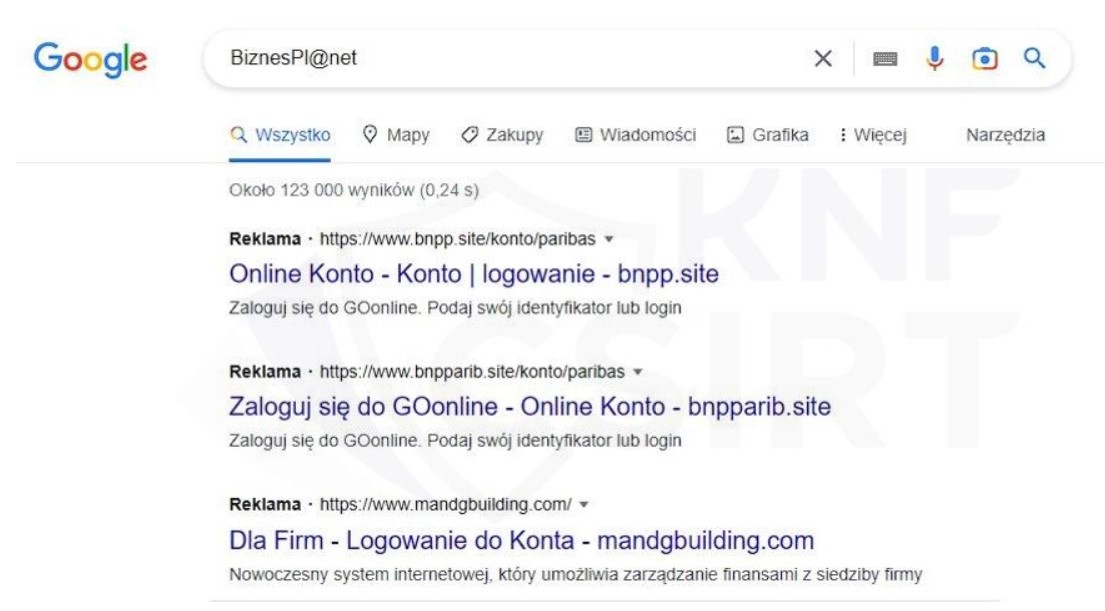

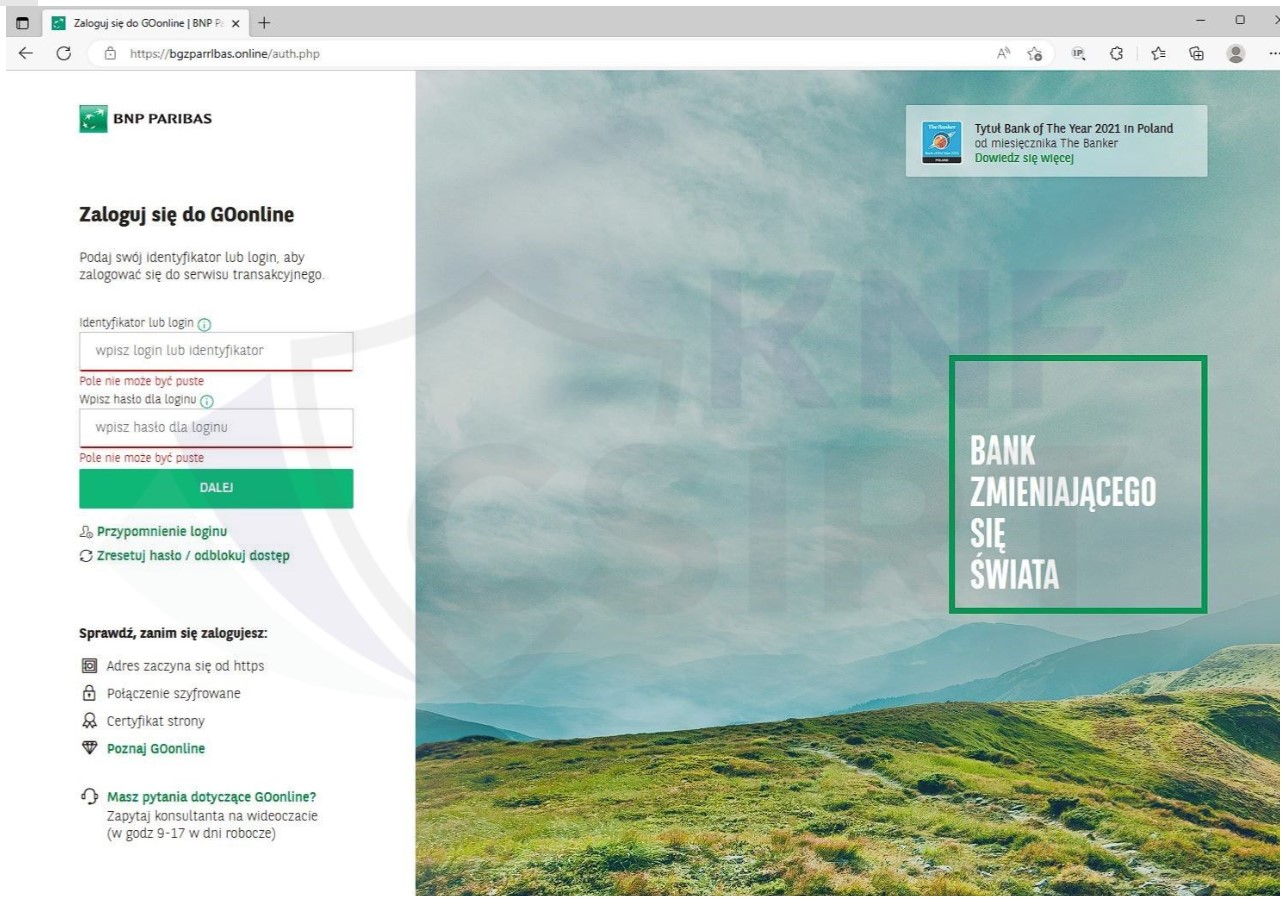

PODSZYCIE POD BNP PARIBAS

Cyberprzestępcy podszywając się pod Bank BNP Paribas zamieszczali w wyszukiwarce Google fałszywe reklamy, podszywając się pod prawdziwe strony logowania do bankowości elektronicznej. Wykorzystali zarówno podszycie pod strony logowania dla klientów indywidualnych, jak i biznesowych. Po kliknięciu w link klient trafiał na fałszywą stronę bankowości elektronicznej, na której wyłudzane były poświadczenia logowania do bankowości elektronicznej.

Przykład fałszywej reklamy wykupionej w Google, podszywającej się pod strony logowania bankowości korporacyjnej:

Przykład fałszywej reklamy wykupionej w Google, podszywającej się pod strony logowania bankowości indywidualnej:

Przykład fałszywej strony informacyjnej banku:

Przykłady fałszywych stron, gdzie wymagane było wprowadzenie loginu i hasła użytkownika :

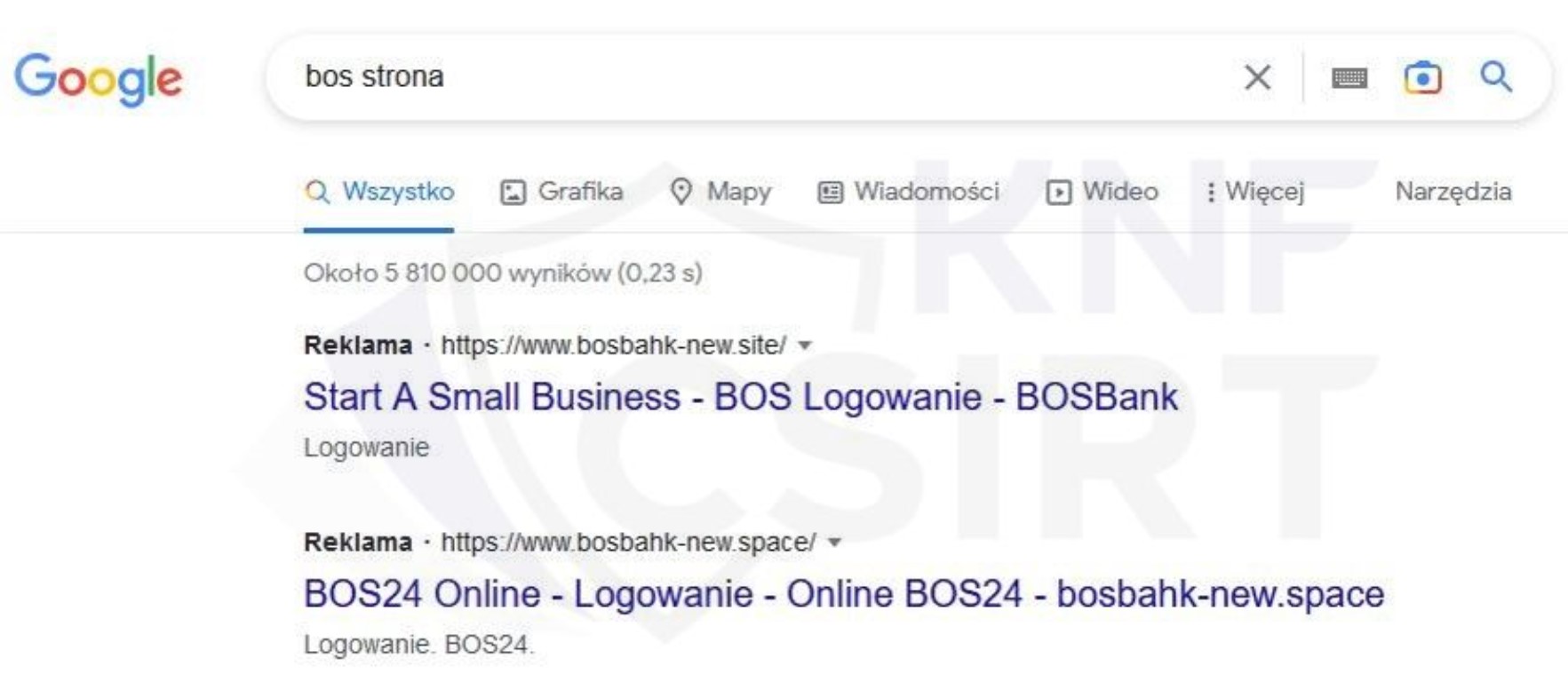

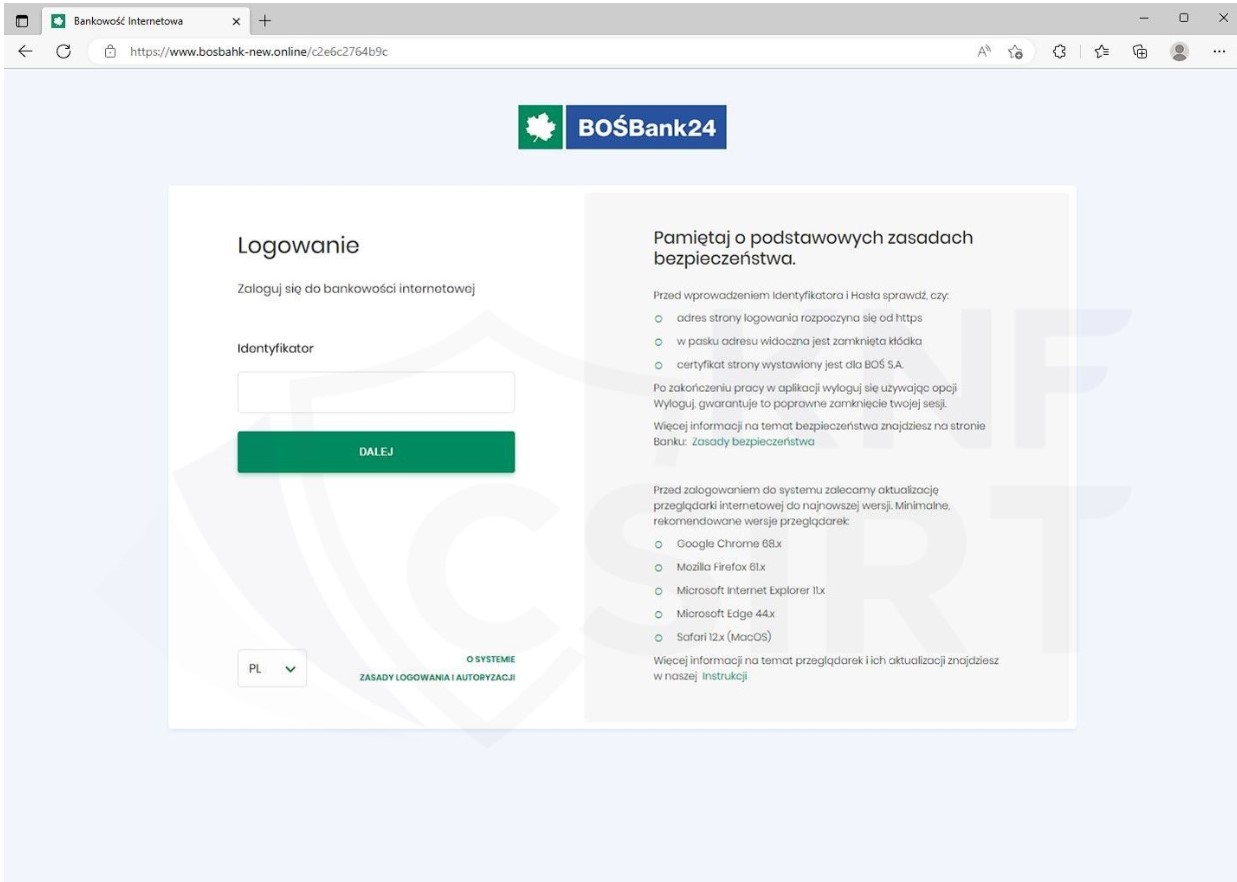

PODSZYCIE POD BOŚ BANK

Cyberprzestępcy wykorzystując wizerunek BOŚ Bank zamieszczali w wyszukiwarce Google fałszywe reklamy, podszywając się pod prawdziwe strony logowania do bankowości elektronicznej. Po kliknięciu w link klient trafiał na fałszywą stronę bankowości elektronicznej, na której wyłudzane były poświadczenia logowania do bankowości elektronicznej.

Przykład fałszywej reklamy wykupionej w Google :

Przykład fałszywej strony, gdzie wymagane było wprowadzenie loginu i hasła użytkownika:

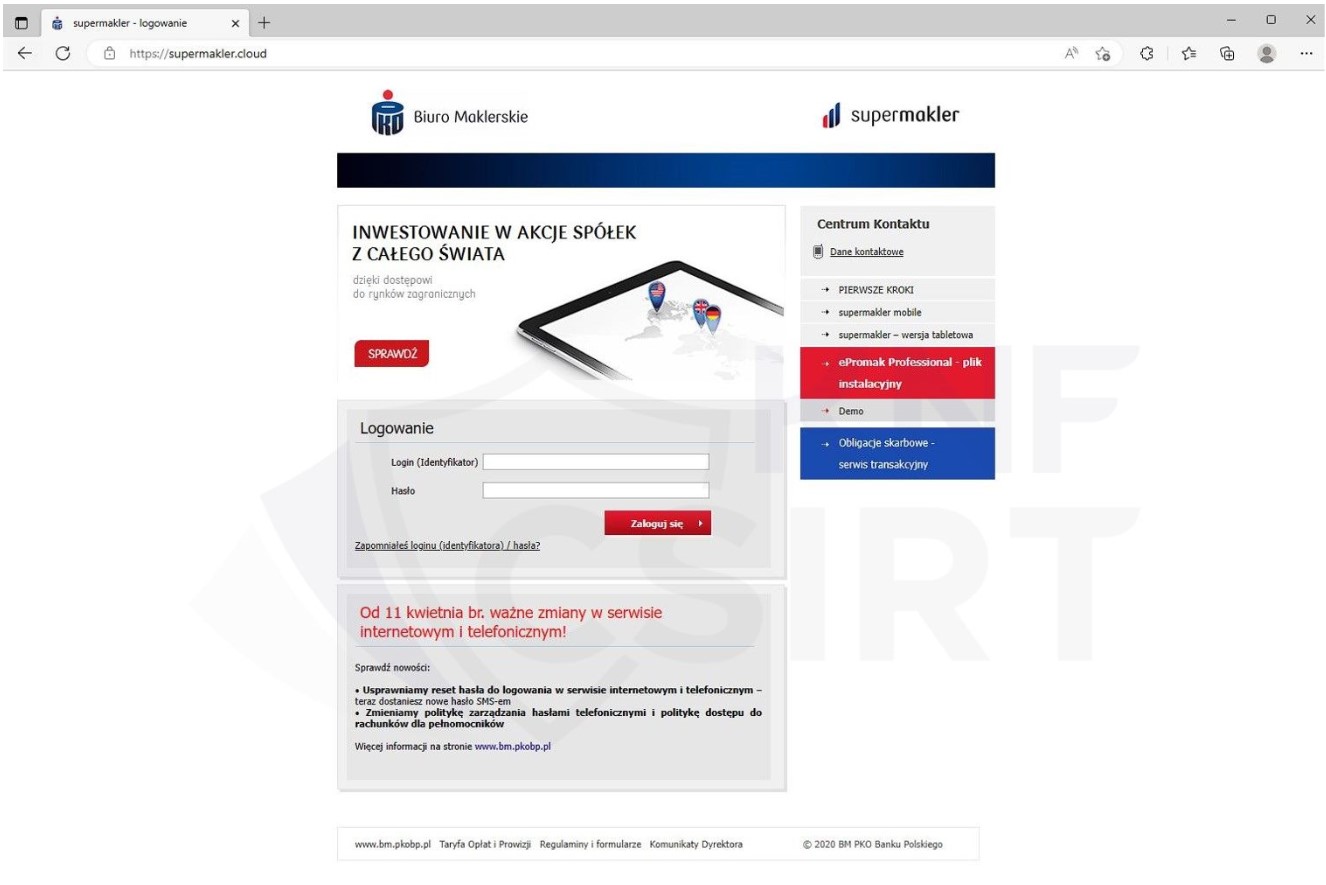

PODSZYCIE POD BIURO MAKLERSKIE PKO BANKU POLSKIEGO

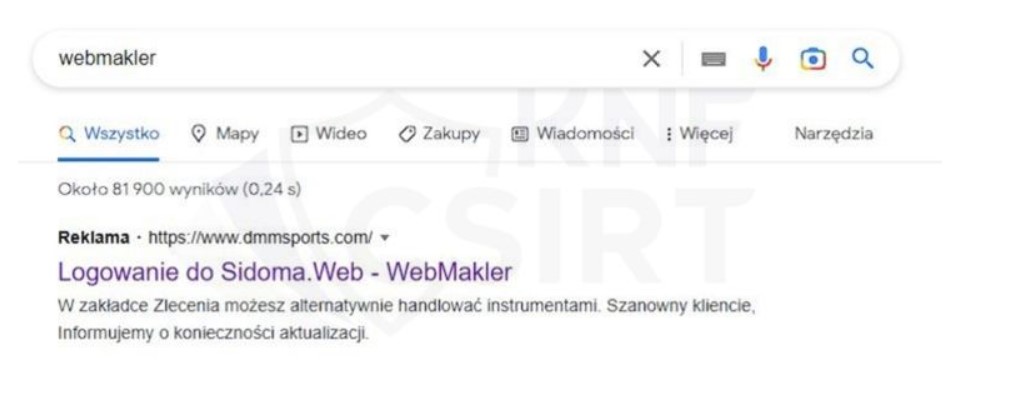

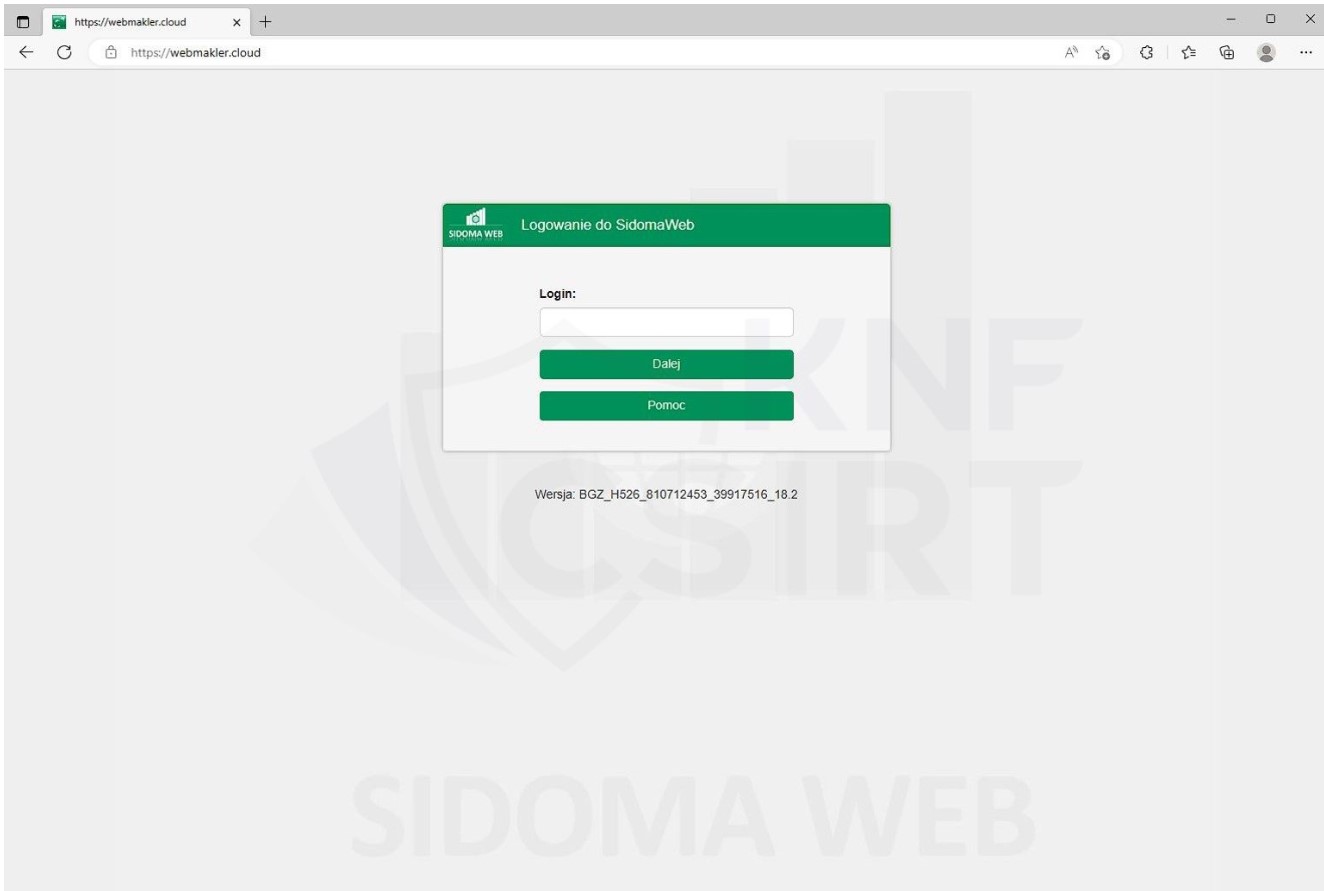

Cyberprzestępcy wykorzystując wizerunek Biura Maklerskiego PKO Banku Polskiego zamieszczali w wyszukiwarce Google fałszywe reklamy. Podszywając się pod stronę logowania, na której wyłudzane były poświadczenia.

Przykład fałszywej reklamy wykupionej w Google:

Przykład fałszywej strony, gdzie wymagane było wprowadzenie loginu i hasła użytkownika:

PODSZYCIE POD BIURO MAKLERSKIE BNP PARIBAS

Cyberprzestępcy wykorzystując wizerunek Biura Maklerskiego BNP Paribas zamieszczali w wyszukiwarce Google fałszywe reklamy. Podszywając się pod stronę logowania, na której wyłudzane były poświadczenia.

Przykład fałszywej reklamy wykupionej w Google:

Przykład fałszywej strony, gdzie wymagane było wprowadzenie loginu i hasła użytkownika:

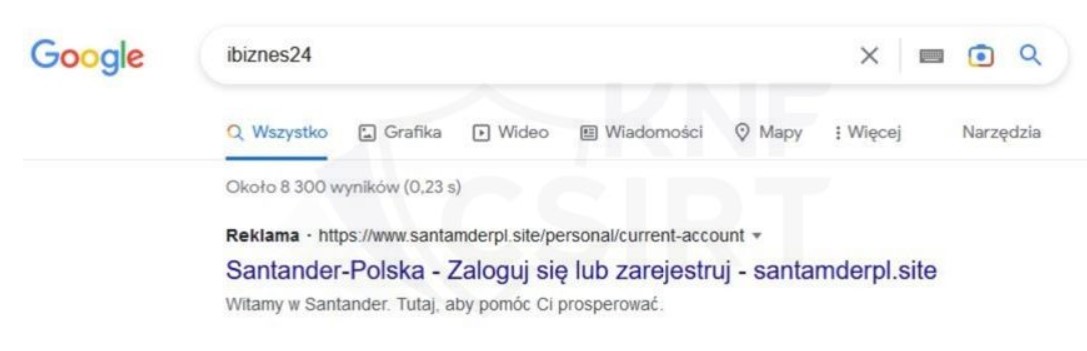

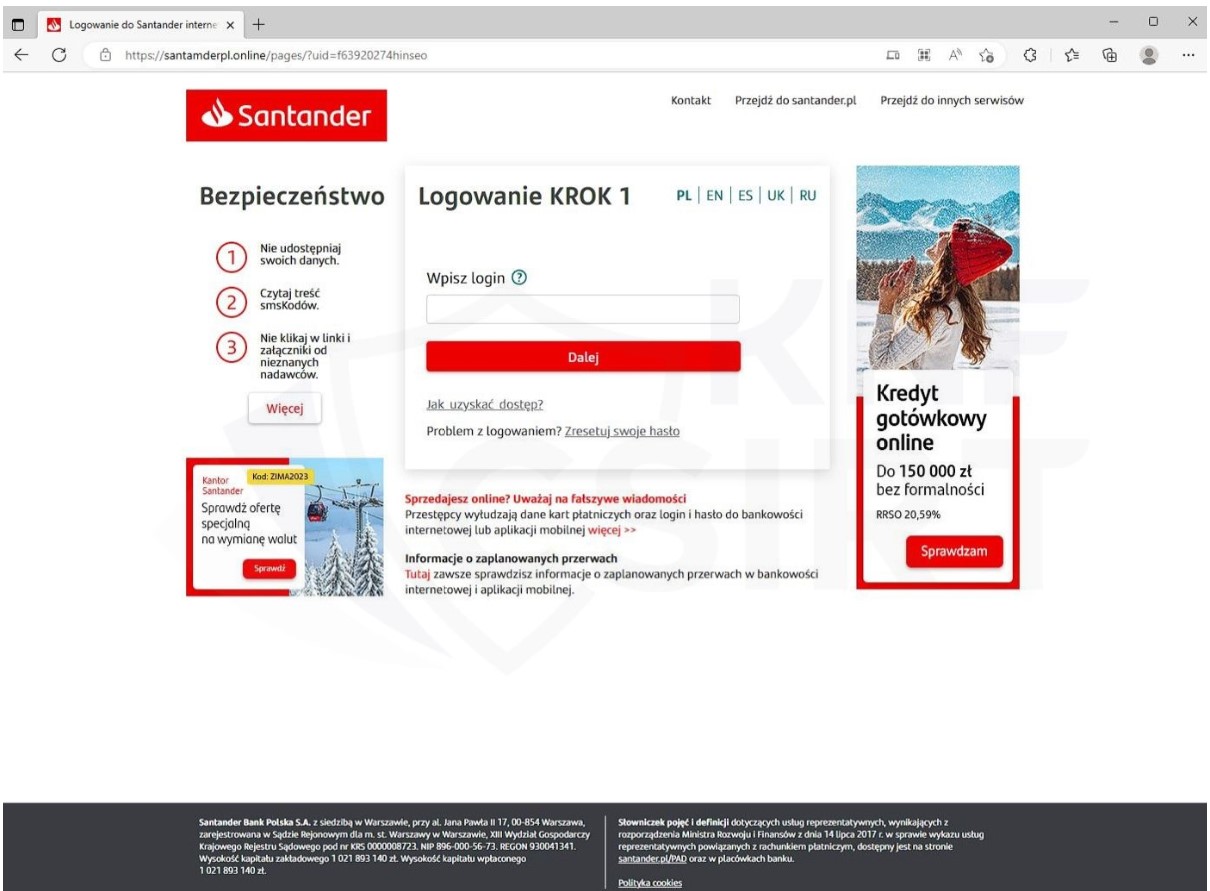

PODSZYCIE POD SANTANDER BANK POLSKA

Cyberprzestępcy wykorzystując wizerunek Santander Bank Polska zamieszczali w wyszukiwarce Google fałszywe reklamy, podszywając się pod strony logowania i wyłudzając poświadczenia do bankowości elektronicznej.

Przykład fałszywej reklamy wykupionej w Google:

Przykład strony phishingowej imitującej stronę bankowości elektronicznej:

MALWARE MOBILNY W KAMPANII PODSZYWAJĄCEJ SIĘ POD SANTANDER BANK POLSKA

Cyberprzestępcy podszywając się pod Santander Bank Polska rozsyłali wiadomości e-mail, zachęcając do zainstalowania aplikacji. W wiadomościach znajdował się link. Jeżeli użytkownik kliknął w niego z urządzenia mobilnego trafiał na stronę phishingową, na której znajdował się przycisk „Pobierz aplikację”. W innym wypadku link z wiadomości e-mail przekierowywał potencjalną ofiarę na stronę phishingową, na której wyłudzane były dane uwierzytelniającego do bankowości elektronicznej, po czym ofiara trafiała na stronę zatytułowaną „Przewodnik instalacyjny”, gdzie znajdował się kod QR. W kolejnym kroku następowało pobranie pliku zawierające złośliwe oprogramowanie mobilne, o nazwie Hydra.

Malware ten wymaga zgody na bogaty pakiet uprawnień, zezwalający m.in. na odczytywanie listy kontaktów, obsługę wiadomości tekstowych, czy obsługę gestów. Po otrzymaniu ich, może robić tzw. „overlay attack", czyli umieszczanie na wierzchu prawdziwej aplikacji własnego okna, w którym nieświadomy użytkownik wpisuje dane logowania do bankowości, będąc przekonanym, że loguje się do aplikacji mobilnej banku.

Co ciekawe, w obserwowanych kampaniach malware nie posiadał nakładek na polskie instytucje bankowe i użytkowe. To oznacza, że nawet jeżeli klienci Santander Bank Polska zainfekowali sobie urządzenie, to przestępcy nie weszli w posiadanie ich danych logowania.

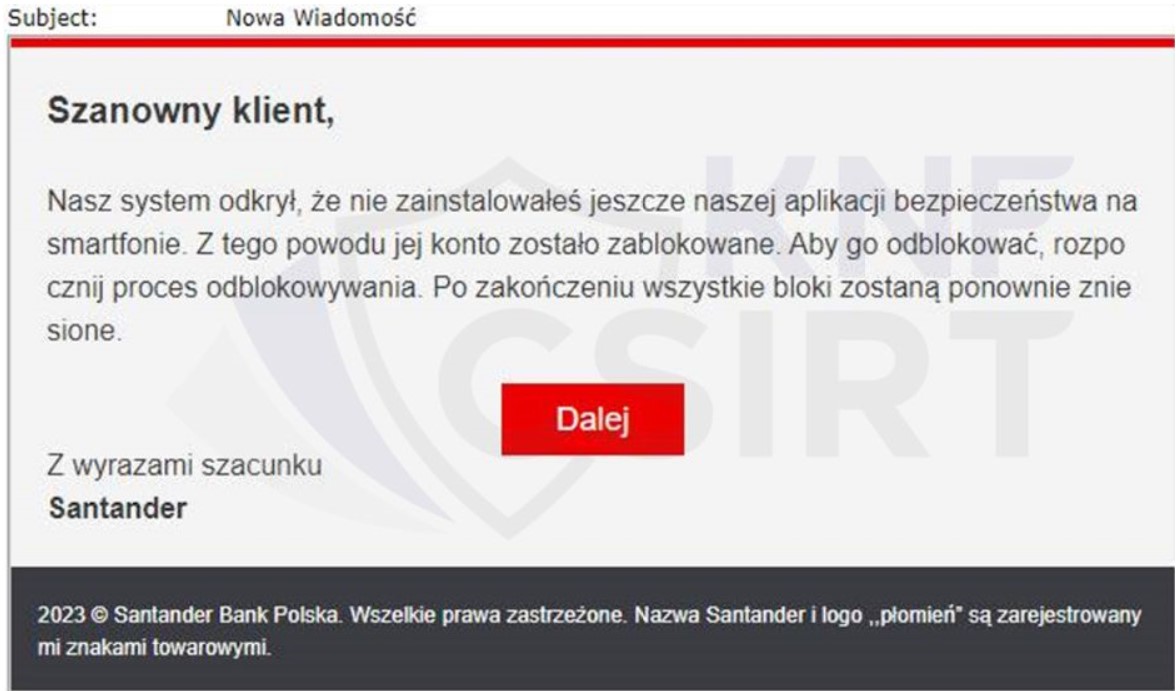

Przykład wiadomości e-mail rozsyłanej przez przestępców:

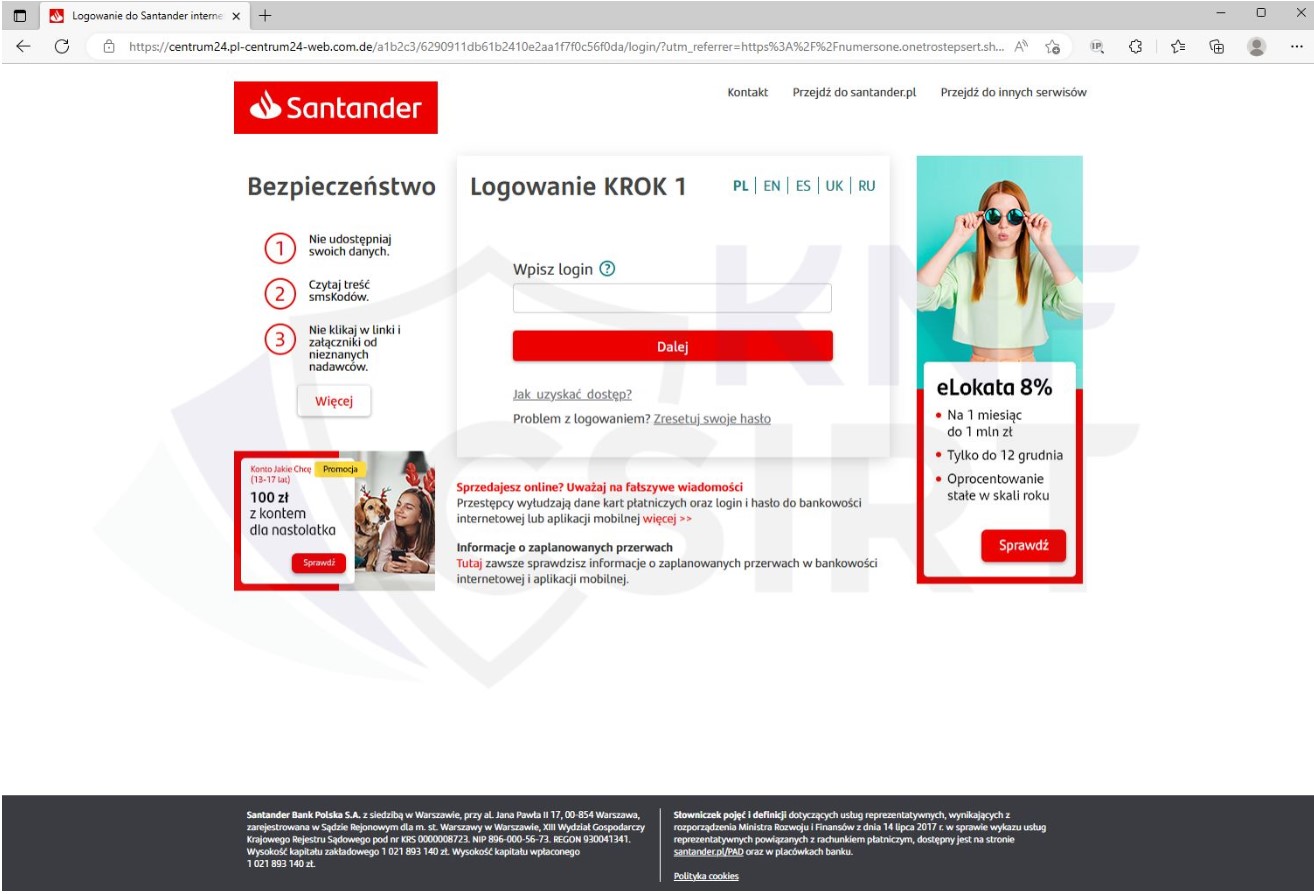

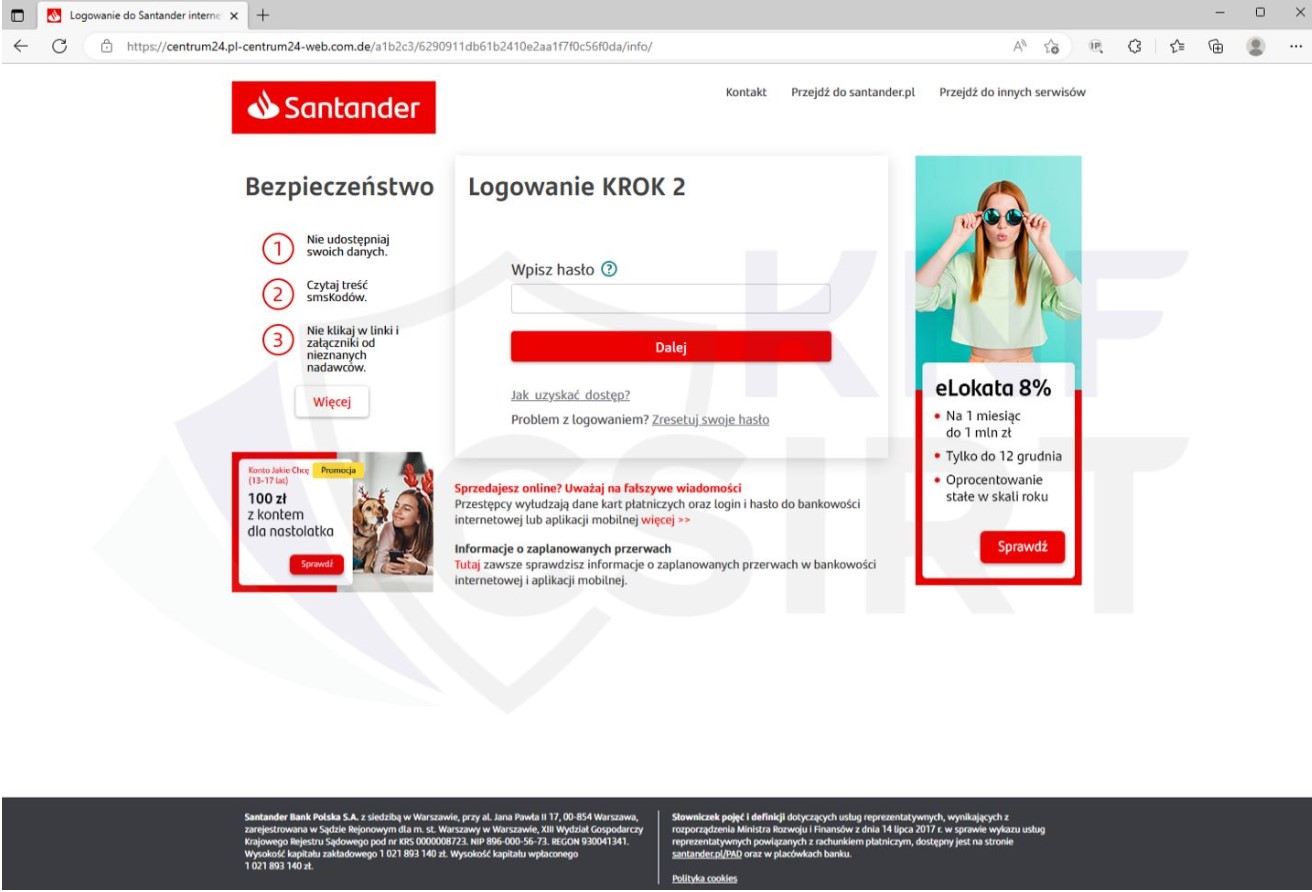

Przykłady fałszywych stron, na których wymagane było wprowadzenie loginu i hasła użytkownika:

FAŁSZYWE WIADOMOŚCI E-MAIL PODSZYWAJĄCE SIĘ POD mBANK

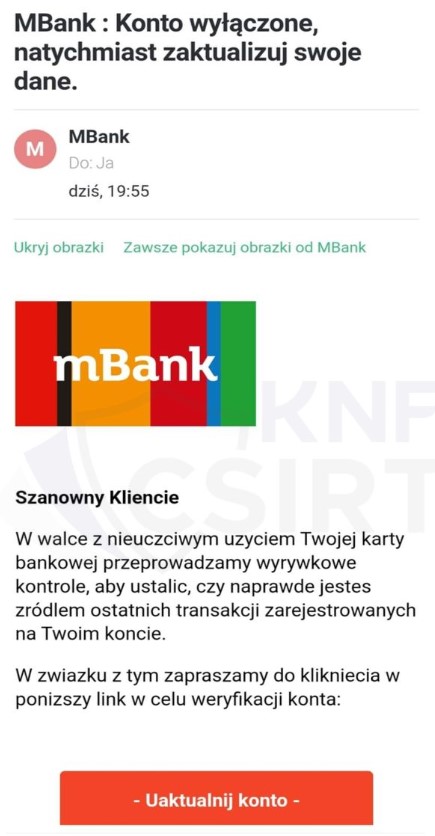

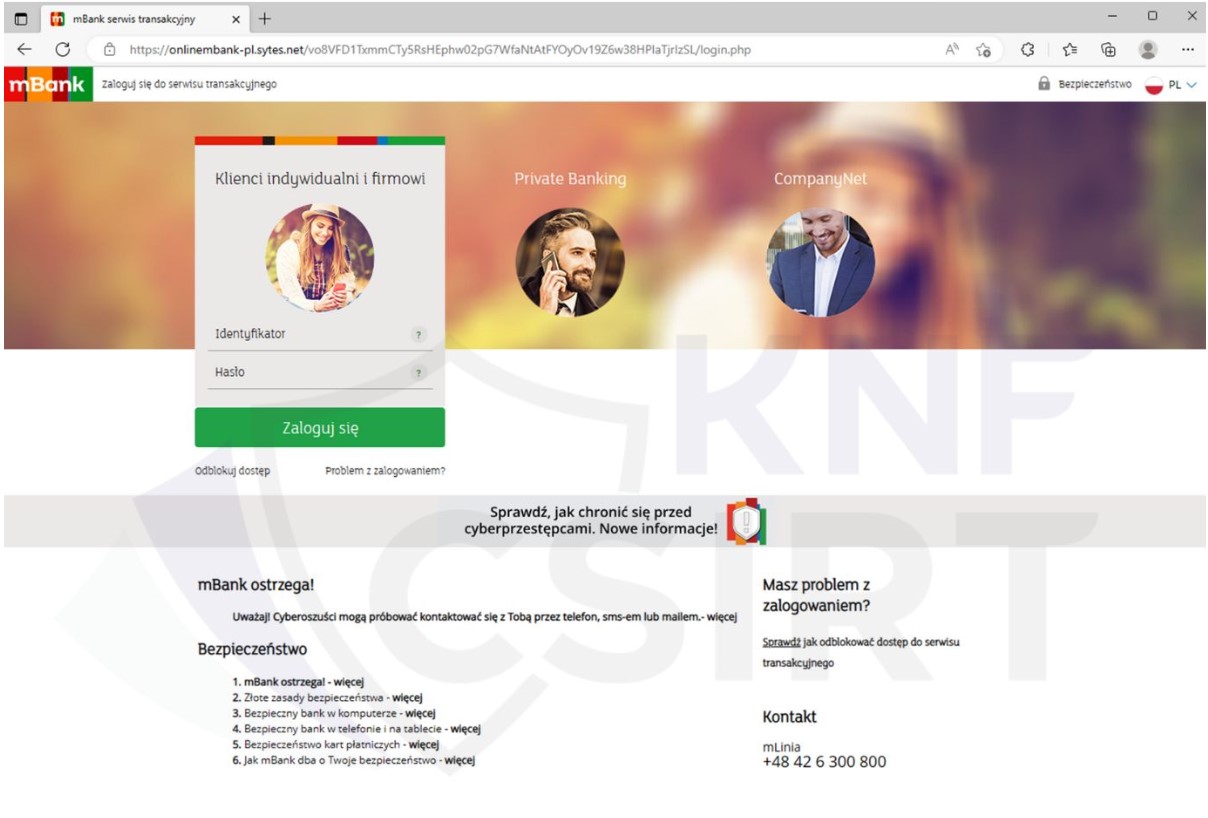

Cyberprzestępcy podszywając się pod markę mBank rozsyłali wiadomości e-mail informując o rzekomym wyłączeniu konta w przypadku nie potwierdzenia właścicielstwa karty płatniczej. W wiadomości znajdował się przycisk „Uaktualnij konto”, po kliknięciu, którego potencjalna ofiara trafiała na stronę phishingową. Przestępcy starali się pozyskać dane uwierzytelniające do bankowości elektronicznej.

Przykład wiadomości e-mail rozsyłanej przez przestępców:

Przykład strony phishingowej imitującej stronę bankowości elektronicznej:

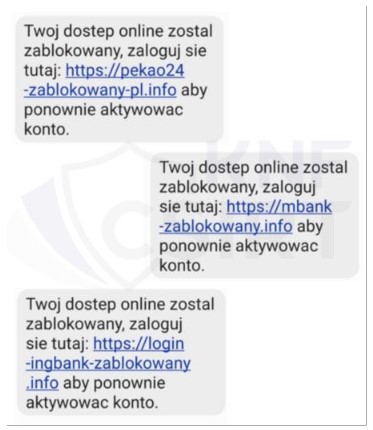

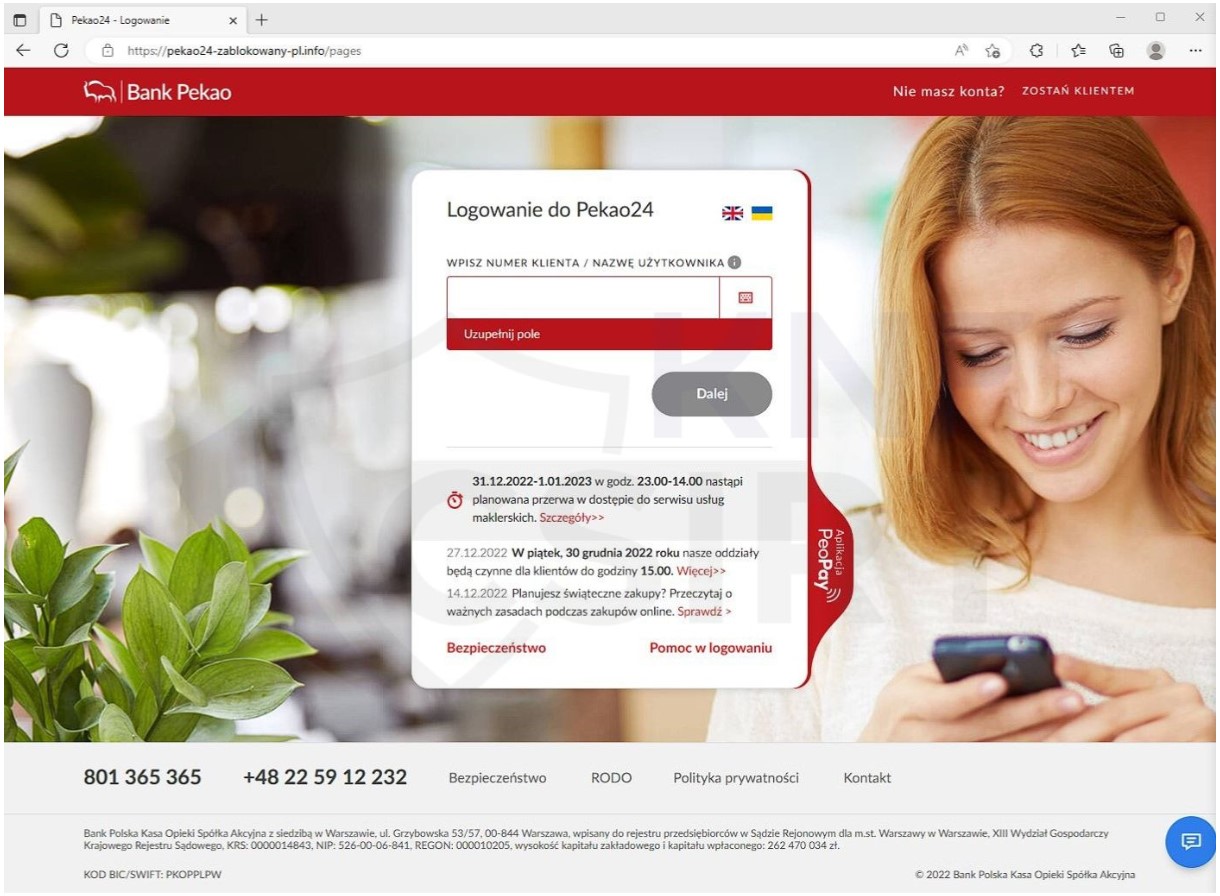

KAMPANIE PHISHINGOWE INFORMUJĄCE O BLOKADZIE USŁUG

Cyberprzestępcy podszywając się pod kilka banków rozsyłali wiadomości SMS informując o rzekomym zablokowaniu dostępu do usług bankowości i potrzebie aktywowania konta. W wiadomości znajdował się link, który kierował na stronę phishingową. Przestępcy starali się pozyskać dane uwierzytelniające do bankowości elektronicznej.

Przykłady wiadomości SMS rozsyłanej przez przestępców:

Przykład strony phishingowej wyłudzającej dane użytkowników bankowości:

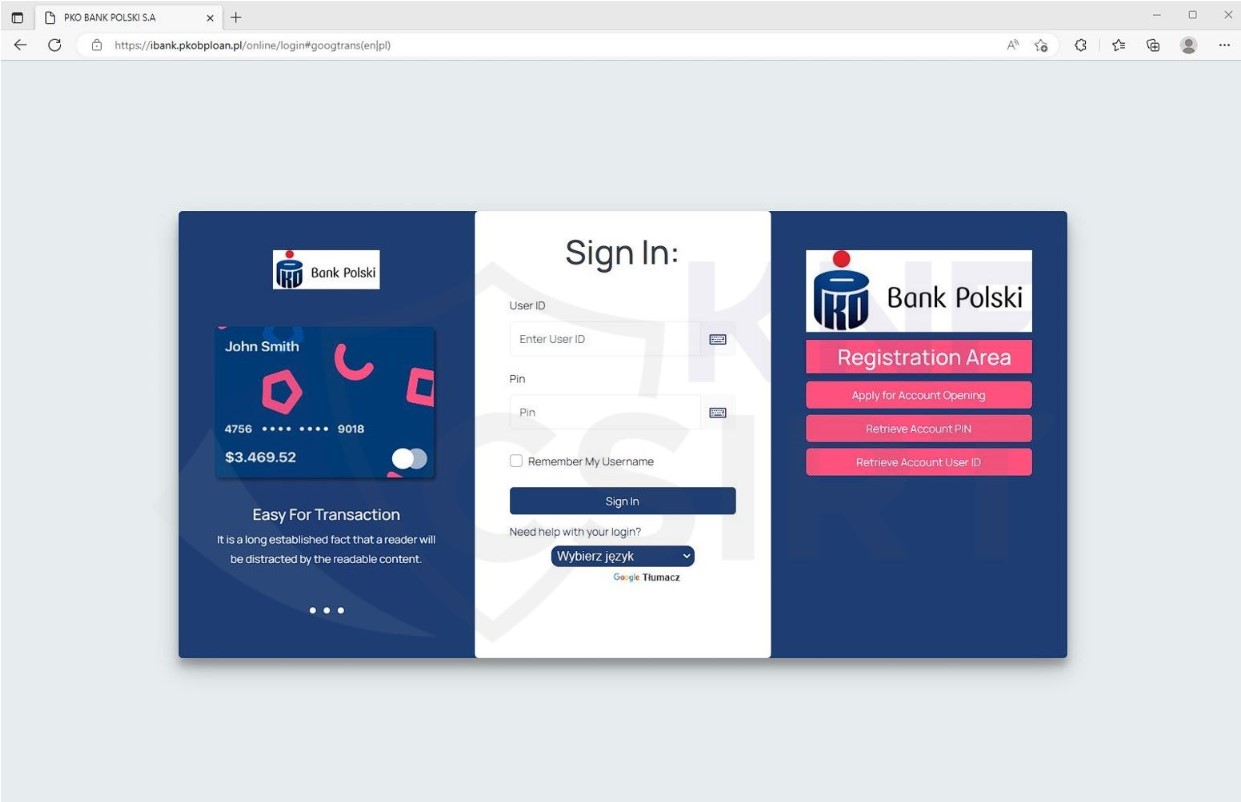

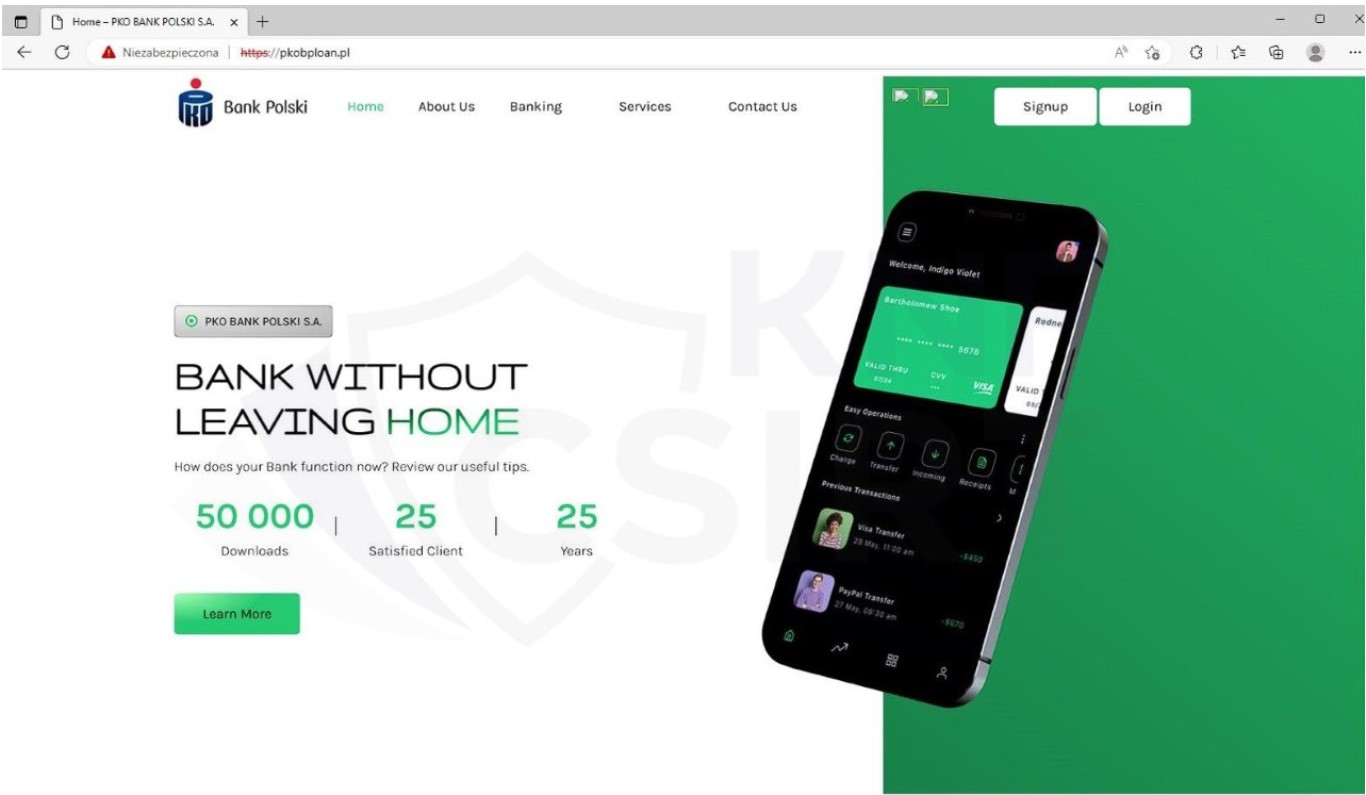

PODSZYCIE POD BANK PKO BP

Wykryliśmy strony phishingowe podszywające się pod Bank PKO BP. Celem cyberprzestępców mogło być wyłudzenie danych uwierzytelniających do bankowości elektronicznej. Nie zidentyfikowaliśmy jednak czy, a jeżeli tak, to w jaki sposób strony phishingowe były dystrybuowane.

Przykłady fałszywych stron, gdzie wymagane było wprowadzenie loginu i hasła użytkownika:

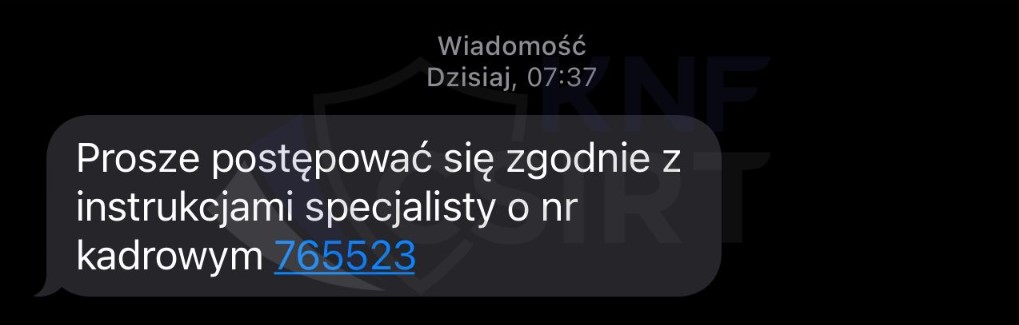

FAŁSZYWE POTWIERDZENIA SMS PRZY OSZUSTWACH TELEFONICZNYCH

Vishing to działanie oszukańcze, z wykorzystaniem połączeń głosowych. Cyberprzestępcy odszywając się m.in. pod pracowników banku, przedstawicieli KNF, jednostki techniczne, przedstawicieli pośredników finansowych i inne instytucje, starają się w rozmowie nakłonić osobę do określony działań. Pewną nowością w schemacie tych kampanii jest wysyłanie wiadomości SMS, w trakcie rozmowy przestępcy z ofiarą, w której znajduje się informacja o rzekomych danych osoby dzwoniącej. To pewnego rodzaju odpowiedź przestępców, na podejmowane przez banki działania pozwalające na identyfikację pracowników w połączeniach wychodzących z banków.

Przykład wiadomości SMS rozsyłanej przez przestępców, celem „identyfikacji bankowej” :

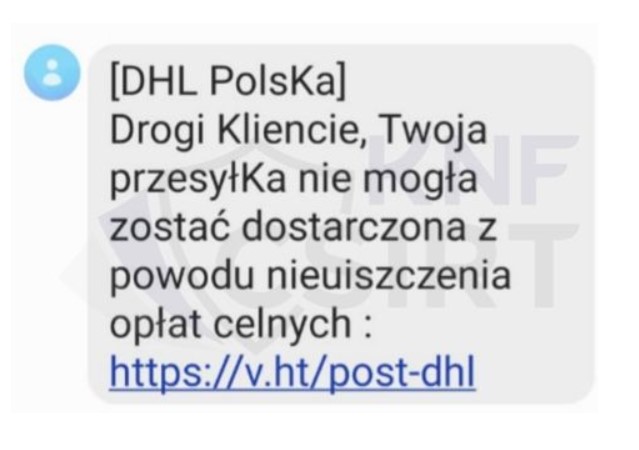

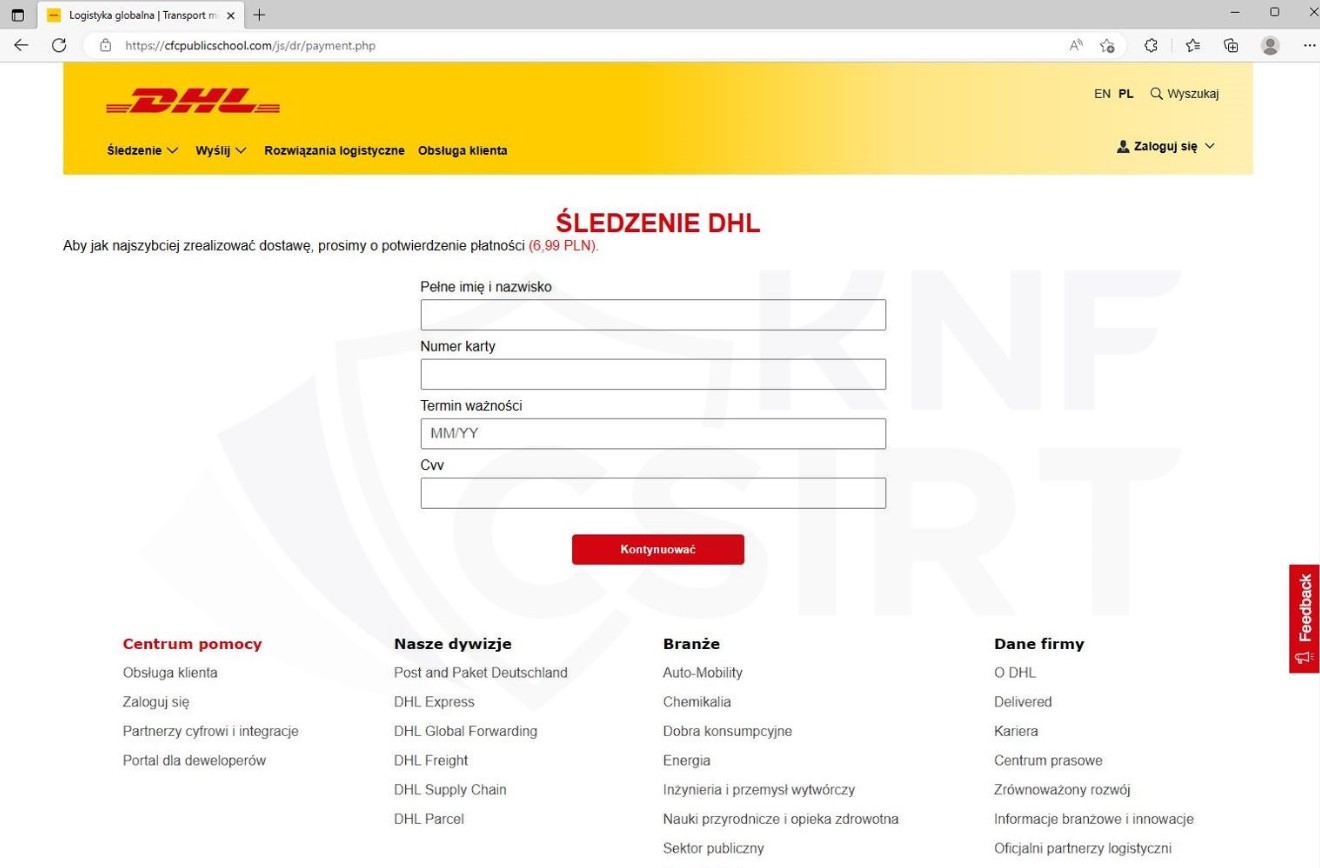

WYKORZYSTANIE WIZERUNKU FIRMY KURIERSKIEJ DHL

Cyberprzestępcy podszywając się pod firmę kurierską DHL rozsyłali wiadomości SMS informując o wstrzymaniu przesyłki i konieczności uregulowania opłaty celnej. W tym przypadku również w fałszywej wiadomości znajdował się tzw. „skracacz” linku, który docelowo kierował na stronę phishingową. Na spreparowanej stronie potencjalna ofiara zachęcana była do wprowadzenia imienia i nazwiska, pełnego adresu zamieszkania oraz numeru telefonu, a następnie informacji o karcie płatniczej.

Przykład wiadomości SMS rozsyłanej w ramach kampanii phishingowej:

Przykład strony phishingowej:

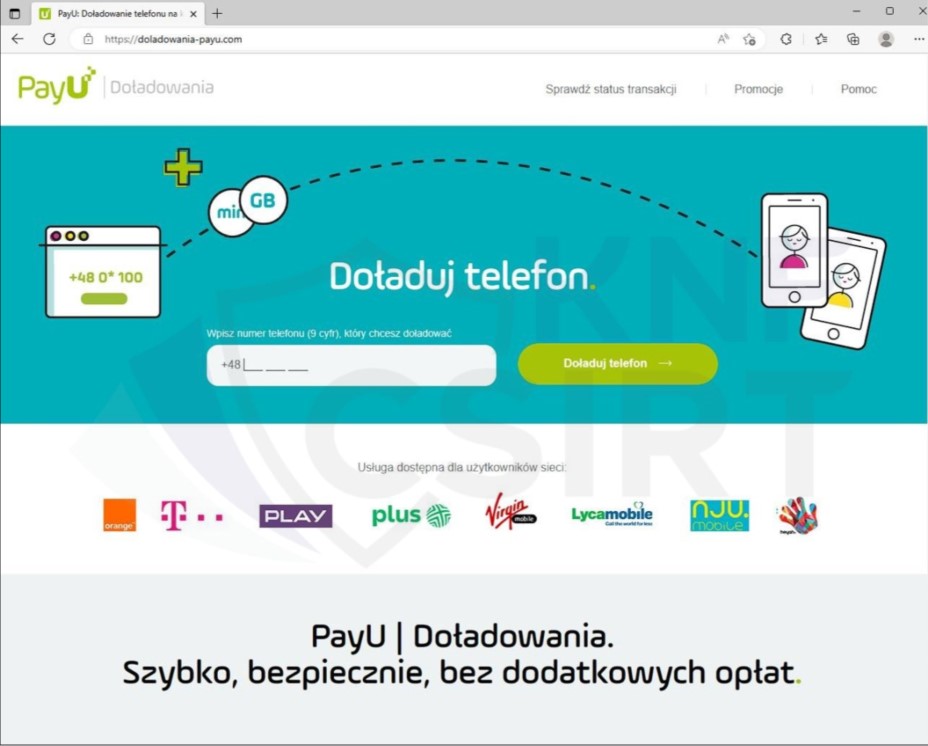

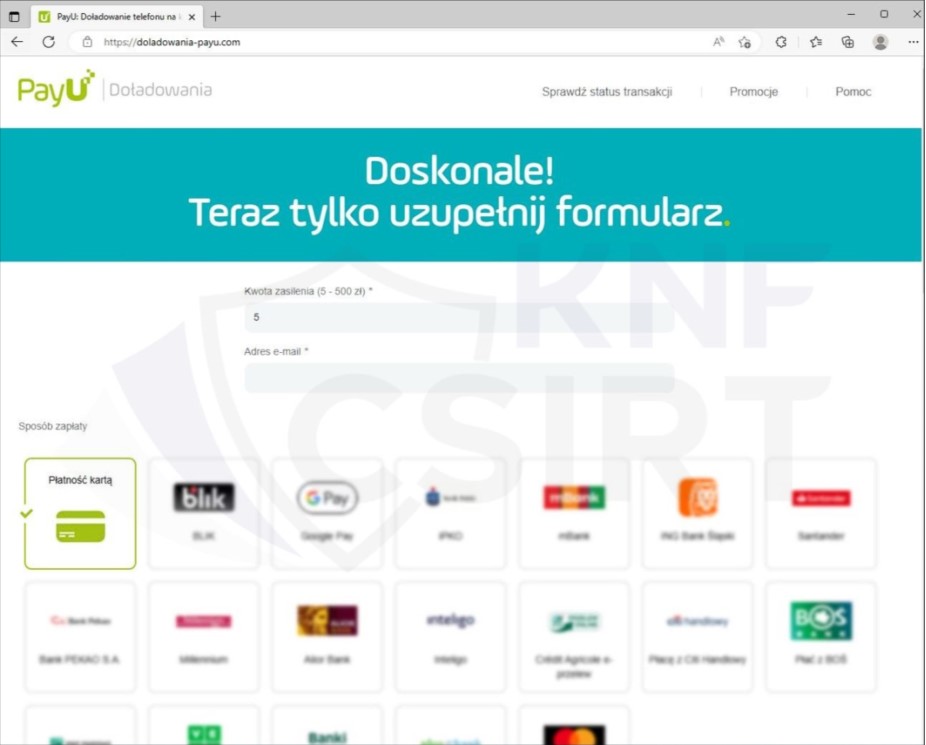

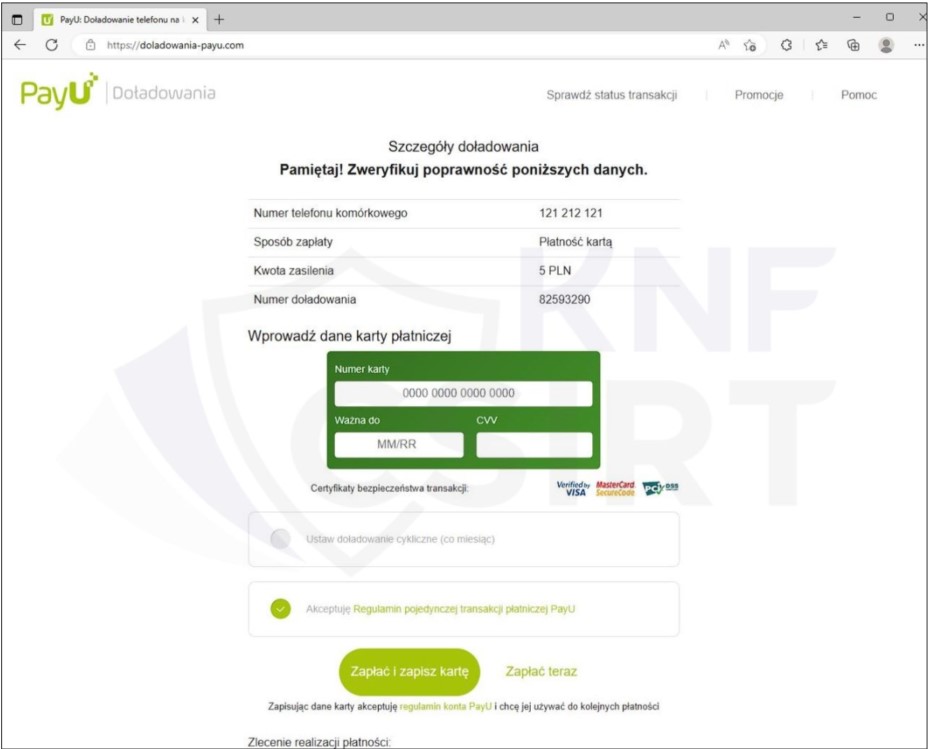

PODSZYCIE POD POŚREDNIKA PŁATNOŚCI PayU

Pod pretekstem możliwości doładowania telefonu cyberprzestępcy podszywali się pod pośrednika płatności Payu i wyłudzali numer telefonu, adres mail oraz dane kart płatniczych. Strona phishingowa nie dawała możliwości wyboru innej formy płatności (elementy z logiem banków i BLIK były nieaktywne).

Przykłady stron phishingowych:

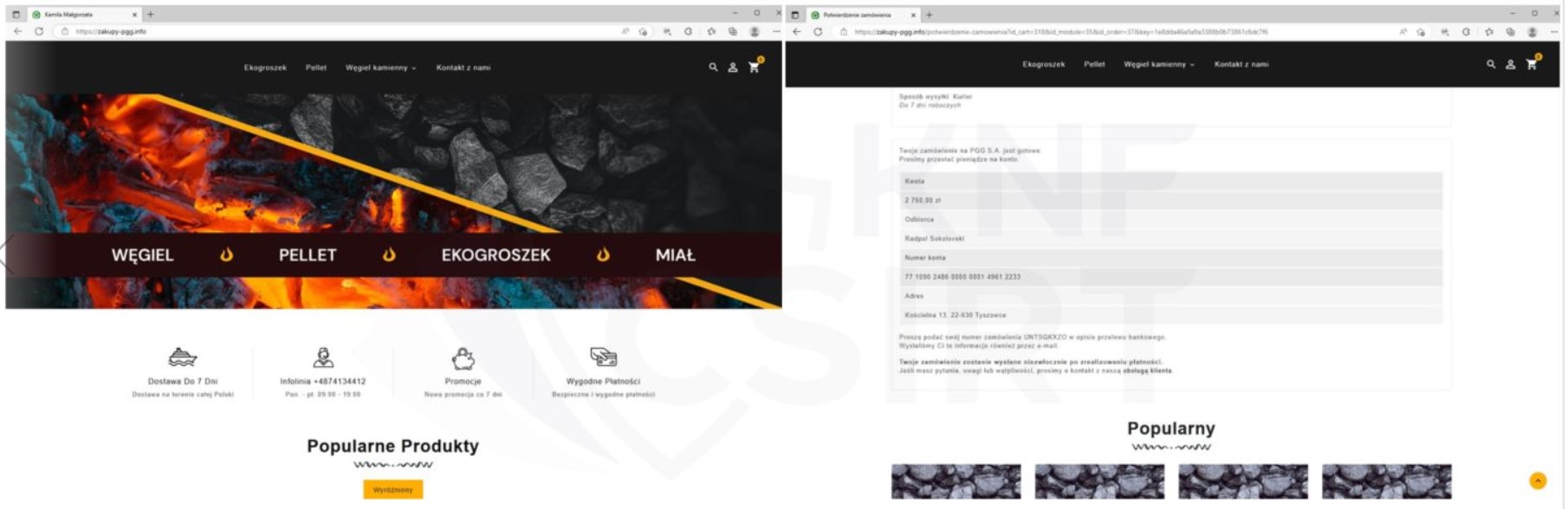

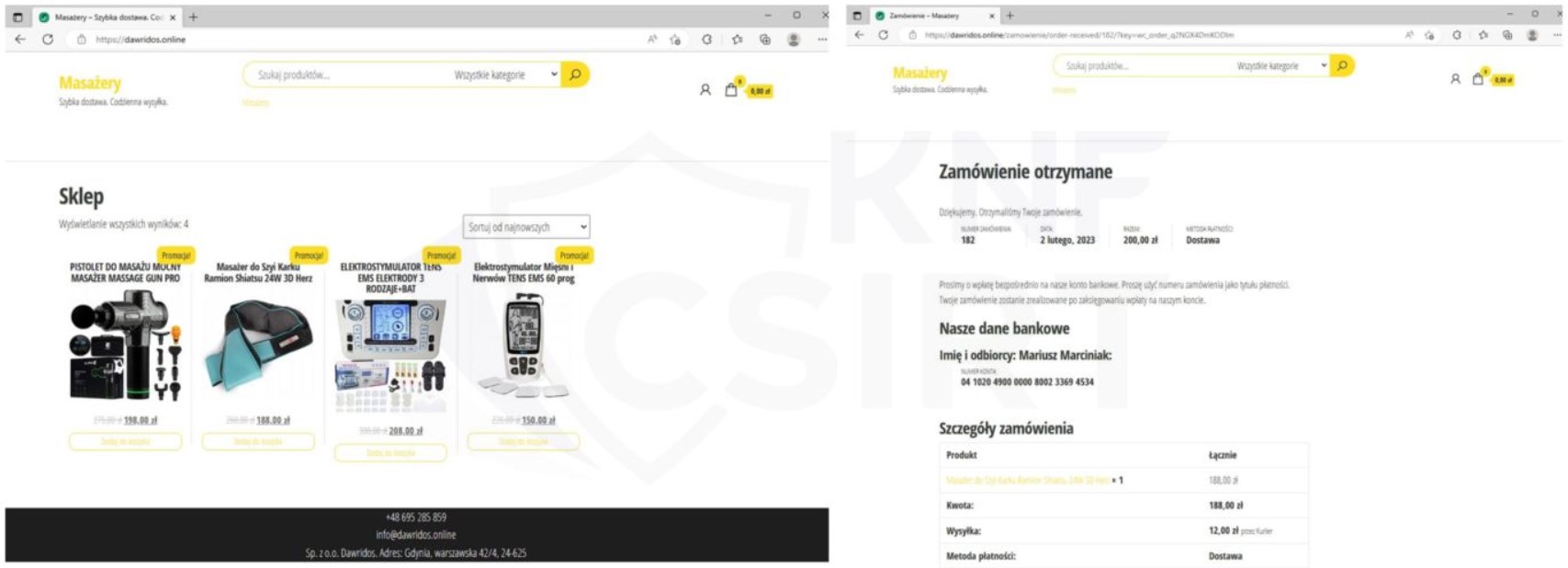

FAŁSZYWE SKLEPY

Kolejne zidentyfikowane fałszywe sklepy oferujące produkty w zadziwiająco konkurencyjnych cenach. Przy próbie finalizacji zakupów użytkownik otrzymuje informacje o rachunku bankowym, na który ma dokonać przelew.

Przykłady stron fałszywych sklepów:

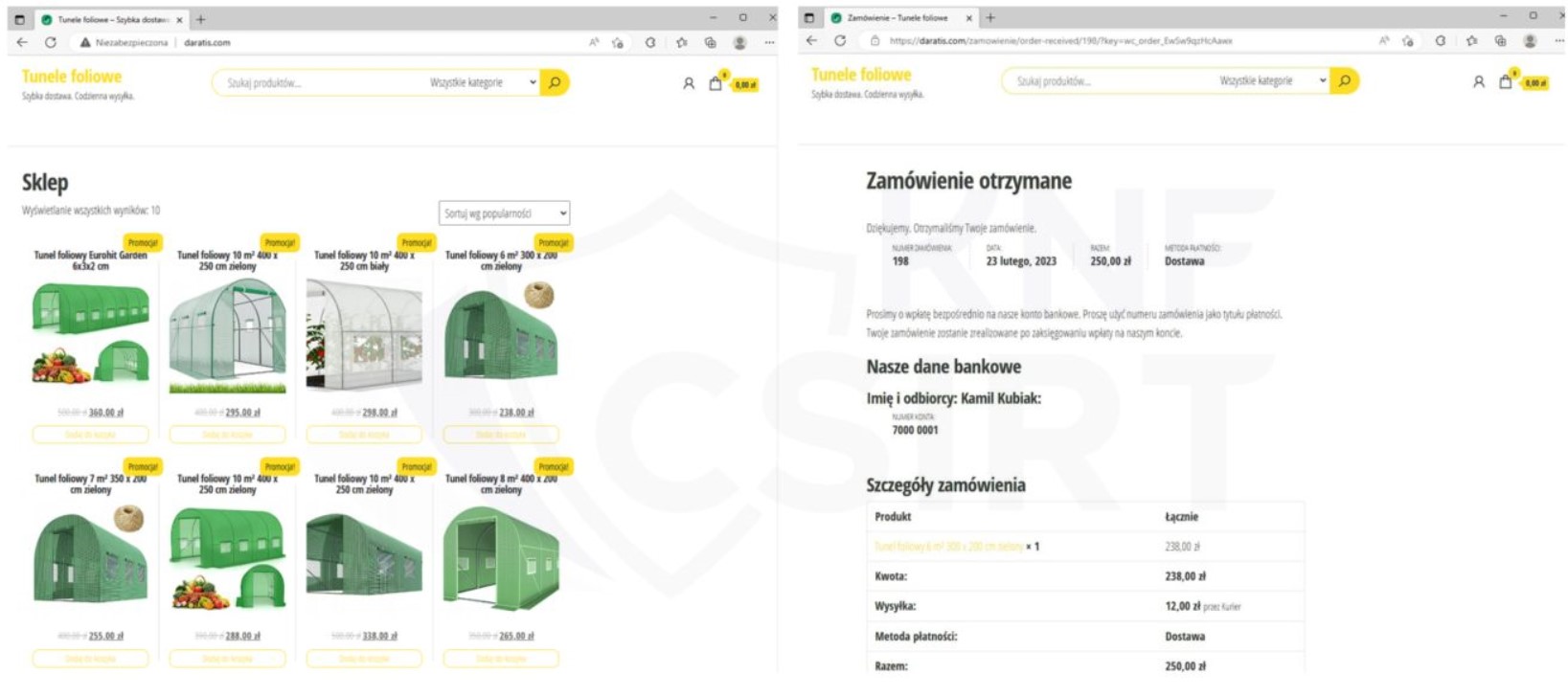

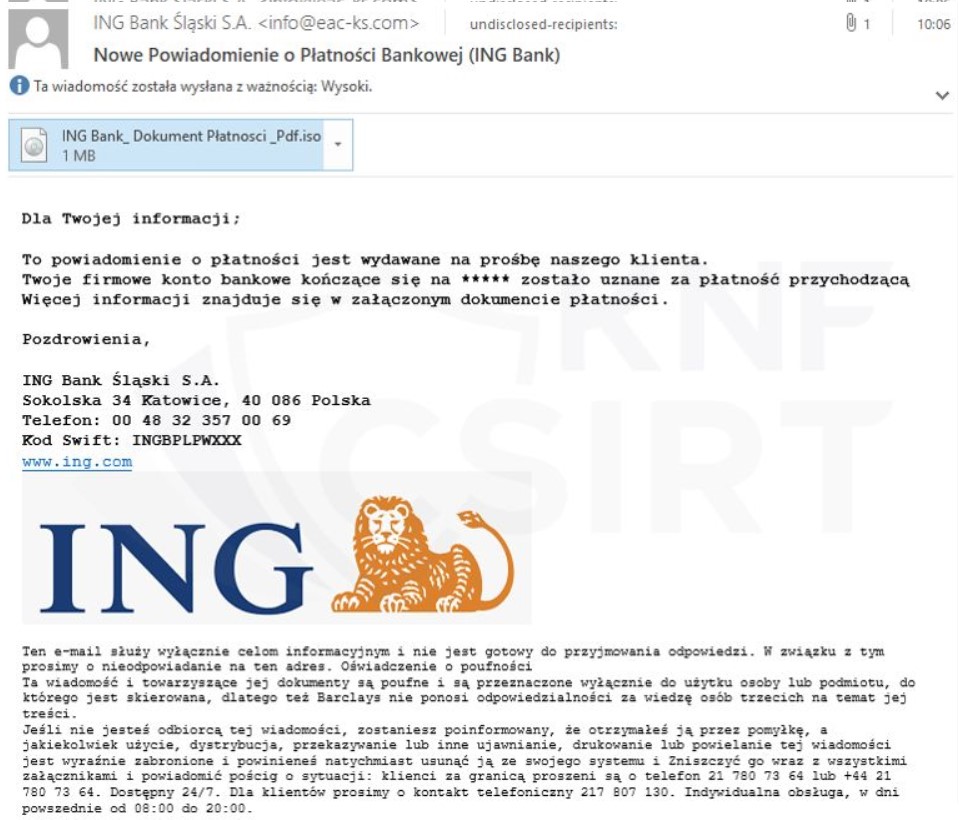

KAMPANIE PHISHINGOWE - ZŁOŚLIWE OPROGRAMOWANIE

W lutym 2023 roku miały miejsce kampanie rozsyłające złośliwe oprogramowanie podszywające się pod 3 polskie banki. Wysyłane wiadomości wykorzystywały spoofing adresu e-mail.

PODSZYCIE POD ING BANK ŚLĄSKI

W opisywanej kampanii cyberprzestępcy podszywali się pod ING Bank Śląski. W załączniku wiadomości e-mail znajdował się plik iso o nazwie ING Bank_ Dokument Płatnosci _Pdf.iso, dalej zawierający plik wykonywalny exe ING Bank_ Dokument Płatnosci _Pdf.exe będący złośliwym oprogramowaniem AgentTesla.

PODSZYCIE POD BANK PKO BP

Zidentyfikowaliśmy także dwie kampanie podszywające się pod bank Bank PKO BP. Oszuści przesyłali wiadomości z wykorzystaniem e- mail spoofing, podszywające się pod adres info@pkobp. W obydwu kampaniach cyberprzestępcy załączyli archiwum gz. W pierwszej kampanii phishingowej dystrybuowany był malware rodziny AgentTesla, a w drugiej był to Formbook/Xloader.

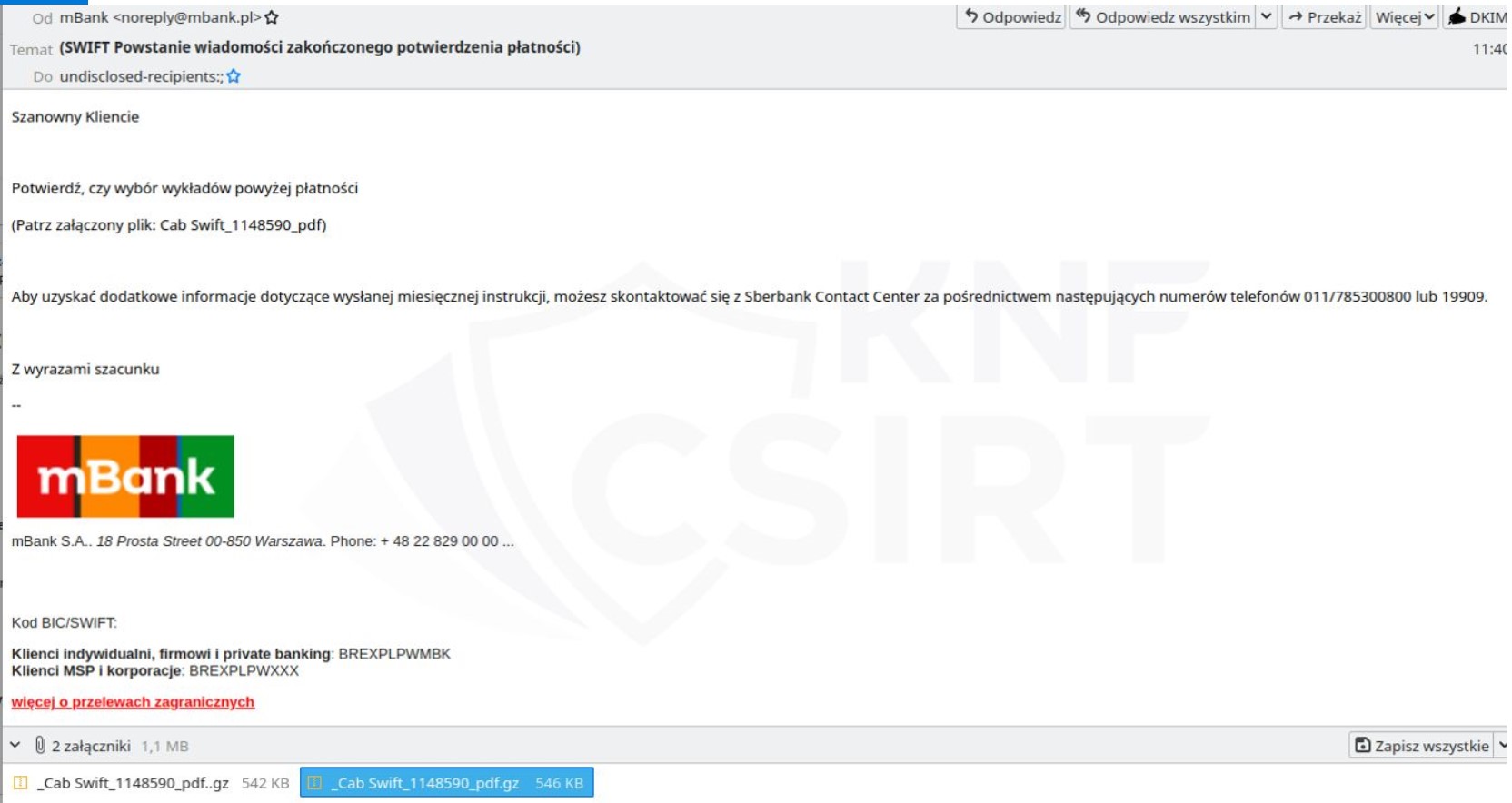

PODSZYCIE POD mBank

Działania cyberprzestępców wymierzone były również w klientów mBank-u. Oszuści przesyłali wiadomości z wykorzystaniem e-mail spoofing, podszywające się pod adres noreply@mbank.pl.

W załączniku znajdowało się archiwum gz o nazwie _Cab Swift_1148590_pdf..gz. Zawarty był plik wykonywalny Ar9pLPXR7EE99PC.exe. Plik ten jest złośliwym oprogramowaniem z rodziny Formbook/Xloader.

PODSZYCIE POD STRONY RZĄDOWE

W ostatnim czasie cyberprzestępcy przesyłali wiadomości e-mail, podszywające się pod adres @biznes.gov.pl. W załączniku znajdowało się archiwum rar zawierające wykonywalny plik .exe będący downloaderem GuLoader.

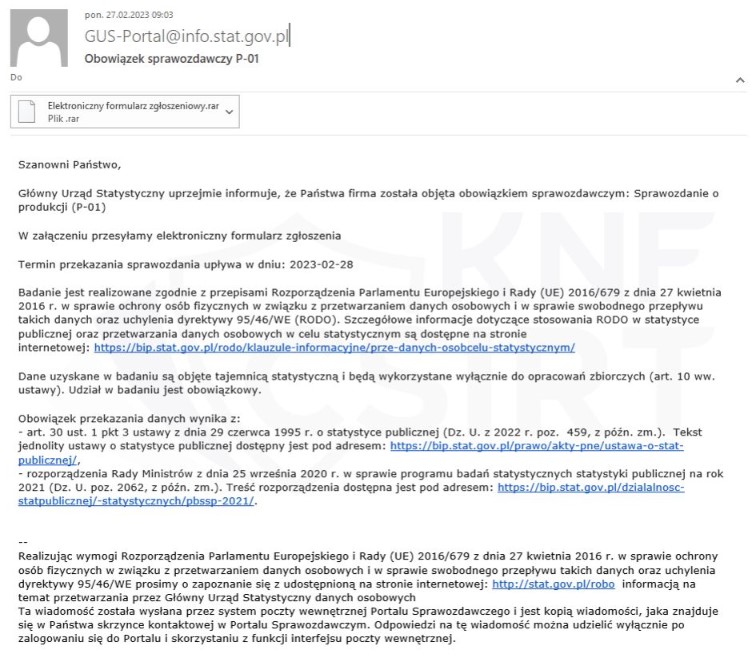

PODSZYCIE POD GŁÓWNY URZĄD STATYSTYCZNY

W ubiegłym miesiącu zespół CSIRT KNF zidentyfikował fałszywą kampanię, w której cyberprzestępcy rozsyłali wiadomości e-mail, podszywające się pod adres mailowy GUS. W załączniku znajdowało się archiwum rar zawierające wykonywalny plik .exe.

O nowych sposobach działania oszustów informujemy za pośrednictwem mediów społecznościowych. Zachęcamy do obserwowania kont CSIRT KNF w serwisach Twitter, LinkedIn oraz Facebook.