Przegląd wybranych oszustw internetowych - MAJ 2023

Oszuści nie ustępują w tworzeniu nowych metod kradzieży środków finansowych użytkowników cyberprzestrzeni. Zachęcamy do zapoznania się z naszym przeglądem wybranych oszustw internetowych w maju 2023 roku, gdzie wskazujemy na schematy działania cyberprzestępców.

W opracowanym przez nas przeglądzie oszustw internetowych uwzględniliśmy:

- fałszywe strony podszywające się pod polskie banki,

- SMS-owe kampanie phishingowe podszywające się pod Pocztę Polską oraz Pocztex – błędny numer domu,

- wykorzystanie wizerunku firmy Allegro – nowy regulamin,

- wykorzystanie wizerunku firm kurierskich,

- wykorzystanie wizerunku sieci sklepów Żabka – bon

- SMS-owa kampania phishingowa – odebranie nieodebranego świadczenia

- wykorzystanie wizerunku firmy marki Play

- podszycie pod pośredników płatności – Przelewy24, BLIK.

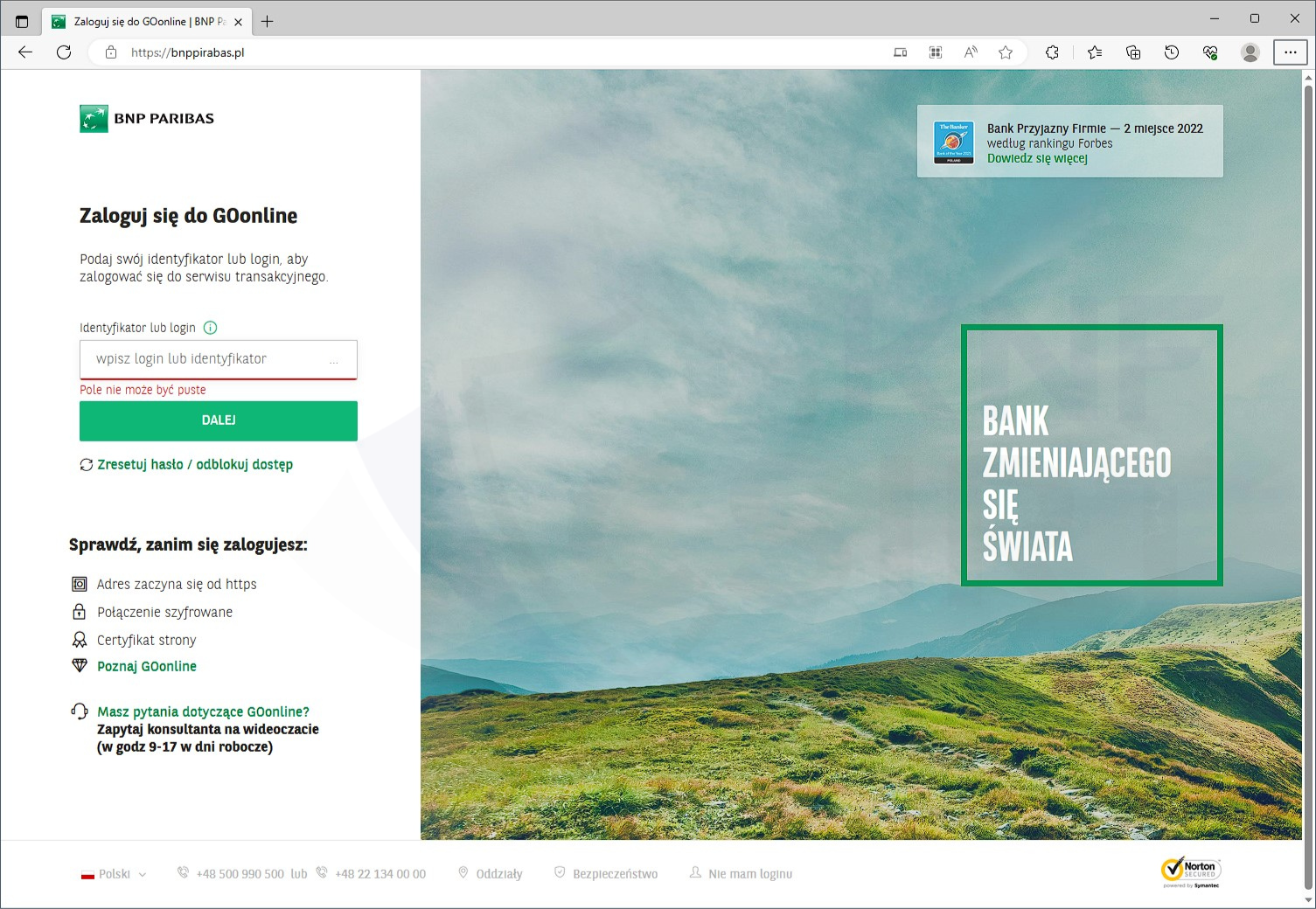

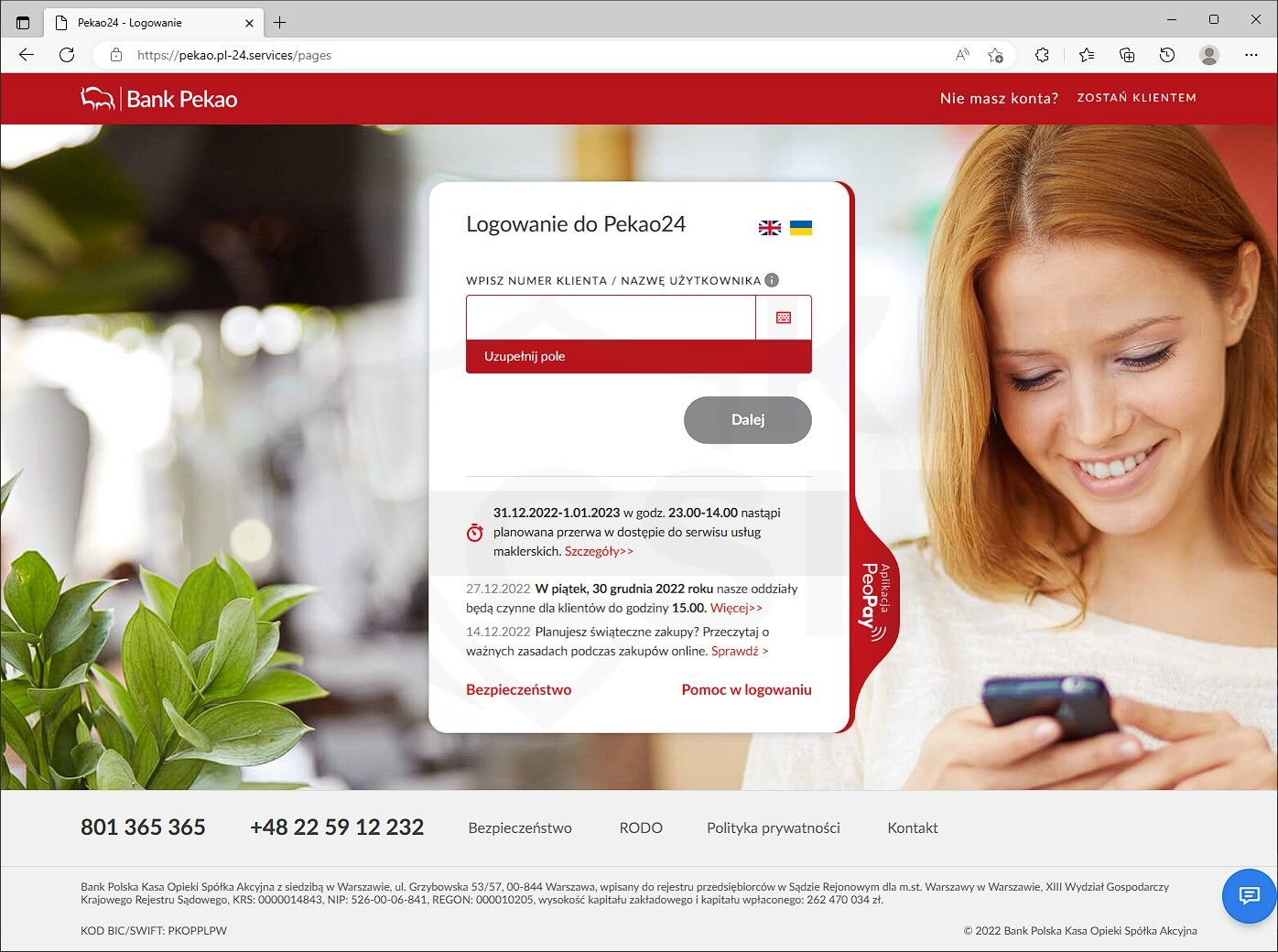

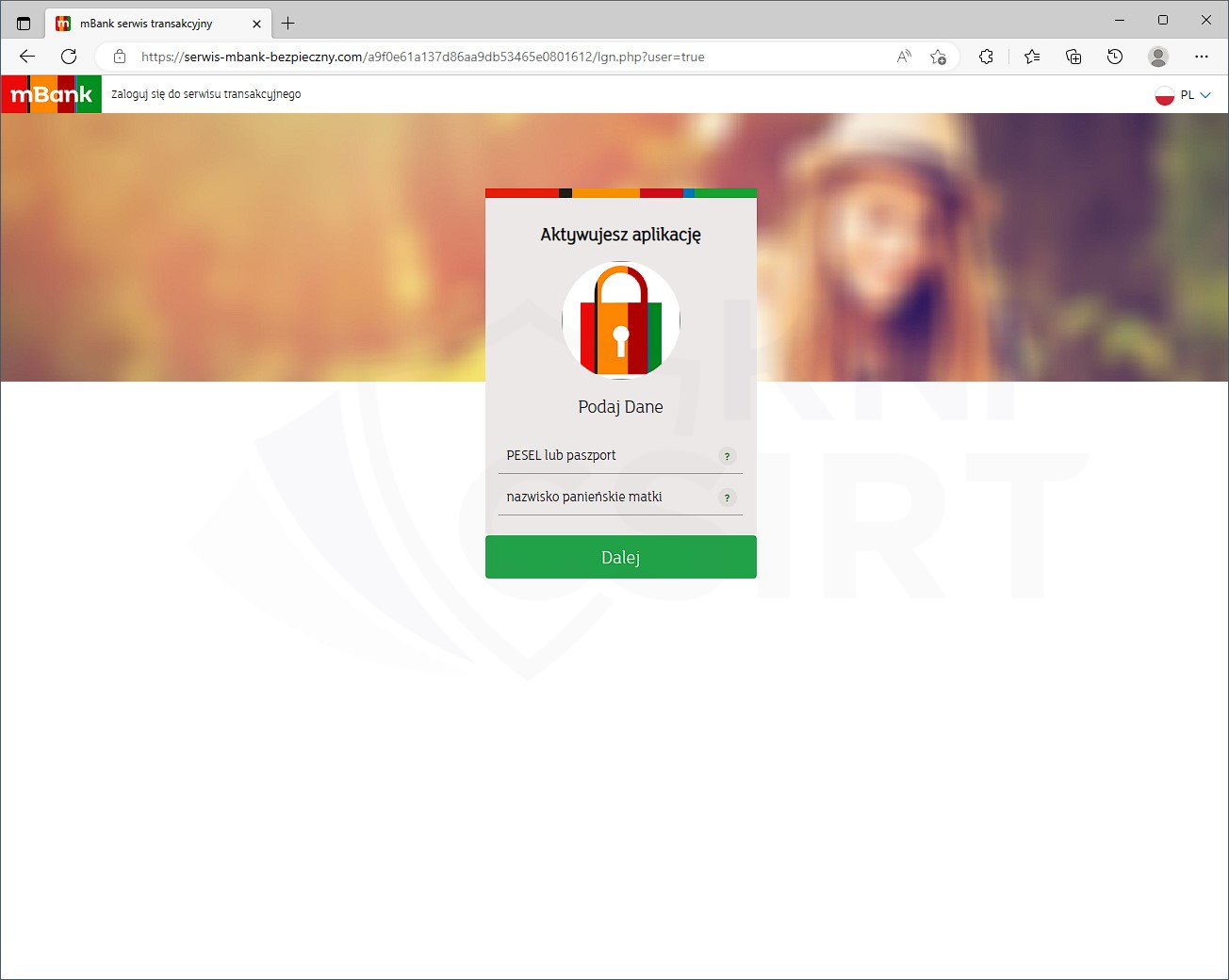

FAŁSZYWE STRONY PODSZYWAJĄCE SIĘ POD POLSKIE BANKI

Cyberprzestępcy podszywając się pod banki wystawiali strony łudząco przypominające strony logowania do bankowości elektronicznej. W rzeczywistości starali się przechwycić dane, celem przeprowadzenia operacji fraudowych.

Przykłady fałszywych stron, podszywających się pod oficjalne strony logowania do bankowości elektronicznej (rys. 1-2):

Rysunek 1 Fałszywa strona podszywająca się pod Bank BNP PARBAS

Rysunek 2 Fałszywa strona podszywająca się pod Bank Pekao

Rysunek 3 Fałszywa strona podszywająca się pod mBank

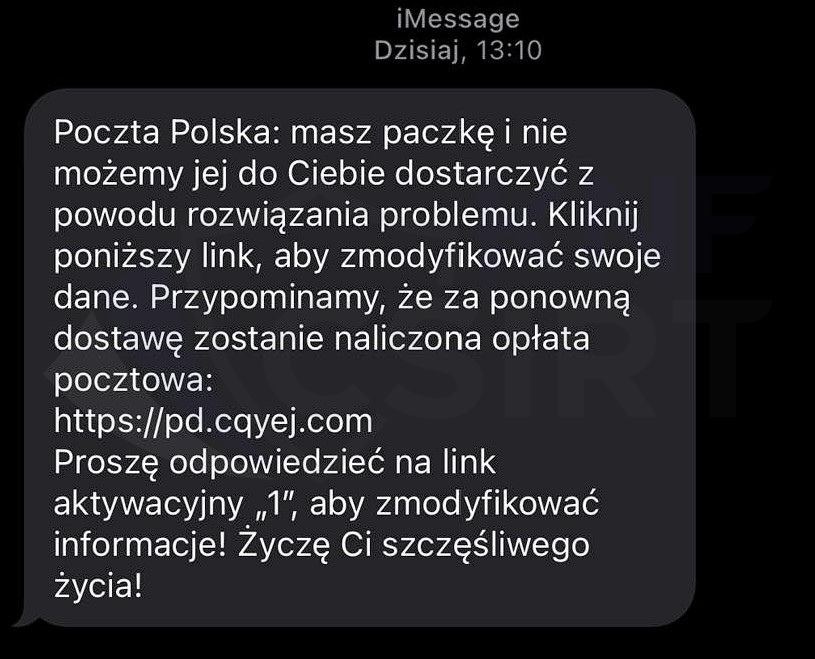

SMS-owe KAMPANIE PHISHINGOWE PODSZYWAJĄCE SIĘ POD POCZTĘ POLSKĄ ORAZ POCZTEX – BŁĘDNY NUMER DOMU

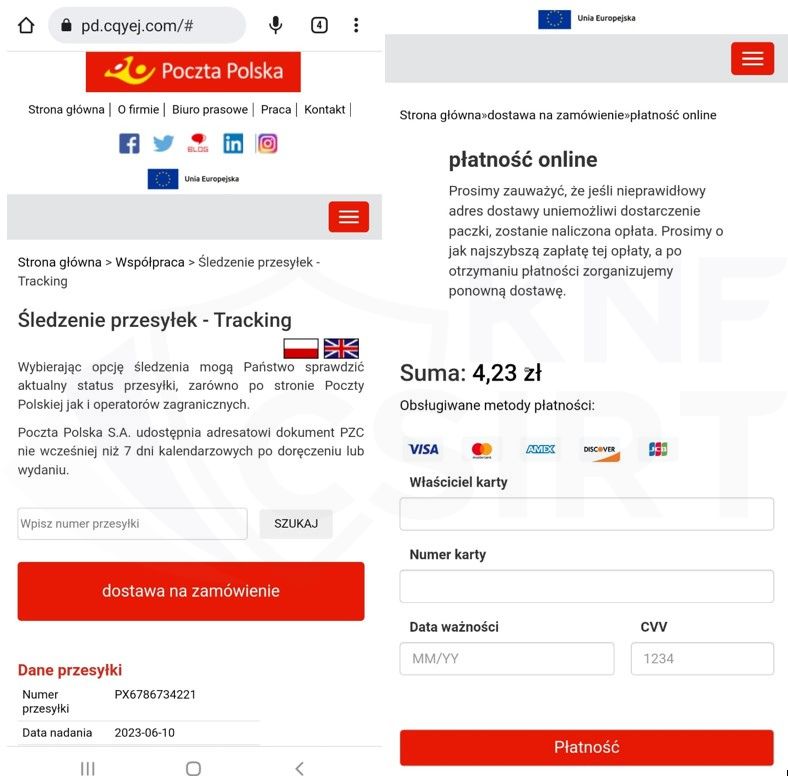

W maju 2023 cyberprzestępcy nadal podszywali się pod Pocztę Polską oraz Pocztex (usługa kurierska Poczty Polskie), rozsyłali wiadomości SMS informujące o rzekomym błędnym numerze domu i potrzebie aktualizacji adresu. W wiadomościach znajdowały się linki phishingowe. Po kliknięciu w niego ofiara trafiała na stronę, na której zachęcana była do wprowadzenia swoich danych osobowych oraz danych karty płatniczej (pełen numer, data ważności, kod CVV), kodów 3DSecure. Zidentyfikowaliśmy chińskich dostawców paneli phishingowych, prowadzących taką kampanię. Grupy te sprzedają usługę w modelu PhaaS (phishing-as-a-service).

Przykładowe wiadomości SMS rozsyłanej w ramach kampanii phishingowej (rys. 4):

Rysunek 4 Wiadomość SMS podszywająca się pod Pocztę Polską

Przykłady stron phishingowych (rys. 5):

Rysunek 5 Strony podszywające się pod Pocztę Polską

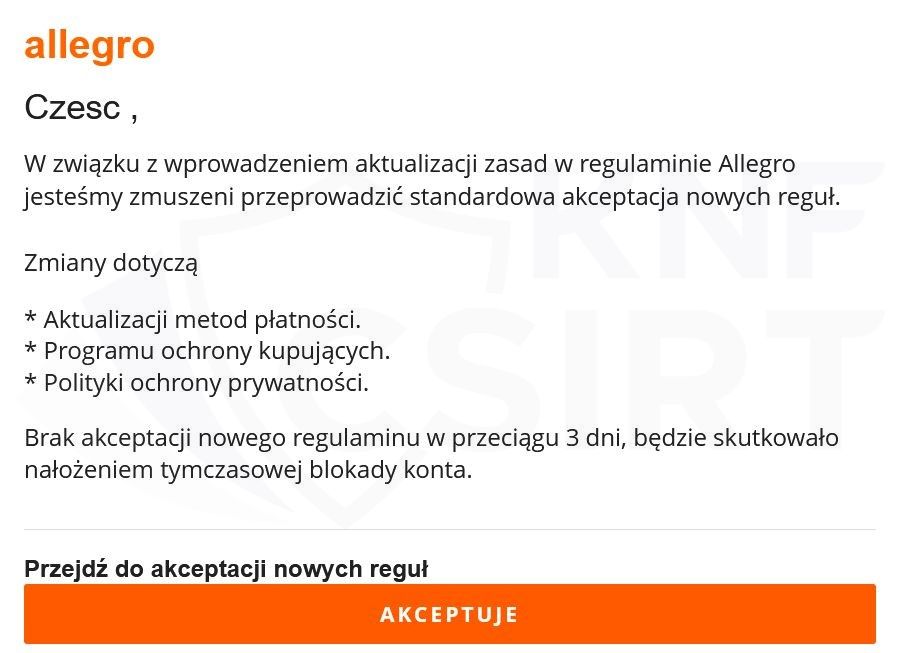

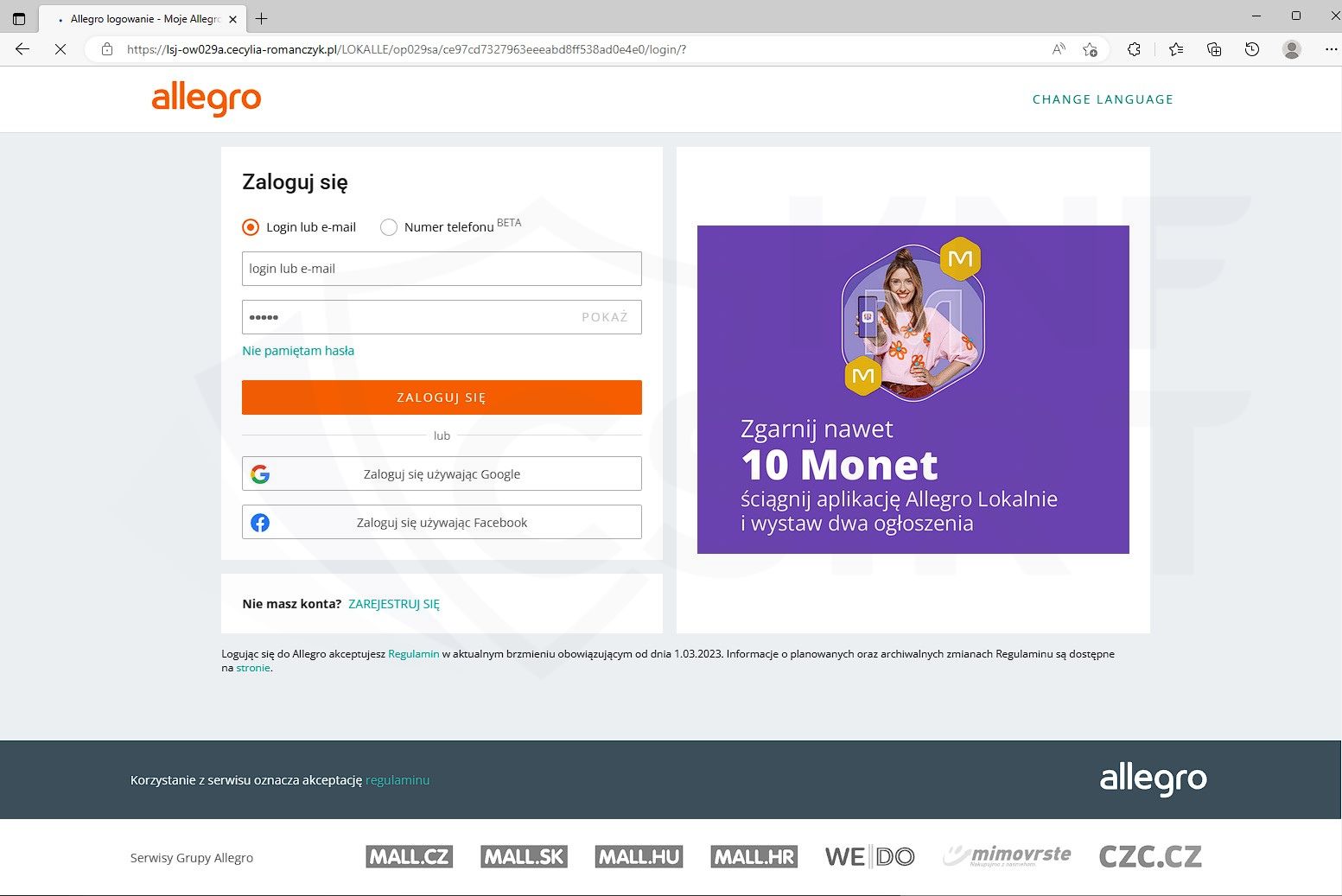

WYKORZYSTANIE WIZERUNKU FIRMY ALLEGRO – NOWY REGULAMIN

Cyberprzestępcy podszywając się pod portal ogłoszeniowy Allegro, rozsyłali wiadomości e-mail informując o rzekomej zmianie zapisów regulaminu i potrzebie akceptacji nowych zasad. Jednocześnie informując, że w razie braku akceptacji konto zostanie zablokowane w ciągu 3 dni. W wiadomości znajdował się link, ukryty pod przyciskiem „Akceptuję”, po kliknięciu w niego ofiara trafiała na stronę, na której zachęcana była do wprowadzenia swoich poświadczeń logowania do konto w poratlu Allegro, a następnie do wypełnienia formularza zawierającego informację o i danych karty płatniczej (pełen numer, data ważności, kod CVV), kodów 3DSecure.

Przykład wiadomości e-mail rozsyłanej w ramach kampanii phishingowej (rys. 6):

Przykłady strony phishingowej (rys. 7):

Rysunek 7 Strona phishingowa podszywająca się pod Allegro

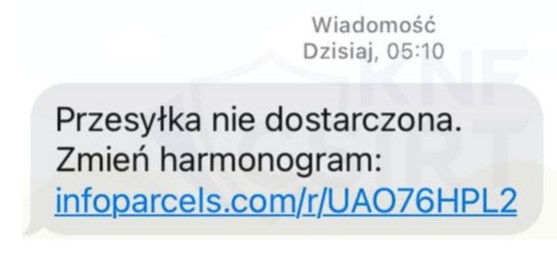

WYKORZYSTANIE WIZERUNKU FIRM KURIERSKICH

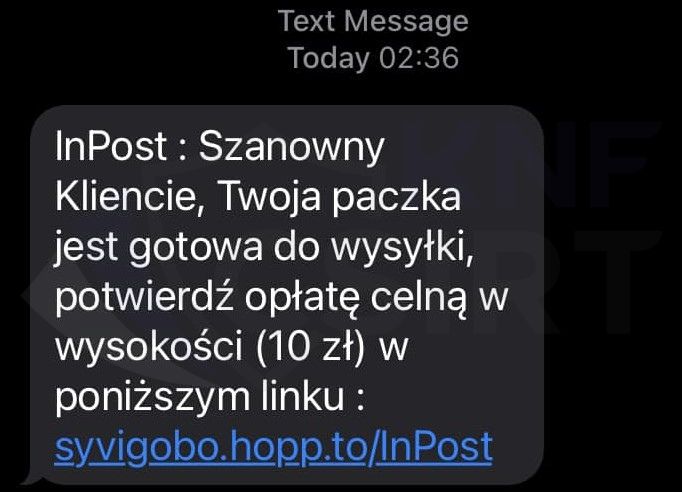

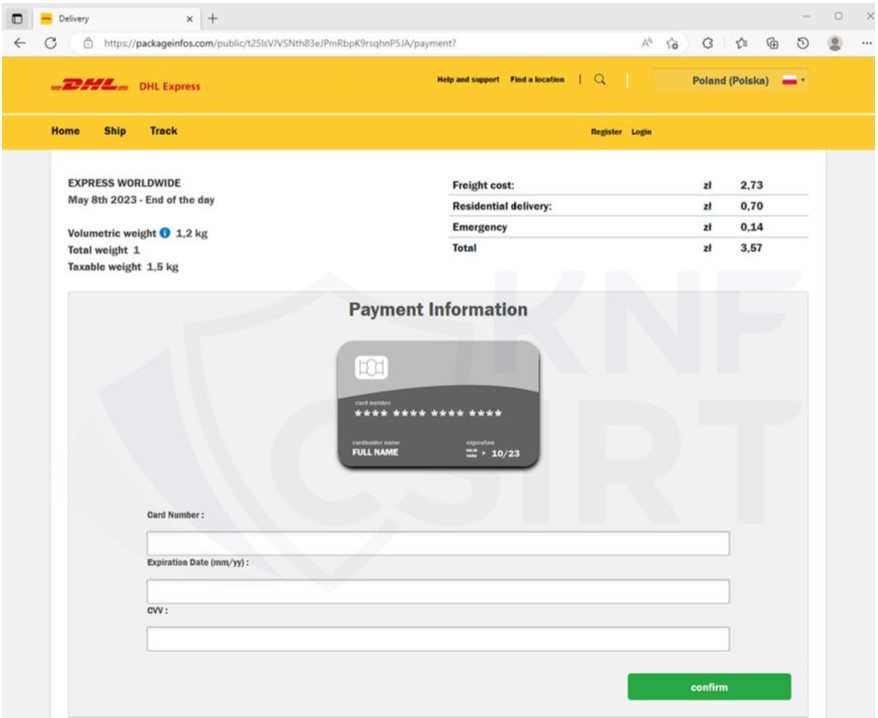

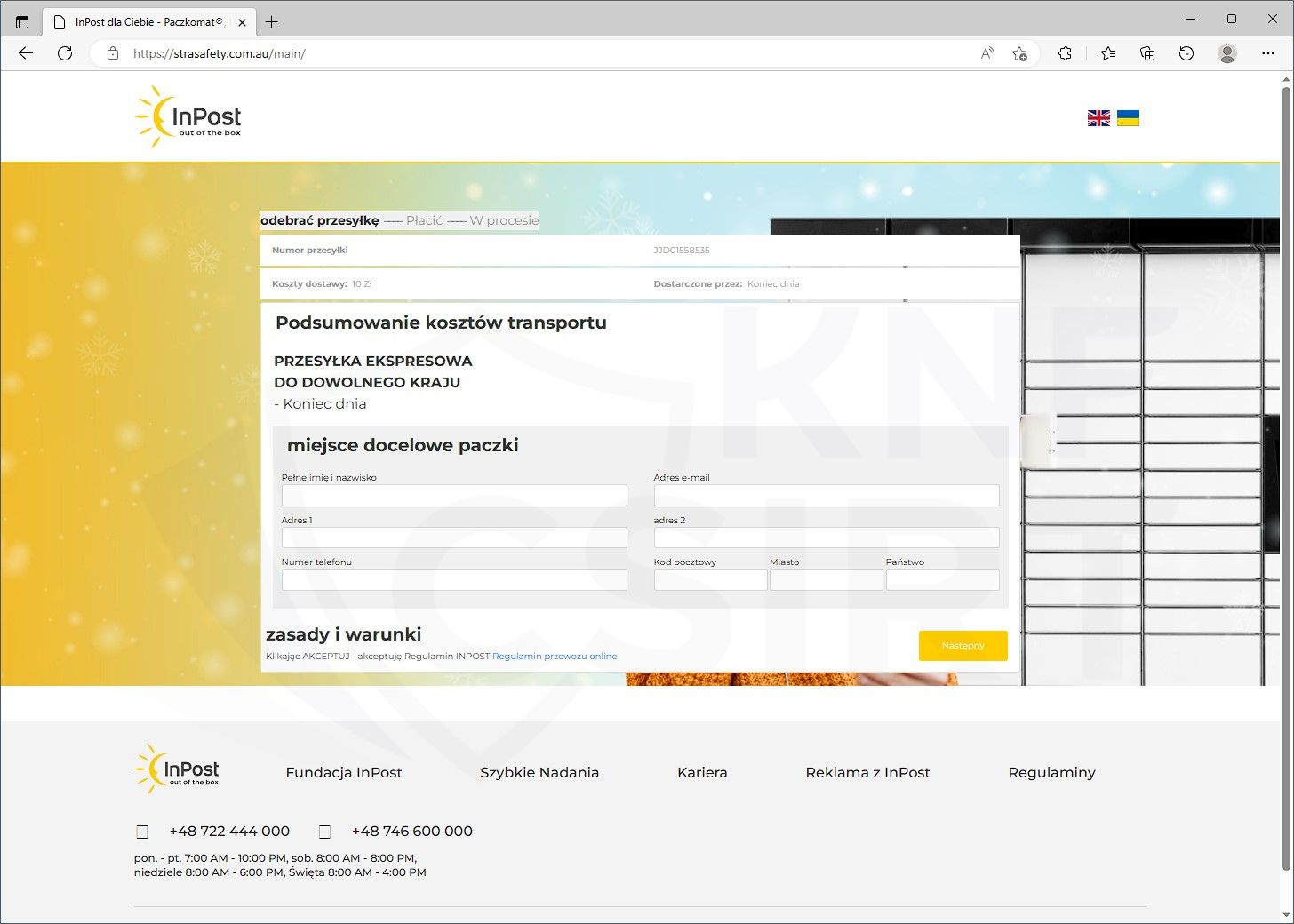

Cyberprzestępcy podszywając się pod firmy kurierskie DHL oraz InPost rozsyłali wiadomości SMS informując o rzekomo niedostarczonej przesyłce oraz potrzebie uiszczenia opłaty celnej. W wiadomości znajdował się link, po kliknięciu w niego ofiara trafiała na stronę, na której zachęcana była do wprowadzenia imienia i nazwiska, adresu, numeru telefonu, adresu e-mail oraz danych karty płatniczej (pełen numer, data ważności, kod CVV), kodów 3DSecure.

Przykład wiadomości SMS rozsyłanej w ramach kampanii phishingowej (rys. 8-9):

Rysunek 8 Wiadomość SMS podszywająca się pod DHL

Rysunek 9 Wiadomość SMS podszywająca się pod InPost

Przykłady stron phishingowych (rys. 10):

Rysunek 10 Strona phishingowa podszywająca się pod DHL

Rysunek 11 Strona phishingowa podszywająca się pod InPost

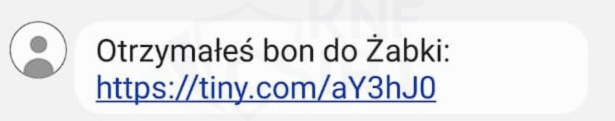

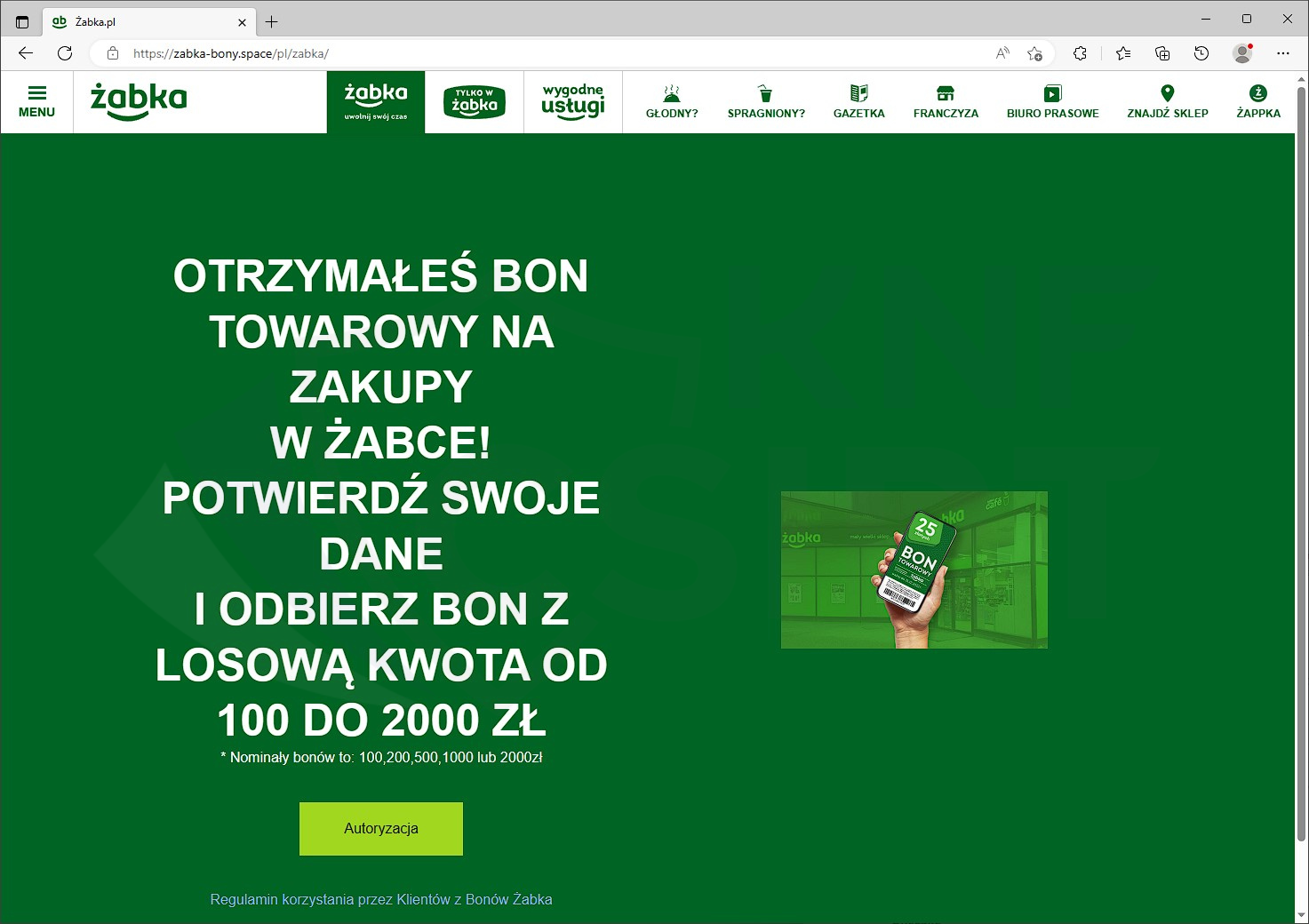

WYKORZYSTANIE WIZERUNKU SIECI SKLEPÓW ŻABKA - BON

Znana już grupa przestępcza ponownie przeprowadziła kampanie phishingowe, dystrybuowane wiadomości SMS, w ramach których w przeszłości podszywali się już pod:

- dostawcę energii PGE, informując o rzekomo planowanym odłączeniu energii elektrycznej i konieczności uregulowania należności;

- pośrednika płatności Przelewy24, informując o rzekomym przelewie do odbioru;

- Policję, informując o rzekomo nieopłaconym mandacie.

W każdym przypadku w wiadomości znajdował się link prowadzący na stronę phishingową. W maju 2023 roku wykorzystali motyw podszycia pod sieć sklepów Żabka, informując o rzekomo otrzymanym bonie na zakupy. Cyberprzestępcy mieli na celu wyłudzanie danych uwierzytelniających do bankowości elektronicznej.

Przykłady wiadomości SMS oraz stron phishingowych wykorzystywanych w ramach opisanej kampanii phishingowej (rys. 12):

Rysunek 12 SMS podszywający się pod Żabka

Przykłady strony phishingowej (rys. 24):

Rysunek 13 Strona phishingowa podszywająca się pod sieć sklepów Żabka

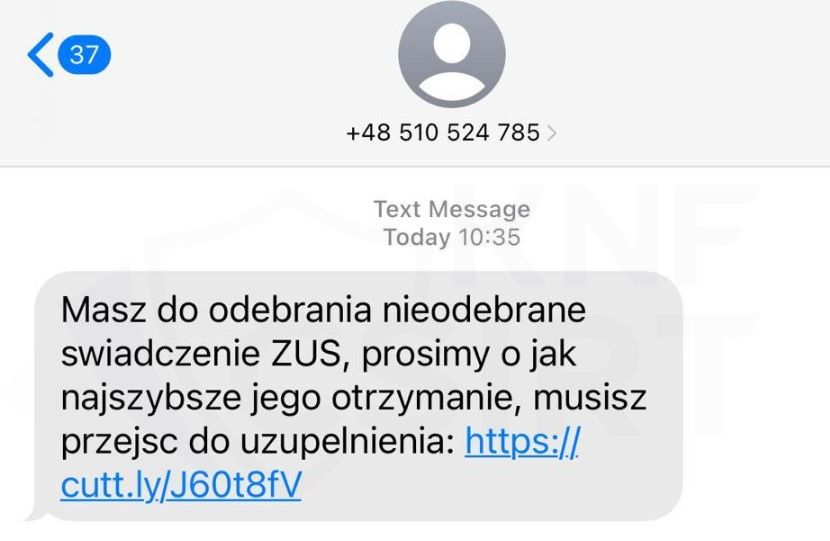

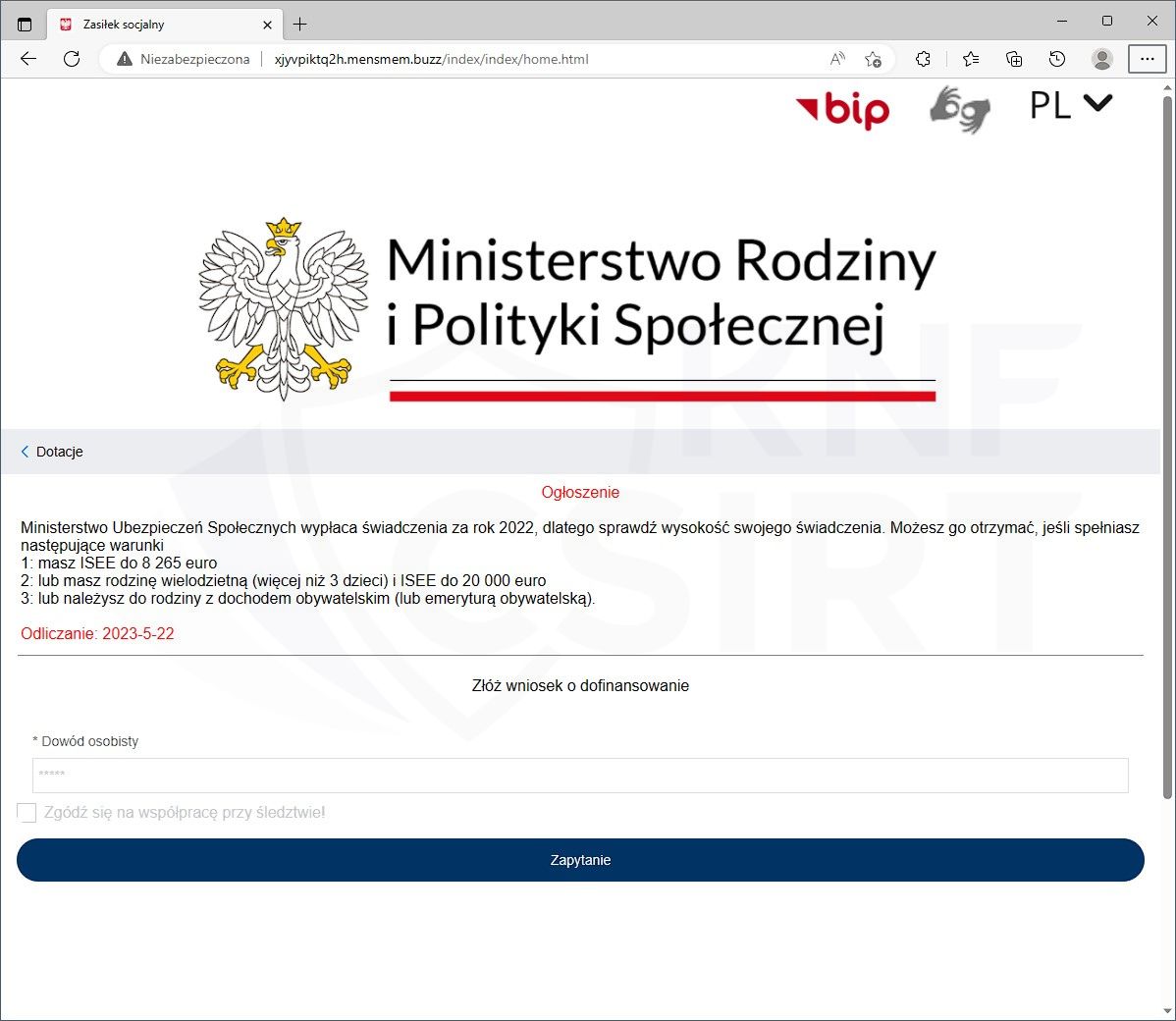

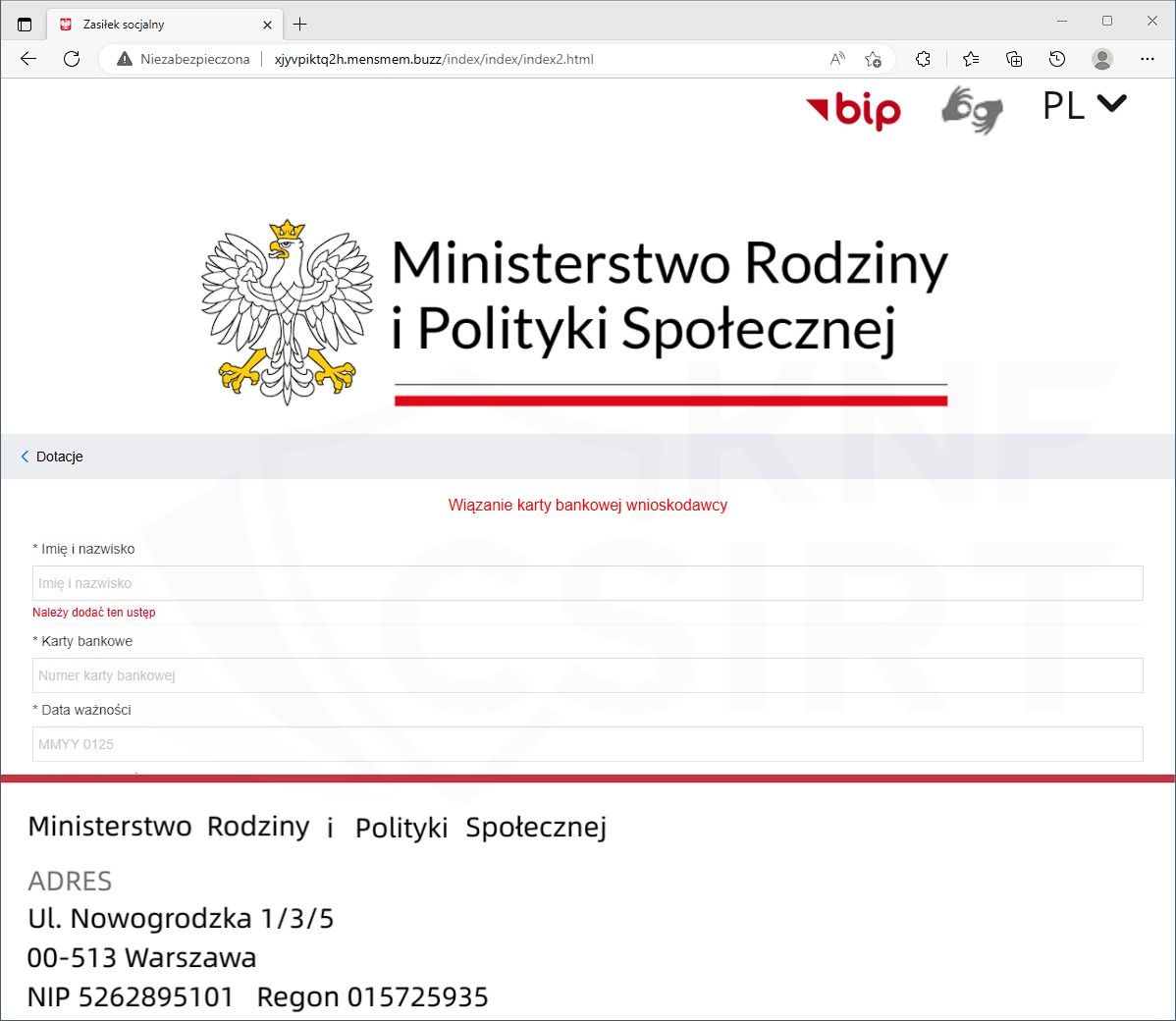

SMS-owa KAMPANIA PHISHINGOWA – ODEBRANIE NIEODEBRANEGO ŚWIADCZENIA

Cyberprzestępcy wykorzystując wizerunek MRiPS rozsyłali wiadomości SMS informujące o rzekomym świadczeniu ZUS, które czeka na pilne odebranie. W wiadomości znajdował się link prowadzący na stronę phishingową podszywającą pod stronę ministerstwa. Przestępcy starali się pozyskać dane kart płatniczych (pełen numer, CVV, data ważności, kod 3DSecure).

Przykład wiadomości SMS rozsyłanej w ramach kampanii phishingowej (rys. 14):

Rysunek 14 Wiadomość SMS podszywająca się pod Ministerstwo Rodziny i Polityki Społecznej

Strony phishingowe (rys. 15):

Rysunek 15 Strona phishingowa podszywająca się pod MRiSP

Rysunek 16 Strona phishingowa podszywająca się pod MRiSP

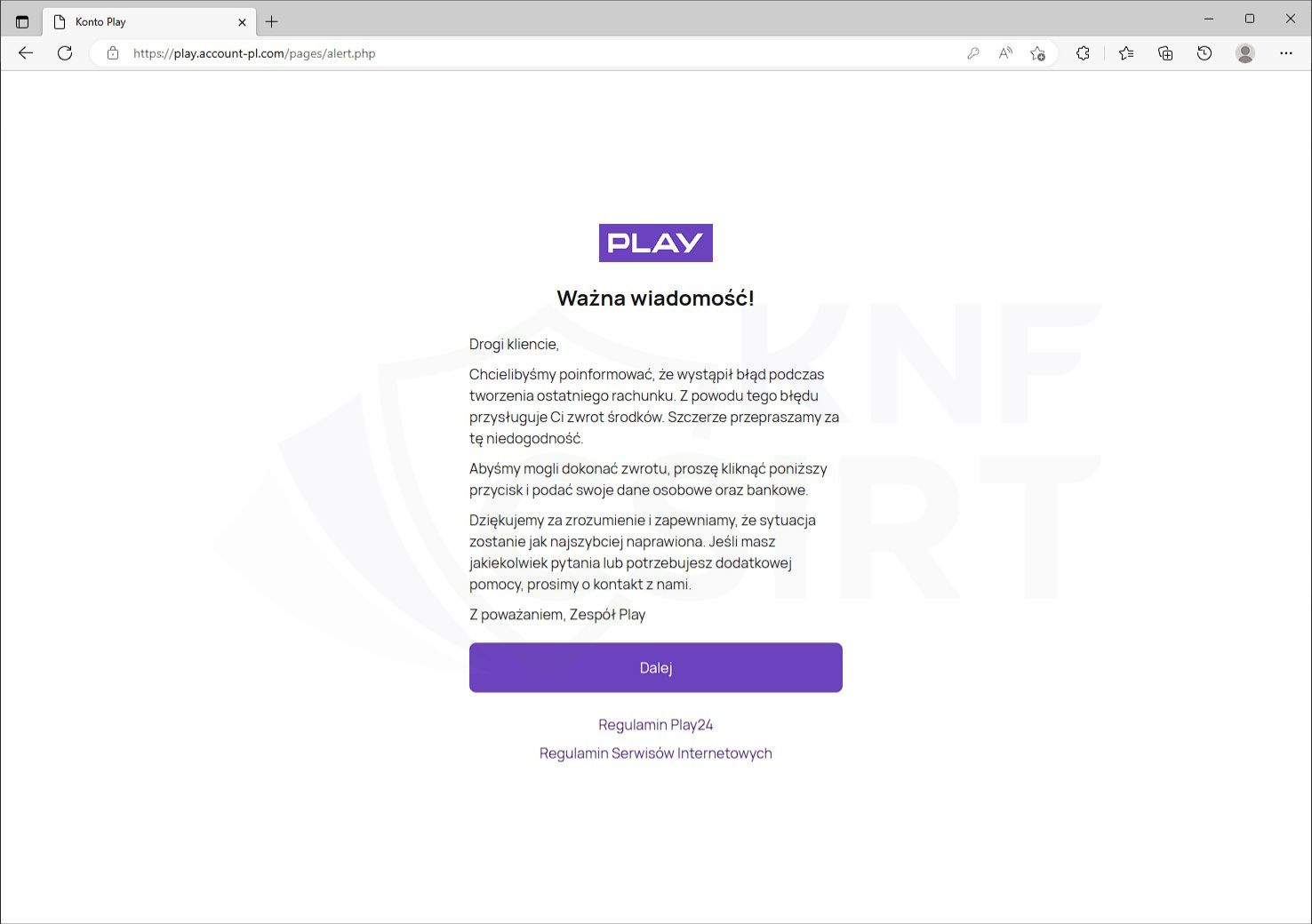

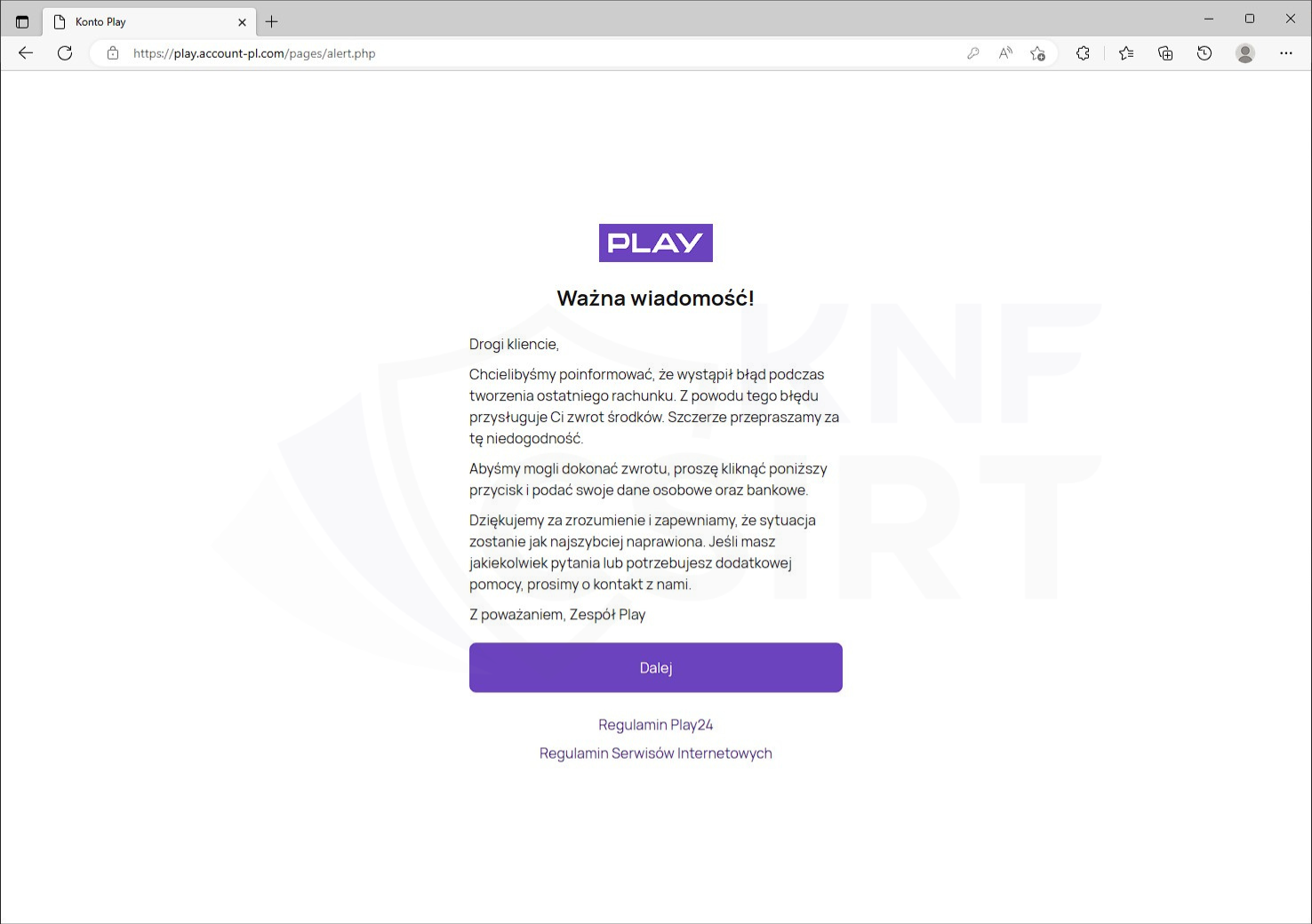

WYKORZYSTANIE WIZERUNKU MARKI PLAY

Cyberprzestępcy podszywając się pod markę Play przeprowadzili kampanię phishingową, informując o rzekomym błędzie, z powodu którego odbiorca może otrzymać zwrot. Celem otrzymania środków ofiara kierowana była na stronę phishgową, gdzie cyberprzestępcy starali się nakłonić ją do wpisania danych karty płatniczej (pełen numer, kod CVV, data ważności, kody 3DSecure).

Strony imitujące portal firmy Play, wyłudzające dane kart płatniczych (rys. 17-18):

Rysunek 17 Strona phishingowa podszywająca się pod Play

Rysunek 18 Strona phishingowa podszywająca się pod Play

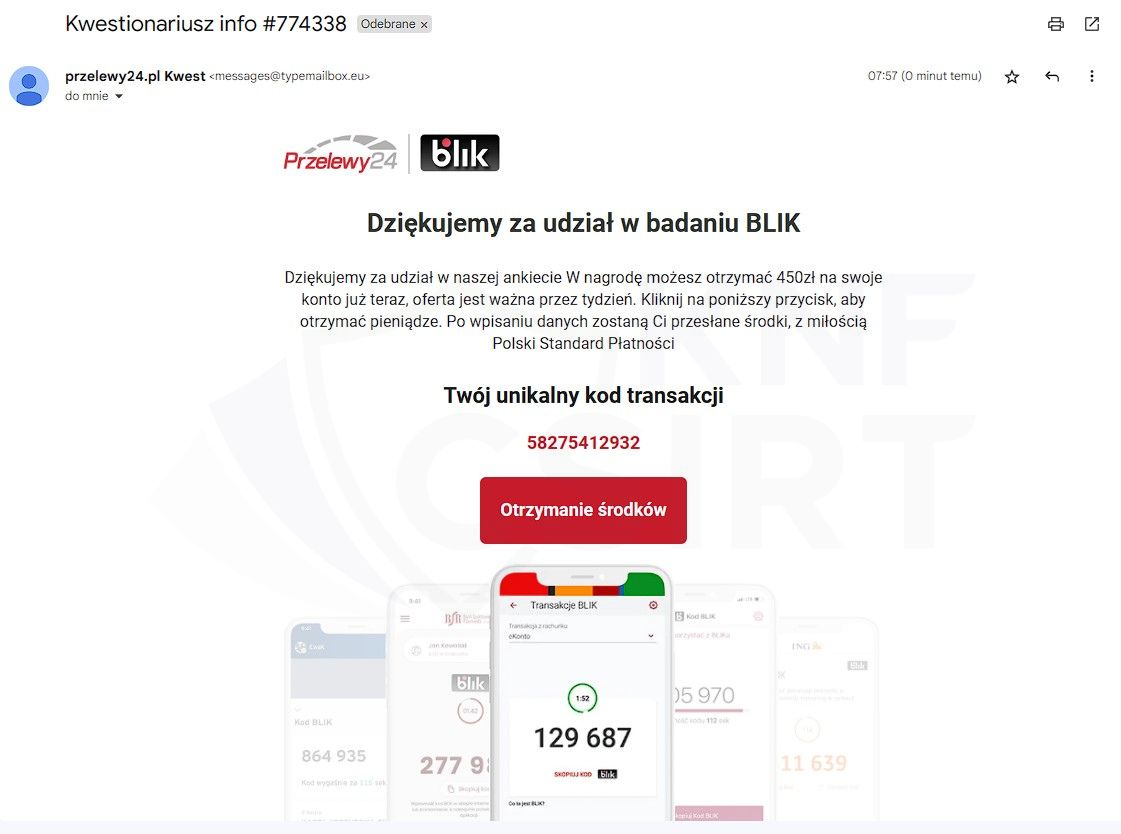

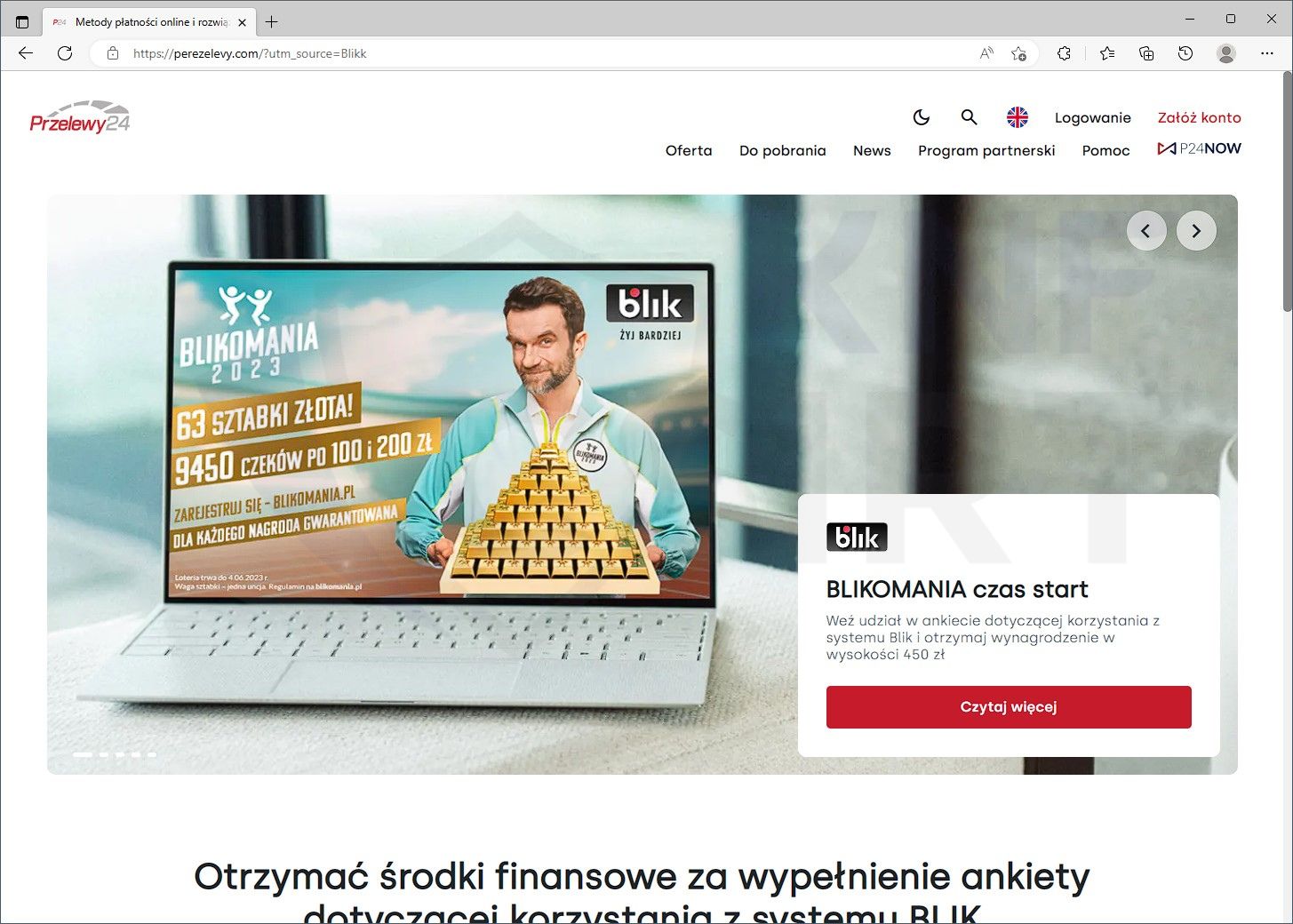

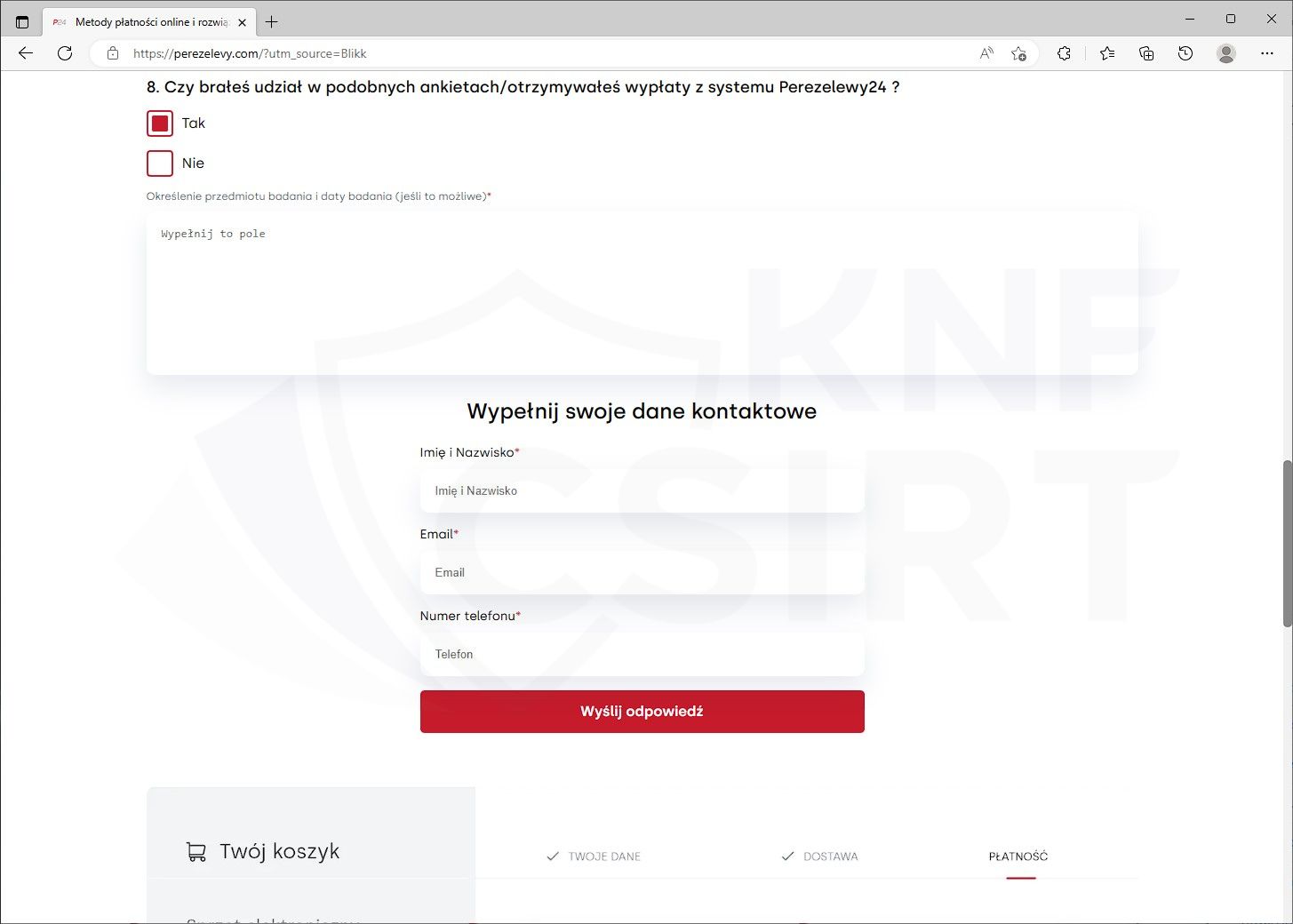

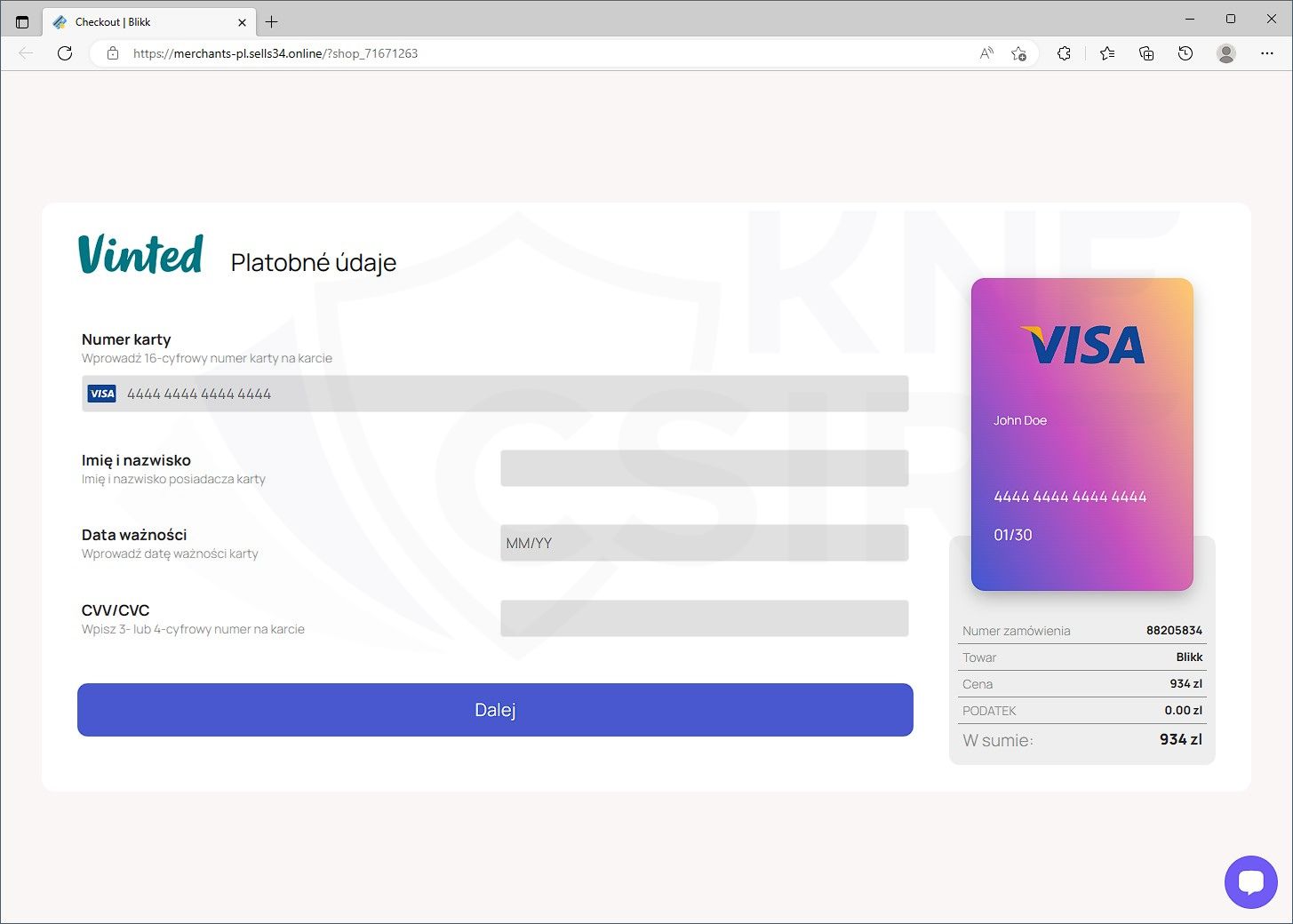

PODSZYCIE POD POŚREDNIKÓW PŁATNOŚCI – PRZELEWY24, BLIK

Cyberprzestępcy podszywając się pod pośrednika płatności Przelewy24 oraz BLIK przeprowadzili kampanię phishingową, informując o rzekomej możliwości odbioru 450zł, za wypełnienie ankiety dotyczącej zadowolenia z wykorzystania usługi BLIK. W wiadomości e-mail znajdował się phishingowy link, ukryty pod przyciskiem „Otrzymanie środków”. Po przejściu na fałszywą stronę przestępcy wyłudzali imię, nazwisko oraz dane kart płatniczych (pełen numer karty, data ważności, CVV oraz kody 3DSecure).

Wiadomość e-mail podszywająca się pod Przelewy24 oraz BLIK (rys. 19):

Rysunek 19 Wiadomość e-mail podszywająca się pod Przelewy24 oraz BLIK

Strony imitujące portal Przelewy24 (rys. 20-22):

Rysunek 20 Strona phishingowa podszywająca się pod Przelewy24

Rysunek 21 Strona phishingowa podszywająca się pod Przelewy24

Rysunek 22 Strona phishingowa podszywająca się pod Przelewy24

Zalecamy czujność i zasadę ograniczonego zaufania, przy korzystaniu z Interentu. A o nowych sposobach działania oszustów informujemy za pośrednictwem mediów społecznościowych. Zachęcamy do obserwowania kont CSIRT KNF w serwisach Twitter, LinkedIn oraz Facebook.