Przegląd wybranych oszustw internetowych - LIPIEC 2023

Oszuści nie ustępują w tworzeniu nowych metod kradzieży środków finansowych użytkowników cyberprzestrzeni. Zachęcamy do zapoznania się z naszym przeglądem wybranych oszustw internetowych w lipcu 2023 roku, gdzie wskazujemy na schematy działania cyberprzestępców.

W opracowanym przez nas przeglądzie oszustw internetowych uwzględniliśmy:

- reklamy na platformie Facebook w TOP 1 dystrybucji stron phishingowych

- wielka letnia loteria, czyli podszycie pod BNP Paribas

- kasa za wypełnienie ankiety, czyli podszycie pod Millennium Bank

- kupony paliwowe

- kupony na przejazd PKP Intercity

- fałszywy broker, czyli kolejny etap fraudu inwestycyjnego

- „sprawdź swój rachunek”, czyli wizerunek KNF wykorzystywany w phishingu

- kampania phishingowa podszywająca się pod Pocztę Polską

- pożyczki windykacyjne – podszycie pod VeloBank

- podszycie pod platformy VOD

- międzynarodową kampanię phishignową

- analizę malware z Youtube

- wykorzystanie technologii WEBAPK do ataku phishingowego

- ataki phishingowe na klientów bankowości elektronicznej – QR kody Kraków

REKLAMY NA PLATFORMIE FACEBOOK W TOP 1 DYSTRYBUCJI STRON PHISHINGOWYCH

W lipcu 2023 roku reklamy na platformie Facebook były zdecydowanie najbardziej ulubionym sposobem dystrybucji stron phishingowych, wybierany przez cyberprzestępców. Tym sposobem prowadzili oni kampanie podszywające się pod banki, oferowali kupony paliwowe i bony na przejazd, a także prowadzili kolejne elementy scenariusza znanego pod nazwą „fraud inwestycyjny”. Wszystkie one zostały opisane poniżej.

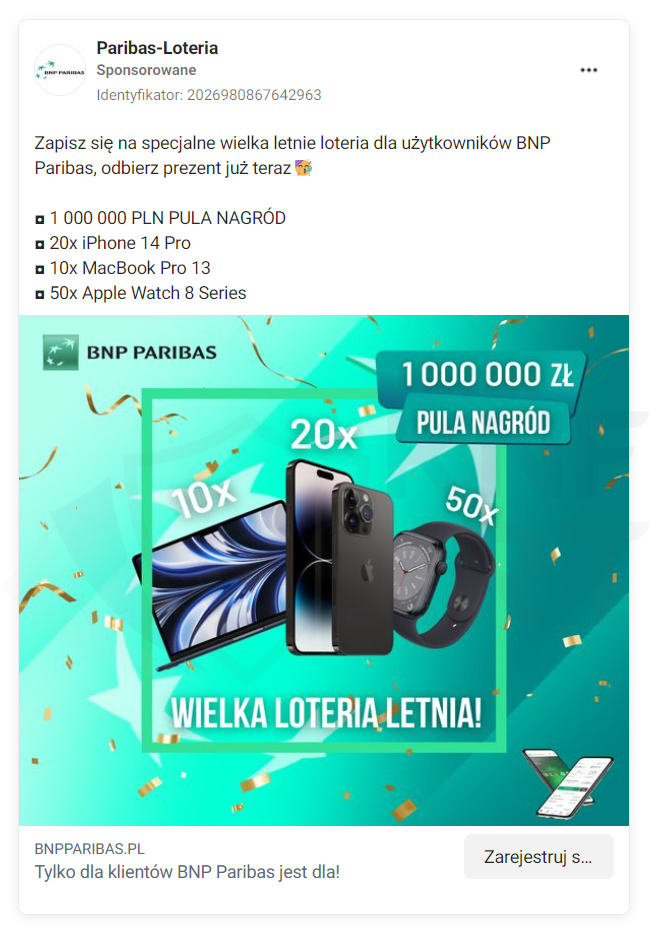

RON WIELKA LOTERIA, CZYLI PODSZYCIE POD BNP PARIBAS

Cyberprzestępcy podszywając się pod bank ogłosili loterię, w której rzekomo wygrać można było wiele wartościowych nagród. Po kliknięciu w link ofiara trafiała na stronę łudząco przypominającą stronę logowania do bankowości elektronicznej, na której poszkodowany pytany był też o numer pesel i nazwisko panieńskie matki.

Reklama na platformie Facebook, zawierająca stronę phishingową (rys. 1):

Rysunek 1 Reklama na portalu Facebook - podszycie pod BNP Paribas

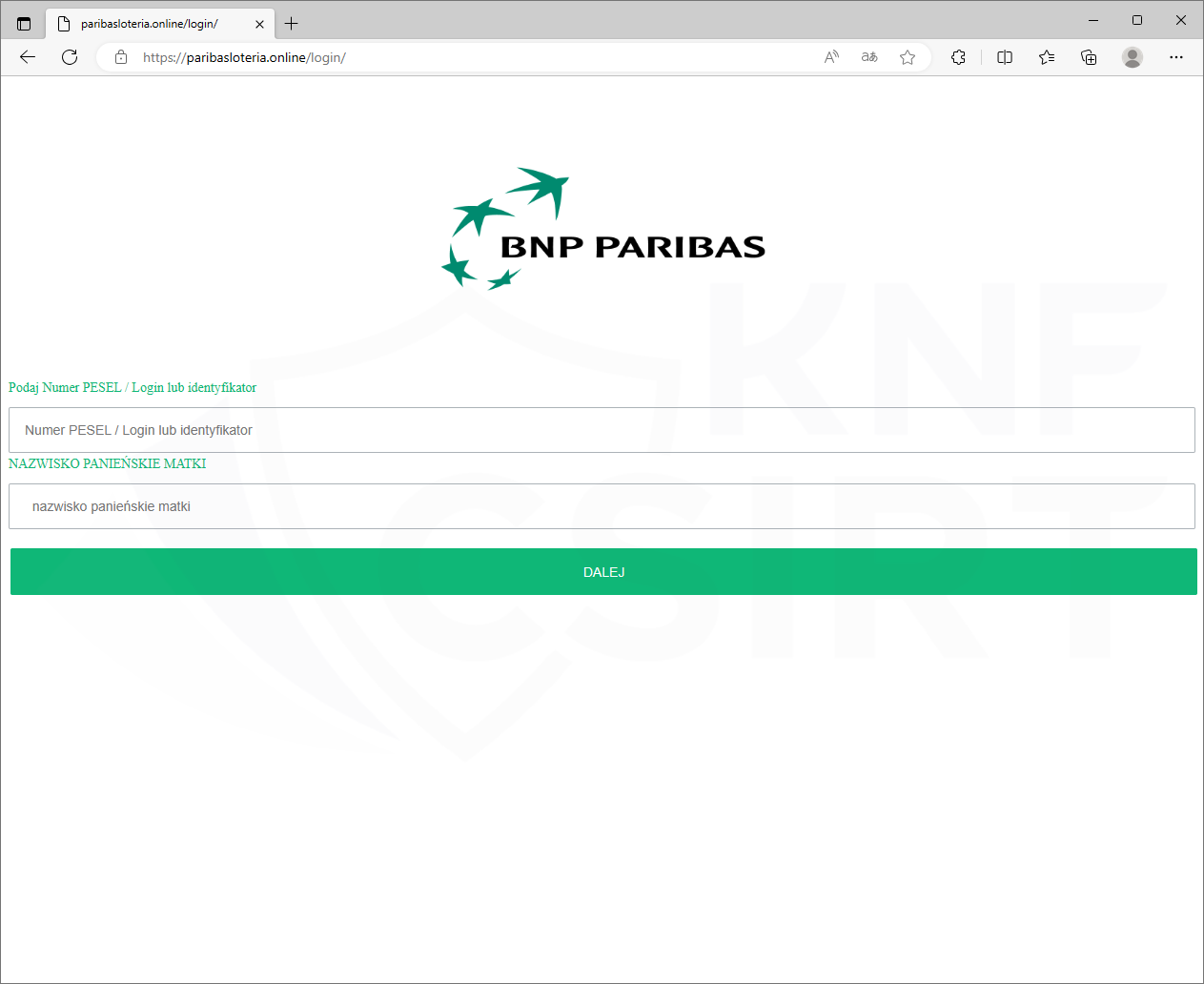

Strona phishingowa podszywająca się pod BNP Paribas (rys. 2):

Rysunek 2 Strona phishingowa podszywające się pod BNP Paribas

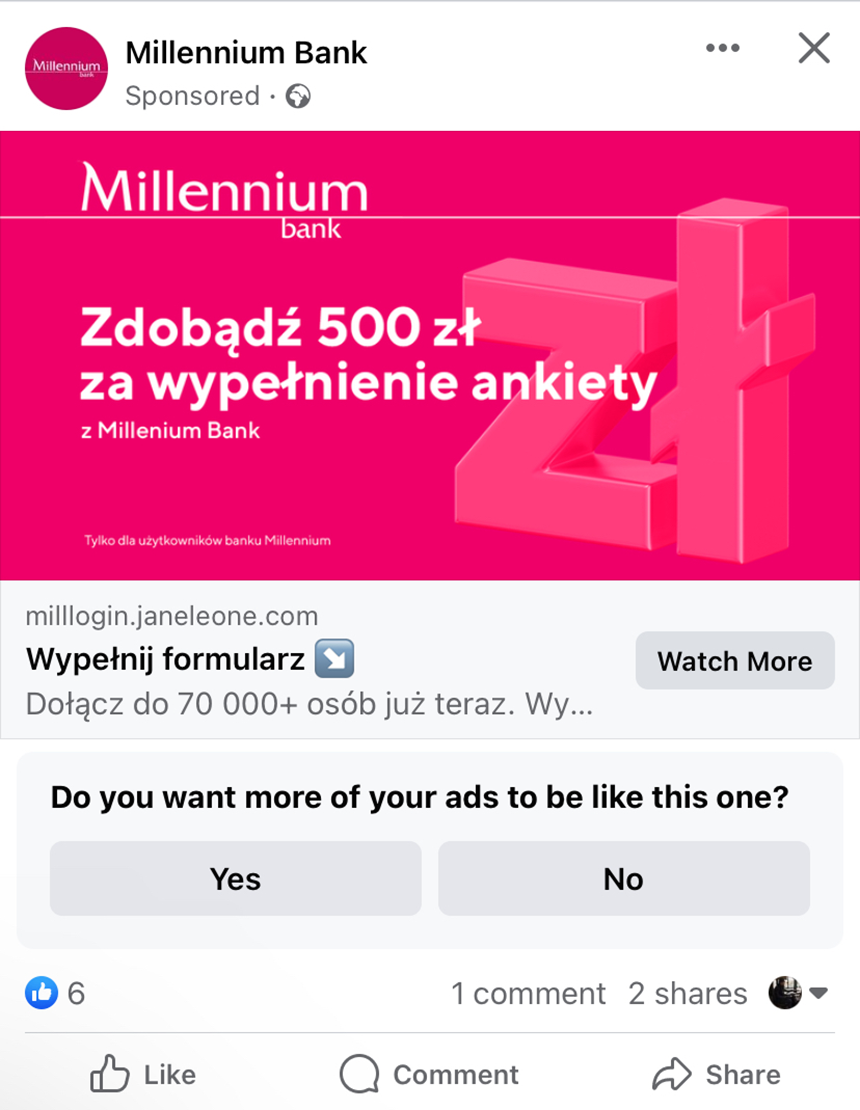

KASA ZA WYPEŁNIENIE ANKIETY, CZYLI PODSZYCIE POD MILLENNIUM BANK

Cyberprzestępcy podszywając się pod bank ogłosili możliwość zdobycia rzekomych 500 zł za wypełnienie ankiety. Po kliknięciu w link ofiara trafiała na stronę łudząco przypominającą stronę logowania do bankowości elektronicznej, na której poszkodowany pytany był też o numer pesel i nazwisko panieńskie matki.

Reklama na platformie Facebook, zawierająca stronę phishingową (rys. 3):

Rysunek 3 Reklama na portalu Facebook - podszycie pod Millennium Bank [źródło: sekurak.pl]

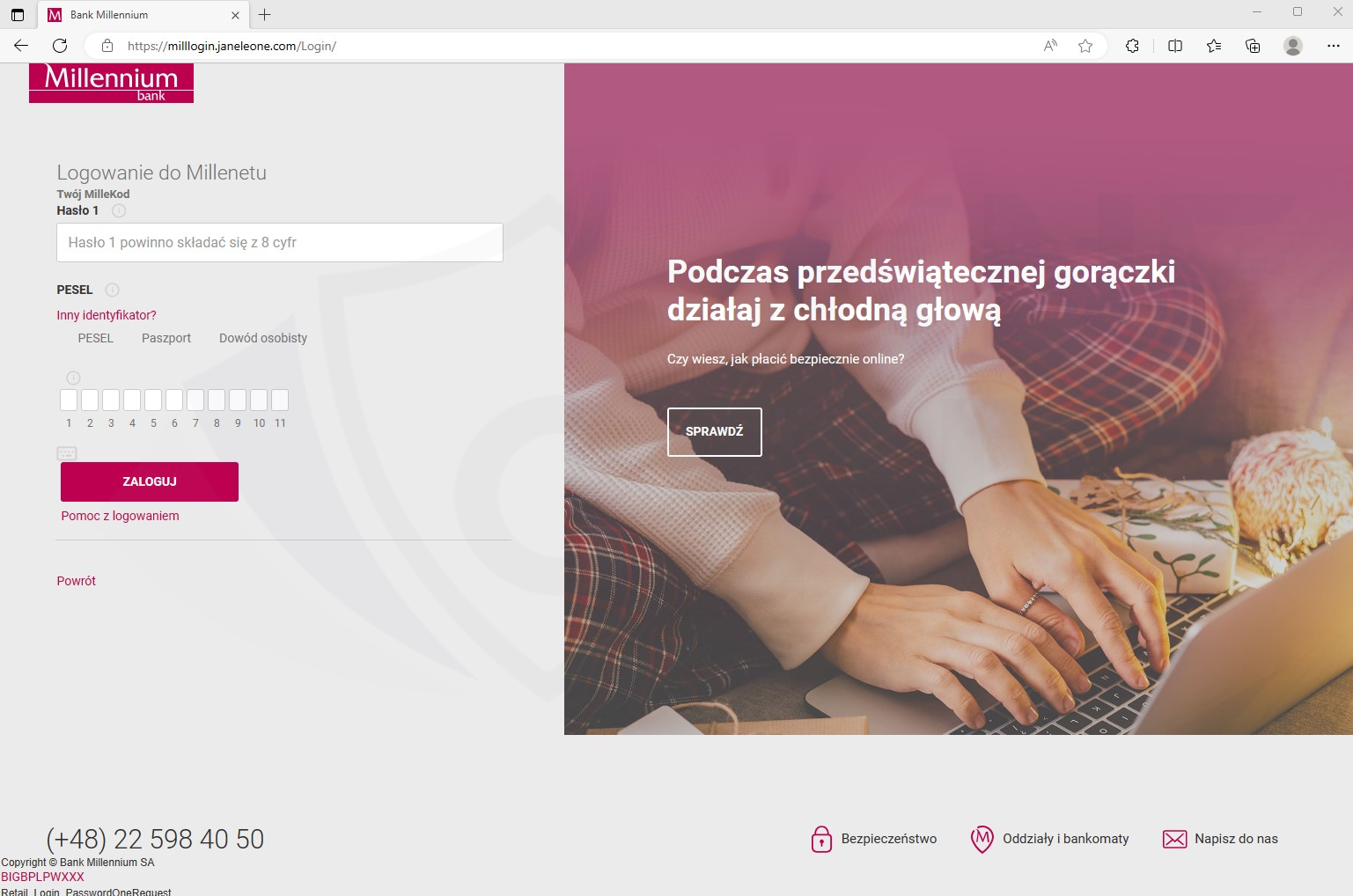

Strona phishingowa podszywająca się pod Millennium Bank (rys. 4):

Rysunek 4 Strona phishingowa podszywające się pod Millennium Bank

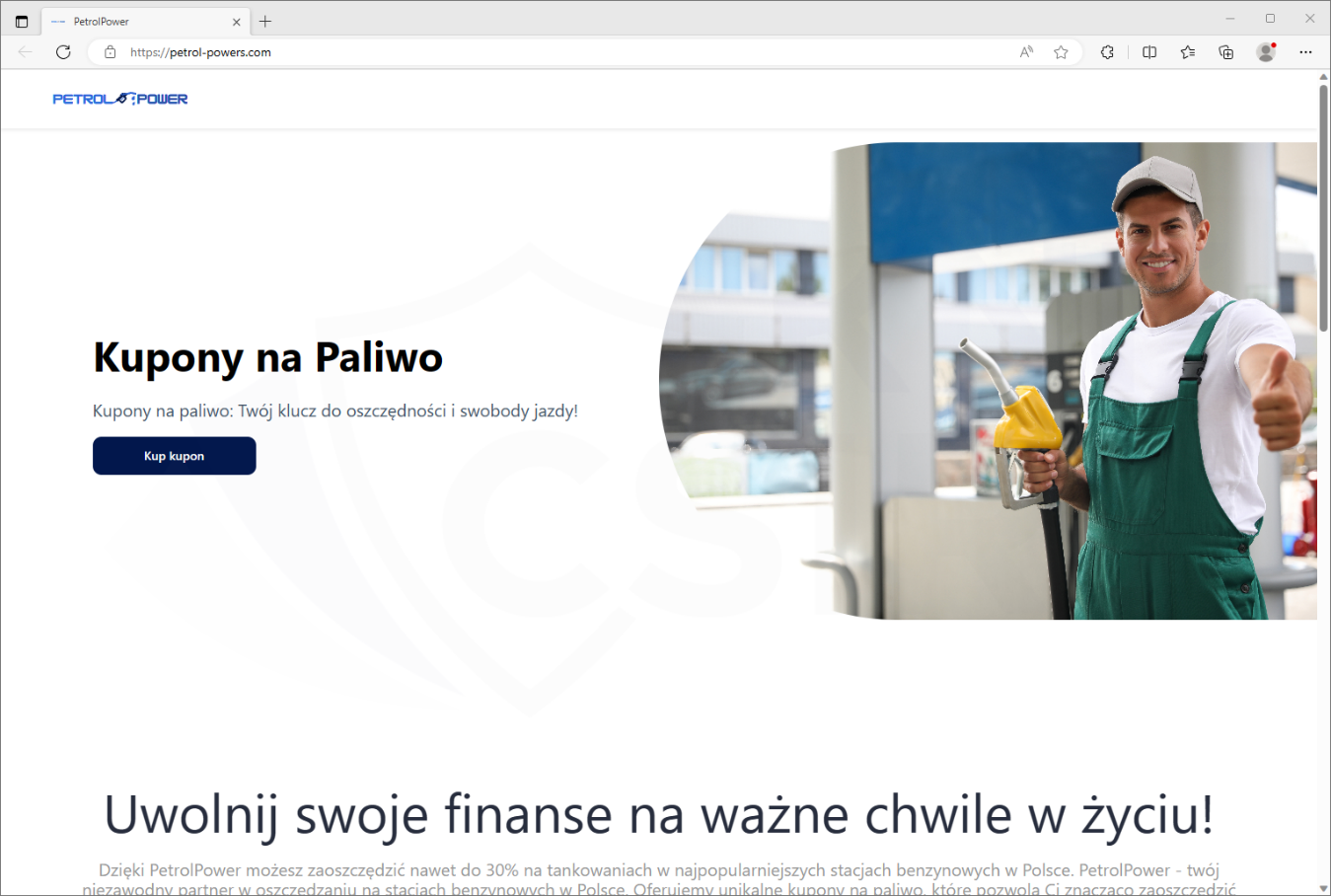

KUPONY PALIWOWE

Cyberprzestępcy podszywając się pod stacje benzynowe ogłosili rzekomą możliwość zdobycia kuponów paliwowych. Po kliknięciu w link z reklamy, ofiara trafiała na stronę phishingową, na której brała udział w ankiecie, a następnie musiała wybrać bank, w którym posiada rachunek. Po wykonaniu tego kroku, poszkodowany przekierowywany był do stron imitujących bankowość internetową wybranego banku.

Reklama na platformie Facebook, zawierająca stronę phishingową (rys. 5):

Rysunek 5 Reklama na portalu Facebook - kupony paliwowe

Strony phishingowe rzekomej ankiety oraz wyboru Banku (rys. 6 - 7):

Rysunek 6 Strona phishingowa - kupon paliwowy 1/2

Rysunek 7 Strona phishingowa - kupon paliwowy 2/2

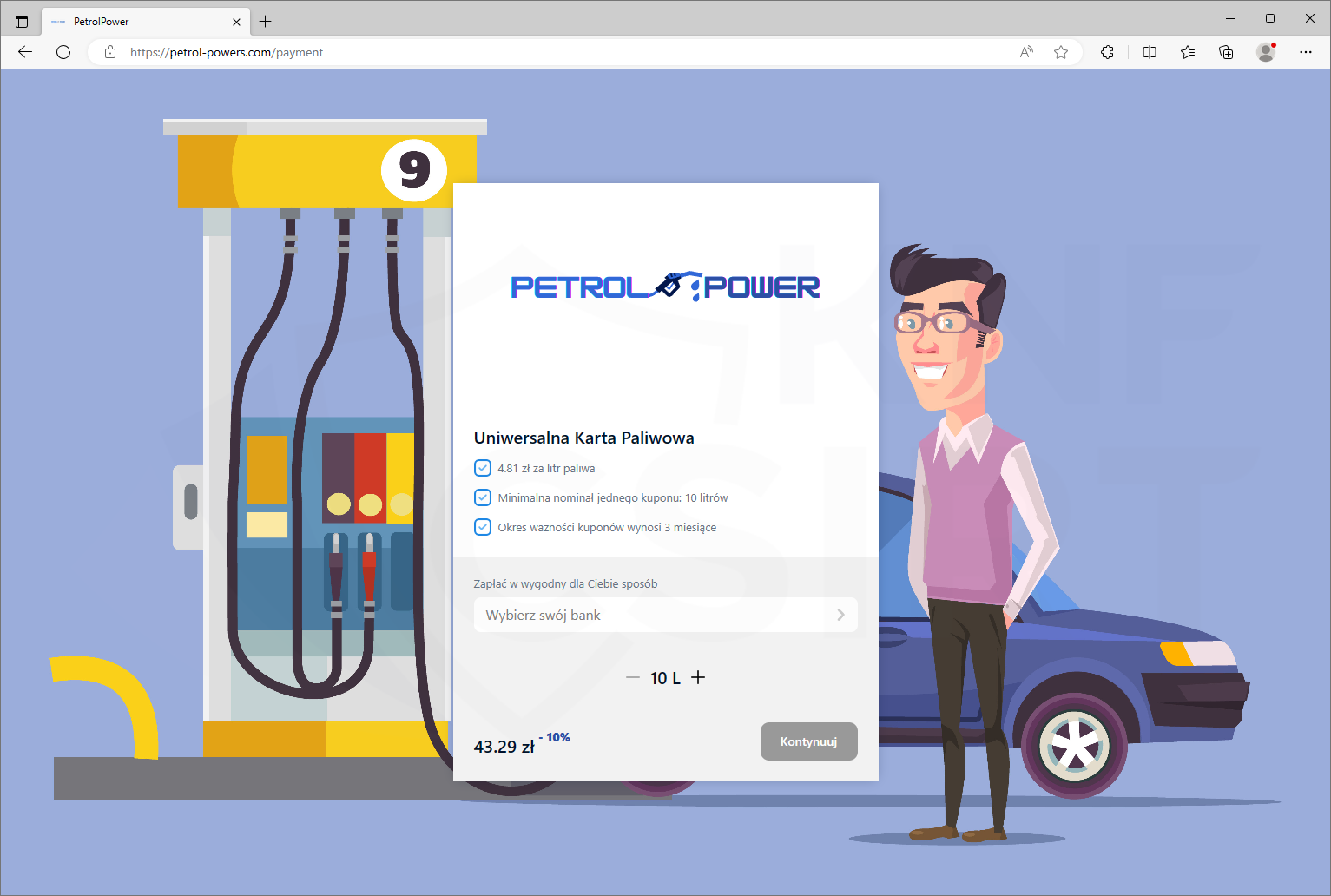

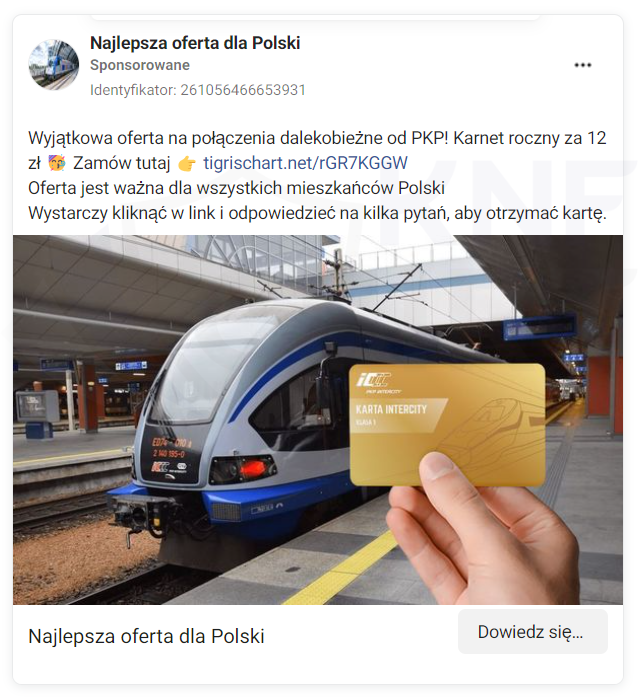

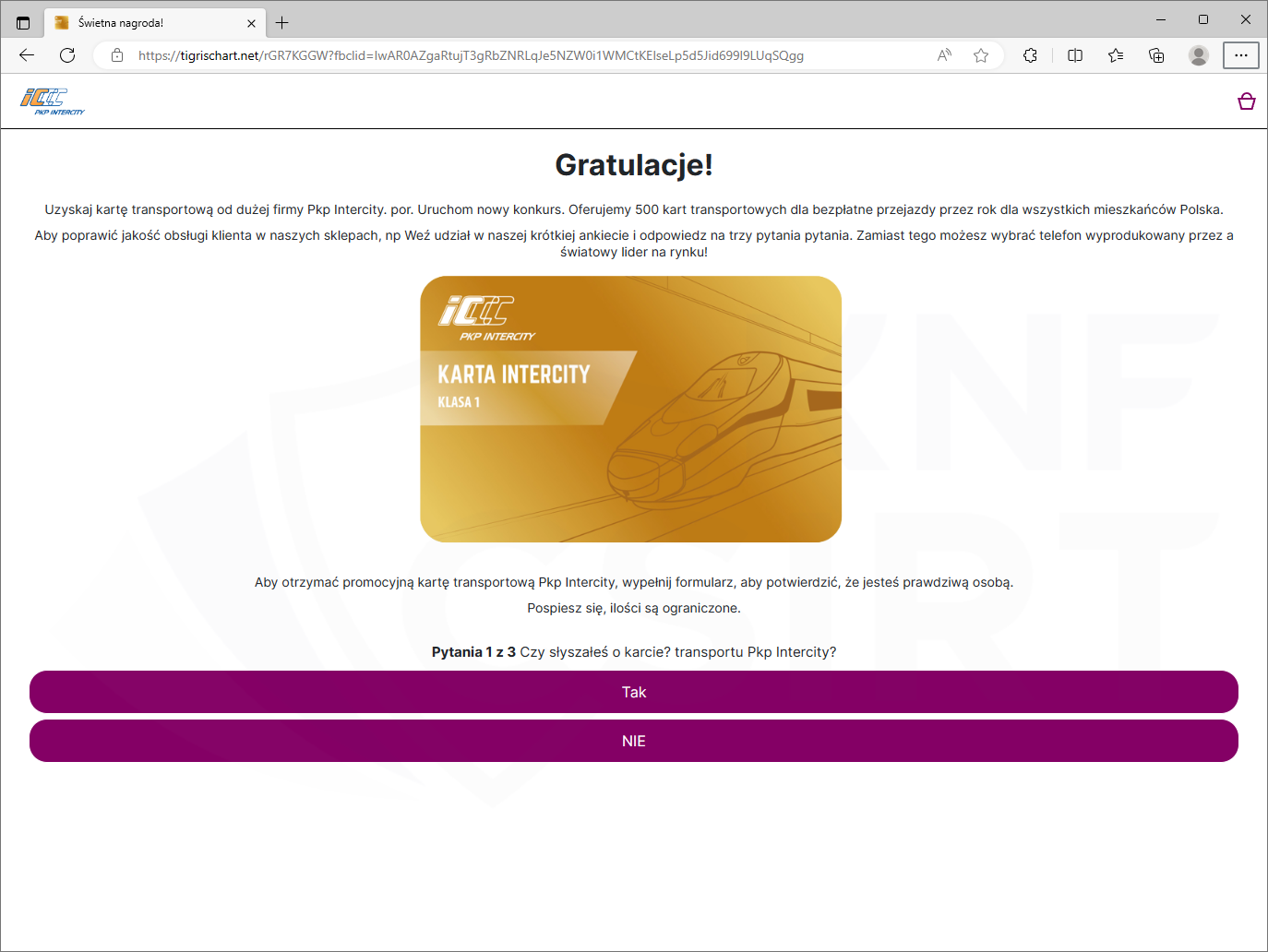

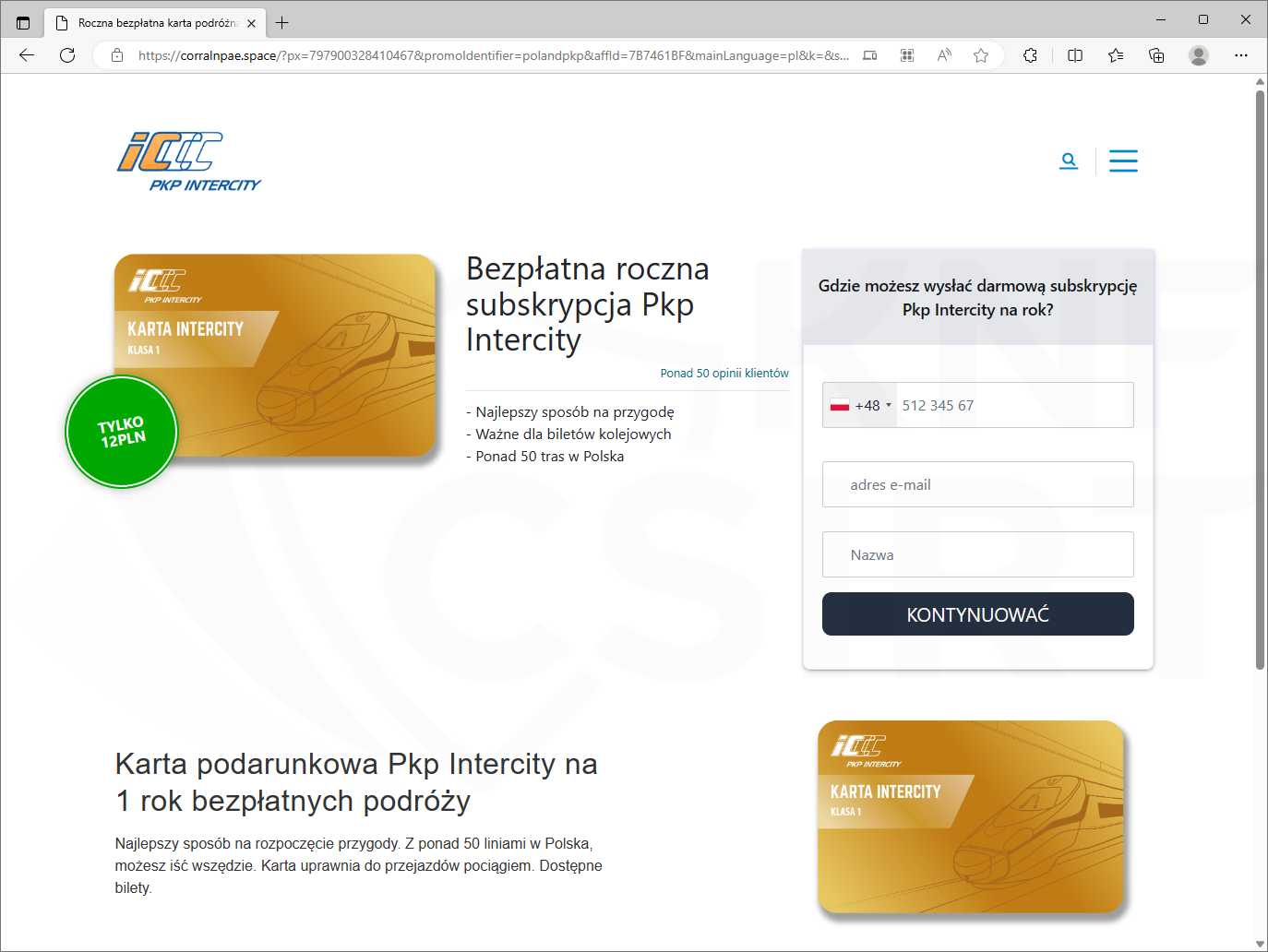

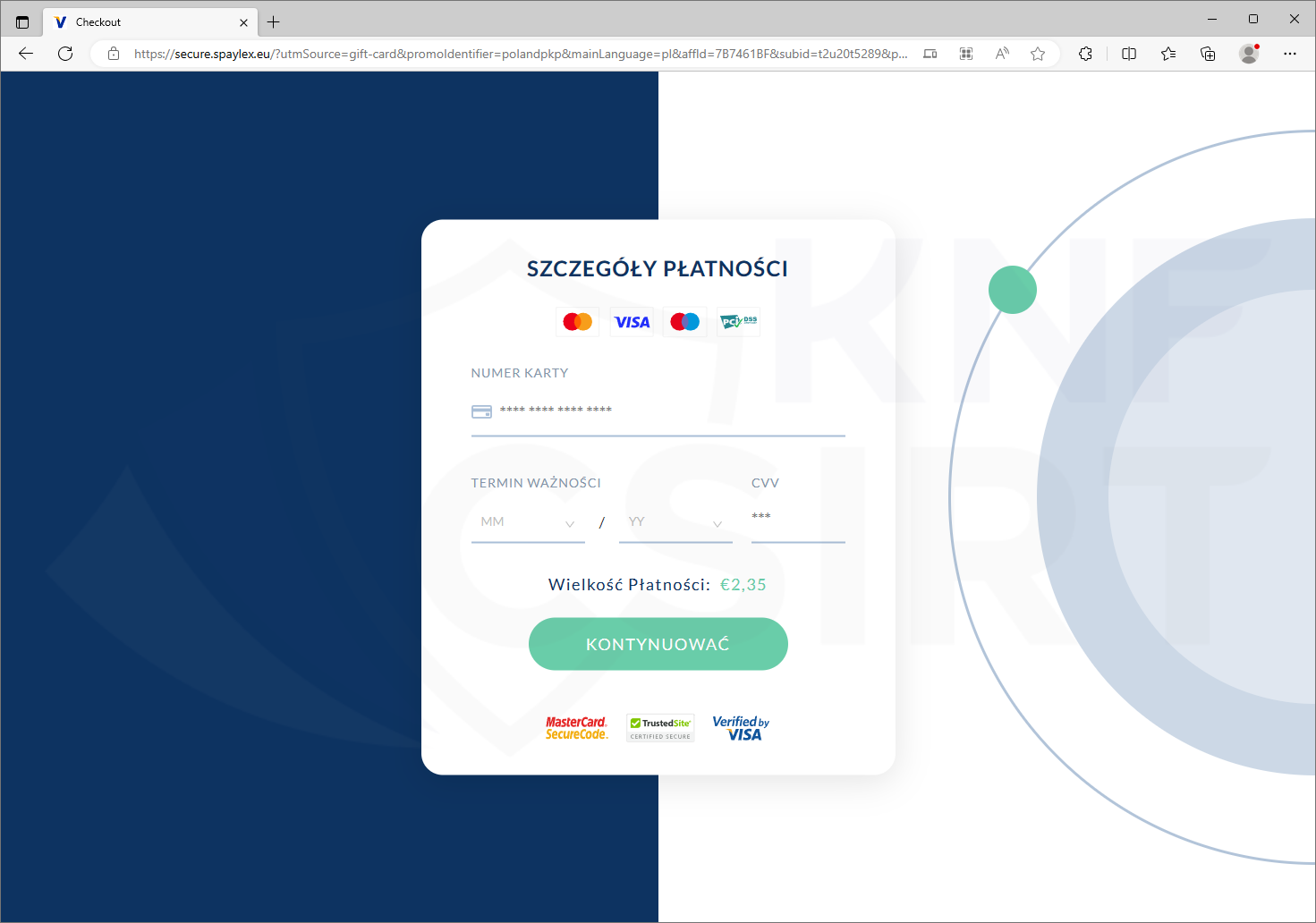

KUPONY NA PRZEJAZD PKP INTERCITY

Cyberprzestępcy podszywając się pod polskiego przewoźnika kolejowego – PKP Intercity ogłosili rzekomą możliwość zdobycia kuponów na przejazd. Podobnie jak przy kuponach paliwowych, po kliknięciu w link z reklamy, ofiara trafiała na stronę phishingową, na której brała udział w ankiecie, a następnie musiała wybrać bank, w którym posiada rachunek. Po wykonaniu tego kroku, poszkodowany przekierowywany był na stronę, gdzie kazano mu wpisać dane karty płatniczej oraz kody 3Dsecure.

Reklama na platformie Facebook, zawierająca stronę phishingową (rys. 8):

Rysunek 8 Reklama na portalu Facebook - kupony na przejazd

Strony phishingowe rzekomej ankiety oraz formularze do wpisania danych karty płatniczej (rys. 9 - 11):

Rysunek 9 Strona phishingowa - kupon na przejazd 1/3

Rysunek 10 Strona phishingowa - kupon na przejazd 2/3

Rysunek 11 Strona phishingowa - kupon na przejazd 3/3

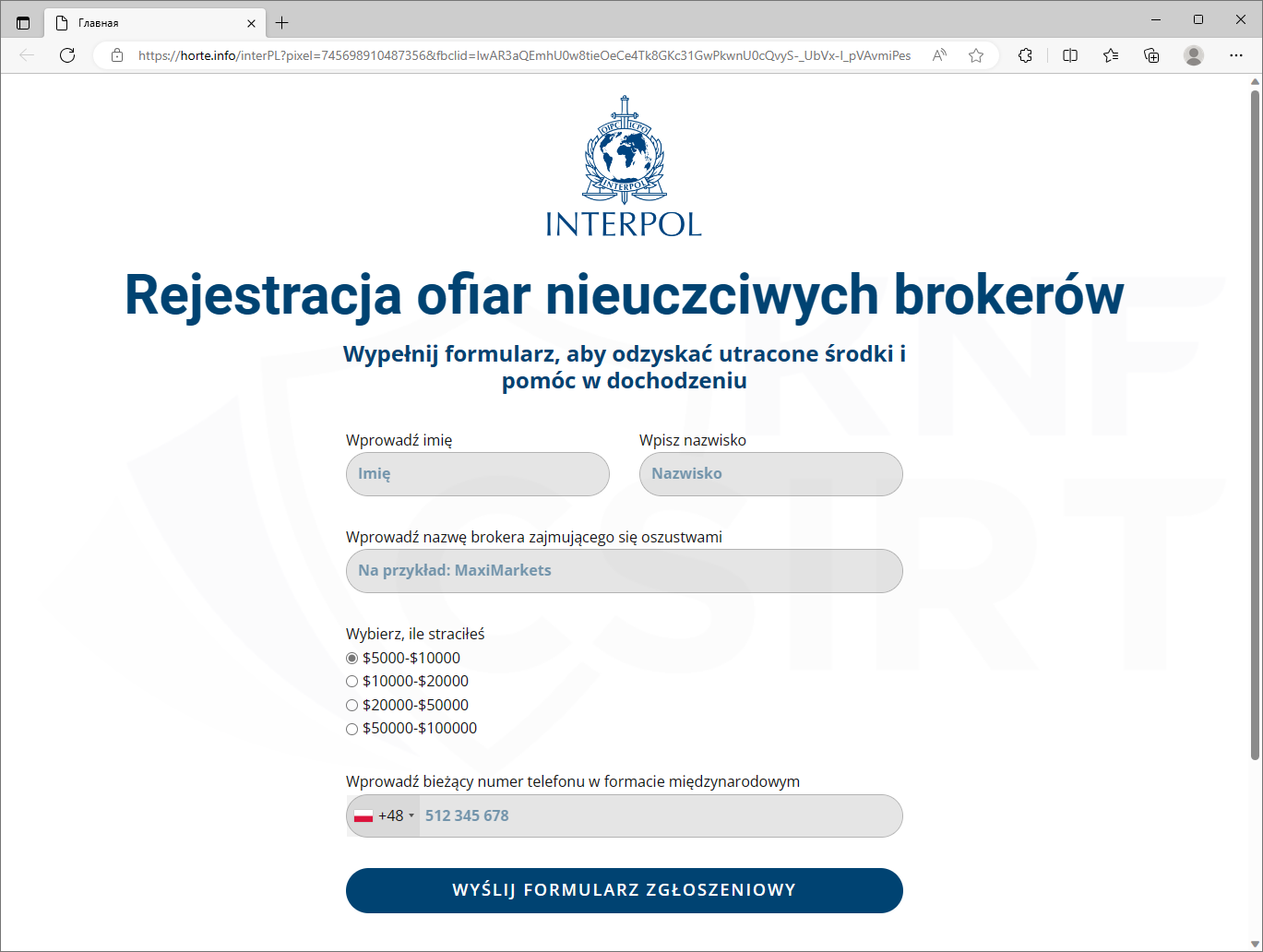

NYFAŁSZYWY BROKER,CZYLI KOLEJNY ETAP FRAUDU INWESTYCYJNEGO

Cyberprzestępcy coraz częściej wykonują kolejny krok w tzw. fraudzie inwestycyjnym (szerzej opisywany we wcześniejszych raportach). Tym razem podszywając się pod Interpol oraz powołując na rzekomy news w BCC NEWS głosili o aresztowaniu osób wyłudzających pieniądze i możliwości ich odzyskania. Po wejściu w link z reklamy, ofiara trafiała na stronę, na której musiała wpisać swoje dane osobowe oraz podać informację na jaką kwotę została oszukana. W kolejnym etapie na podane dane przestępcy wykonywali połączenie głosowe. Tym sposobem starali się oszukać osobę, która w przeszłości już została przez nich wykorzystana, czyli po raz drugi wyłudzając od niej wysokie kwoty pieniędzy.

Reklama na platformie Facebook, zawierająca stronę phishingową (rys. 12):

Rysunek 12 Reklama na portalu Facebook - fraud inwestycyjny

Strona phishingowa podszywająca się pod Interpol (rys. 13):

Rysunek 13 Strona phishingowa - podszycie pod Interpol

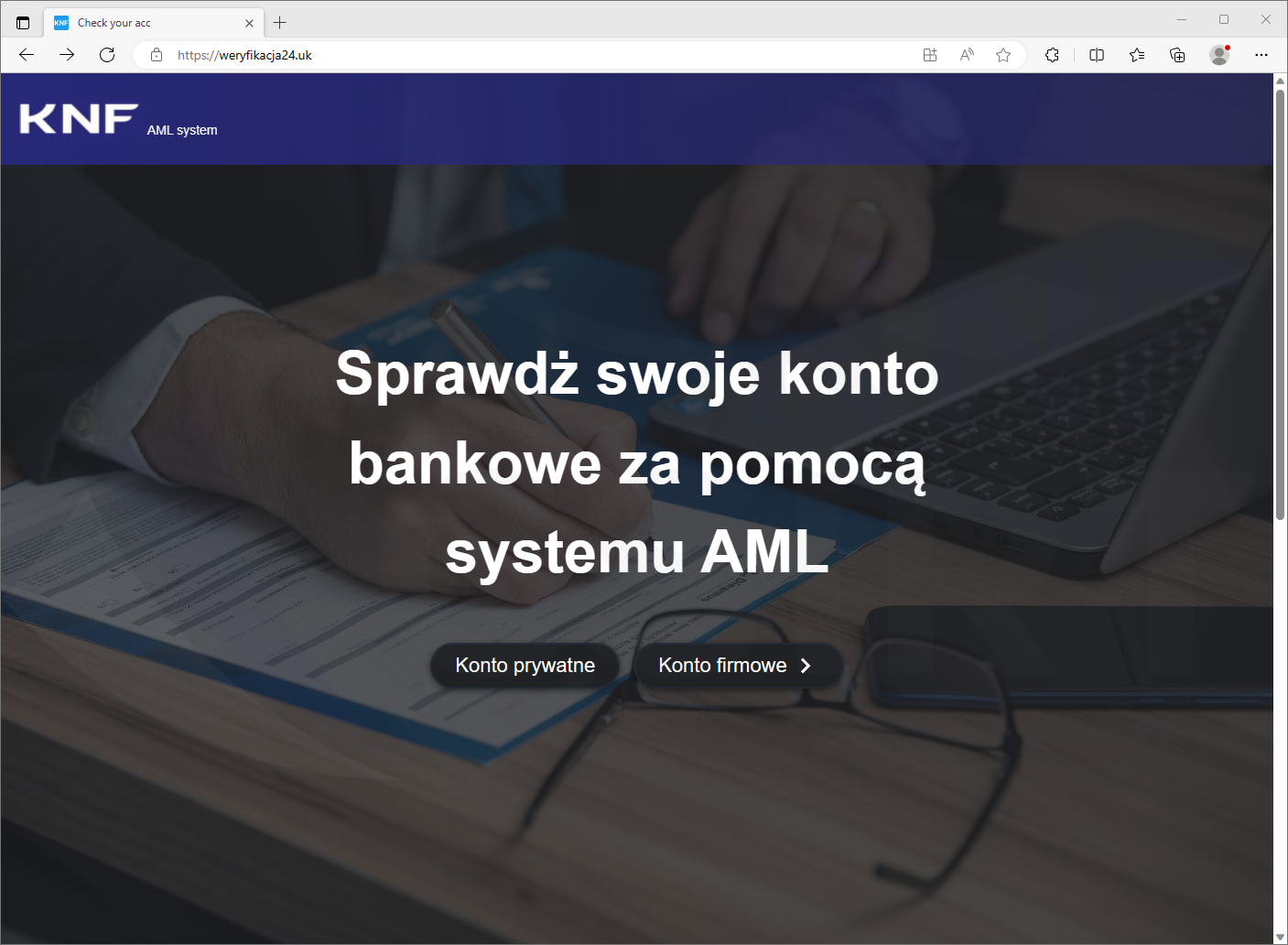

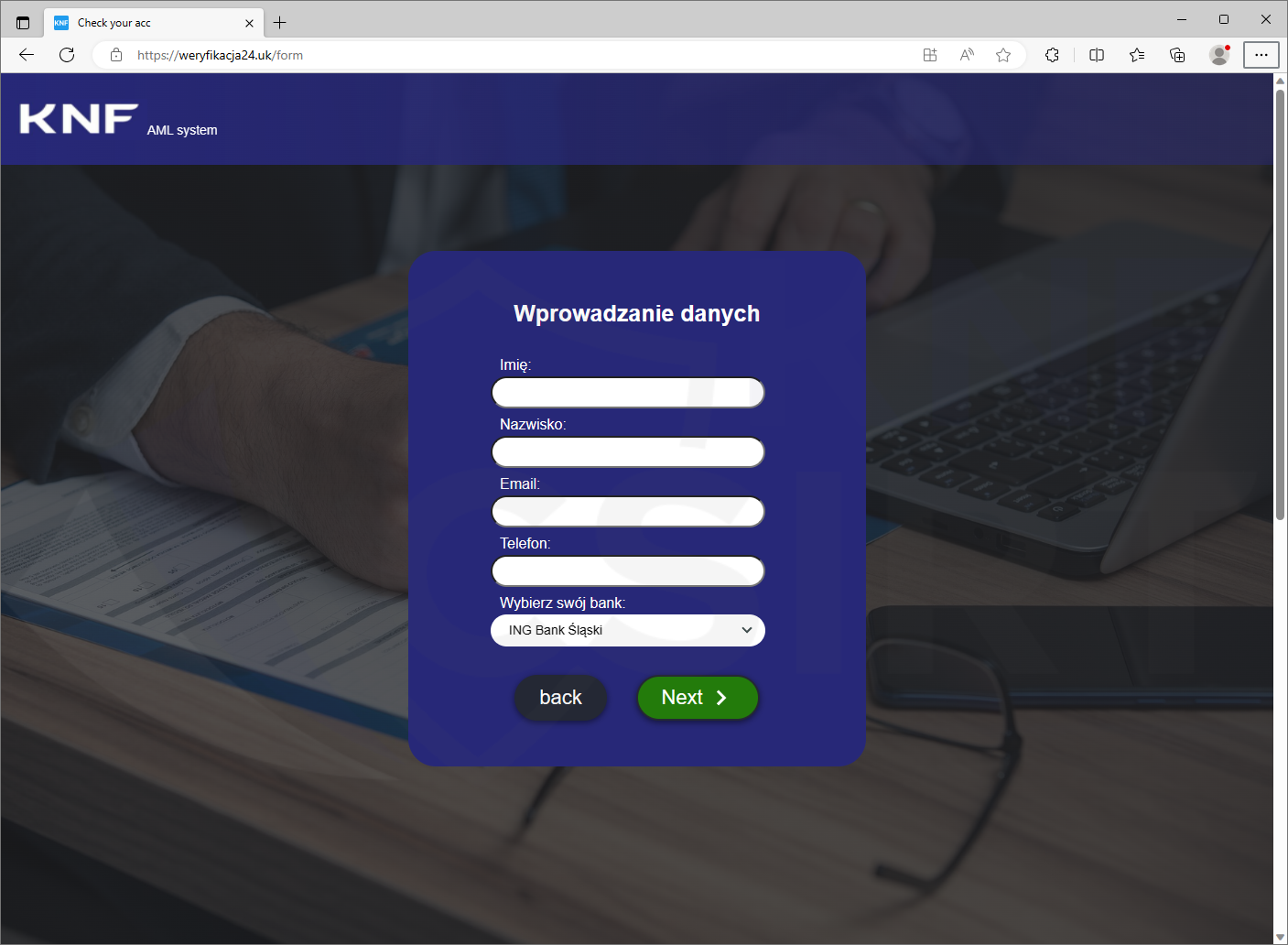

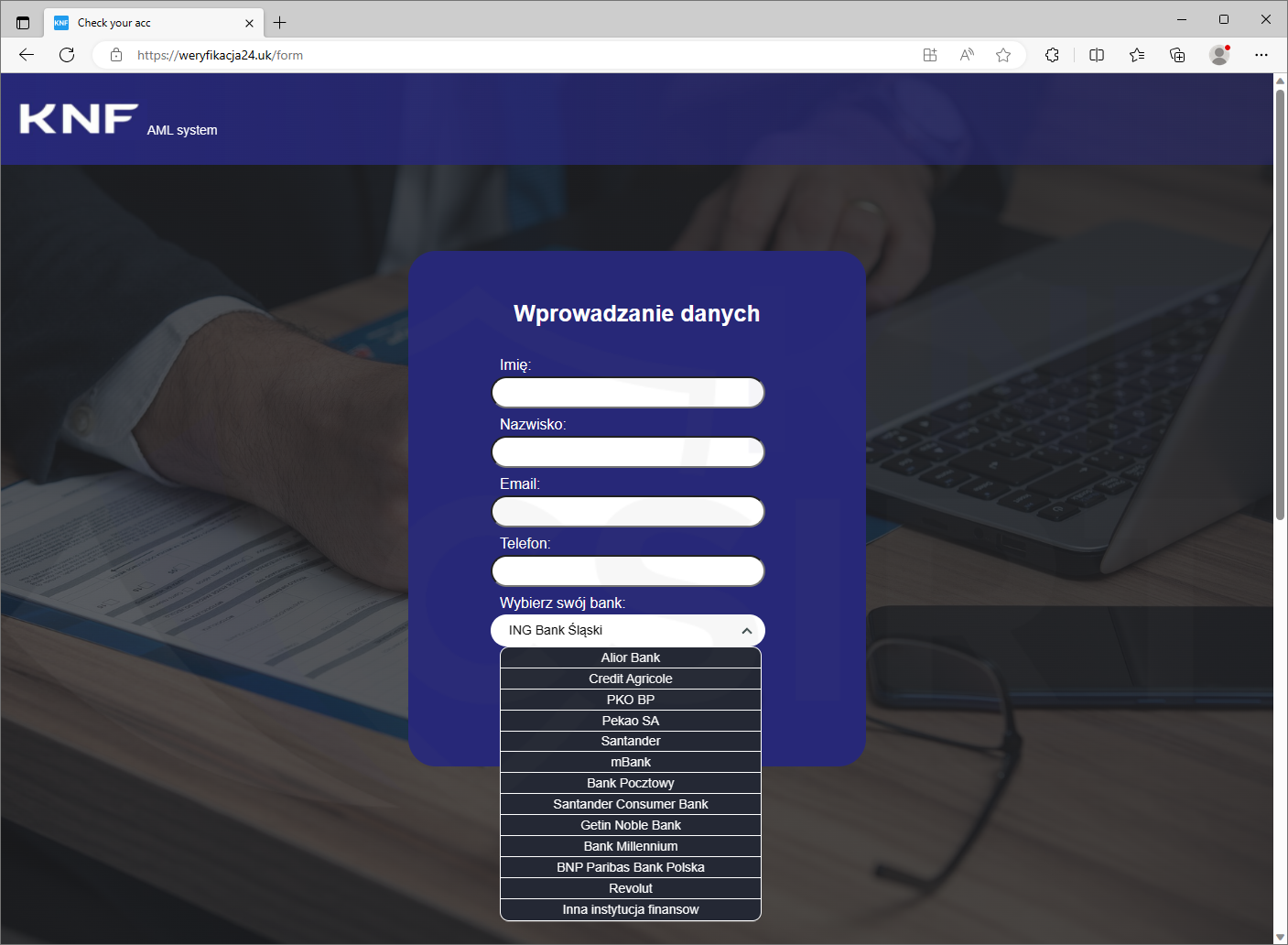

SPRAWDŹ SWÓJ RACHUNEK, CZYLI WIZERUNEK KNF WYKORZYSTYWANY W PHISHINGU

Cyberprzestępcy, podobnie jak powyżej, wprowadzili nowy element w scenariuszu „fraud inwestycyjny”. Tym razem, mając nadal kontrolę nad zmanipulowaną osobą, gdy ta twierdzi, że koniecznie chce wypłacić rzekomo zarobione pieniądze, przestępcy zgadzają się, jednocześnie twierdząc, że w ramach formalności musi ona „sprawdzić swoje konto bankowe za pomocą systemu AML”. Strona, do której przysyłają link, wykorzystuje wizerunek Komisji Nadzoru Finansowego, aby zwiększyć wiarygodność prowadzonego scenariusza. Na tym etapie ofiara uzupełnia formularz, w którym podaje swoje dane osobowe oraz wybiera bank, w którym posiada rachunek. Następnie poszkodowany przekierowywany jest do strony łudząco przypominającej bankowość internetową swojego banku. To tutaj, pod pretekstem potrzeby zalogowania się i dokończenia weryfikacji oszuści starali się przechwycić dane.

Przykłady fałszywych stron, podszywających się pod Komisję Nadzoru Finansowego (rys. 14-16):

Rysunek 14 Strona phishingowa - podszycie pod KNF 1/3

Rysunek 15 Strona phishingowa - podszycie pod KNF 2/3

Rysunek 16 Strona phishingowa - podszycie pod KNF 3/3

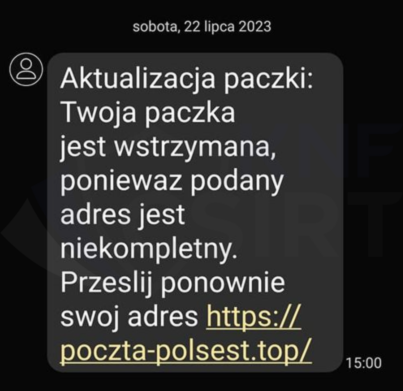

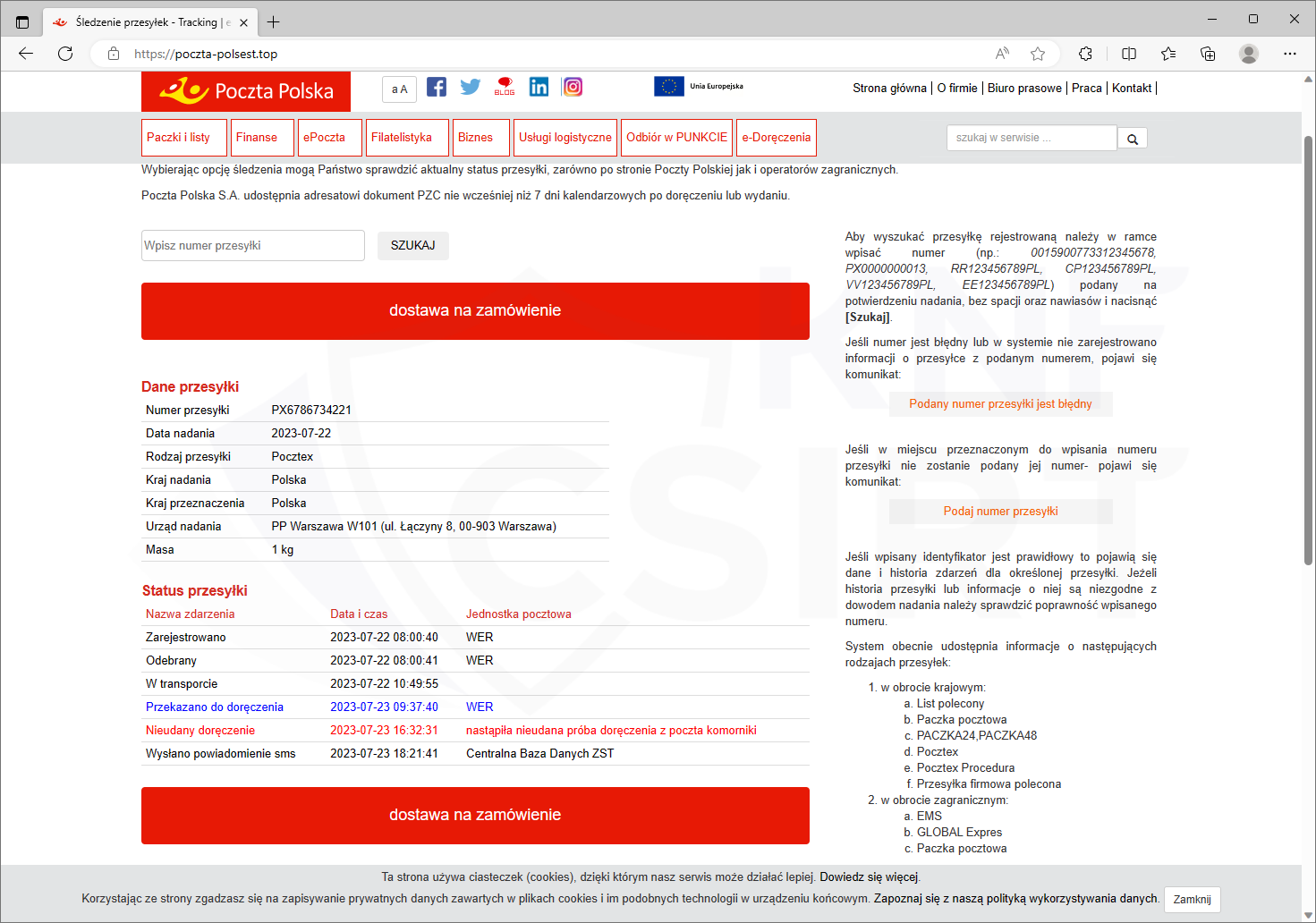

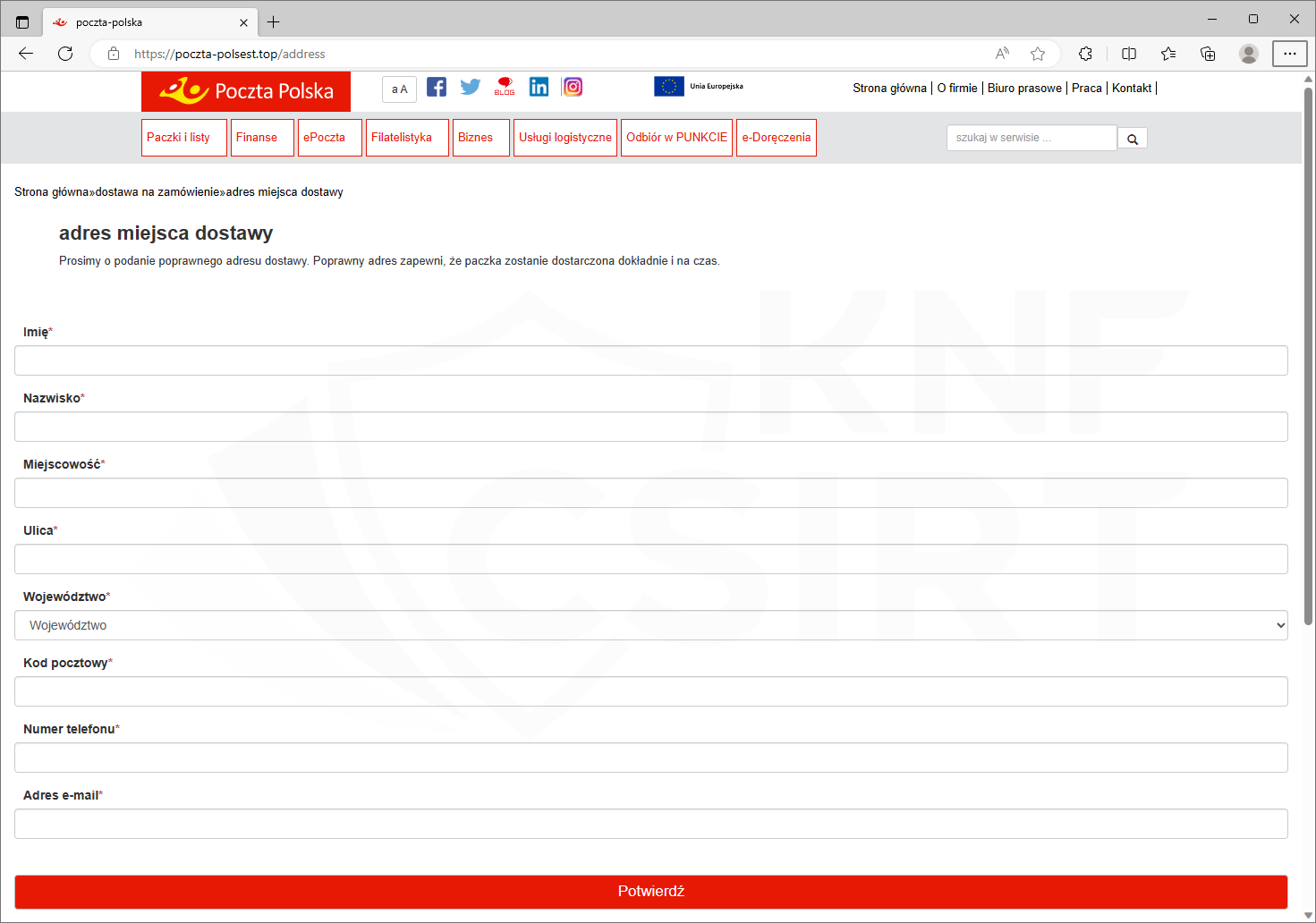

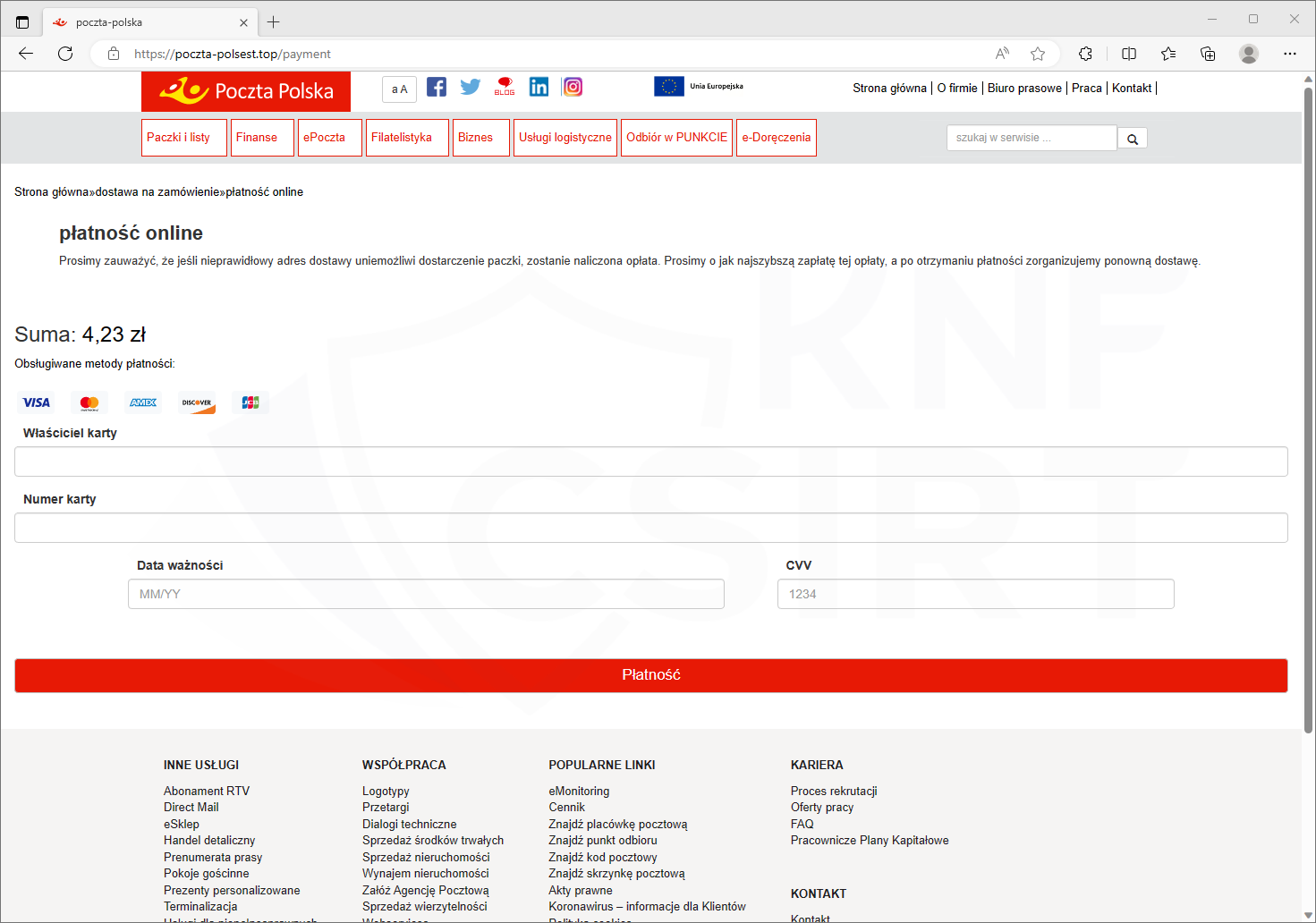

KAMPANIA PHISHINGOWA PODSZYWAJĄCA SIĘ POD POCZTĘ POLSKĄ

W lipcu 2023 cyberprzestępcy nadal podszywali się pod Pocztę Polską. Tym razem rozsyłali wiadomości SMS informujące o rzekomej opłacie celnej. W wiadomości znajdował się link phishingowy. Po kliknięciu w niego ofiara trafiała na stronę, na której zachęcana była do wprowadzenia swoich danych osobowych oraz danych karty płatniczej (pełen numer, data ważności, kod CVV), kodów 3DSecure. Zidentyfikowaliśmy chińskich dostawców paneli phishingowych, prowadzących taką kampanię. Grupy te sprzedają usługę w modelu PhaaS (phishing-as-a-service).

Przykładowa wiadomość SMS rozsyłana w ramach kampanii phishingowej (rys. 17):

Rysunek 17 Wiadomość SMS podszywająca się pod Pocztę Polską

Przykłady stron phishingowych (rys. 18 -20):

Rysunek 18 Strona podszywające się pod Pocztę Polską 1/3

Rysunek 19 Strona podszywające się pod Pocztę Polską 2/3

Rysunek 20 Strona podszywające się pod Pocztę Polską 3/3

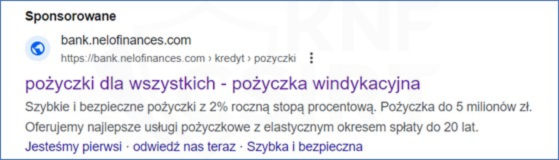

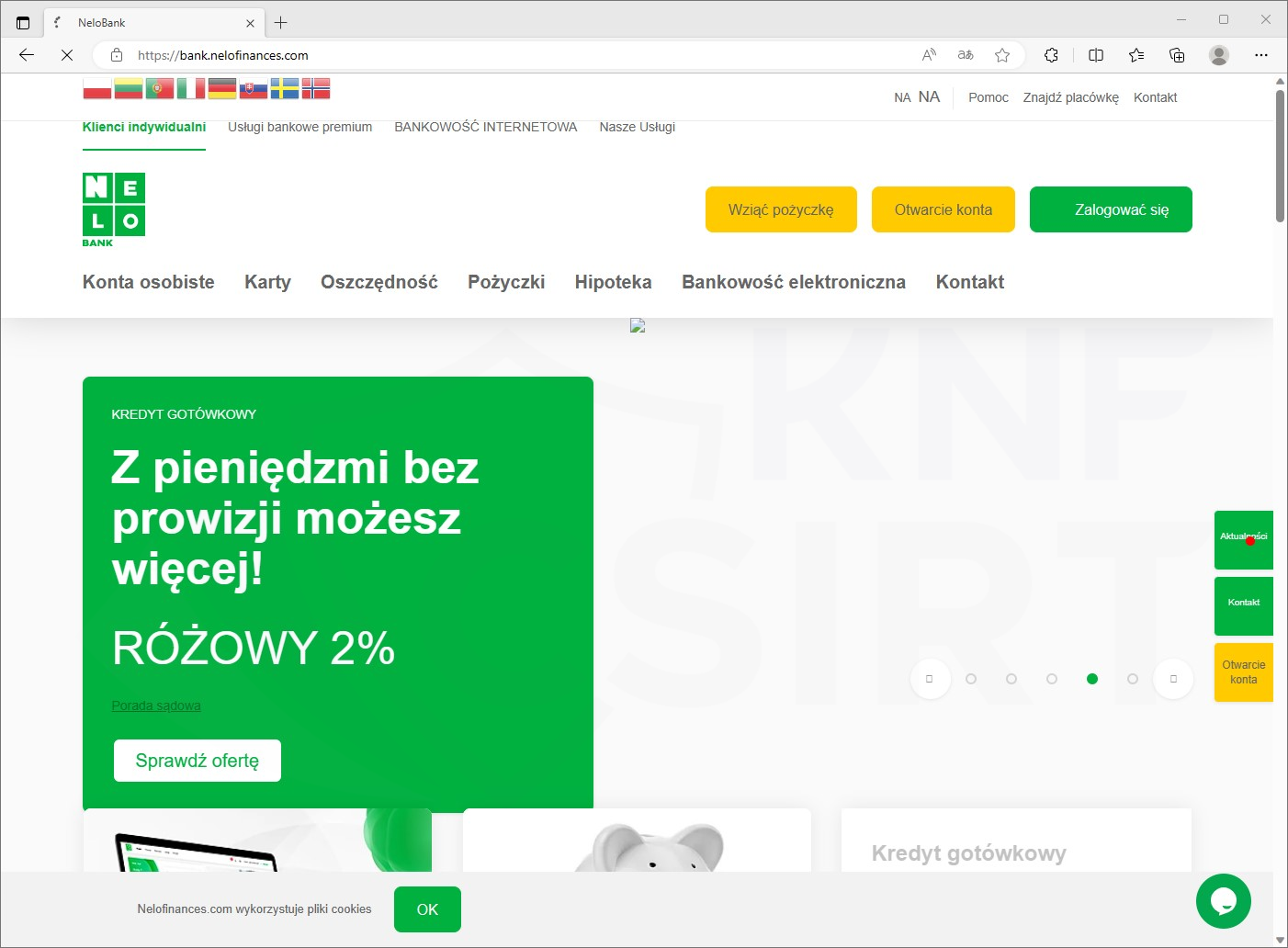

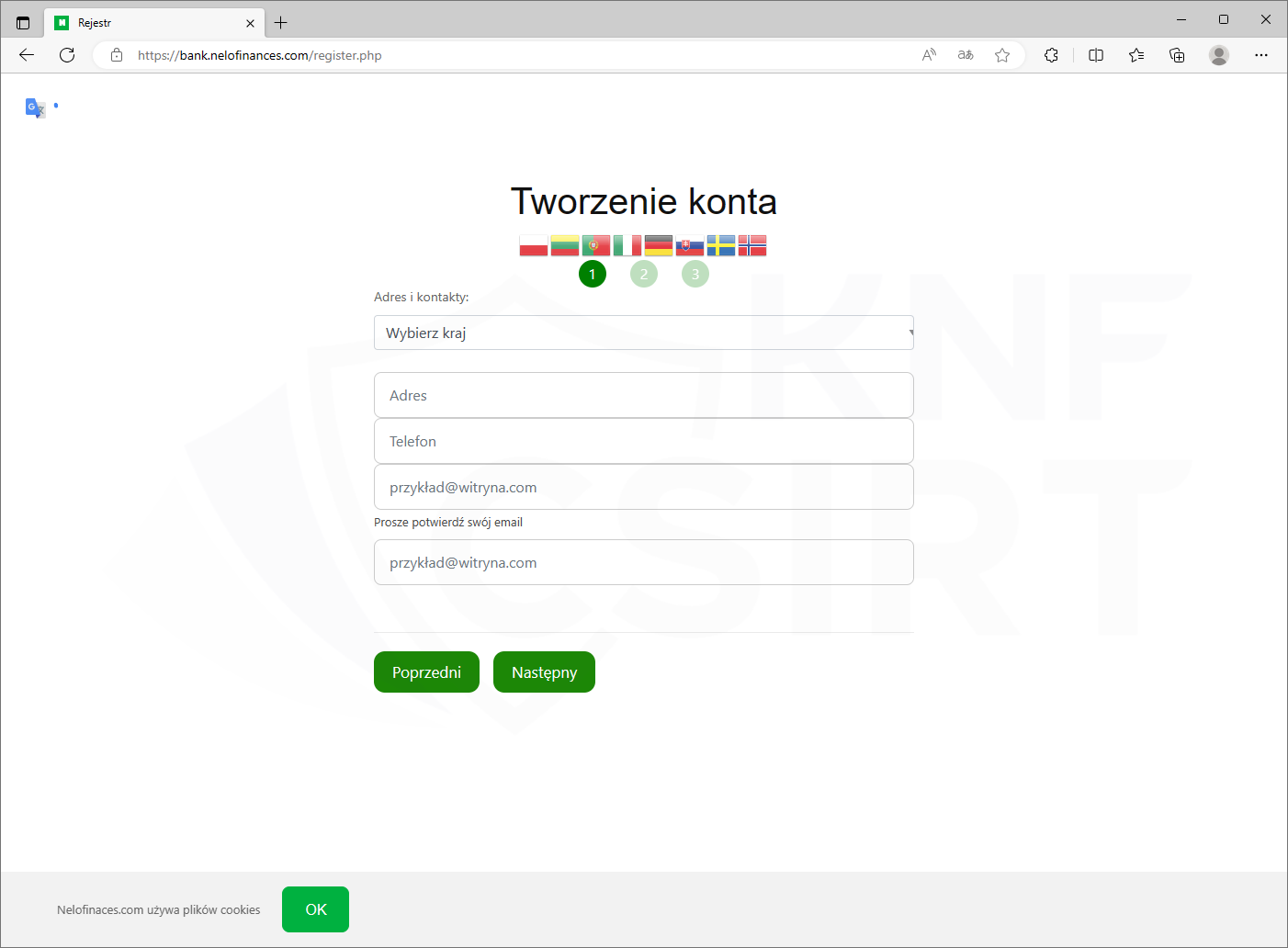

POŻYCZKI WINDYKACYJNE - PODSZYCIE POD VELOBANK

Cyberprzestępcy podszywając się pod VeloBank wykupili reklamę w wyszukiwarce Google. Następnie pod pretekstem udzielania rzekomych pożyczek windykacyjnych (dla osób bez zdolności kredytowych), zachęcali do wejścia na stronę phishingową. Po kliknięciu w link ofiara trafiała na formularz, który należało wypełnić danymi osobowymi, a następnie na stronę imitującą bankowość internetową. Po wypełnieniu danych, przekazywane były one do przestępców.

Reklama w wyszukiwarce Google podszywająca się pod VeloBank (rys. 21):

Rysunek 21 Reklama w wyszukiwarce Google - podszycie pod VeloBank

Przykłady stron phishingowych (rys. 22-24):

Rysunek 22 Strona phishingowa - podszycie pod VeloBank 1/3

Rysunek 23 Strona phishingowa - podszycie pod VeloBank 2/3

Rysunek 24 Strona phishingowa - podszycie pod VeloBank 3/3

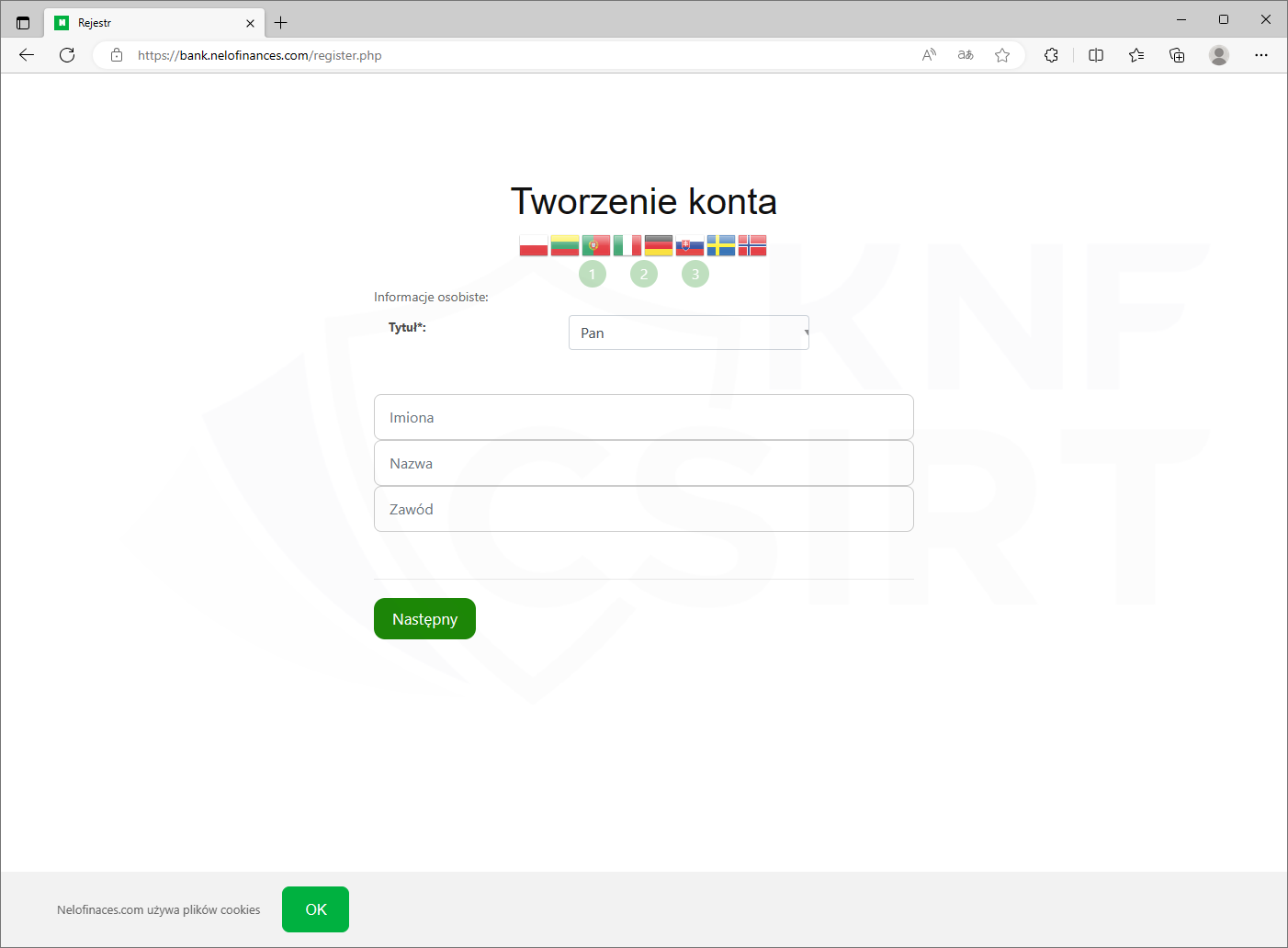

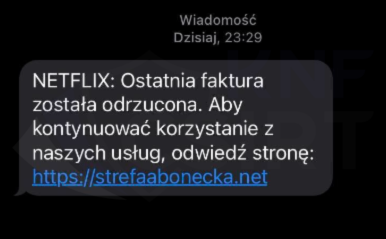

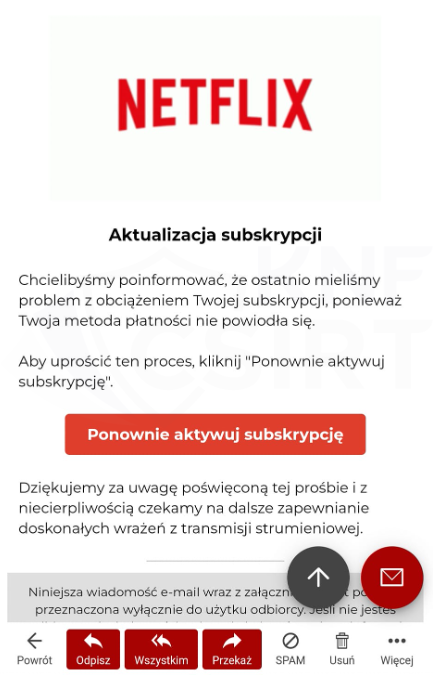

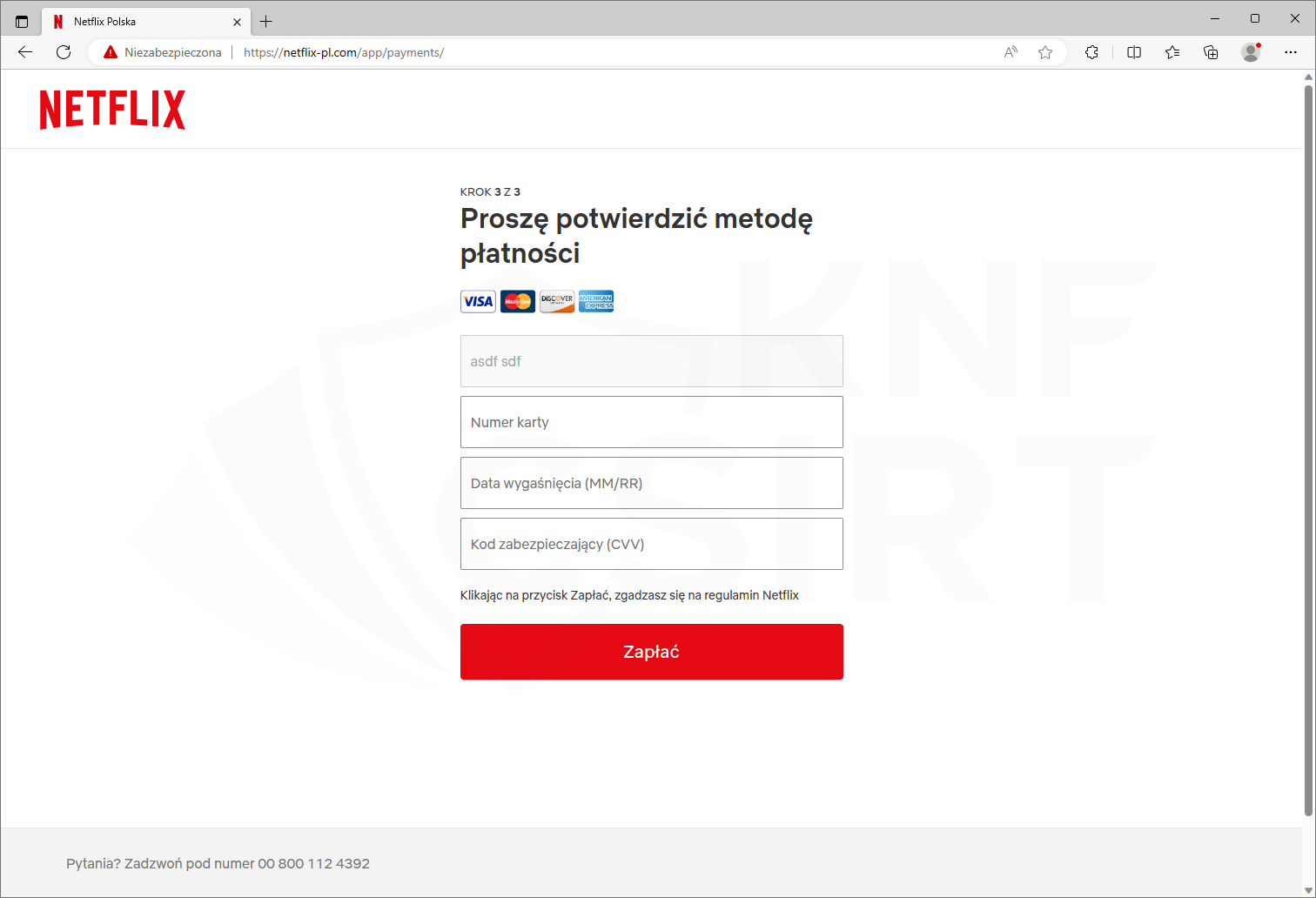

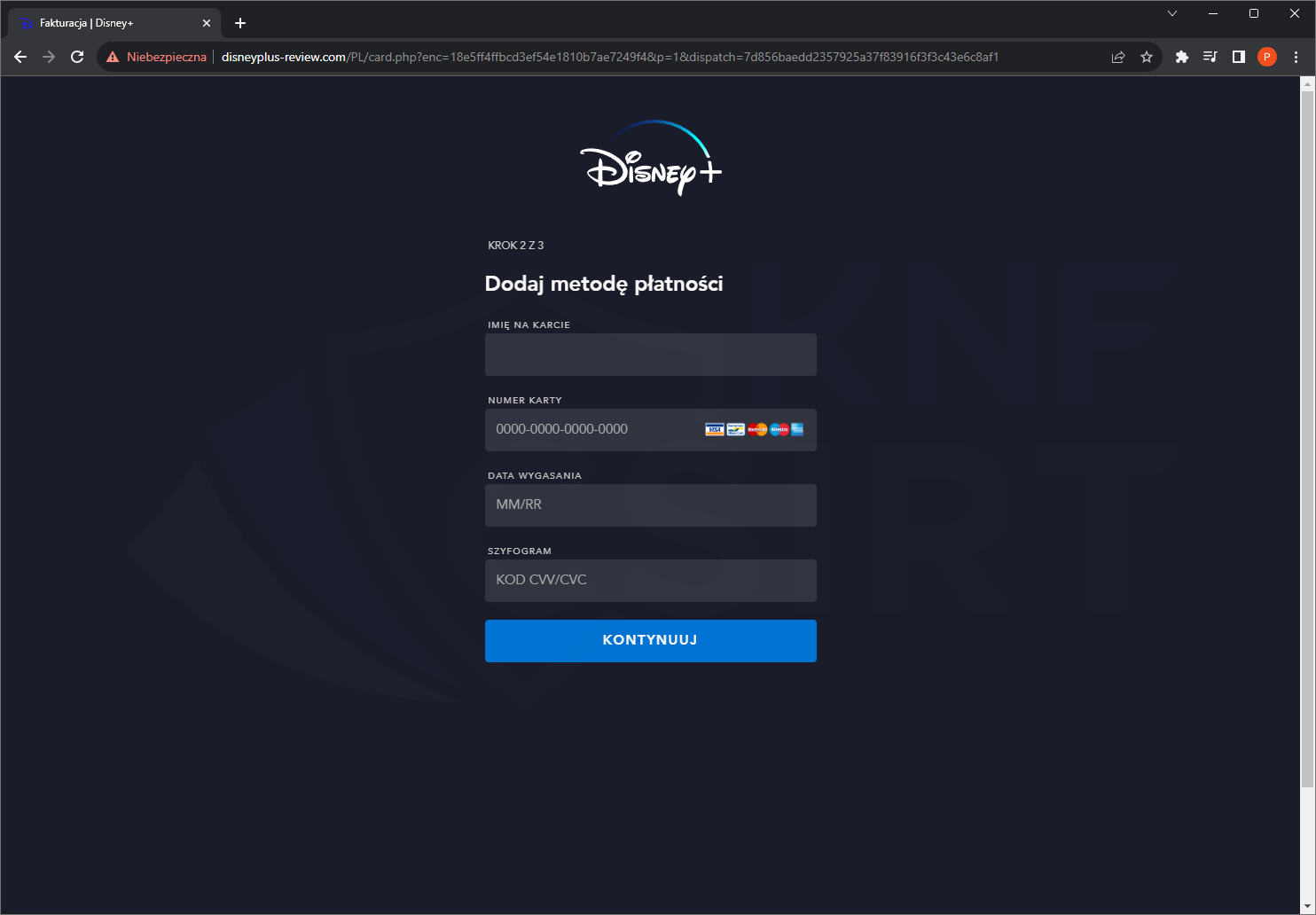

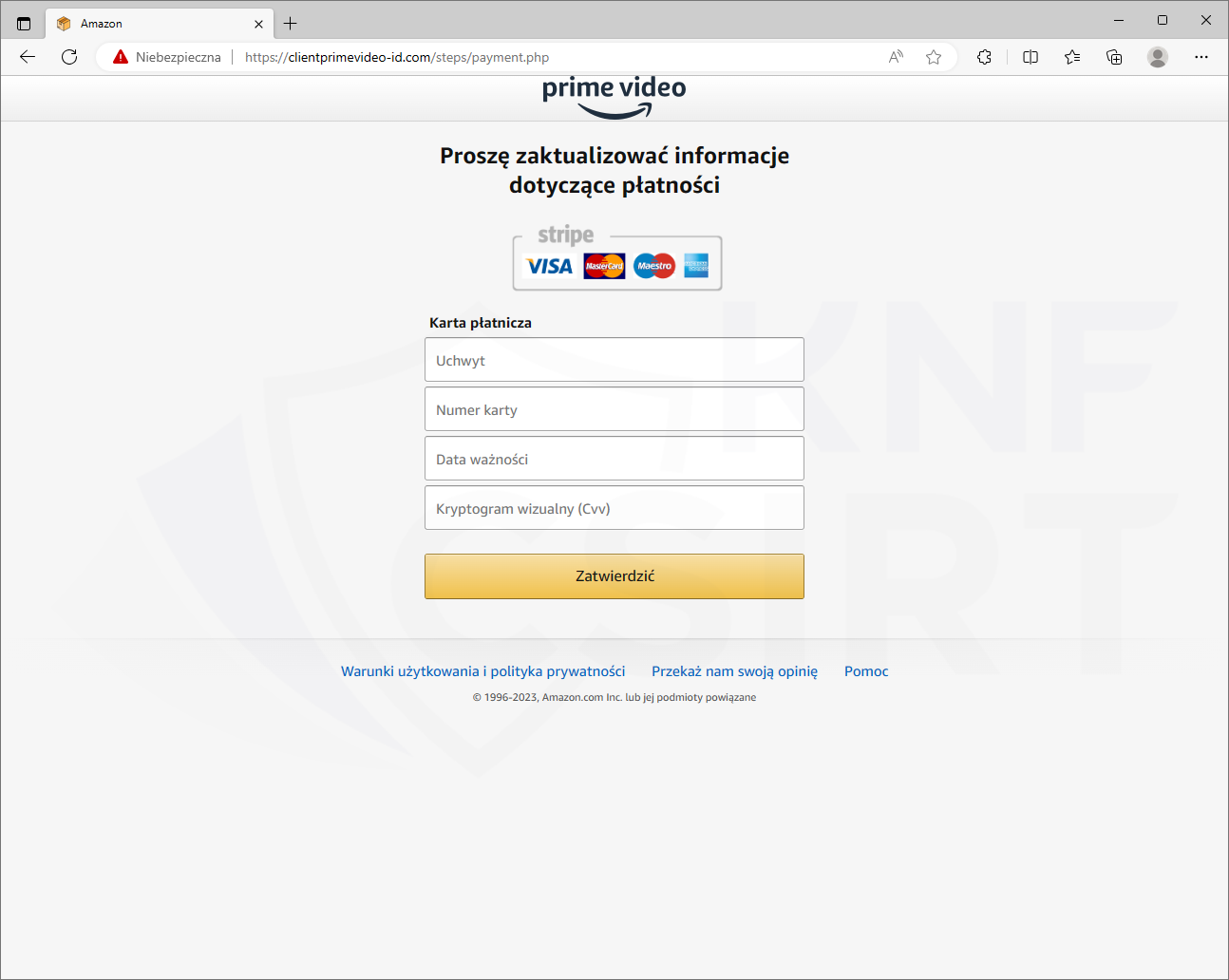

PODSZYCIE POD PLATFORMY VOD

W lipcu 2023 roku przestępcy wykorzystywali wizerunek popularnych platform video, celem wyłudzania danych kart oraz danych logowania do kont streamingowych.

Przykładowe sposoby dystrybucji stron phishingowych (rys. 25):

Rysunek 25 Wiadomość SMS podszywająca się pod Netflix

Rysunek 26 Wiadomość e-mail podszywająca się pod Netflix

Przykłady stron phishingowych Netflix (rys. 27 - 29):

Rysunek 27 Strona phishingowa – Netflix

Rysunek 28 Strona phishingowa - Disney+

Rysunek 29 Strona phishingowa - Amazon Prime

MIĘDZYNARODOWA KAMPANIA PHISHINGOWA - ANALIZA

Zapraszamy do zapoznania się z przygotowanym przez nas materiałem opisującym globalną kampanię phishingową, w której przestępcy podszywali się pod instytucje pocztowe na całym świecie - w tym naszą rodzimą, Pocztę Polską. Zidentyfikowaliśmy kluczowe elementy infrastruktury wykorzystywanej przez atakujących, co pozwoliło nam odkryć setki fałszywych stron wykorzystywanych do kradzieży pieniędzy.

LINK DO RAPORTU: https://cebrf.knf.gov.pl/images/Midzynarodowa_Kampania_Phishingowa_PL-2_1.pdf

ANALIZA MAKWARE Z YOUTUBE

Raport ten stanowi analizę złośliwego oprogramowania znalezionego na platformie YouTube. Skupia się na konkretnym przypadku, w którym został użyty link do pobrania z opisu filmu, reklamującego oprogramowanie typu crack do popularnej aplikacji Acrobat Reader. Po pobraniu i analizie zawartości pliku .rar, stwierdzono, że zawiera on złośliwe oprogramowanie skupiające się na kradzieży informacji z urządzenia ofiary.

LINK DO RAPORTU: https://cebrf.knf.gov.pl/images/Malware_Youtube_PL.pdf

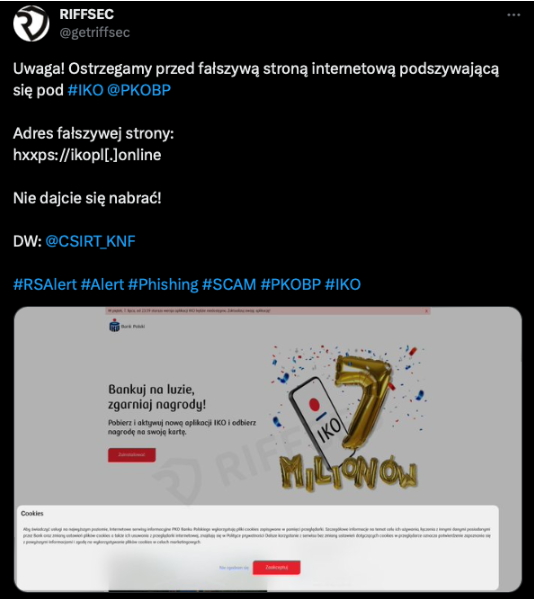

WYKORZYSTANIE TECHNOLOGII WEBAPK DO ATAKU PHISHINGOWEGO

Zespół CSIRT KNF przeprowadził szczegółową analizę strony internetowej zgłoszonej przez firmę RIFFSEC- https://twitter.com/getriffsec/status/1676663509617131520 (rys. 31). Wynikiem tej analizy było odkrycie wyrafinowanego ataku phishingowego, który wykorzystywał technologię WebAPK do instalacji szkodliwej aplikacji na urządzeniach z systemem Android.

Rysunek 30 Wykorzystanie technologii WebApk do ataku phishingowego

LINK DO RAPORTU: https://cebrf.knf.gov.pl/komunikaty/artykuly-csirt-knf/362-ostrzezenia/874-wykorzystanie-tehnologii-webapk-do-ataku-phishingowego

ATAKI PHISHINGOWE NA KLIENTÓW BANKOWOŚCI ELEKTRONICZNEJ - QR KODY KRAKÓW

„Pomysł sprawców przestępstwa polegał na wyłudzeniu pełnych danych kart płatniczych od kierowców chcących uiścić opłatę za parking na terenie centrum Krakowa. Kierowcy poprzez zeskanowanie za pomocą np. telefonu komórkowego kodu QR, umieszczonego na parkometrze, byli przekierowywani na stronę internetową zawierającą logo miasta Krakowa. Tam podawali dane swoich kart płatniczych, które odczytane przez przestępców, były wykorzystywane do nielegalnych płatności.

Policjanci z Krakowa w wyniku prowadzonych czynności, w kilka godzin od uzyskania informacji o nietypowym „ataku” ustalili tożsamość i miejsce przebywania osób odpowiedzialnych za to oszustwo. Błyskawicznie i dokładnie przeprowadzone czynności pozwoliły na kompletne wyjaśnienie mechanizmu działania sprawców, pomimo wykorzystanych przez nich technik animizacyjnych.”

O nowych sposobach działania oszustów informujemy za pośrednictwem mediów społecznościowych. Zachęcamy do obserwowania kont CSIRT KNF w serwisach Twitter, LinkedIn oraz Facebook.