Przegląd wybranych oszustw internetowych - WRZESIEŃ 2023

Oszuści nie ustępują w tworzeniu nowych metod kradzieży środków finansowych użytkowników cyberprzestrzeni. Zachęcamy do zapoznania się z naszym przeglądem wybranych oszustw internetowych we wrześniu 2023 roku, gdzie wskazujemy na schematy działania cyberprzestępców.

W opracowanym przez nas przeglądzie oszustw internetowych uwzględniliśmy:

- wiadomości e-mail podszywające się pod BNP Paribas

- fałszywe wiadomości SMS

- iMessage – podszycie pod Pocztę Polską

- reklamy na platformie Facebook

- „twój fanpage zostanie zablokowany, bo spamujesz”

- mandat z kodem QR

- iphone za 9 zł, czyli jaki nieświadomie wykupić płatną subskrypcję

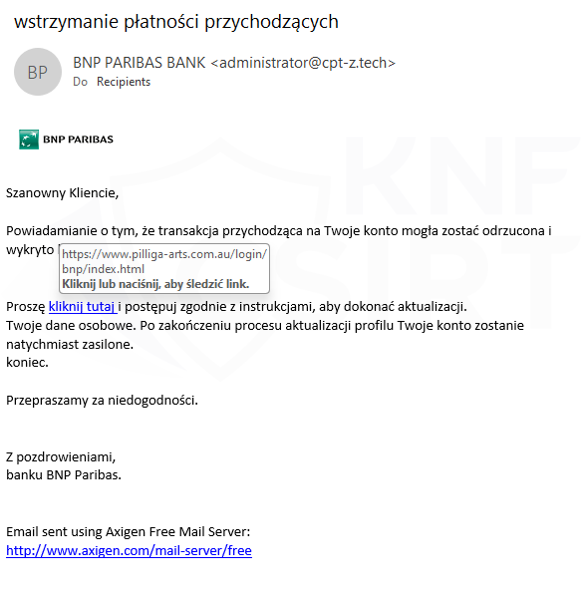

Wiadomości e-mail podszywające się pod BNP Parbias

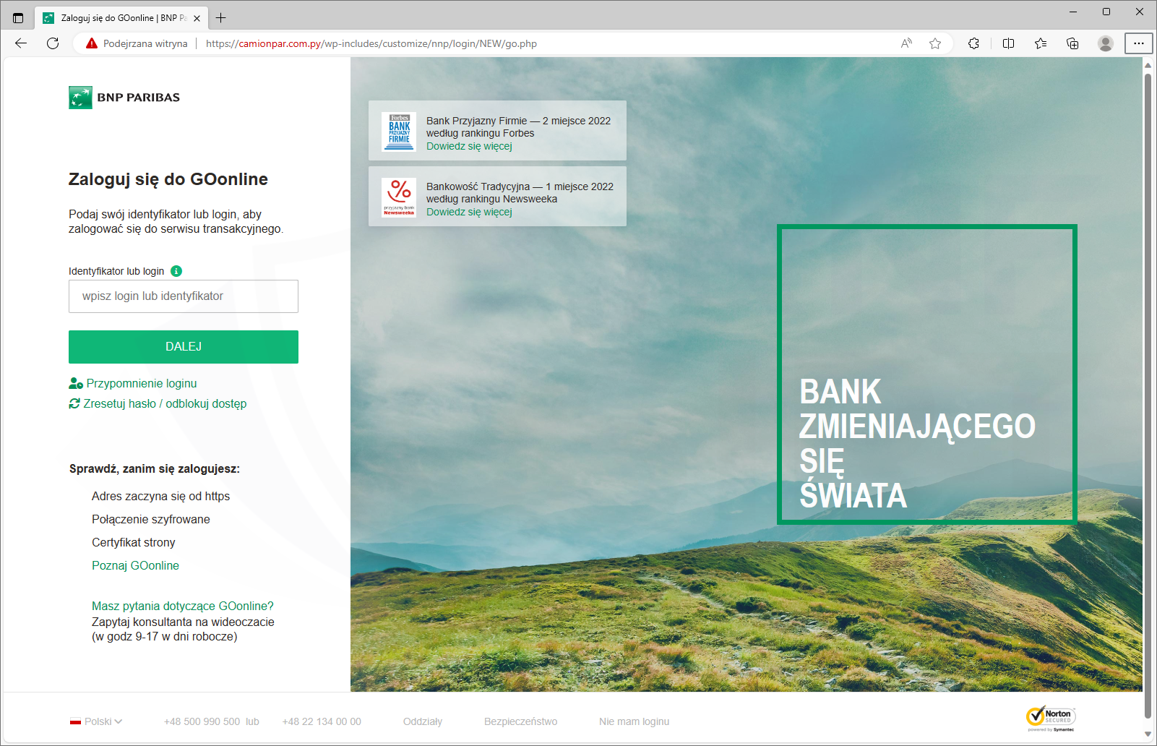

Cyberprzestępcy rozesłali wiadomości e-mail, podszywając się pod BNP Paribas. Informowali o rzekomym zatrzymany przelewie i konieczności aktualizacji danych osobowych, celem zwolnienia blokady środków. Ofiara proszona była o kliknięcie w „kliknij tutaj”, gdzie prowadzony był na stronę phishingowa, imitującą stronę logowania do bankowości elektronicznej.

Przykładowa wiadomość e-mail rozsyłana w ramach kampanii phishingowej (rys. 1):

Rysunek 1 Wiadomość e-mail podszywająca się pod BNP Paribas

Przykład strony phishingowej (rys. 2):

Rysunek 2 Strona podszywające się pod BNP Parbias

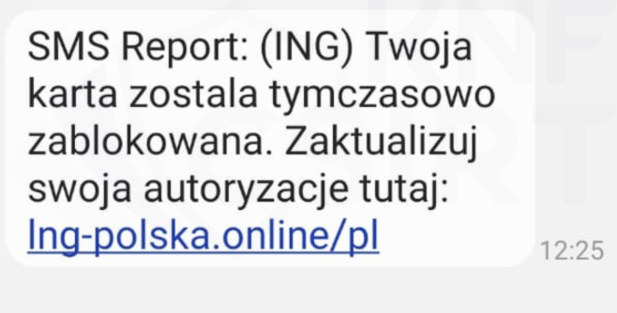

Fałszywe wiadomości SMS

Znanym od lat sposobem dystrybucji domen phishingowych są wiadomości SMS. We wrześniu 2023 roku nadal był to jeden z topowych metod wykorzystywanych przez cyberprzestępców. Baza numerów telefonów na które rozsyłane są fałszywe wiadomości najczęściej jest przypadkową listą, jaką posiadają w danym momencie atakujący.

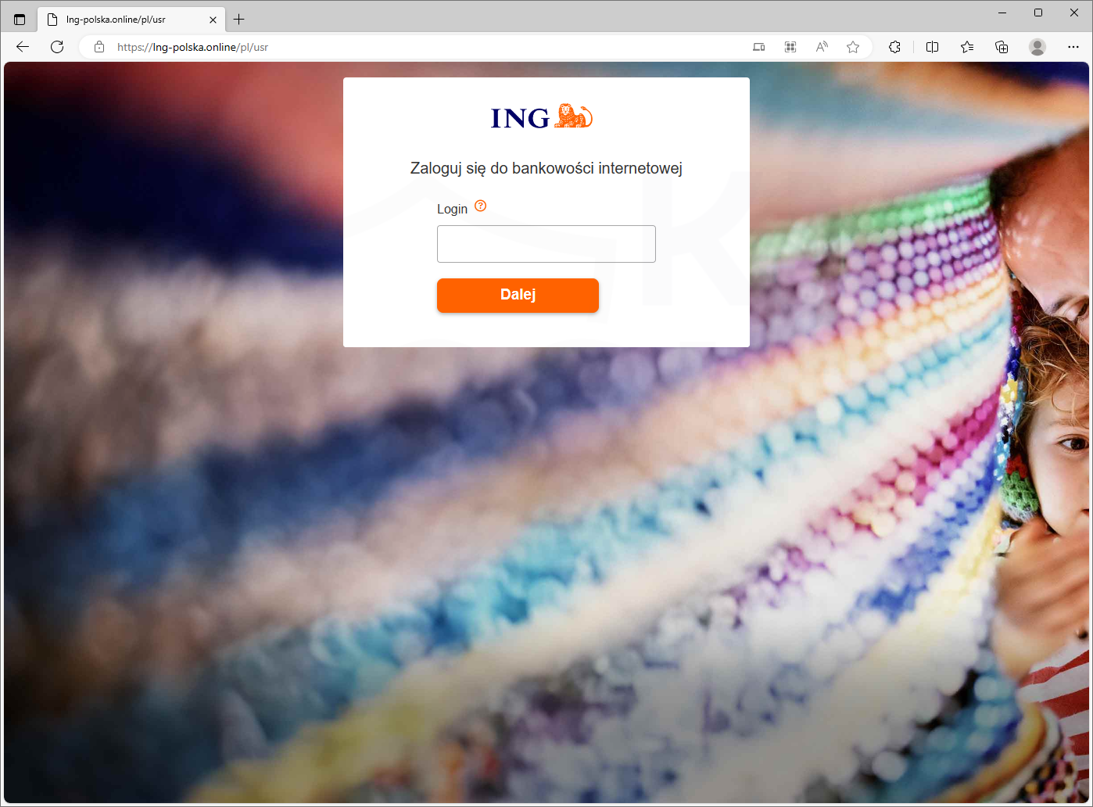

Blokada karty, czyli podszycie pod ING

Cyberprzestępcy podszywając się pod bank rozesłali wiadomości SMS, informujące o rzekomej blokadzie kart i potrzebie autoryzacji pod wskazanym linkiem. Po kliknięciu w niego, ofiara trafiała na stronę phishingową podszywają się pod bankowość elektroniczną.

Wiadomość SMS, zawierająca stronę phishingową (rys 3. ):

Rysunek 3 Wiadomość e-mail podszywająca się pod ING Bank Śląski

Przykład strony phishingowej (rys. 4):

Rysunek 4 Strona podszywające się pod ING Bank Śląski

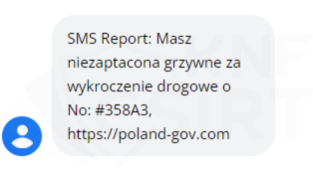

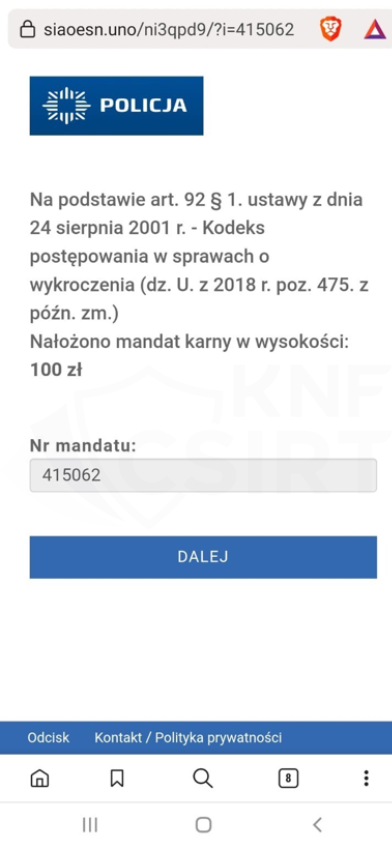

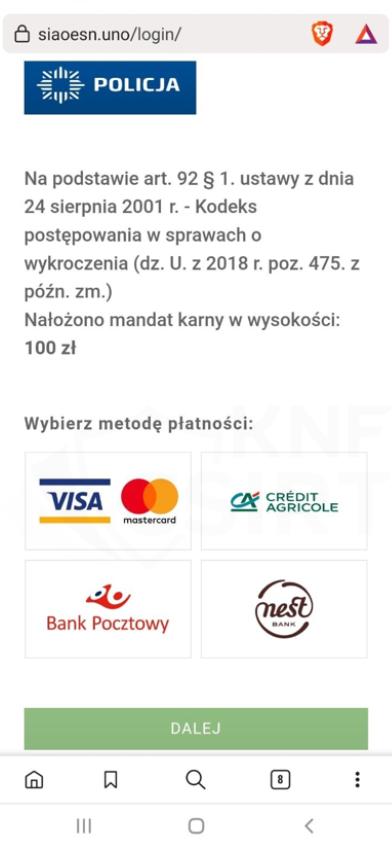

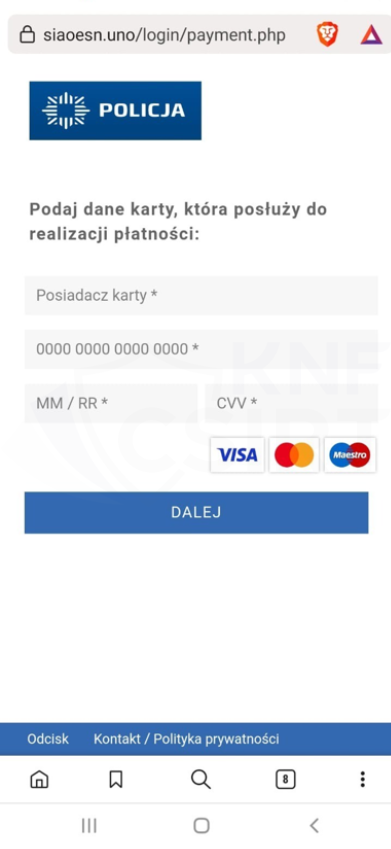

Wykroczenie drogowe, czyli podszycie pod strony rządowe

Cyberprzestępcy podszywając się pod policję rozesłali wiadomości SMS, informujące o rzekomym mandacie do opłaty. W wiadomości znajdował się link prowadzący do strony phishingowej, podszywającej się pod strony GOV.

Wiadomość SMS, zawierająca stronę phishingową (rys. 5):

Rysunek 5 Wiadomość SMS podszywająca się pod GOV

Przykład stron phishingowych (rys. 6):

Rysunek 6 Strony phishingowe wyłudzające dane kart płatniczych

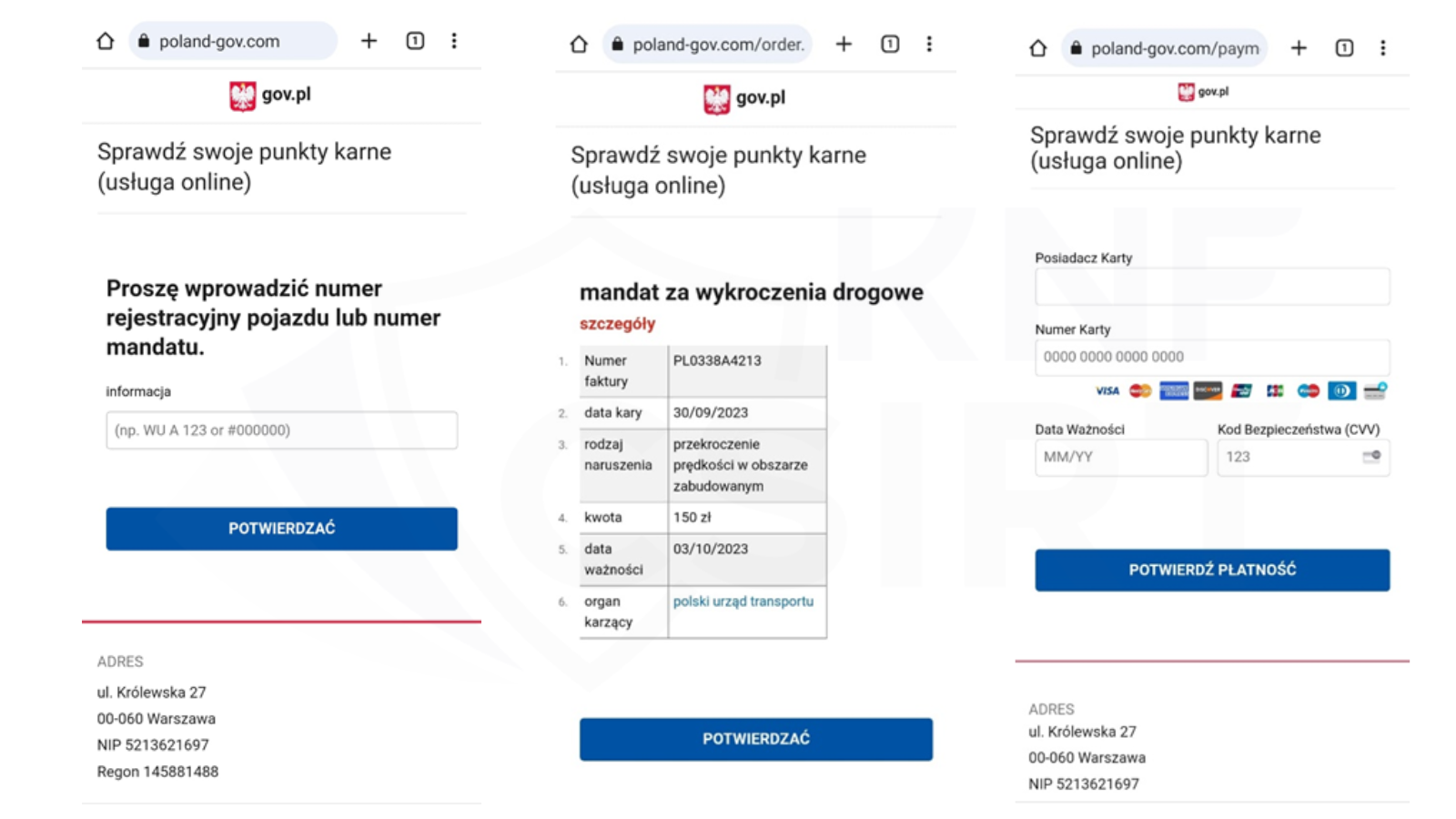

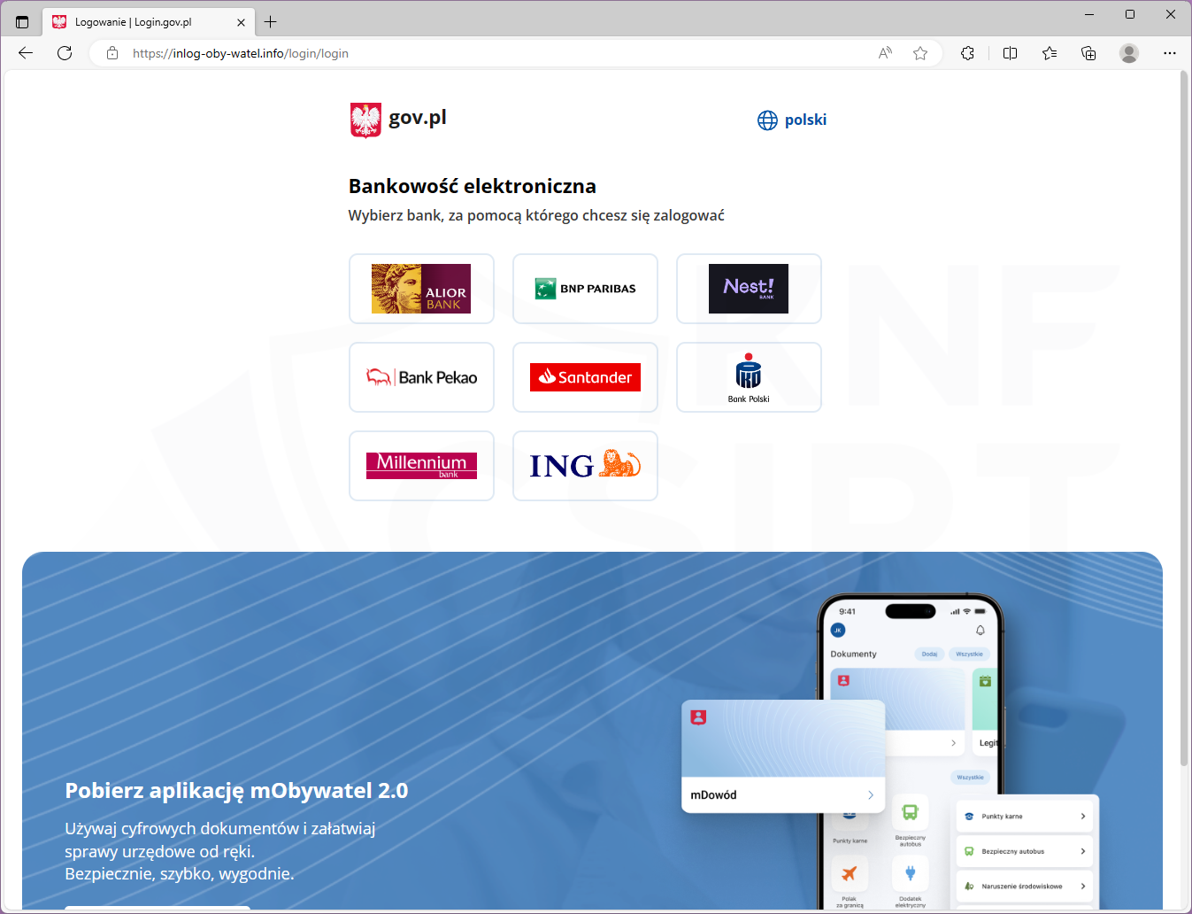

Podszycie pod mObywatel

Cyberprzestępcy ponownie podszywając się pod strony rządowe, rozesłali wiadomość SMS informująca o rzekomej wiadomości w skrzynce odbiorczej aplikacji mObywatel. W wiadomości znajdował się link prowadzący do strony phishingowej.

Wiadomość SMS, zawierająca stronę phishingową (rys. 7):

Rysunek 7 Wiadomość SMS podszywająca się pod mObywatel

Przykład strony phishingowej (rys. 8):

Rysunek 8 Strona phishingowa podszywająca się pod GOV

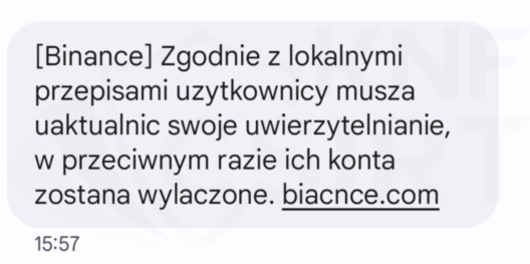

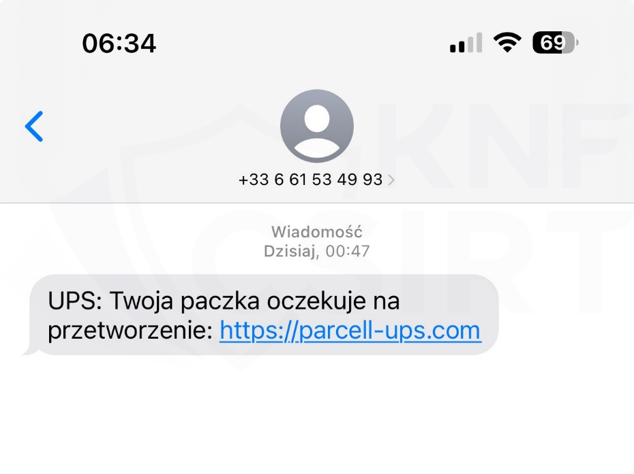

Powołanie się na lokalne przepisy i podszycie pod Binance

Cyberprzestępcy podszywając się pod giełdę kryptowalut Binance, rozesłali wiadomości SMS, z rzekomą koniecznością uwierzytelnienia konta.

Wiadomość SMS, zawierająca stronę phishingową (rys. 9):

Rysunek 9 Wiadomość e-mail podszywająca się pod Binance

Przykład strony phishingowej (rys. 10):

Rysunek 10 Strona podszywające się pod Binance

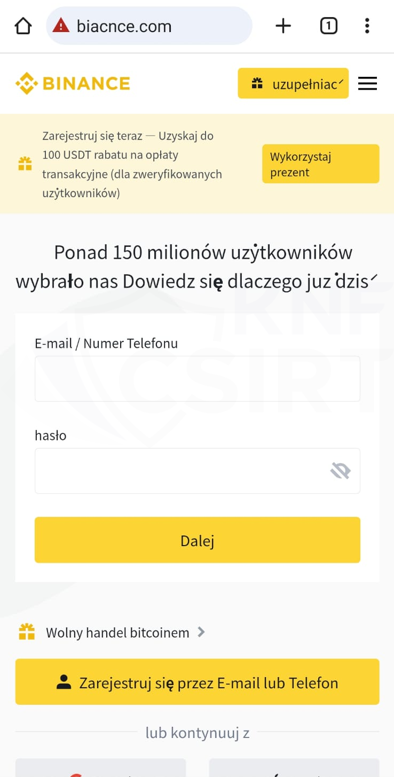

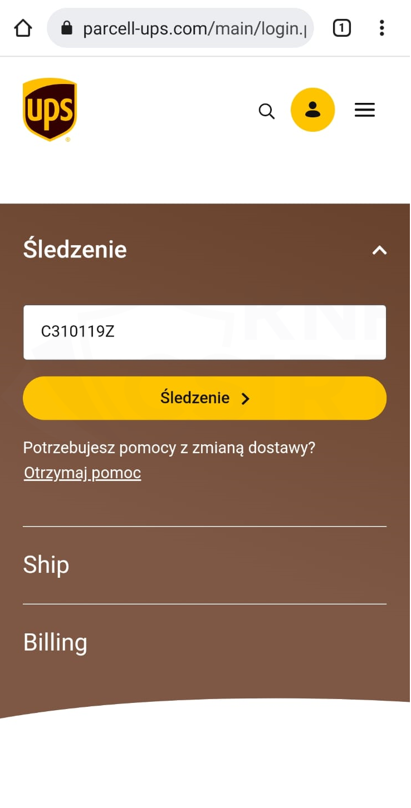

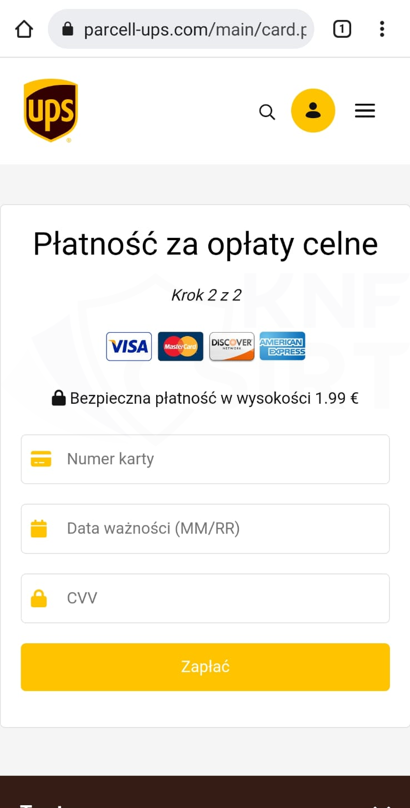

Paczka czeka, czyli podszycie pod UPS

Cyberprzestępcy podszywając się przewoźnika UPS rozesłali wiadomości SMS, informując o rzekomo oczekującej paczce. W wiadomości zawarty był link do strony phishingowej, która wyłudzała dane kart płatniczych.

Wiadomość SMS, zawierająca stronę phishingową (rys. 11):

Rysunek 11 Wiadomość e-mail podszywająca się pod UPS

Przykładowe strony phishingowe (rys. 12- 13):

Rysunek 12 Strona podszywające się pod UPS 1/2

Rysunek 13 Strona podszywające się pod UPS 2/2

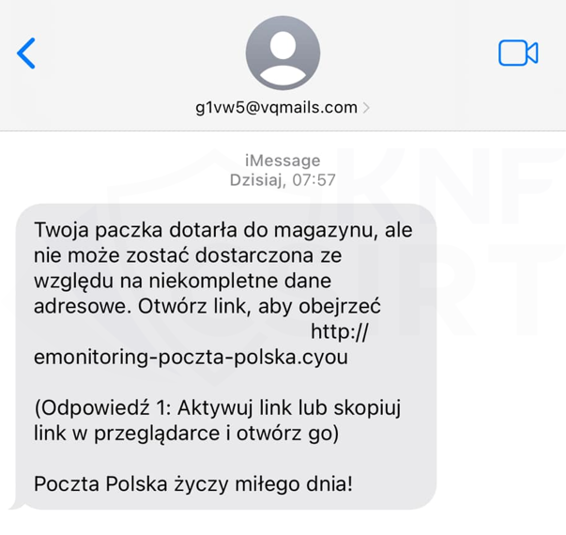

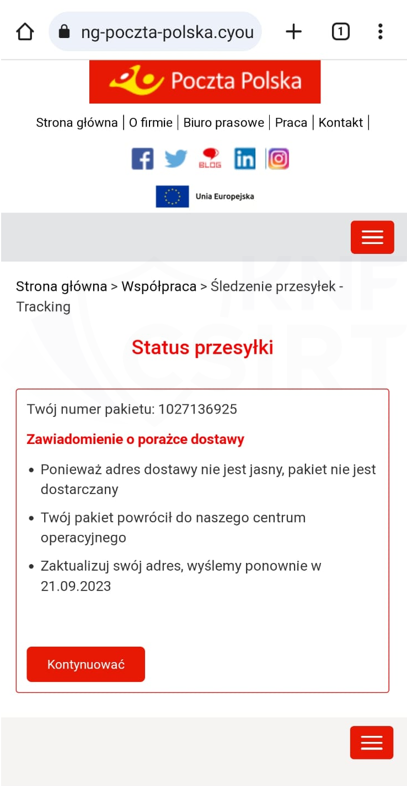

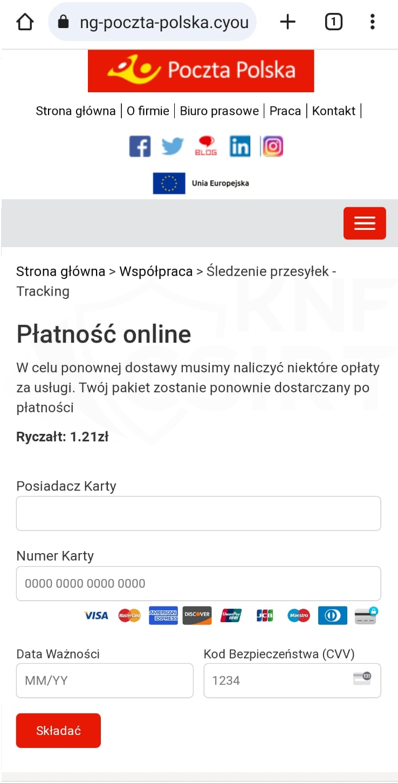

iMessage – podszycie pod Pocztę Polską

Cyberprzestępcy wykorzystując funkcjonalność komunikatora internetowego opracowany przez firmę Apple – iMessage rozesłali wiadomości SMS, w których nadawca przedstawiał się jako adres e-mail. Podszywając się pod Pocztę Polską informowali o rzekomej potrzebie dostarczenia informacji o adresie, na który ma zostać dostarczona paczka. W rzeczywistości fałszywa strona wykradała dane karty płatniczej.

Przykładowa wiadomość w aplikacji iMessage rozsyłana w ramach kampanii phishingowej (rys. 14):

Rysunek 14 Wiadomość w aplikacji iMessage podszywająca się pod Pocztę Polską

Przykładowe strony phishingowe (rys. 15 - 16):

Rysunek 15 Strona podszywające się pod Pocztę Polska 1/2

Rysunek 16 Strona podszywające się pod Pocztę Polska 2/2

Reklamy na platformie Facebook

We wrześniu 2023 roku reklamy na platformie Facebook były nadal topowym sposobem dystrybucji stron phishingowych, wybierany przez cyberprzestępców. Tym sposobem prowadzili oni kampanie podszywające się pod banki, brokera, czy tworzyli fałszywe oferty sprzedaży. Nie można zapominać, że reklamy w mediach społecznościowych są też wykorzystywane do prowadzenia scenariusza znanego pod nazwą „fraud inwestycyjny”.

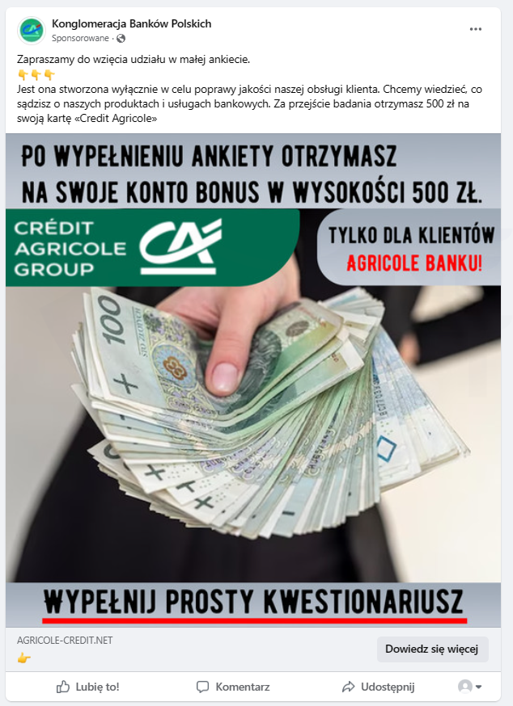

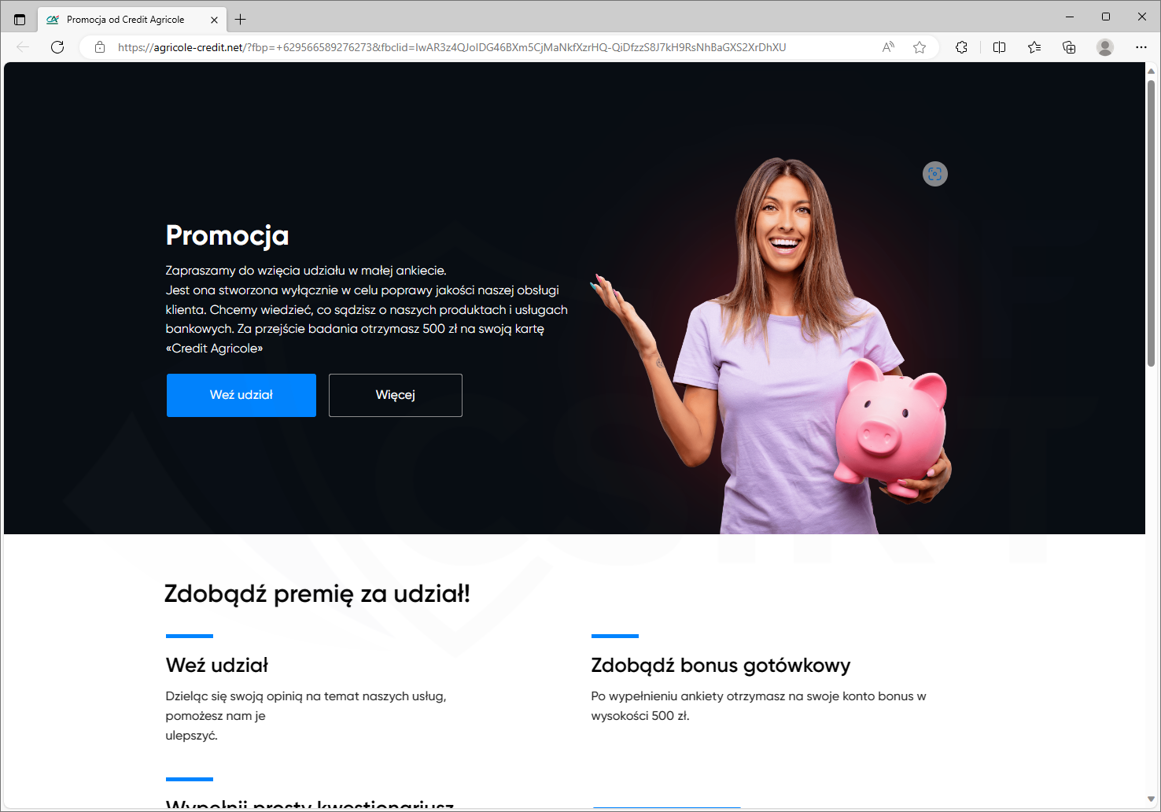

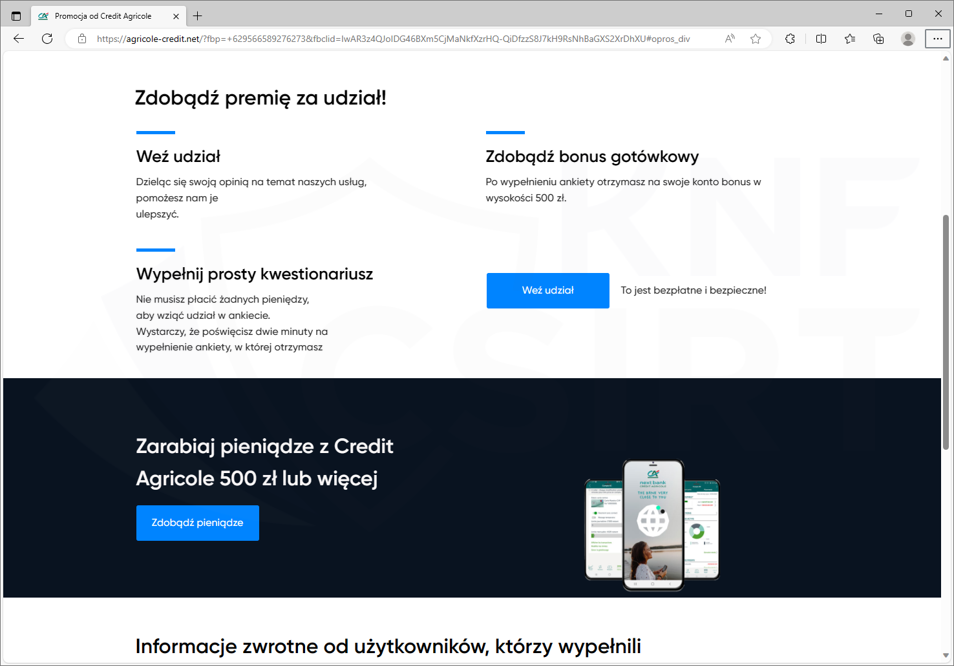

Kasa za wypełnienie ankiety, czyli podszycie pod Credit Agricole

Cyberprzestępcy podszywając się pod bank ogłosili, że za wypełnienie ankiety klienci banku Credit Agricole otrzymają 500zł. Po kliknięciu w link ofiara kierowana była do rzekomej ankiety, a następnie do stron imitujących bankowość elektroniczną.

Reklama na platformie Facebook, zawierająca stronę phishingową (rys. 17):

Rysunek 17 Reklama na platformie Facebook, podszywająca się pod Credit Agricole

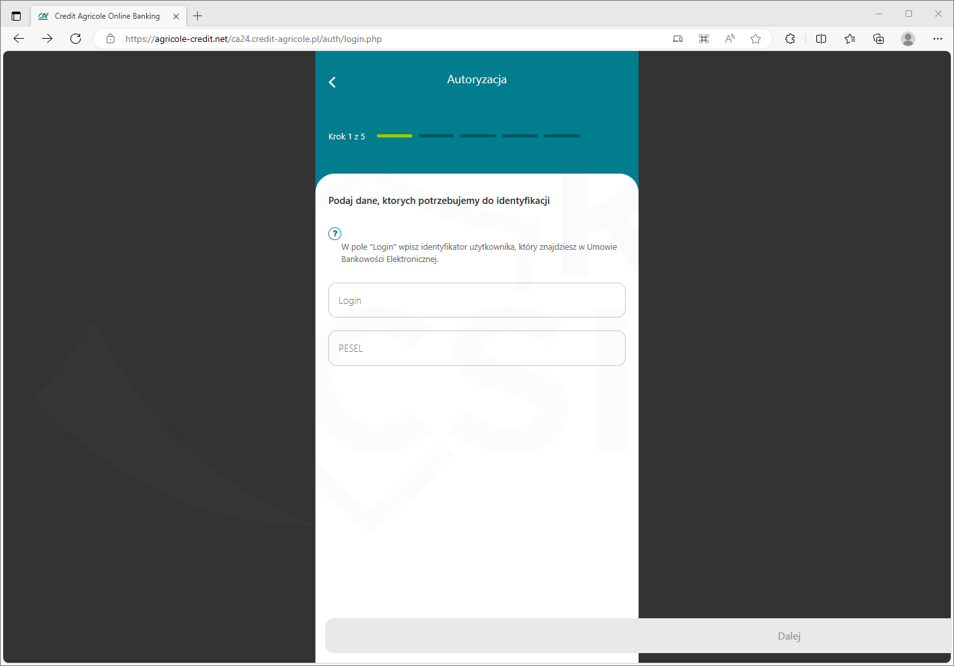

Strona phishingowa podszywająca się pod bank (rys. 18 - 20):

Rysunek 18 Strona phishingowa podszywające się pod Credit Agricole 1/3

Rysunek 19 Strona phishingowa podszywające się pod Credit Agricole 2/3

Rysunek 20 Strona phishingowa podszywające się pod Credit Agricole 3/3

Dogoń marzenia, czyli podszycie pod PKO BP

Cyberprzestępcy podszywając się pod bank ogłosili możliwość podpisania umowy pożyczkowej. Po kliknięciu w link ofiara trafiała na stronę łudząco przypominającą stronę logowania do bankowości elektronicznej, wpisanie tam danych skutkowało przekazaniem ich w ręce przestępcze.

Reklama na platformie Facebook, zawierająca stronę phishingową (rys. 21):

Rysunek 21 Reklama na portalu Facebook - podszycie pod PKO BP

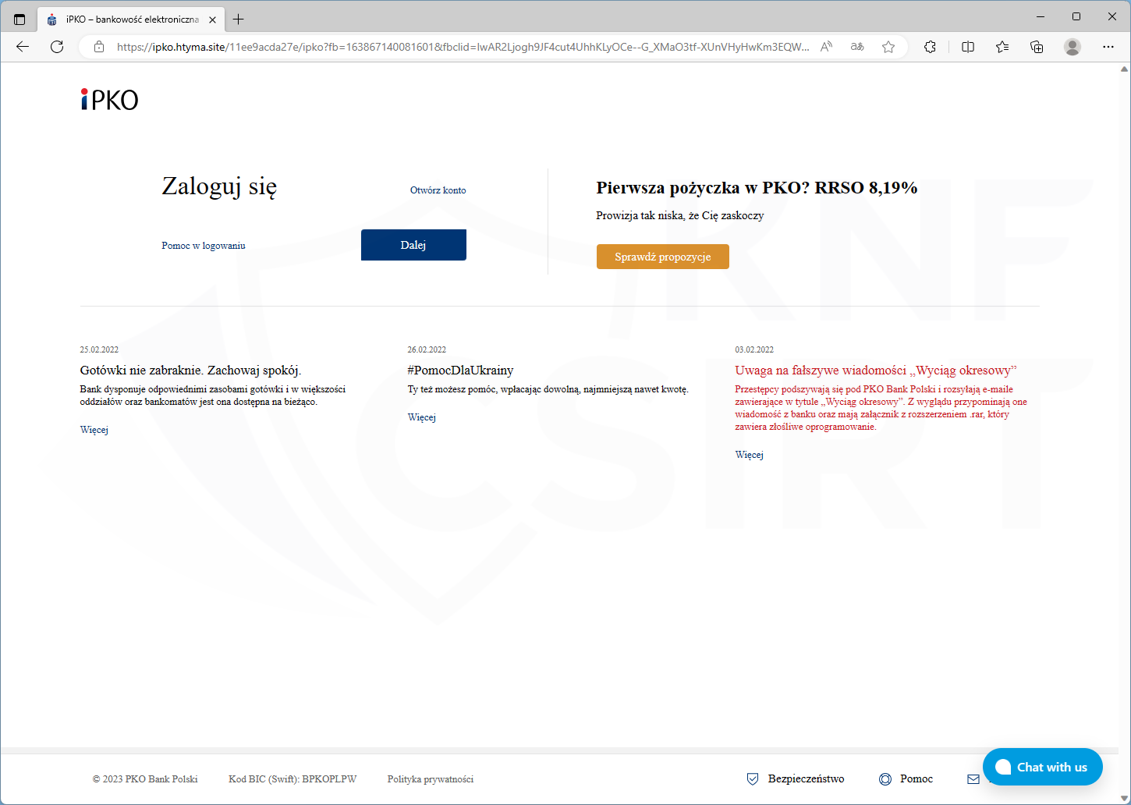

Strona phishingowa podszywająca się pod bank (rys. 22):

Rysunek 22 Strona phishingowa podszywające się pod PKO BP

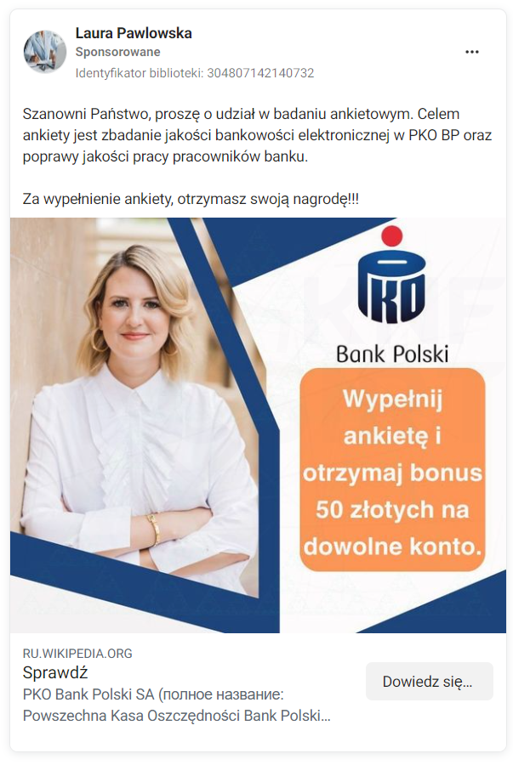

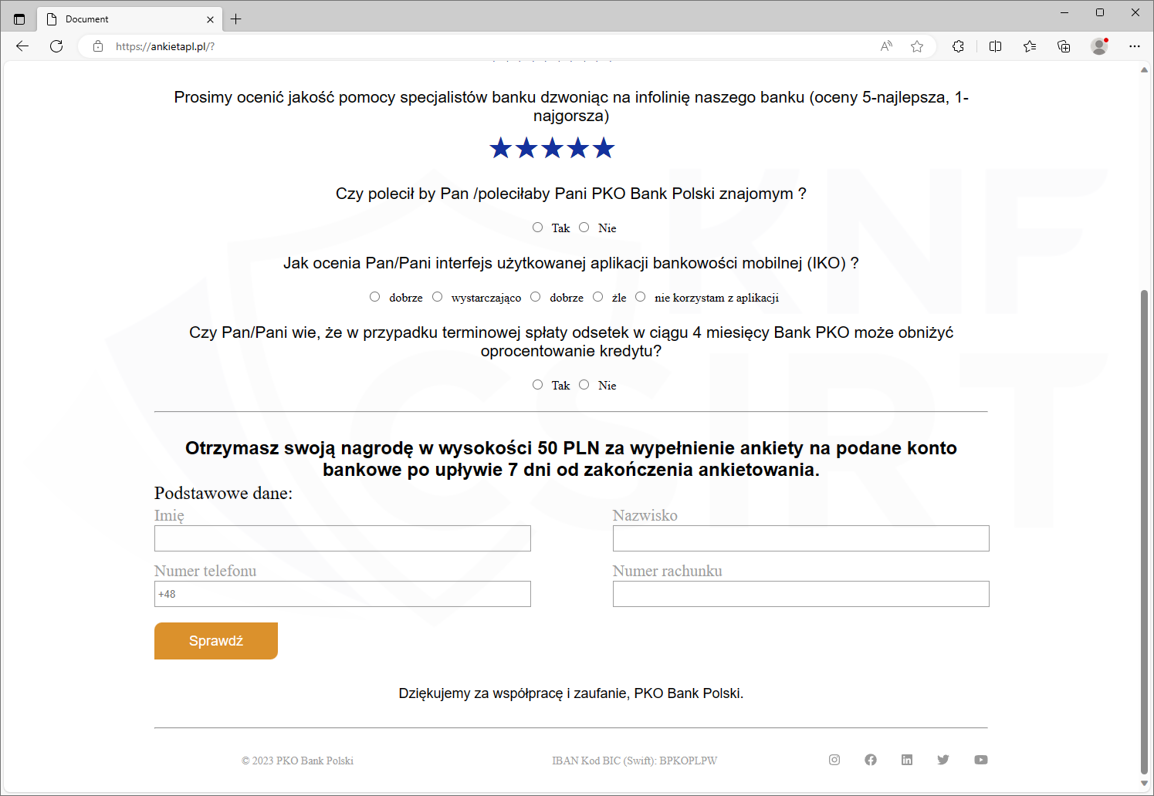

Wypełnij ankietę i otrzymaj bonus, czyli podszycie pod PKO BP

Cyberprzestępcy podszywając się pod PKO BP opublikowali reklamę informująca o rzekomej możliwość otrzymania bonusu za wypełnienie ankiety. Po wejściu na stronę klient proszony był o odpowiedź na kilka pytań, a następnie wypełnienie formularza z danymi: imię, nazwisko, numer telefonu oraz numer rachunku. Te dane mogą być gromadzone i wykorzystanie w kolejnych kampaniach przestępczych, w tym scenariuszach typu vishing, spearphishing czy fałszywe inwestycje.

Reklama na platformie Facebook, zawierająca stronę phishingową (rys. 23):

Rysunek 23 Reklama na portalu Facebook - podszycie pod PKO BP

Strony phishingowe rzekomej ankiety (rys. 24):

Rysunek 24 Strona phishingowa - podszycie pod PKO BP

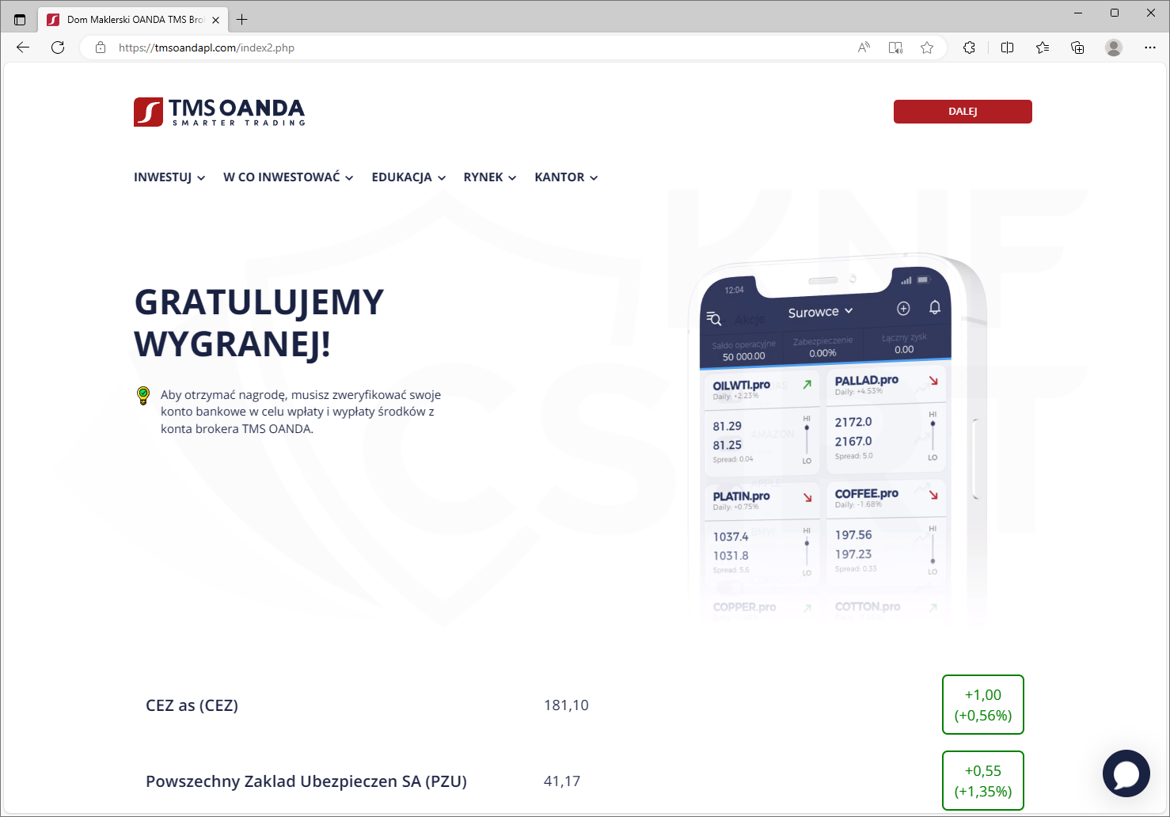

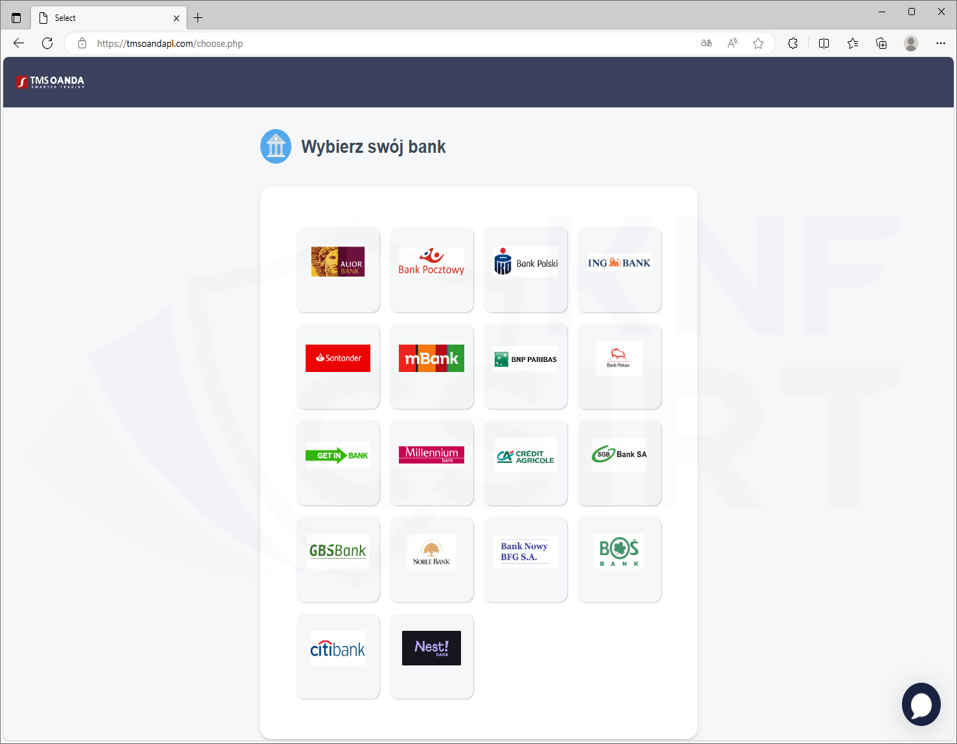

Zdobądź promocję, czyli podszycie pod brokera

Cyberprzestępcy podszywając się pod brokera, opublikowali reklamę na Facebooku. Po wejściu w link, ofiara dowiaduje się, że celem otrzymania nagrody należy zweryfikować konto bankowe w celu wpłaty i wypłaty środków z konta brokera RMS OANDA. Następnie przechodzi do ekranu, gdzie wybiera bank, w którym posiada rachunku. Następnie, trafia na stronę imitującą wybraną wcześniej bankowość.

Reklama na platformie Facebook, zawierająca stronę phishingową (rys. 25):

Rysunek 25 Reklama na portalu Facebook - podszycie pod TMS Brokera

Strony phishingowe podszywającej się pod brokera (rys. 26 - 27):

Rysunek 26 Strona phishingowa, podszywająca się pod TMS Broker 1/2

Rysunek 27 Strona phishingowa, podszywająca się pod TMS Broker 2/2

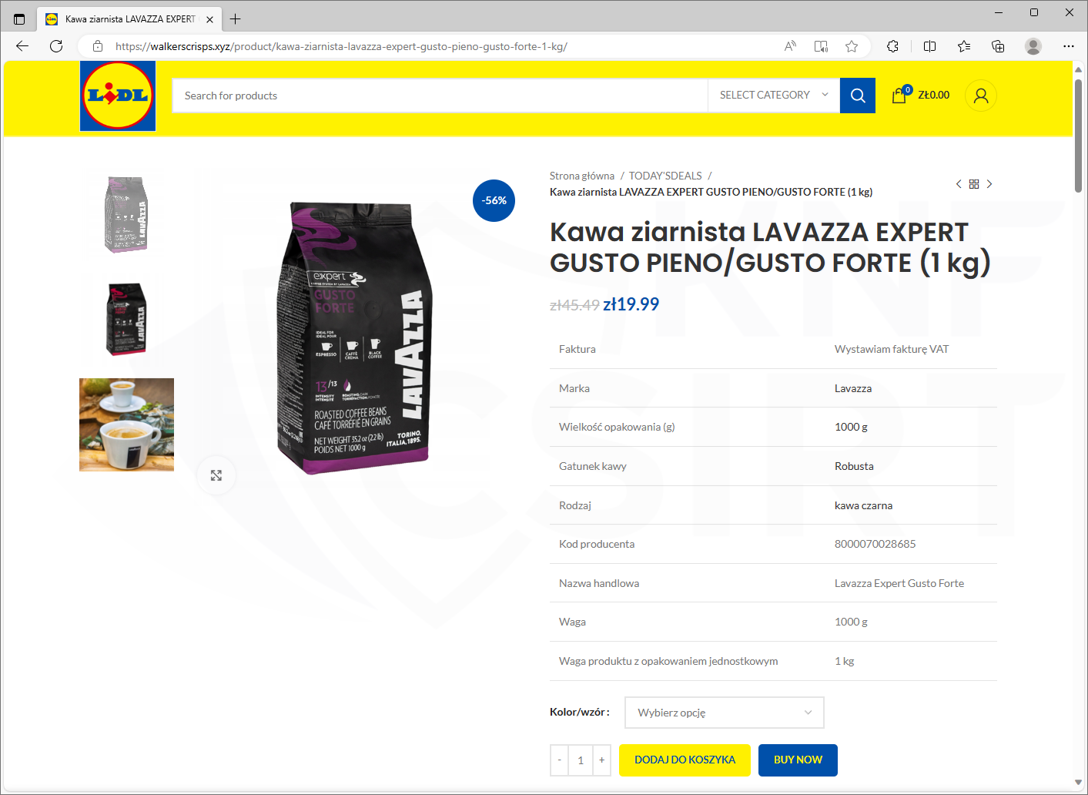

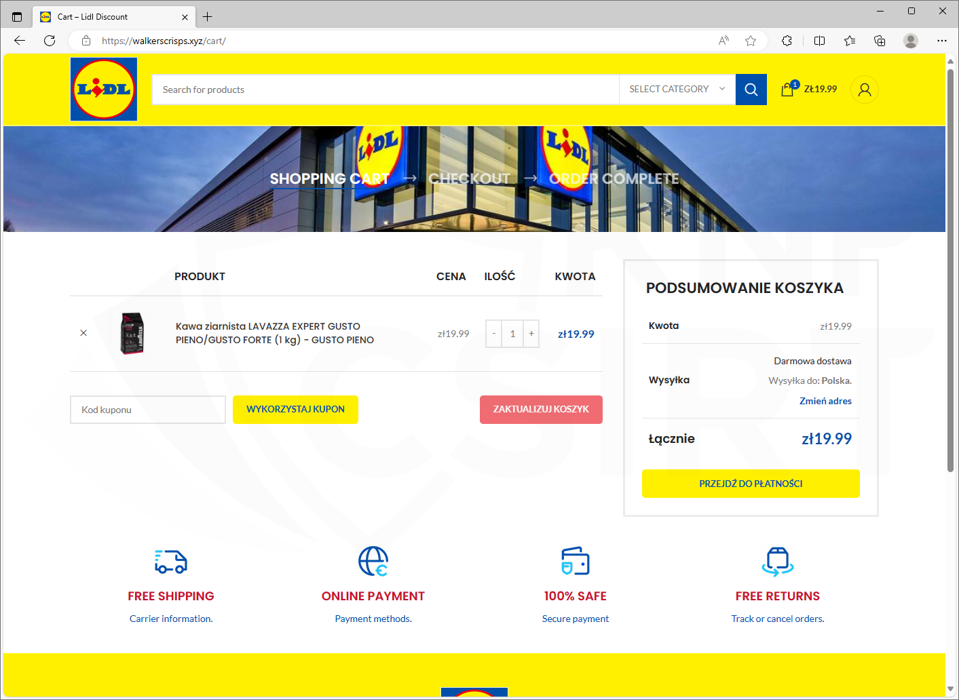

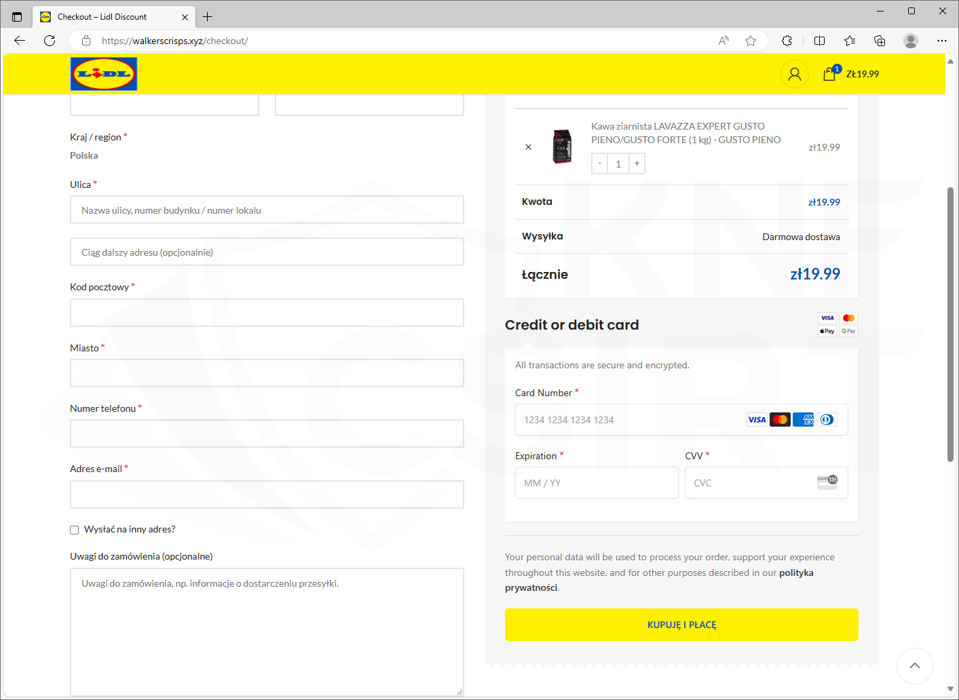

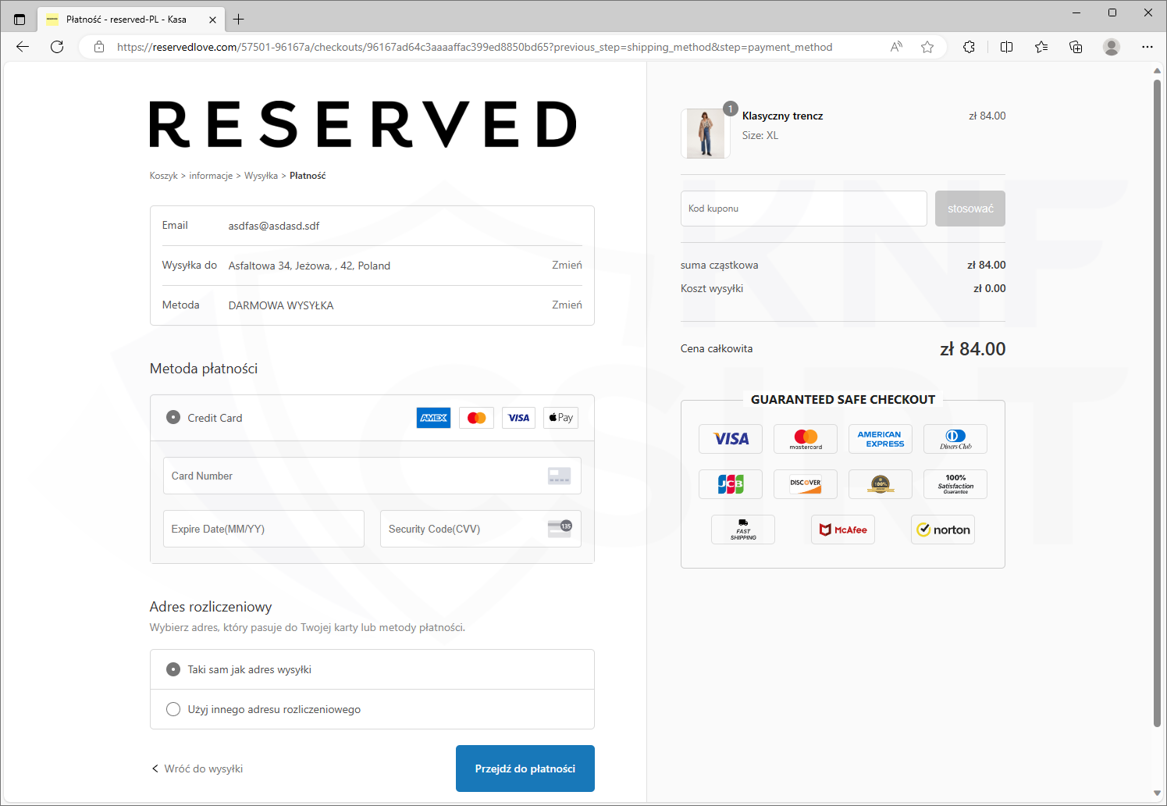

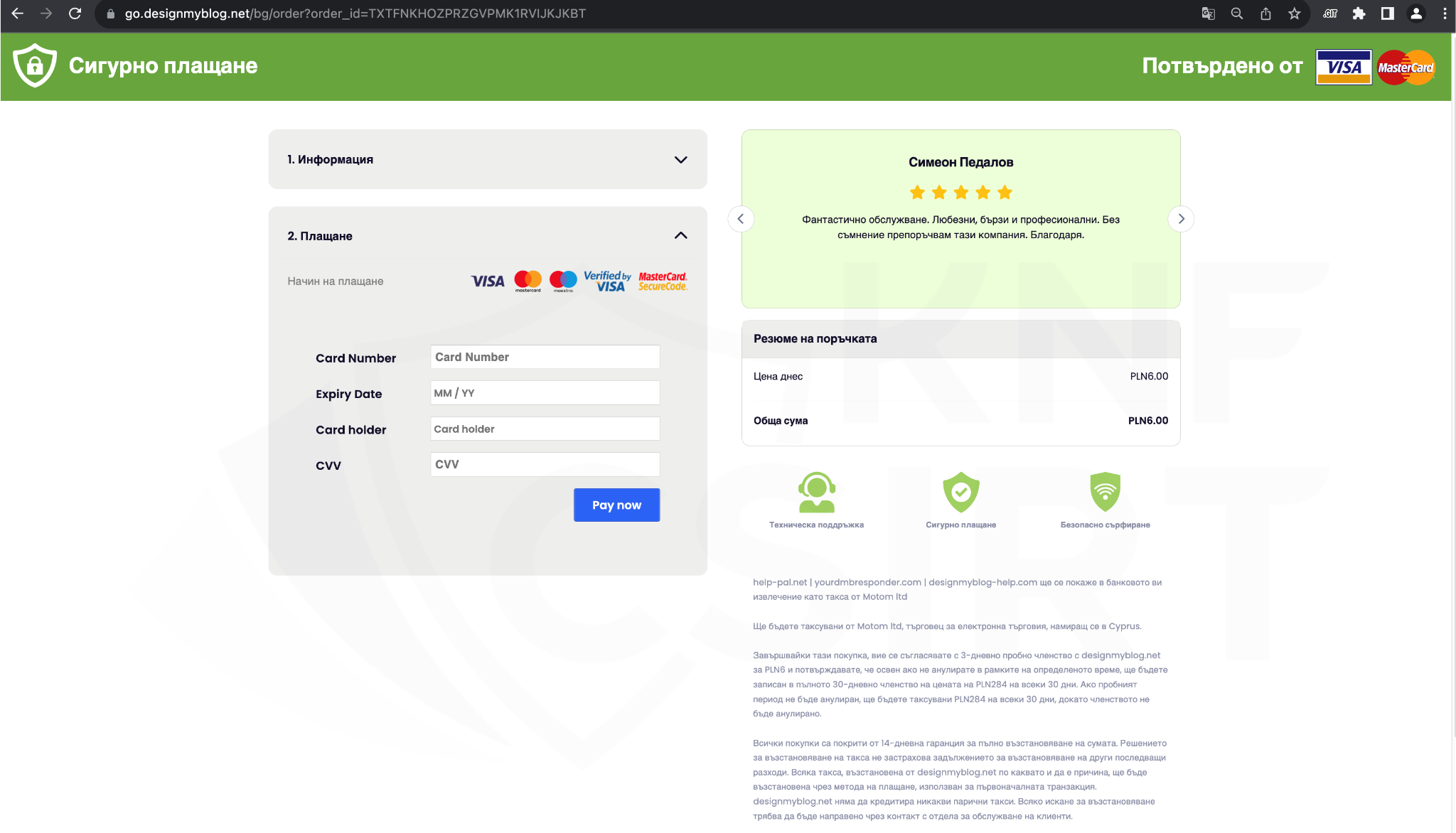

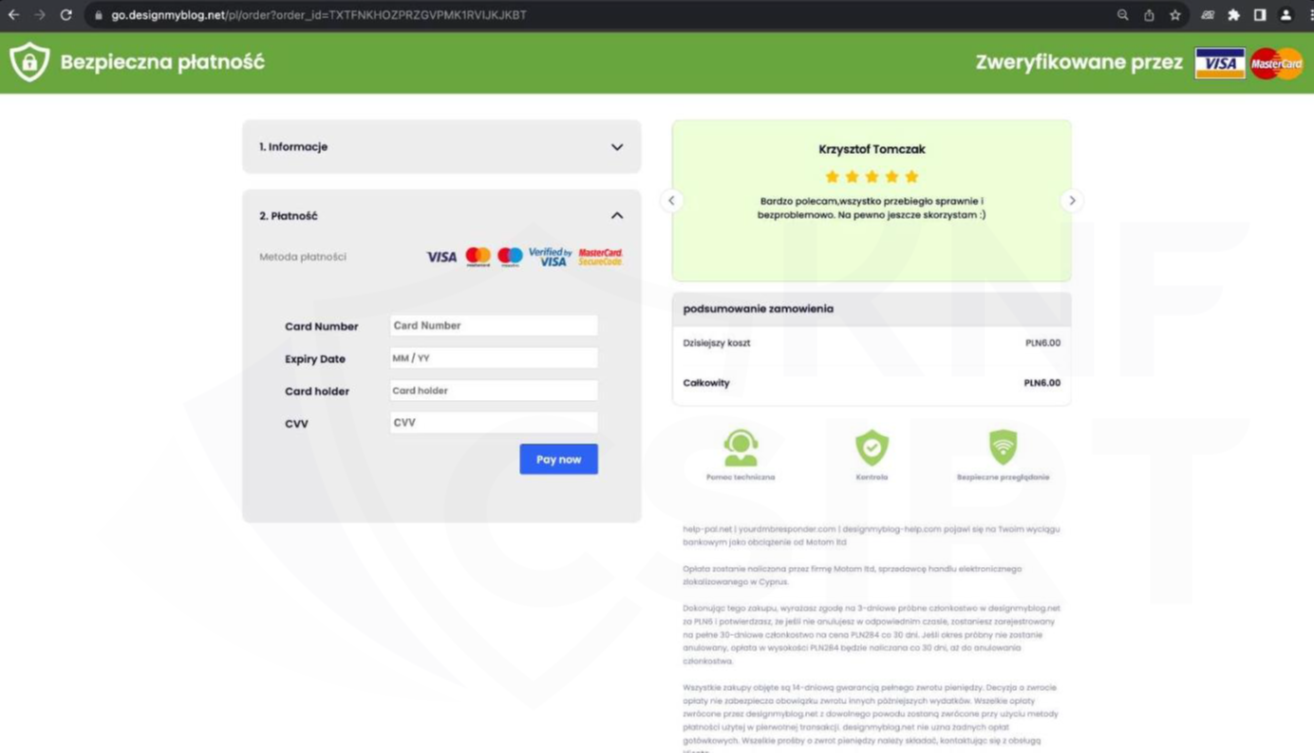

Produkty w promocyjnych cenach – fałszywa sprzedaż

Cyberprzestępcy opublikowali reklamy, w których oferowali produkty w konkurencyjnych cenach. Na stronach phishingowych podszywali się pod wizerunek sklepu LIDLA oraz RESELVED. Po wejściu na stronę, ofiara musiała wypełnić formularz osobowy, a następnie trafia do pozycji zachęcającej do wpisania danych kart płatniczych. W ten sposób dane te trafiały w ręce przestępców.

SCENARIUSZ ROZPOZNANY WE WSPÓŁPRACY Z ALIOR BANK

Reklamy na platformie Facebook, zawierająca stronę phishingową (rys. 28):

Rysunek 28 Reklama na portalu Facebook - fałszywa sprzedaż 1/2

Rysunek 29 Reklama na portalu Facebook - fałszywa sprzedaż 2/2

Strony phishingowe wyłudzające dane kart płatniczych(rys. 30 - 33):

Rysunek 30 Strona phishingowa - fałszywa sprzedaż 1/4

Rysunek 31 Strona phishingowa - fałszywa sprzedaż 2/4

Rysunek 32 Strona phishingowa - fałszywa sprzedaż 3/4

Rysunek 33 Strona phishingowa - fałszywa sprzedaż 4/4

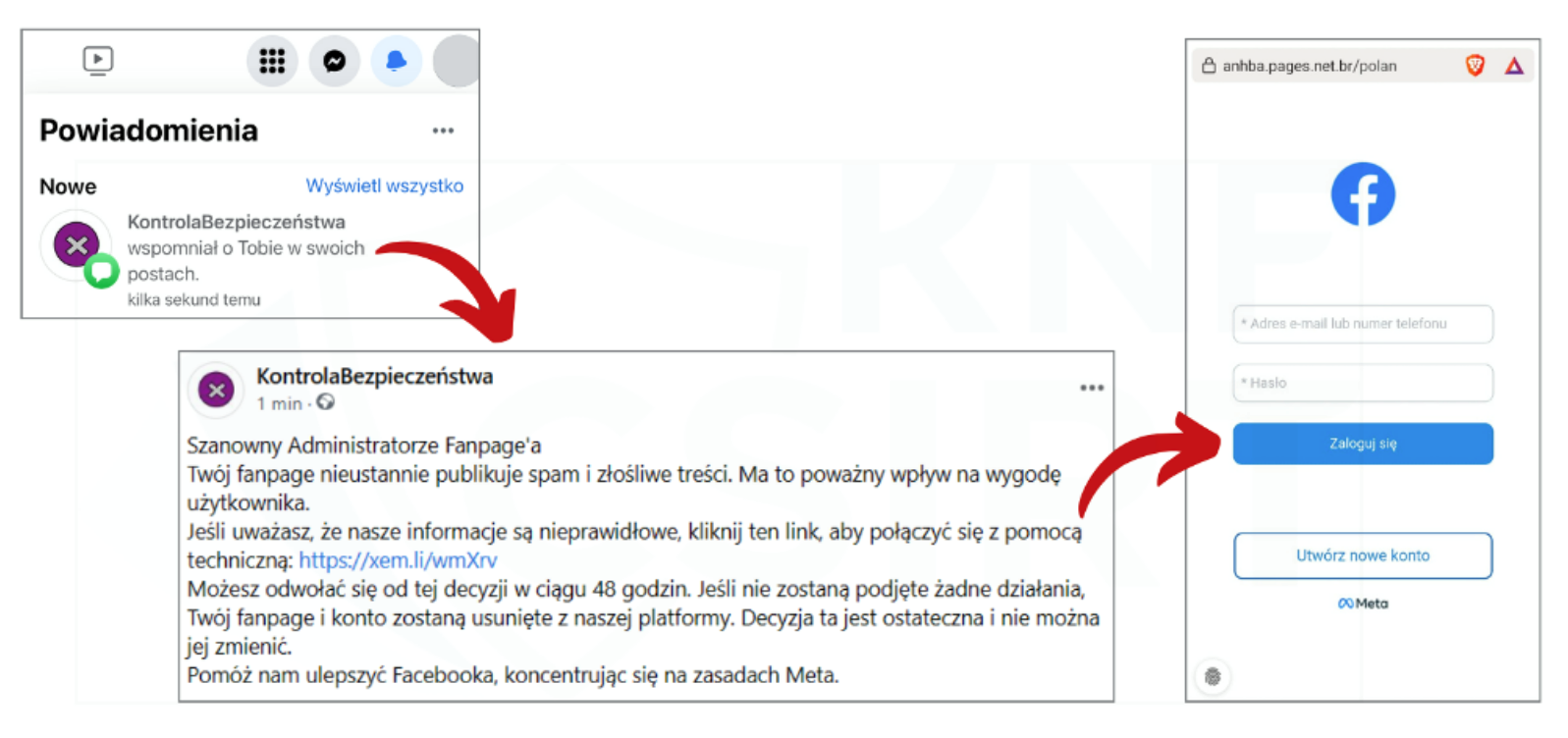

”Twój fanpage zostanie zablokowany, bo spamujesz!”

Przestępcy zakładali konta na platformie Facebook podszywając się pod… samego Facebooka. Nazwa takiego profilu nazywa się np. „KontrolaBezpieczeństwa”. Następnie przy wykorzystaniu tego konta publikowali informację o rzekomym złamaniu zasad Meta, a w konsekwencji grożącej blokadzie fanpage. Pozostawiają jednak opcję, dająca możliwość odwołania się od decyzji. W tym celu należało kliknąć w podany link, po przekierowaniu na phishingową stronę pojawiał się panel imitujący stronę Facebooka, na której należało podać dane logowania, wpisanie ich tam oznaczało, że trafią w ręce cyberprzestępców. A jak atakujący docierali do profili firmowych? W poście publikowanym za pomocą nowego konta, po użyciu „wielu enterów”, czyli maksymalnym, fizycznym wydłużeniu tekstu, oznaczali kilka/kilkadziesiąt, prawdopodobnie przypadkowo dobranych, fanpage.

Co widział zatem użytkownik? W powiadomieniach pojawiała się informacja o oznaczeniu w poście np. przez konto o nazwie „KontrolaBezpieczeństwa”, a po przejściu do postu, czytają treść jw., napisane tak, by odwiedzający miał złudne poczucie, że to już całość komunikatu i nie wiedział, czy widzi je tylko on, czy ktoś jeszcze. Tylko Ci, którzy zorientują się, że post jest dłuższy, rozszerzą go, a następnie przechodzą przez puste pole, do końca publikacji, zauważą oznaczenia.

Przykłady powiadomienia, postu oraz fałszywego panelu logowania do Facebook (rys. 34):

Rysunek 34 Schemat wyłudzania danych logowania do profilu na Facebook

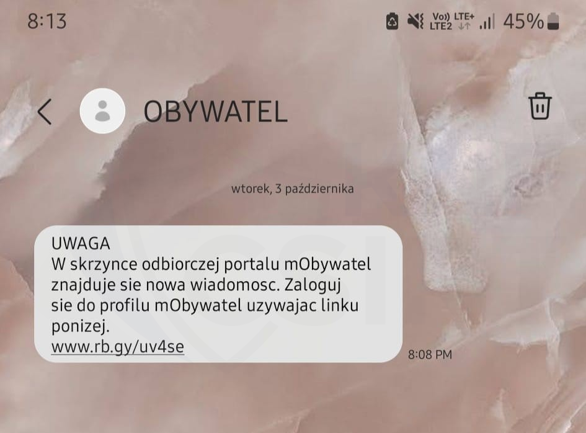

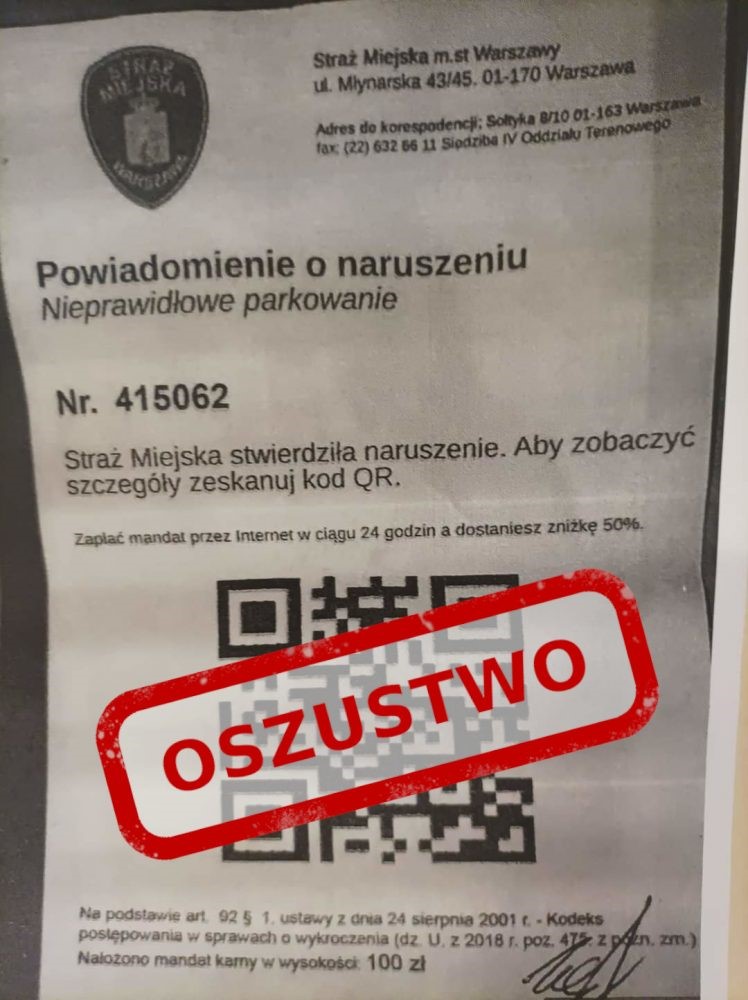

Mandat z kodem QR

W pierwszych dniach października miała miejsce nietypowa kampania phishingowa. Zgodnie z prowadzonymi analizami wynika, że przestępcy za wycieraczkami przypadkowych samochodów, zostawili fizyczne ulotki informujące o rzekomym naruszeniu i potrzebie zapłacenia grzywny. Nadrukowany na niej był kod QR, który prowadził do strony phishingowej, podszywającej się pod strony rządowe. Na niej ofiara proszona była o wybór jednego z 3 dostępnych banków lub formularza na którym wpisuje się dane karty płatniczej. Wpisane dane na stronie phishingowej oczywiście trafiały w ręce przestępców, którzy następnie próbowali wyprowadzić pieniądze z rachunków.

Przykładowa ulotki z kodem QR (rys. 35):

Rysunek 35 Ulotki z kodem QR, ŹRÓDŁO: CERT POLSKA

Przykłady stron phishingowych (rys. 36 - 38):

Rysunek 36 Strona phishingowa podszywająca się pod Policje 1/3

Rysunek 37 Strona phishingowa podszywająca się pod Policje 2/3

Rysunek 38 Strona phishingowa podszywająca się pod Policje 3/3

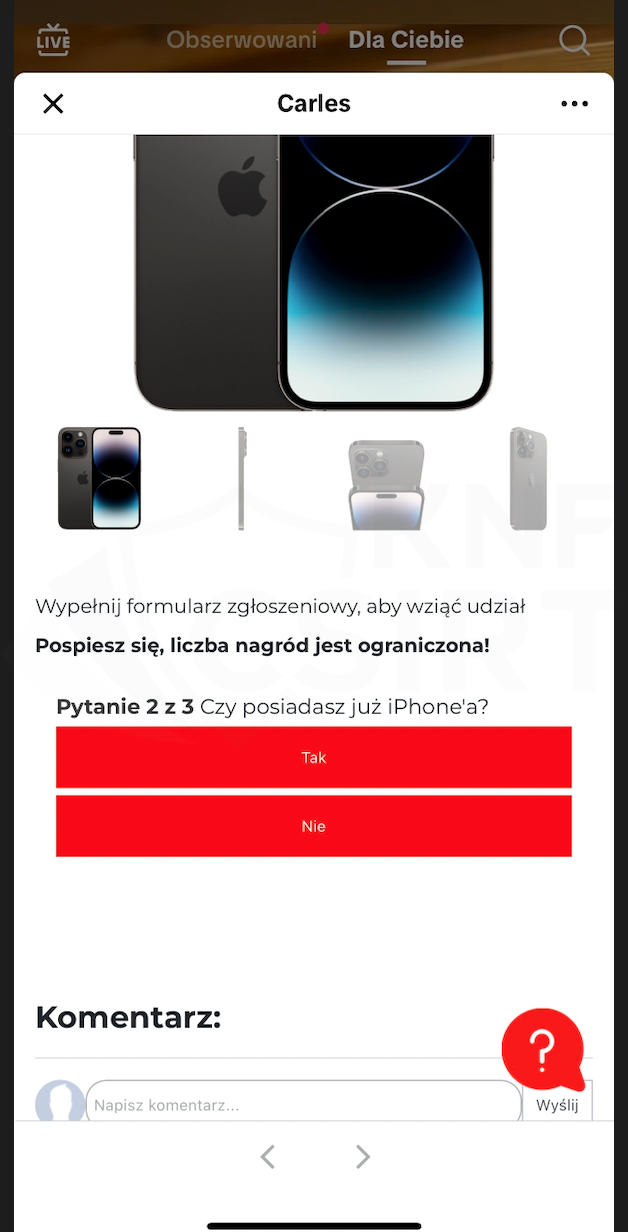

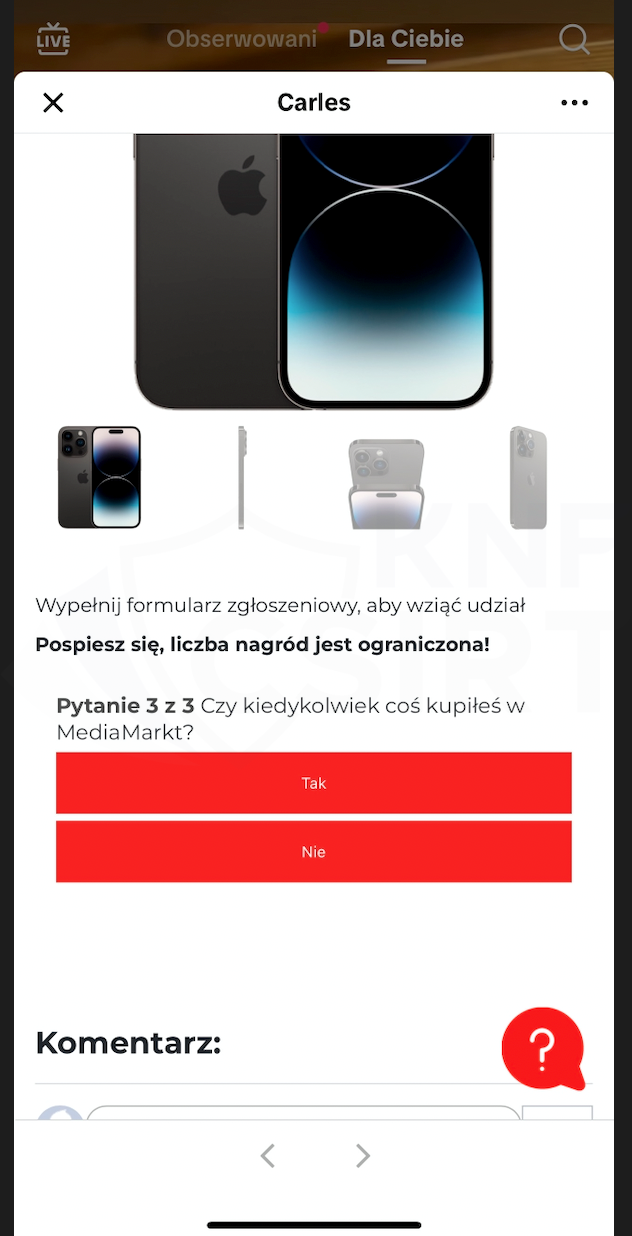

Iphone za 9 zł, czyli jak nieświadomie wykupić płatną subskrypcję

Na platformie TikTok pojawiały się reklamy informującej o rzekomej możliwości otrzymania iPhone 14 pro max za 9 zł (rys. 39).

Rysunek 39 Reklama na TikTok'u

Pod „Kup” znajdowała się ankieta do wypełnienia. Pytania z ankiety:

- Czy mieszkasz w Polsce?

- Czy posiadasz już iPhone’a?

- Czy kiedykolwiek coś kupiłeś w MediaMarkt?

Rysunek 40 Pytanie 1 w ankiecie

Rysunek 41 Pytanie 2 w ankiecie

Rysunek 42 Pytanie 3 w ankiecie

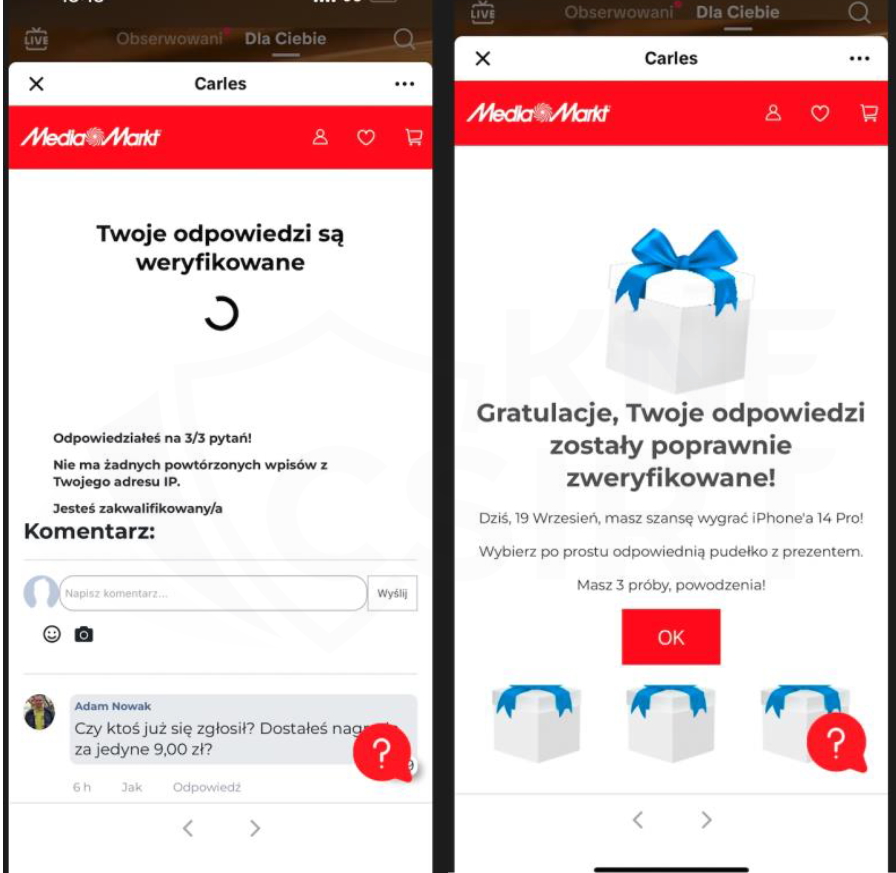

Po „poprawnych” odpowiedziach pojawia się informacja o potrzebie wylosowania nagrody (rys. 43).

Rysunek 43 Ekrany po wypełnieniu ankiety

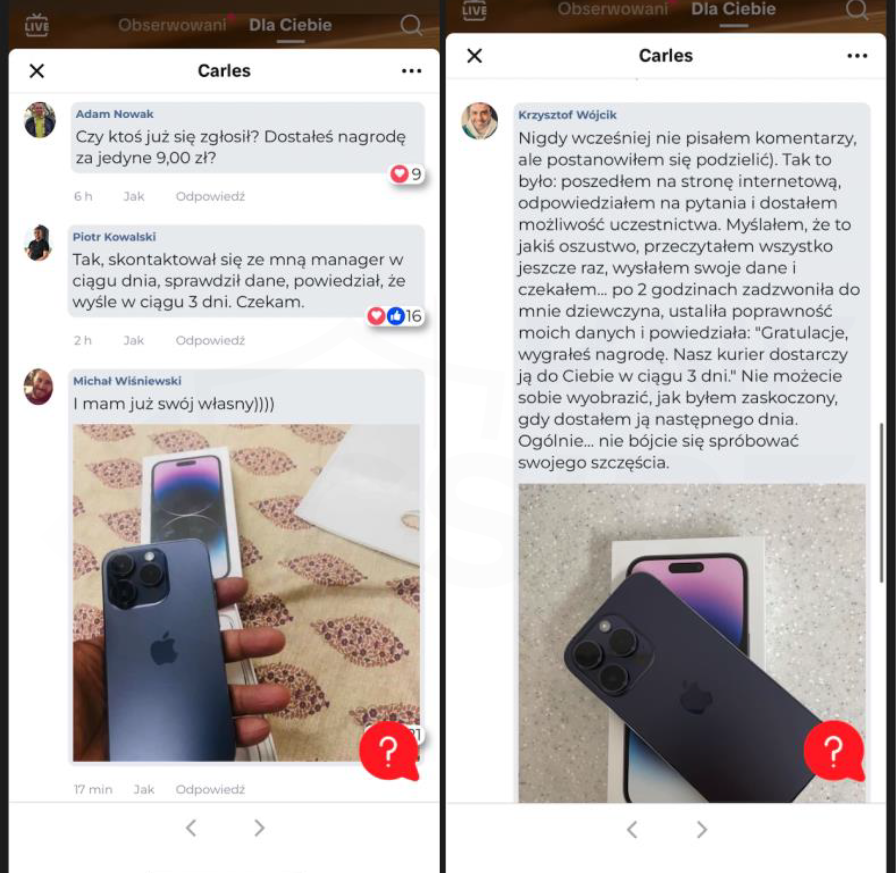

Oczywiście komentarze rzekomych zwycięzców (rys. 44 ).

Rysunek 44 Komentarze rzekomych zwycięzców

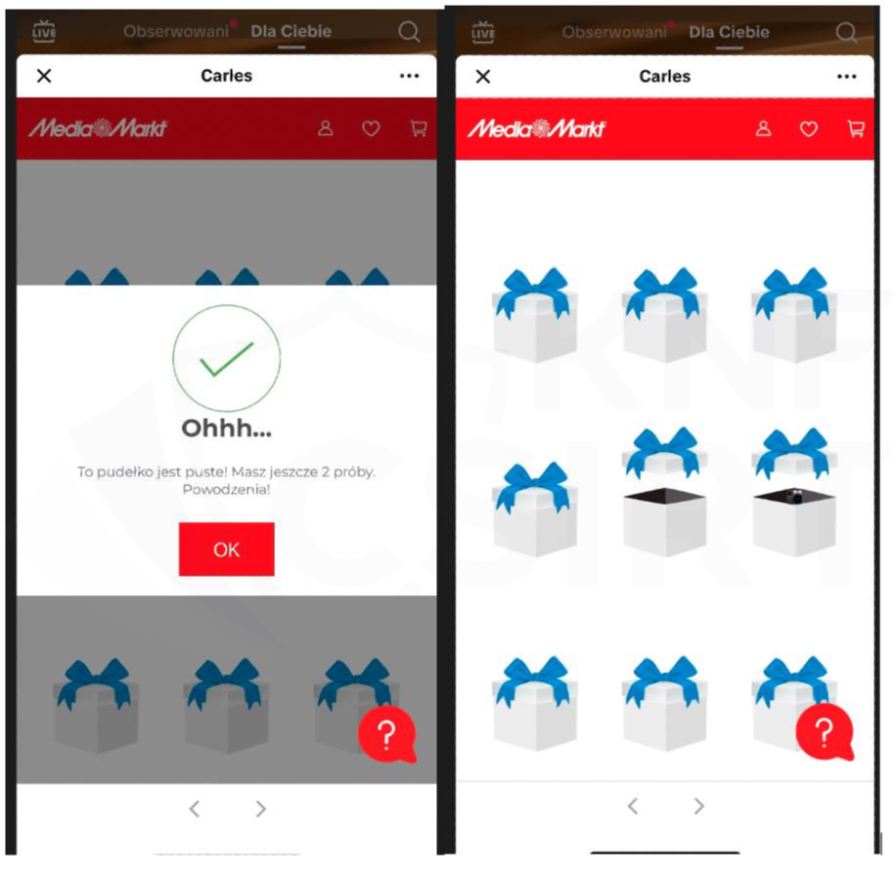

Pierwsza próba zawsze jest nieudana, kolejne są już „szczęśliwa” (rys. 45 ).

Rysunek 45 Rzekome losowanie nagrody

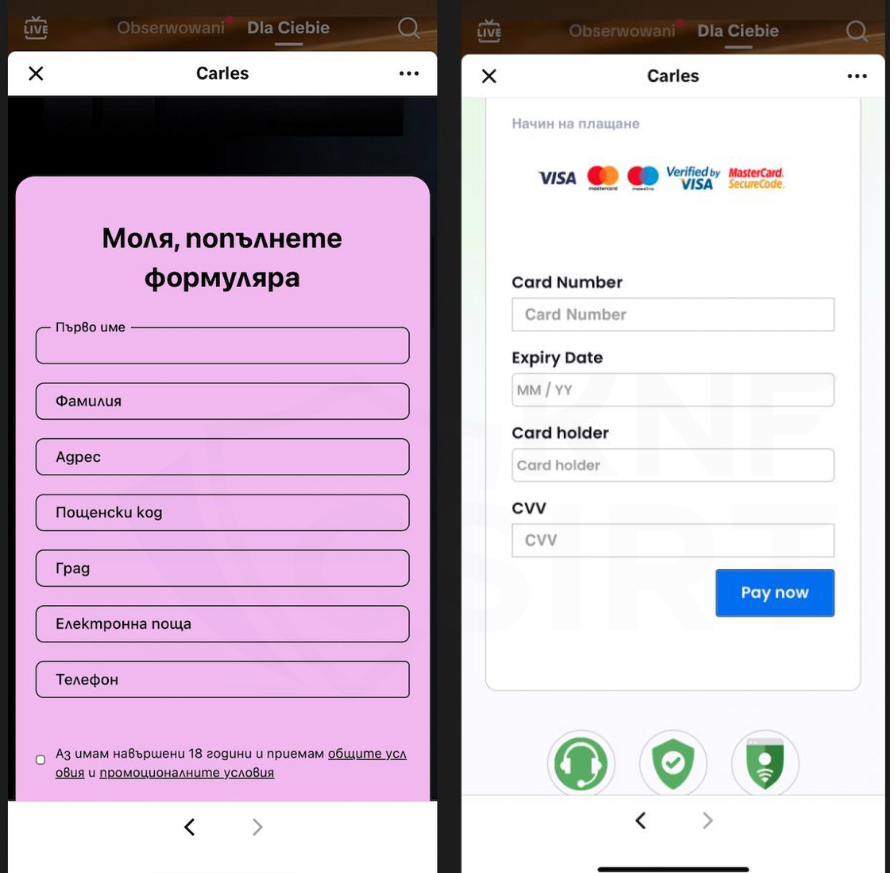

W kolejnym etapie należy wypełnić formularz (rys. 46 ), podając dane osobowe (imię, nazwisko, adres, e-mail, numer telefonu) oraz dane karty płatniczej (pełen numer karty, kod cvv, data ważności, kod 3dsecure).

Rysunek 46 Ekrany wyłudzania danych osobowych oraz informacji o kartach płatniczych

Na ekranie do podania danych karty płatniczej, małym druczkiem pojawia się informacja o zgodnie na wykupienie subskrypcji. Nieświadoma tego osoba wypełnia dane, a następnie z jej konta z kilka/kilkadziesiąt dni pobierana jest opłata, tak długo aż klient lub bank nie zorientują się, że jest to działanie niezamierzone.

Rysunek 47 Strona wyłudzająca dane – wersja RU

Rysunek 48 Polska wersja strony wyłudzającej dane – wersja PL

O nowych sposobach działania oszustów informujemy za pośrednictwem mediów społecznościowych. Zachęcamy do obserwowania kont CSIRT KNF w serwisach Twitter, LinkedIn oraz Facebook.