Przegląd wybranych oszustw internetowych - PAŹDZIERNIK 2023

Oszuści nie ustępują w tworzeniu nowych metod kradzieży środków finansowych użytkowników cyberprzestrzeni. Zachęcamy do zapoznania się z naszym przeglądem wybranych oszustw internetowych w październiku 2023 roku, gdzie wskazujemy na schematy działania cyberprzestępców.

W opracowanym przez nas przeglądzie oszustw internetowych uwzględniliśmy:

- oferty fałszywych inwestycji,

- atrakcyjne okazje cenowe,

- sprzedaż zagubionych bagaży,

- „otrzymaj kartę ZTM”,

- sensacyjne wiadomości na Facebooku,

- fałszywe wiadomości SMS,

- fałszywe wiadomości e-mail podszywające się pod home.pl,

- fałszywe wiadomości e-mail podszywające się pod Netflix,

- kampanie phishingowe dystrybuujące złośliwe oprogramowanie – podszycie pod PKO BP.

Oferty fałszywych inwestycji

W październiku 2023 roku reklamy na platformie Facebook były nadal wykorzystywane do dystrybucji stron phishingowych. Tym sposobem przestępcy prowadzili kampanie podszywające się pod znane sklepy odzieżowe, oferowali możliwość zdobycia karty ZTM, a także prowadzili kolejne elementy scenariusza znanego pod nazwą „fraud inwestycyjny”. Wszystkie one zostały opisane poniżej.

Schemat oszustwa, w którym cyberprzestępcy podszywają się pod znane osoby lub instytucje, celem nakłonienia potencjalnej ofiary do zainwestowania środków i otrzymania wysokiej stopy zwrotu. Coraz częściej przestępcy w fałszywych ofertach wykorzystują motyw związany ze sztuczną inteligencją.

Fałszywe oferty dystrybuowane były poprzez:

- reklamy na platformie Facebook,

- reklamy w wyszukiwarce Google,

- reklamy w wyszukiwarce MSN,

- reklamy w serwisie społecznościowym Twitter (nowy sposób dystrybucji fałszywych reklam, coraz chętniej wykorzystywany przez cyberprzestępców).

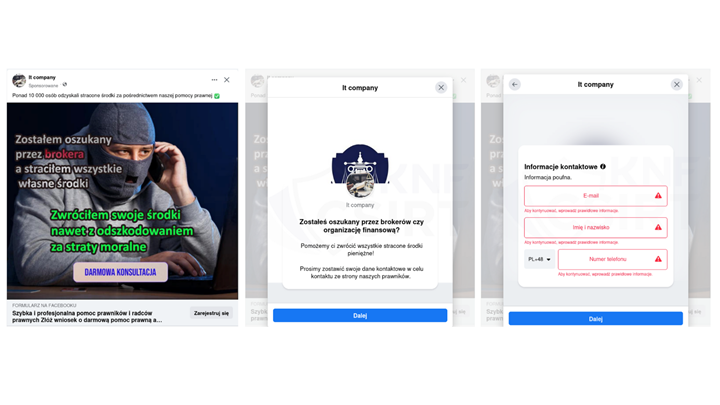

Po kliknięciu w link klient trafia na stronę, na której wymagane jest dokonanie rzekomej rejestracji. Dane pozyskane przez cyberprzestępców w ten sposób umożliwiały im nawiązanie kontaktu z potencjalną, już zmanipulowaną osobą, a w kolejnym kroku kradzież jej środków. Niejednokrotnie, w podobnych przypadkach, przestępcy zachęcali do instalowania oprogramowania do zdalnej obsługi. W momencie, kiedy ofiara tego przestępstwa chce wypłacić zarobione środki finansowe (często orientując się, że mogła zostać oszukana) otrzymuje informację o konieczności „sprawdzenia konta bankowego poprzez system AML”. W tym celu cyberprzestępcy przekazują link do strony phishingowej, na której wyłudzane są dane uwierzytelniające do bankowości elektronicznej. W ten sposób cyberprzestępcy najpierw nakłaniają ofiarę do przekazywania wysokich kwot pieniężnych, a następnie pozyskują dostęp do bankowości elektronicznej. W ostatnim czasie oszuści rozszerzyli swój wariant oszustwa. W publikowanych fałszywych reklamach oferowali pomoc w odzyskaniu środków osobom, które padły już wcześniej ofiarami fraudu inwestycyjnego. Wszystko po to, ażeby prowadzić grę psychologiczną i nakłaniać do zainwestowania kolejnych oszczędności.

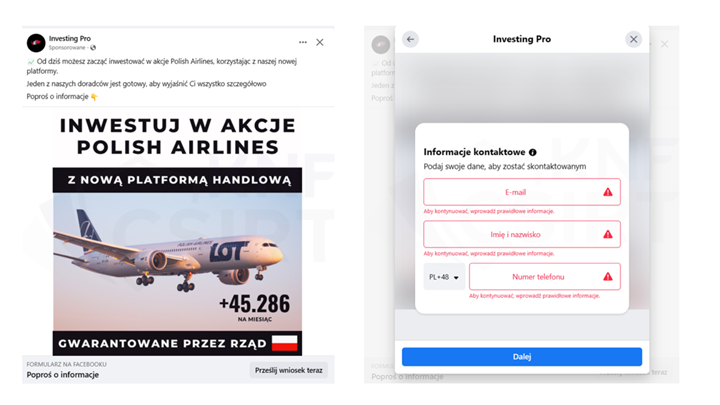

Przykłady fałszywych reklam oraz stron phishignowych (rys. 1-4):

Rysunek 1 Podszycie pod Polskie Linie Lotnicze LOT

Rysunek 2 Podszycie pod sklep Żabka

Rysunek 3 Podszycie pod TRADER AI

Rysunek 4 Pomoc w odzyskaniu straconych środków

Atrakcyjne okazje cenowe

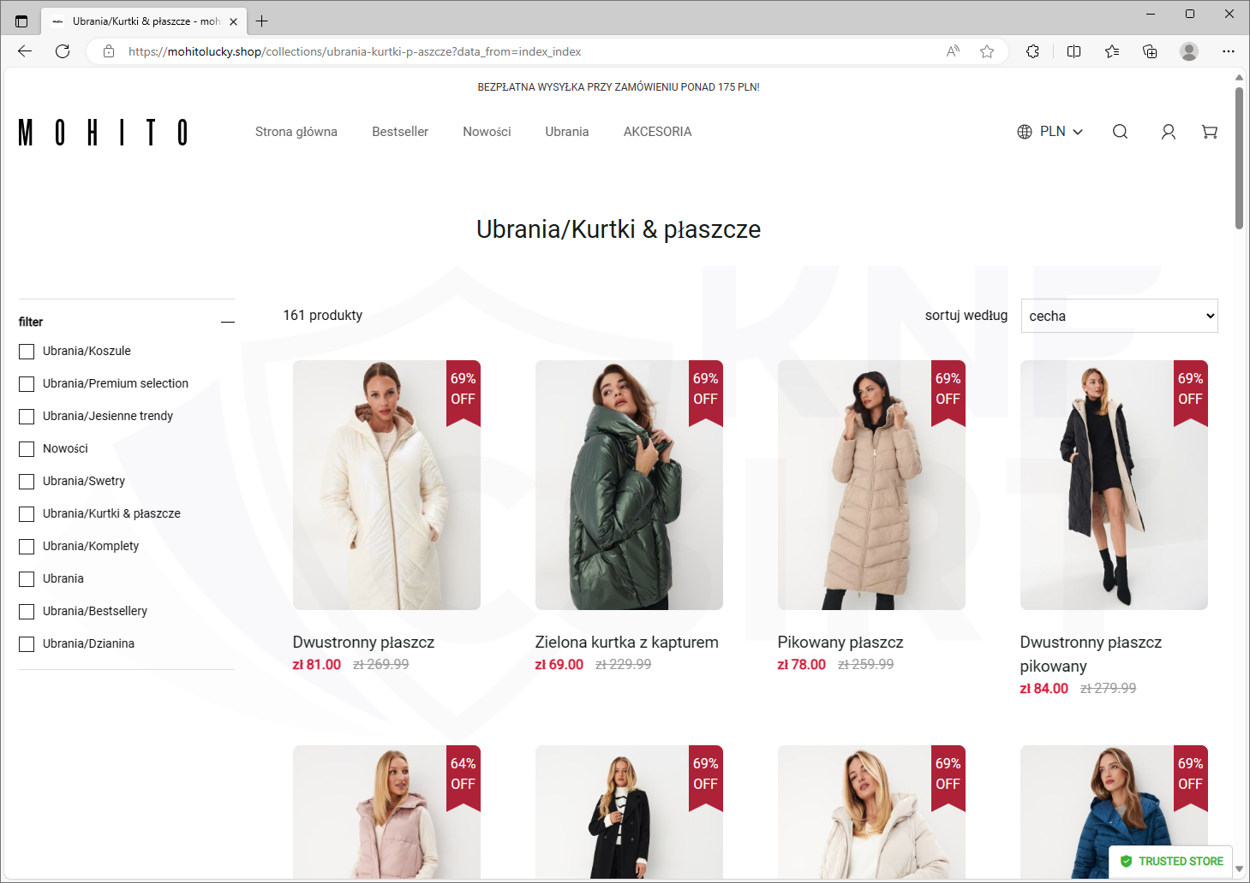

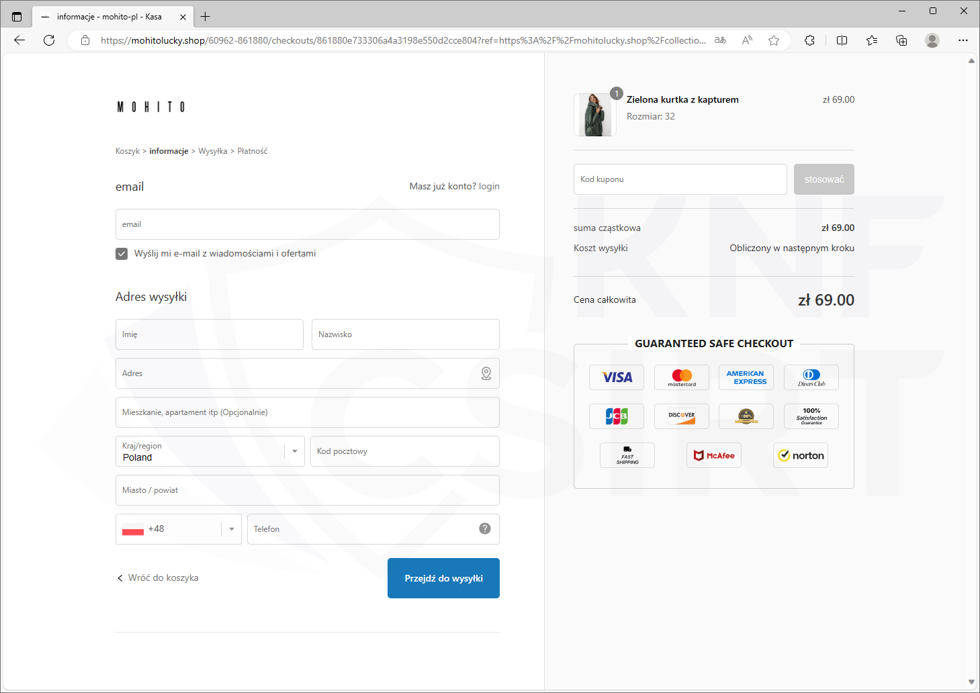

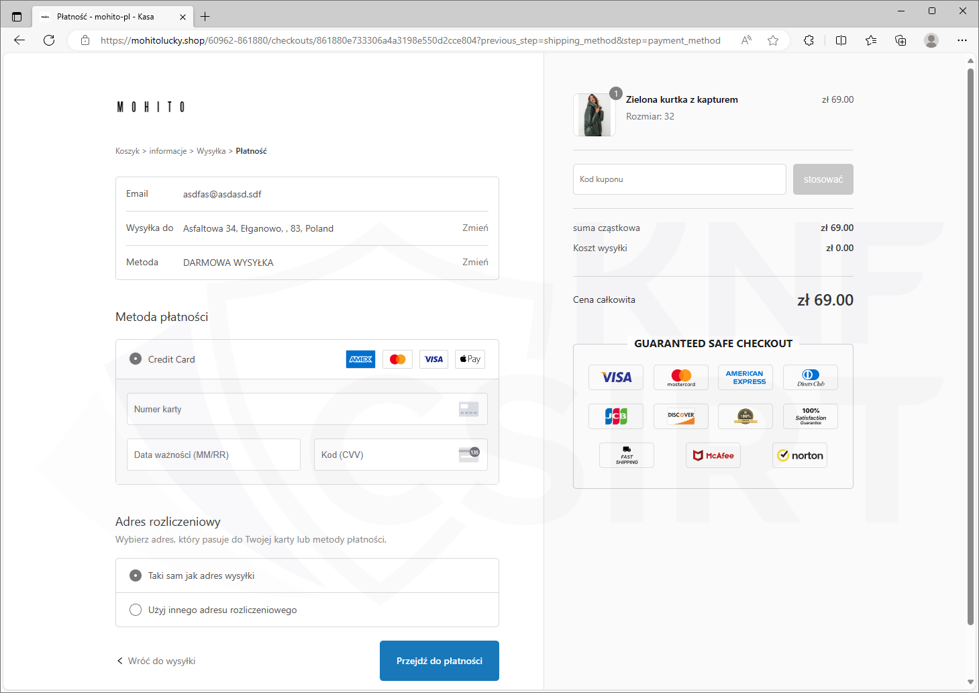

Cyberprzestępcy publikowali reklamy, w których oferowali produkty w konkurencyjnych cenach. Na stronach phishingowych podszywali się pod sklep MOHITO, CROPP, EOBUWIE, oraz SINSAY. Po wejściu na stronę, ofiara musiała wypełnić formularz osobowy, a następnie zachęcana była do wpisania danych karty płatniczej. W ten sposób dane te trafiały w ręce przestępców.

Reklamy na platformie Facebook, zawierające stronę phishingową (rys. 5-8):

Rysunek 5 Reklama na portalu Facebook - podszycie pod sklep MOHITO

Rysunek 6 Reklama na portalu Facebook – podszycie pod sklep CROPP

Rysunek 7 Reklama na portalu Facebook – podszycie pod sklep EOBUWIE

Rysunek 8 Reklama na portalu Facebook – podszycie pod sklep SINSAY

Strony phishingowe wyłudzające dane kart płatniczych (rys. 9-11):

Rysunek 9 Strona phishingowa – fałszywa sprzedaż 1/3

Rysunek 10 Strona phishingowa – fałszywa sprzedaż 2/3

Rysunek 11 Strona phishingowa – fałszywa sprzedaż 3/3

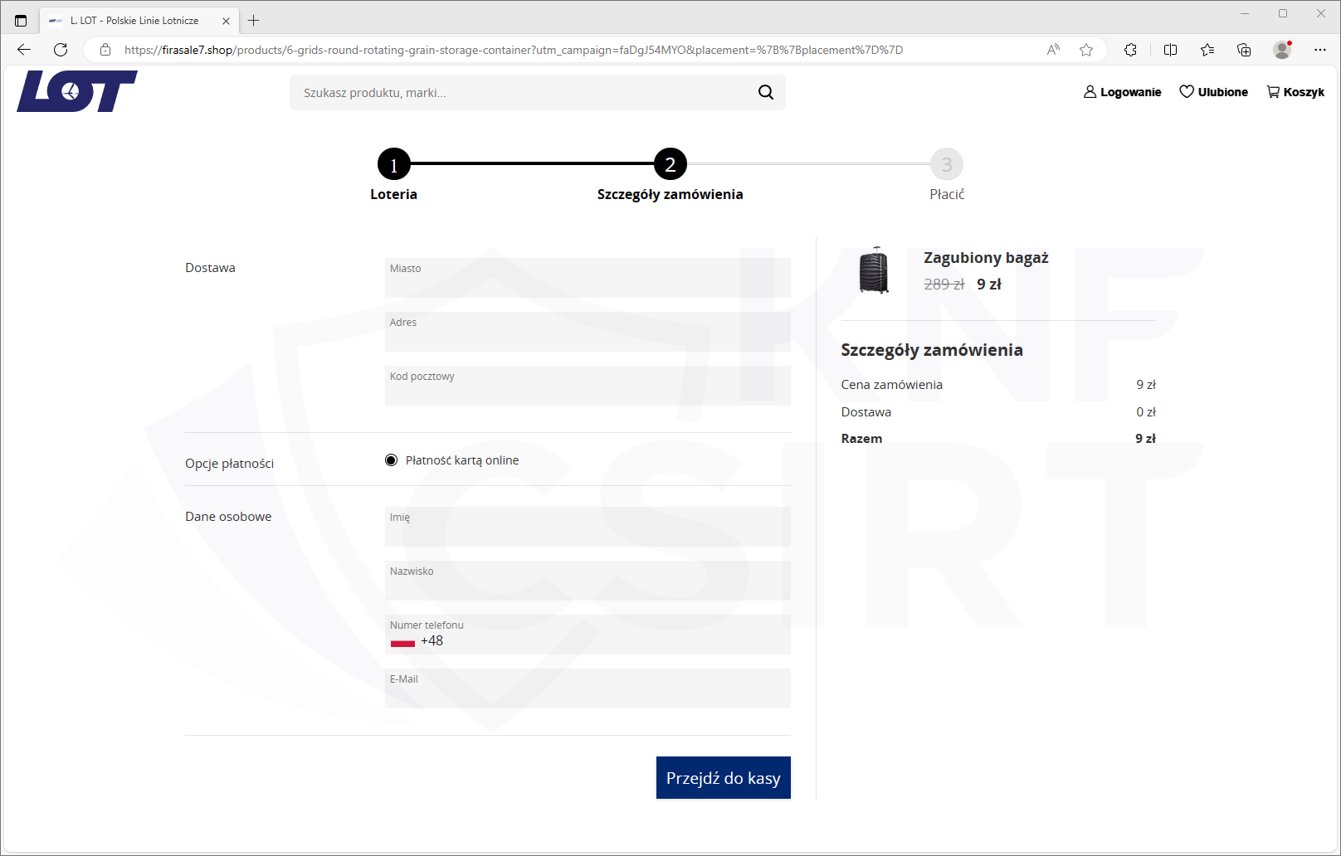

Sprzedaż zagubionych bagaży

Cyberprzestępcy podszywając się pod Polskie Linie Lotnicze LOT ogłosili rzekomą możliwość zakupienia zagubionych bagaży. Po kliknięciu w reklamę na platformie Facebook, ofiara trafiała na stronę phishingową, na której wymagane było wprowadzenie danych karty płatniczej.

Reklama na platformie Facebook, zawierająca stronę phishingową (rys. 12):

Rysunek 12 Reklama na portalu Facebook – sprzedaż zagubionych bagaży

Strona phishingowa wyłudzająca dane karty płatniczej (rys. 13):

Rysunek 13 Strona phishingowa – sprzedaż zagubionych bagaży

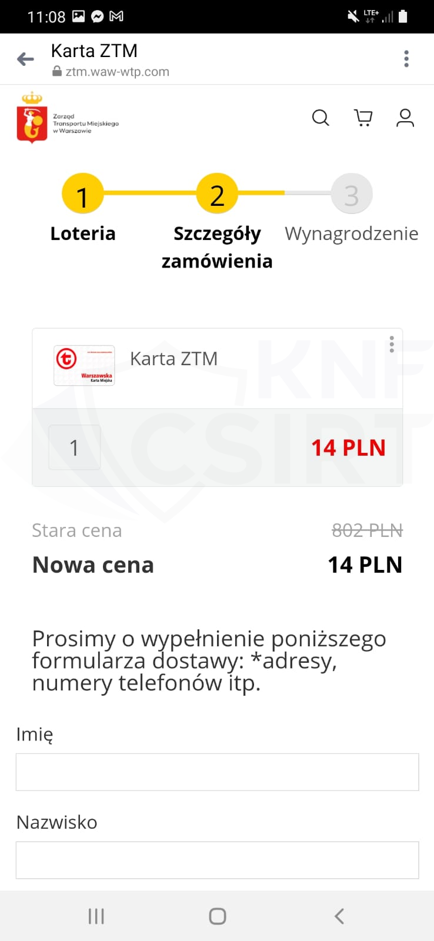

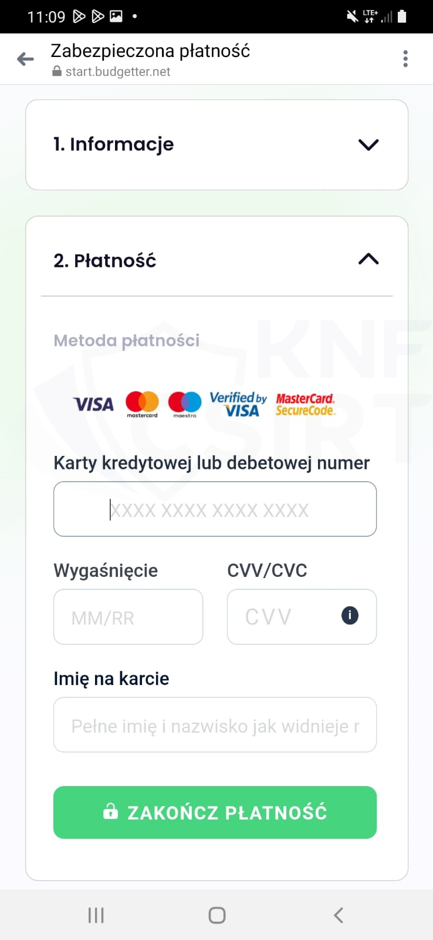

Otrzymaj kartę ZTM

Cyberprzestępcy podszywając się pod Zarząd Transportu Miejskiego w Warszawie – ZTM ogłosili rzekomą możliwość zdobycia karty w bardzo atrakcyjnej cenie, uprawniającej do przejazdów. Po kliknięciu w link z reklamy, ofiara trafiała na stronę phishingową, na której informowana była o rzekomym losowaniu. Po wykonaniu tego kroku, poszkodowany przekierowywany był na stronę, gdzie kazano mu wpisać dane osobowe oraz dane karty płatniczej.

Reklama na platformie Facebook, zawierająca stronę phishingową (rys. 14):

Rysunek 14 Reklama na portalu Facebook – możliwość otrzymania karty ZTM

Strony phishingowe rzekomego losowania oraz formularze do wpisania danych osobowych oraz danych karty płatniczej (rys. 15 - 17):

Rysunek 15 Strona phishingowa – zniżka na kartę ZTM 1/3

Rysunek 16 Strona phishignowa – zniżka na kartę ZTM 2/3

Rysunek 17 Strona phishingowa – zniżka na kartę ZTM 3/3

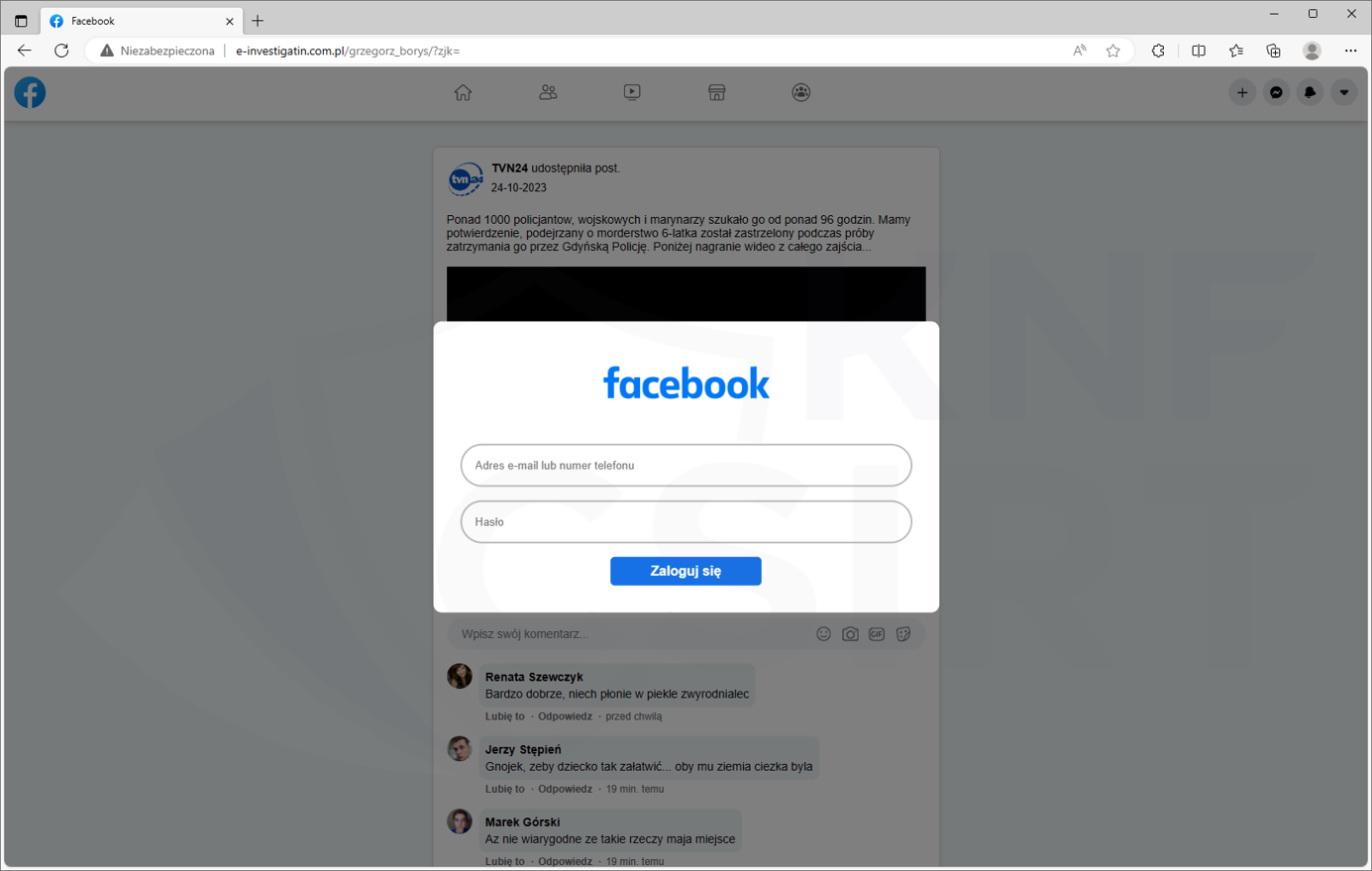

Sensacyjne wiadomości na Facebooku

Cyberprzestępcy publikowali fałszywe posty na portalu Facebook, zwierające sensacyjne informacje. Po wejściu w taką informację użytkownik trafiał na stronę z rzekomym artykułem, na której, aby możliwe było zapoznanie się z jego treścią, należało potwierdzić swój wiek poprzez zalogowanie się do konta. Ofiara wprowadzając swoje poświadczenia logowania na niebezpiecznej stronie pozwalała oszustom na przejęcie jej konta. Cyberprzestępcy mogli publikować w imieniu ofiary kompromitujące treści, bądź wysyłać wiadomości do jej znajomych w celu wyłudzenia pieniędzy.

Fałszywy post na portalu Facebook (rys. 18):

Rysunek 18 Fałszywy post na portalu Facebook, zawierający sensacyjną informację

Strona phishingowa, na której wymagane było wprowadzenie swoich poświadczeń logowania do portalu Facebook (rys. 19):

Rysunek 19 Strona phishingowa – wyłudzenie danych logowania do portalu Facebook

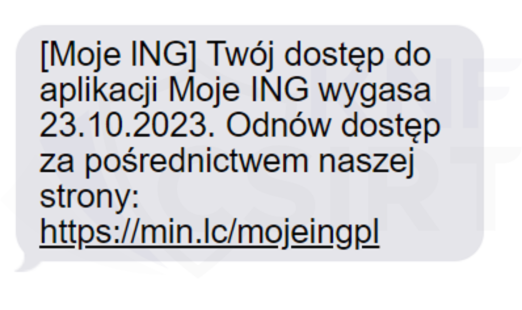

Fałszywe wiadomości SMS

Znanym od lat sposobem dystrybucji domen phishingowych są wiadomości SMS. W październiku 2023 roku nadal był to jeden z topowych metod wykorzystywanych przez cyberprzestępców. Baza numerów telefonów, na które rozsyłane są fałszywe wiadomości najczęściej jest przypadkową listą, jaką posiadają w danym momencie atakujący.

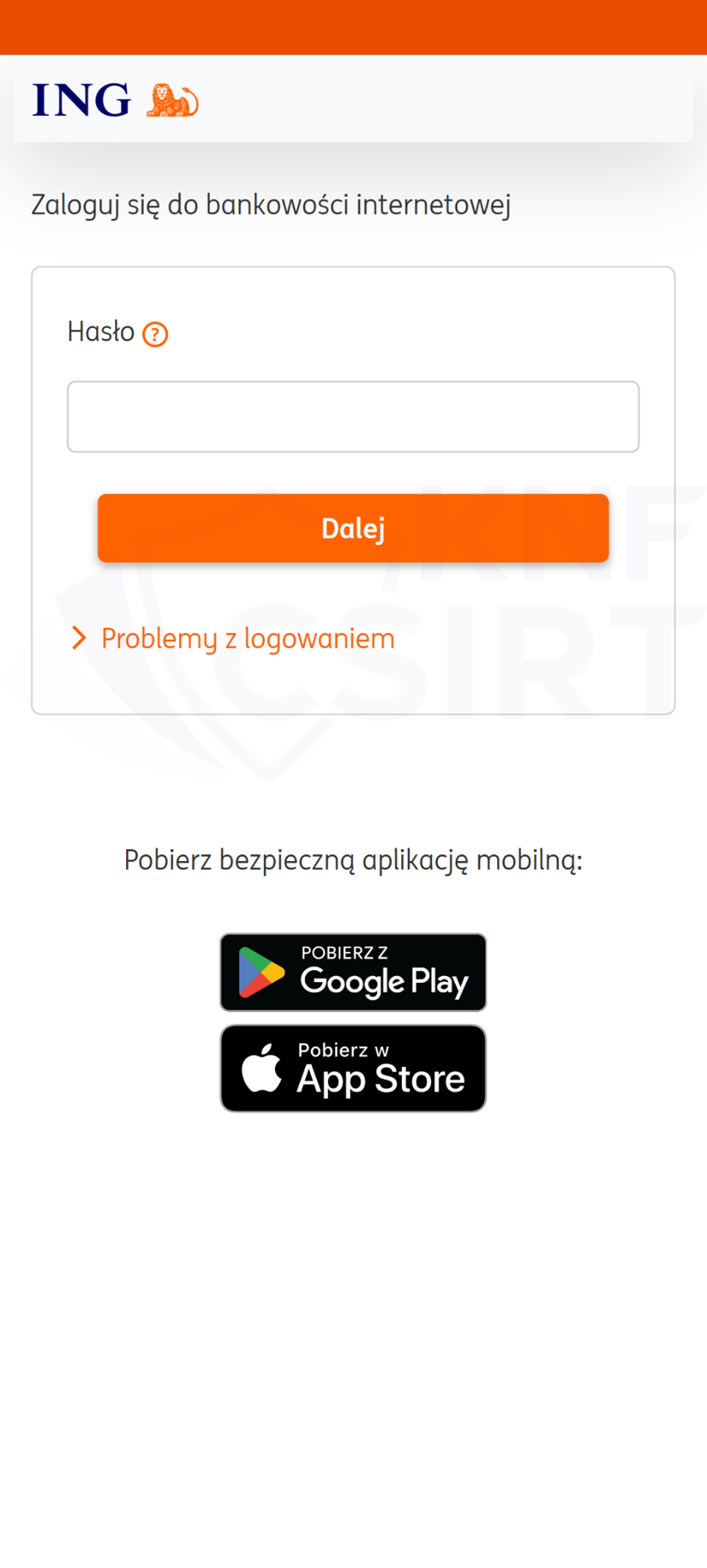

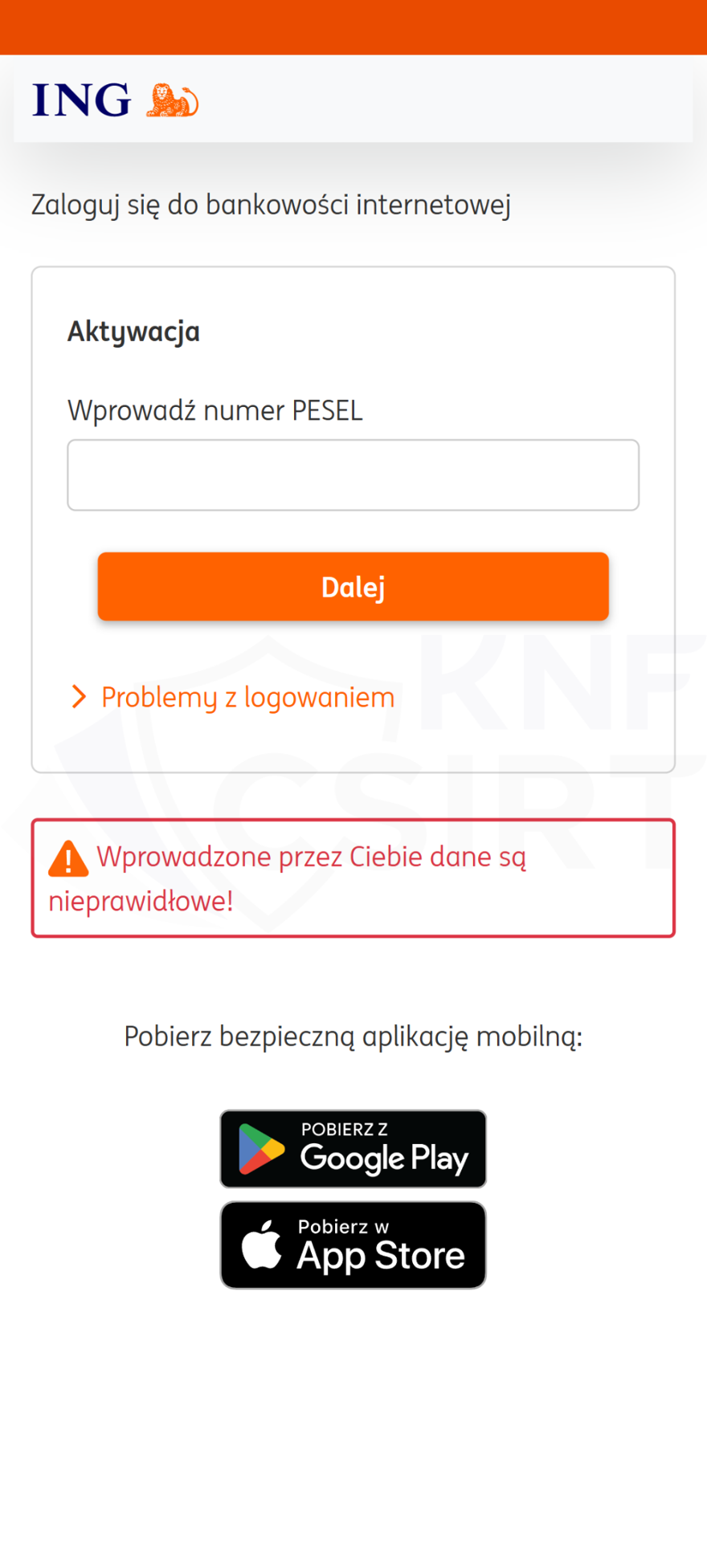

Podszycie pod ING Bank Śląski

Cyberprzestępcy podszywając się pod bank ING rozsyłali wiadomości SMS, informujące o rzekomym wygaśnięciu dostępu do aplikacji. Po kliknięciu w link znajdujący się w wiadomości, ofiara trafiała na stronę phishingową podszywają się pod bankowość elektroniczną.

Wiadomość SMS zawierająca stronę phishingową (rys. 20):

Rysunek 20 Fałszywa wiadomość SMS podszywająca się pod ING Bank Śląski

Przykłady stron phishingowych, które oszuści wykorzystywali w opisywanej kampanii (rys. 21 - 23)

Rysunek 21 Strona phishignowa – podszycie pod ING Bank Śląski 1/3

Rysunek 22 Strona phishingowa – podszycie pod ING Bank Śląski 2/3

Rysunek 23 Strona phishingowa – podszycie pod ING Bank Śląski 3/3

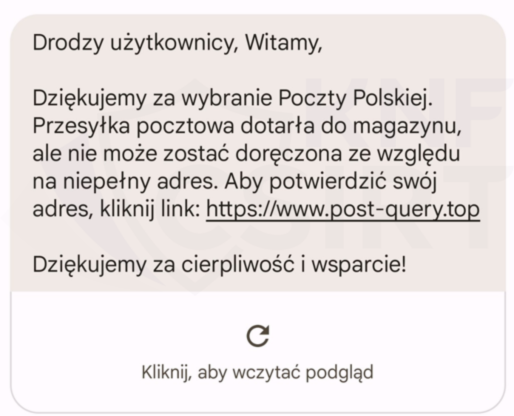

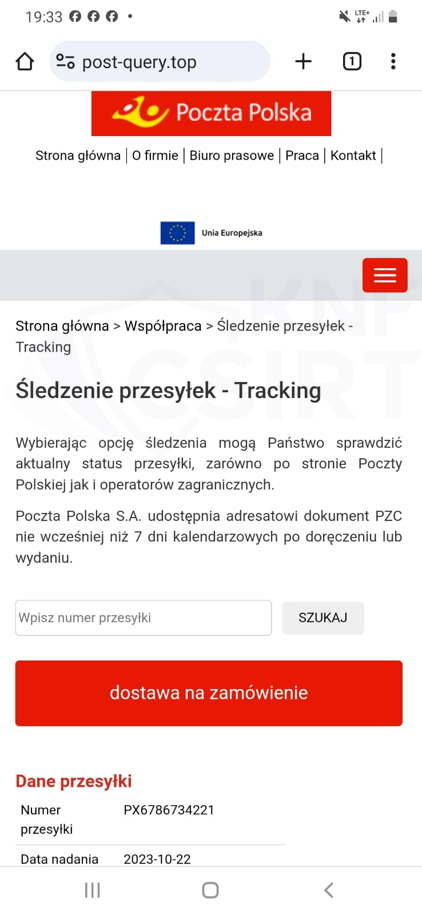

Potwierdź swój adres, czyli podszycie pod Pocztę Polską

W październiku 2023 cyberprzestępcy nadal podszywali się pod Pocztę Polską. Tym razem rozsyłali wiadomości SMS informujące o rzekomych problemach z doręczeniem przesyłki i koniecznością zaktualizowania adresu dostawy. W wiadomości znajdował się link phishingowy. Po kliknięciu w niego ofiara trafiała na stronę, na której zachęcana była do wprowadzenia swoich danych osobowych oraz danych karty płatniczej.

Przykładowa wiadomość SMS rozsyłana w ramach kampanii phishingowej (rys. 24):

Rysunek 24 Wiadomość SMS podszywająca się pod Pocztę Polską

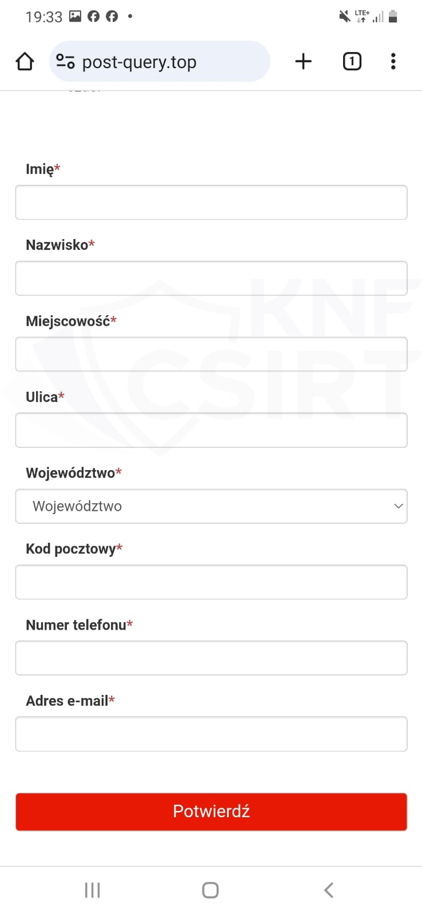

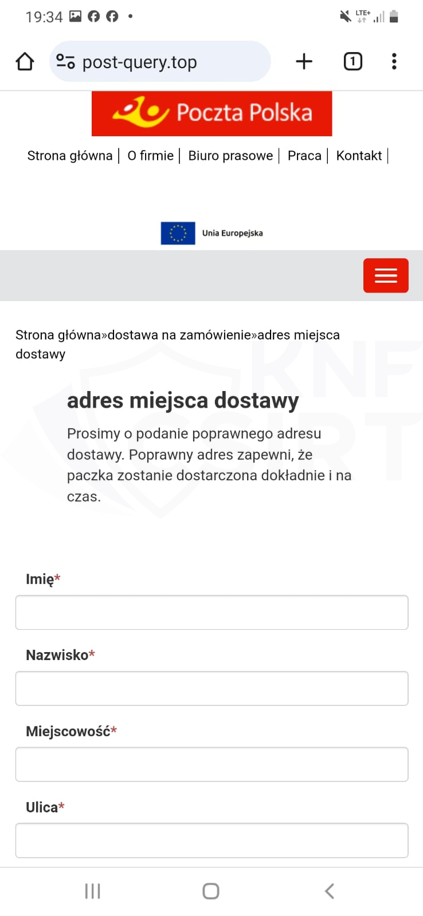

Przykłady stron phishingowych (rys. 25 -27):

Rysunek 25 Strona podszywająca się pod Pocztę Polską 1/3

Rysunek 26 Strona podszywająca się pod Pocztę Polską 2/3

Rysunek 27 Strona podszywająca się pod Pocztę Polską 3/3

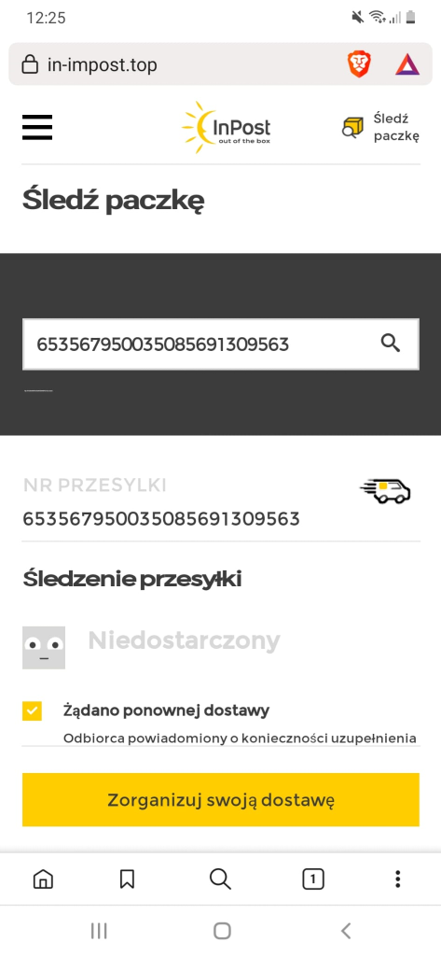

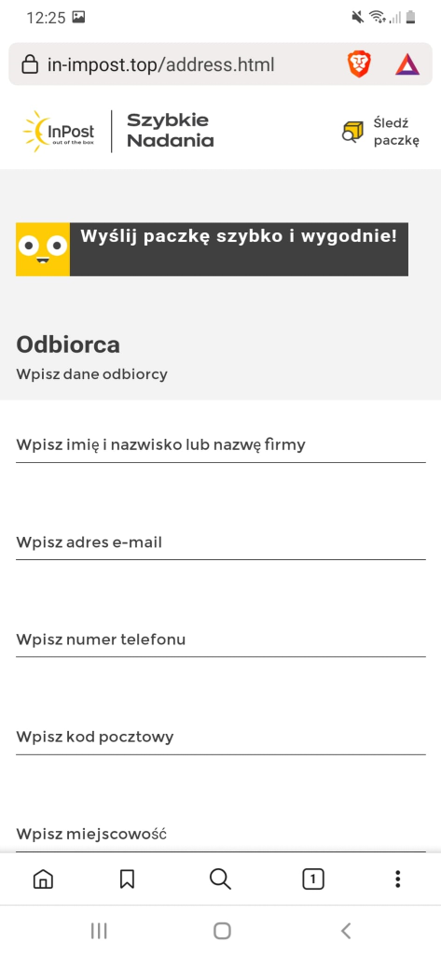

Podszycie pod firmę kurierską InPost

Cyberprzestępcy podszywając się pod firmę kurierską InPost rozsyłali wiadomości SMS informując o konieczności zaktualizowania adresu dostawy. W wiadomości znajdował się link, po kliknięciu w niego ofiara trafiała na stronę, na której zachęcana była do wprowadzenia swoich danych osobowych oraz danych karty płatniczej (pełen numer, data ważności, kod CVV).

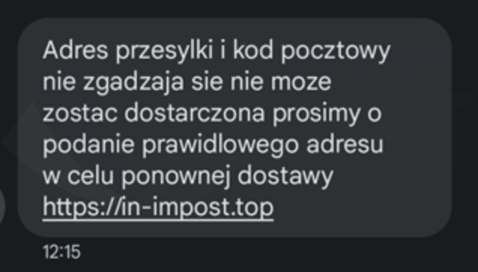

Przykład wiadomości SMS rozsyłanej w ramach kampanii phishingowej (rys. 28):

Rysunek 28 Fałszywa wiadomość SMS podszywająca się pod InPost

Przykłady stron phishingowych (rys. 29-31):

Rysunek 29 Strona phishingowa – podszycie pod InPost 1/3

Rysunek 30 Strona phishingowa – podszycie pod InPost 2/3

Rysunek 31 Strona phishingowa – podszycie pod InPost 3/3

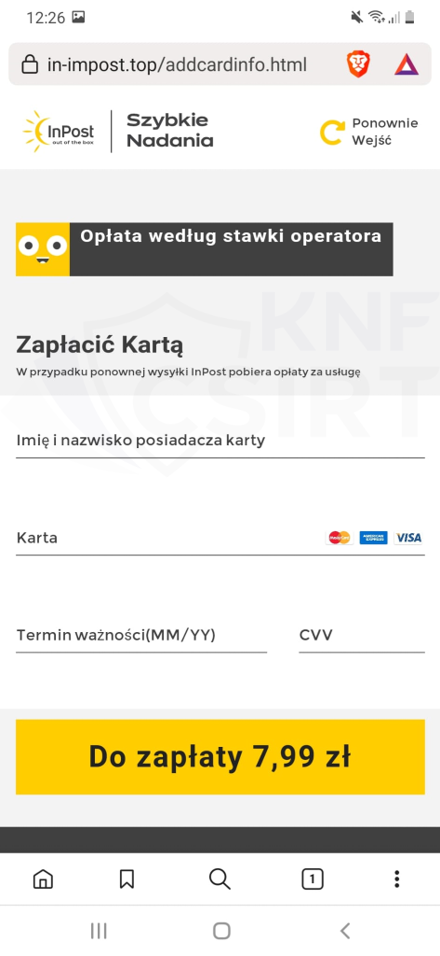

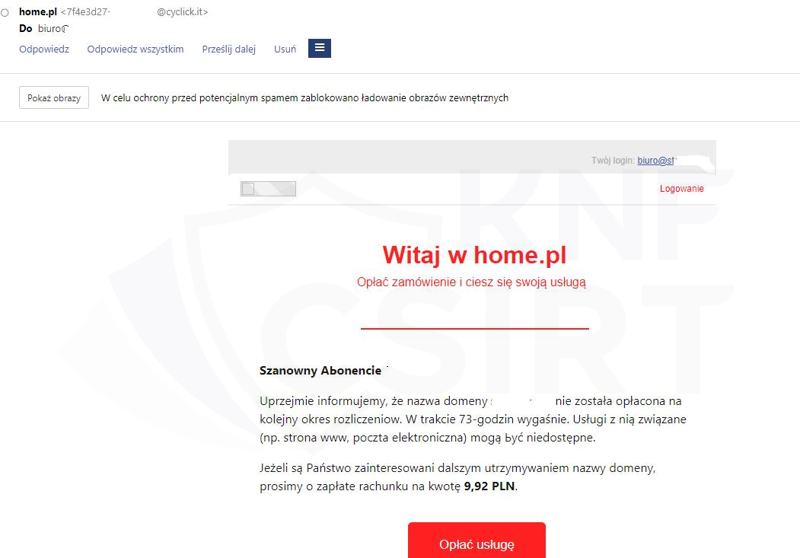

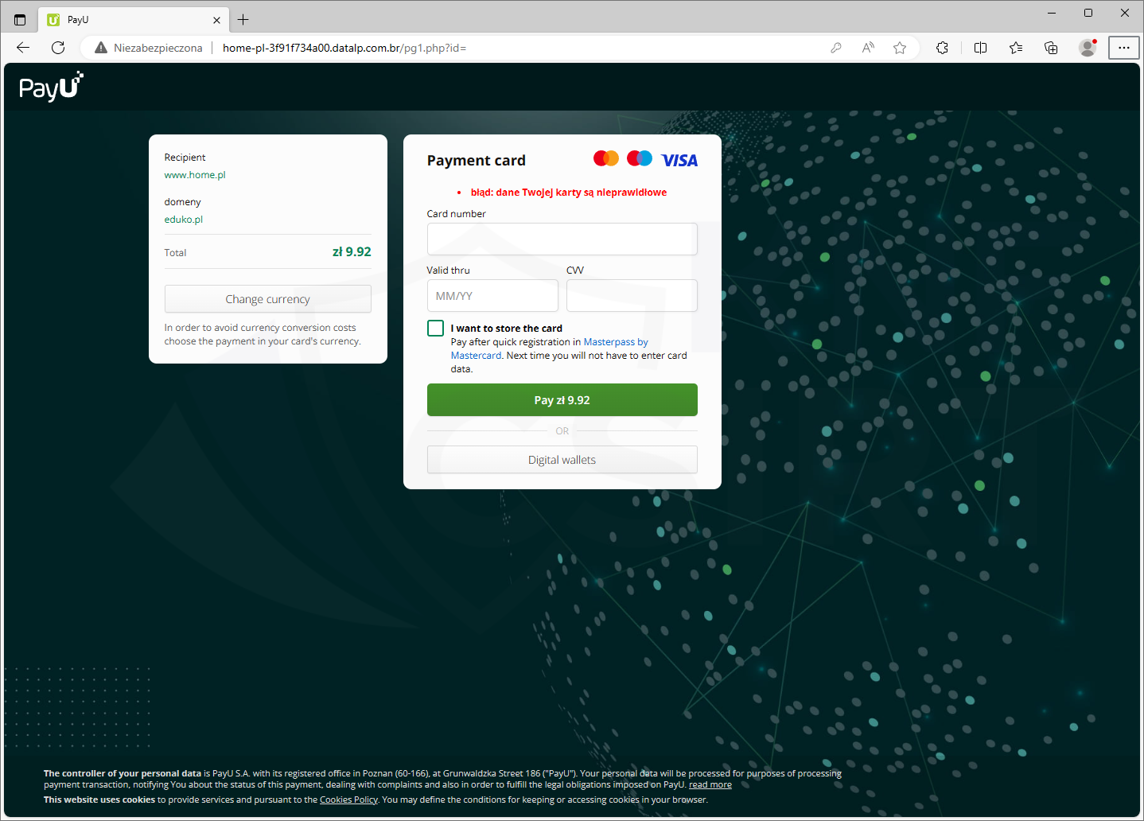

Fałszywe wiadomości e-mail podszywające się pod home.pl

Cyberprzestępcy podszywali się pod jednego z największych dostawców usług internetowych w Polsce – home.pl. Oszuści przesyłali fałszywe wiadomości e-mail, w których informowali użytkowników o konieczności opłacenia usługi. Po wejściu w link ofiara trafiała na niebezpieczną stronę, na której wyłudzany był numer karty, data ważności czy kod CVV.

Przykład wiadomości e-mail rozsyłanej w ramach kampanii phishingowej (rys. 32):

Rysunek 32 Przykład fałszywej wiadomości e-mail podszywającej się pod home.pl

Przykład strony phishingowej (rys. 33):

Rysunek 33 Strona phishingowa wyłudzająca dane karty płatniczej

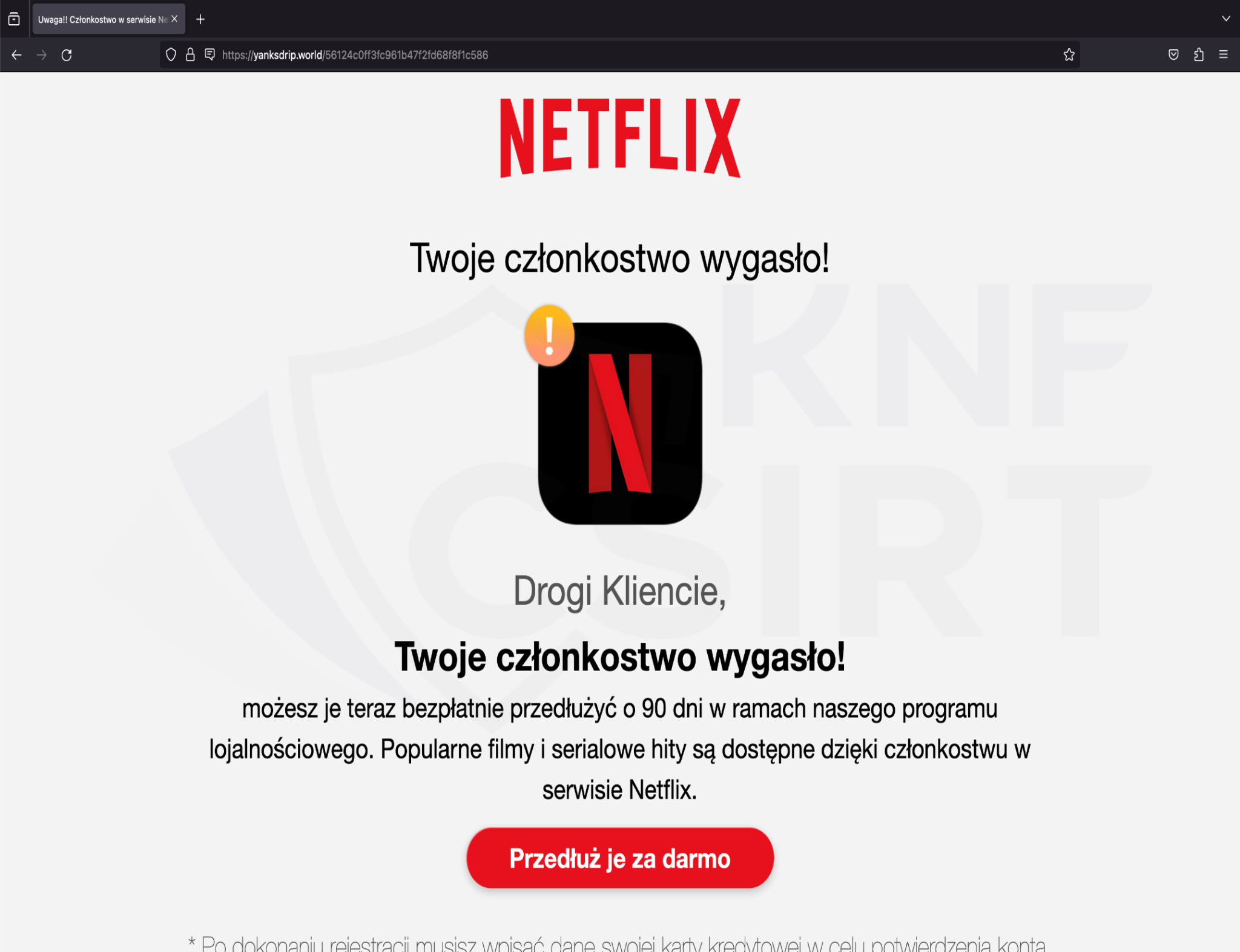

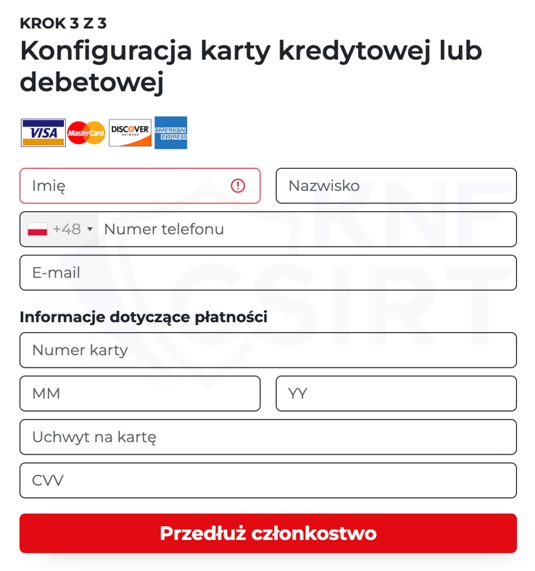

Fałszywe wiadomości e-mail podszywające się pod Netflix

Cyberprzestępcy podszywając się pod Netflix przesyłali fałszywe wiadomości e-mail z informacją o wygaśnięciu subskrypcji. W wiadomości znajdował się link prowadzący na stronę imitującą serwis Netflix. Przestępcy starali się pozyskać dane karty płatniczej użytkowników.

Przykład fałszywej wiadomości e-mail, którą przesyłali cyberprzestępcy (rys. 34):

Rysunek 34 Wiadomość e-mail podszywająca się pod Netflix

Przykłady stron phishingowych Netflix (rys. 35 - 36):

Rysunek 35 Strona phishingowa – Netflix 1/2

Rysunek 36 Strona phishingowa – Netflix /2/2

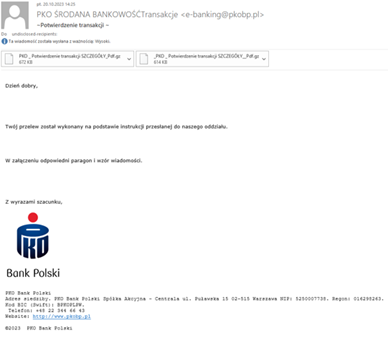

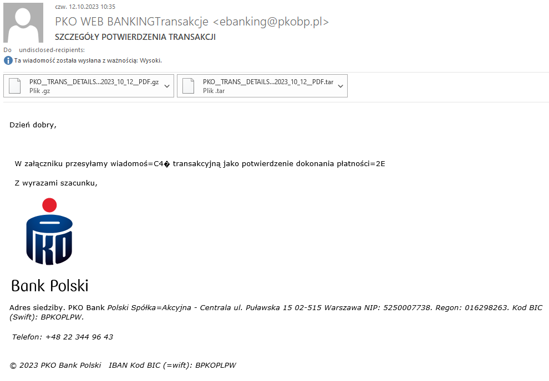

Kampanie phishingowe dystrybuujące złośliwe oprogramowanie – podszycie pod PKO BP

W październiku 2023 roku miały miejsce 2 kampanie rozsyłające złośliwe oprogramowanie wykorzystujące wizerunek Bank PKO BP (rys. 37-38).

W załączniku wiadomości e-mail znajdowały się dwa archiwa, każde zawierający po jednym pliku wykonywalnym, z czego jednym z nich było złośliwe oprogramowanie rodziny AgentTesla, a w drugim Formbook.

Rysunek 37 Fałszywa wiadomość e-mail podszywająca się pod Bank PKO BP, dystrybucja złośliwego oprogramowania

Rysunek 38 Fałszywa wiadomość e-mail podszywająca się pod Bank PKO BP, dystrybucja złośliwego oprogramowania

O nowych sposobach działania oszustów informujemy za pośrednictwem mediów społecznościowych. Zachęcamy do obserwowania kont CSIRT KNF w serwisach Twitter, LinkedIn oraz Facebook.