Przegląd wybranych oszustw internetowych - GRUDZIEŃ 2023

Oszuści nie ustępują w tworzeniu nowych metod kradzieży środków finansowych użytkowników cyberprzestrzeni. Zachęcamy do zapoznania się z naszym przeglądem wybranych oszustw internetowych w grudniu 2023 roku, gdzie wskazujemy na schematy działania cyberprzestępców.

W opracowanym przez nas przeglądzie oszustw internetowych uwzględniliśmy:

- oferty fałszywych inwestycji,

- fałszywe wiadomości SMS,

- otrzymaj kartę ZTM,

- atrakcyjne okazje cenowe,

- zwrot podatku, czyli podszycie pod GOV,

- podszycie pod Booking,

- Internet pełen deepfake.

Oferty fałszywych inwestycji

W grudniu 2023 roku scam znany pod nazwą „fraud inwestycyjny” był nadal aktywny. Schemat oszustwa, w którym cyberprzestępcy podszywają się pod znane osoby lub instytucje, celem nakłonienia potencjalnej ofiary do zainwestowania środków i otrzymania wysokiej stopy zwrotu. W rzeczywistości prowadzą grę psychologiczną, mającą na celu narażanie ofiary na wysokie starty finansowe.

Przestępcy w fałszywych ofertach nadal chętnie wykorzystują motyw związany ze sztuczną inteligencją. Podobnie, jak w minionych miesiącach wykorzystują również technologię deepfake do tworzenia swoich materiałów, która w roku 2023 bardzo rozwinęła się komercyjnie. Dzięki wykorzystaniu tego typu technologii atakujący wykorzystują wizerunki znanych osób, generując nagrania video na których przedstawiona jest treść zachęcająca do rzekomych inwestycji.

Fałszywe oferty (zarówno w postaci nagrań video, jak i statycznych reklam) dystrybuowane są poprzez:

- reklamy na platformie Facebook,

- reklamy w wyszukiwarce Google,

- reklamy w wyszukiwarce MSN,

- reklamy w serwisie społecznościowym Twitter.

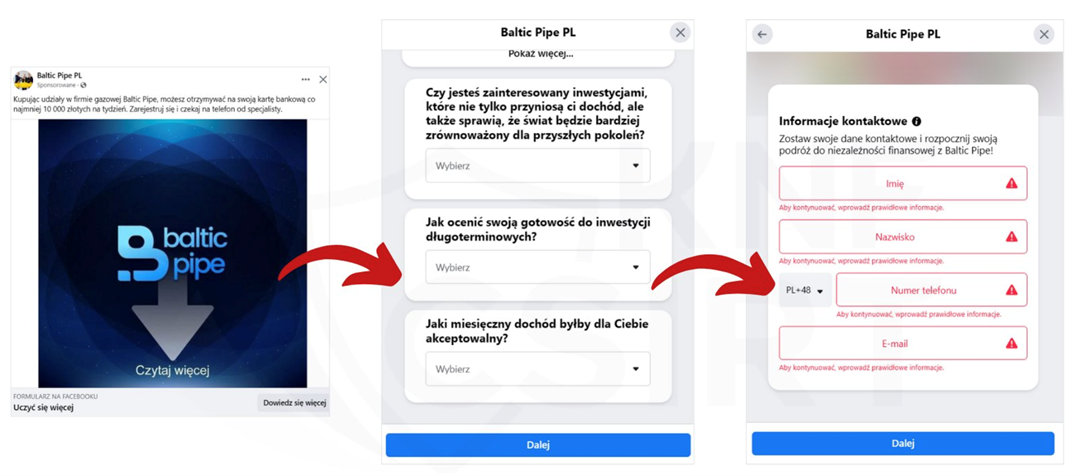

Po kliknięciu w link ofiara trafia na stronę, na której wymagane jest dokonanie rzekomej rejestracji. Zdarza się również, że formularz do wprowadzenia danych znajduje się bezpośrednio na Facebooku (rys. 1).

rys. 1 Fraud inwestycyjny - formularz na platformie Facebook

Dane pozyskane przez cyberprzestępców w ten sposób umożliwiają im nawiązanie kontaktu z potencjalną, już zmanipulowaną osobą, a w kolejnym kroku kradzież jej środków. Coraz częściej przestępcy wykorzystują wariant oszustwa, w którym rzekomo oferowana jest pomoc w odzyskaniu środków osobom, które padły już wcześniej ofiarami fraudu inwestycyjnego. Wszystko po to, ażeby prowadzić grę psychologiczną i nakłaniać do przekazania im kolejnych oszczędności. Niestety jest to nadal rodzaj przestępstwa, w którym osoby poszkodowane tracą wysokie kwoty.

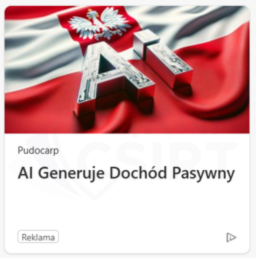

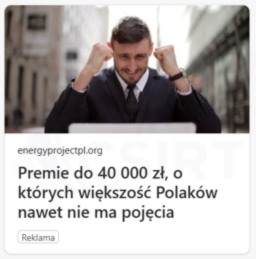

Przykłady fałszywych reklam oraz stron phishingowych (rys. 2):

rys. 2 Fraud inwestycyjny - reklamy wykorzystujące m.in motyw sztucznej inteligencji

Fałszywe wiadomości SMS

Znanym od lat sposobem dystrybucji domen phishingowych są wiadomości SMS. W grudniu 2023 roku atakujący nadal wykorzystywali tę drogę dystrybucji domen phishingowych, jednocześnie wykorzystując postarzające się często scenariusze.

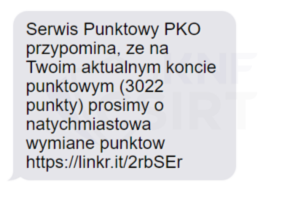

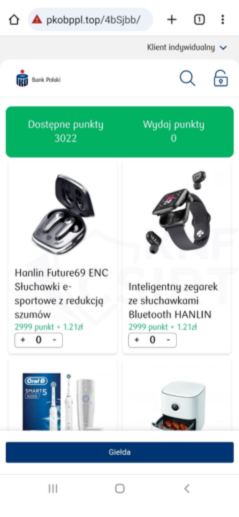

Wymień punkty, czyli podszycie pod PKO BP

Przestępcy podszywając się pod bank PKO BP rozesłali wiadomości SMS. Informowali o rzekomej konieczności wymiany punktów. Wiadomość zawierała link, po kliknięciu którego ofiara trafiała na stronę podszywającą się pod Bank. Tam atakujący starali się pozyskać dane karty płatniczej.

Wiadomość SMS zawierająca stronę phishingową (rys. 3):

rys. 3 Wiadomość SMS podszywająca się pod PKO BP

Wygląd stron phishingowych, które oszuści wykorzystywali w opisywanej kampanii (rys. 4):

rys. 4 Strony phishingowe - podszycie pod PKO BP

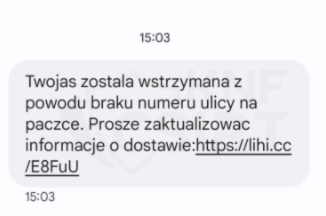

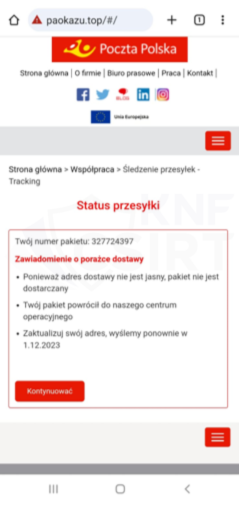

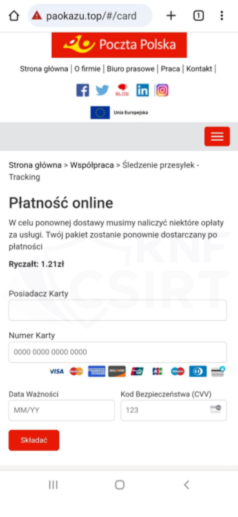

Podszycie pod Pocztę Polską

Przed okresem świątecznym widoczny było nasilenie kampanii phishingowej podszywającej się pod Pocztę Polską. Scenariusz ten znany jest już od dawna i niejednokrotnie opisywaliśmy ją zarówno na naszej stronie CEBRF, jak i w mediach społecznościowych.

Wiadomość SMS zawierająca stronę phishingową (rys. 5):

rys. 5 Wiadomość SMS podszywająca się pod Pocztę Polską

Przykłady stron phishingowych, które oszuści wykorzystywali w opisywanej kampanii (rys. 6):

rys. 6 Strony phishingowe - podszycie pod Pocztę Polską

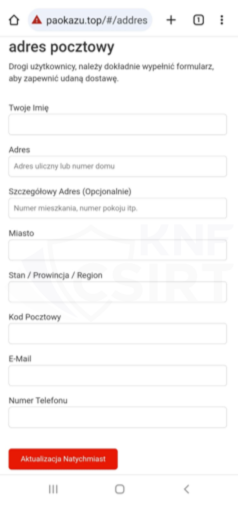

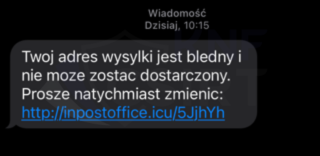

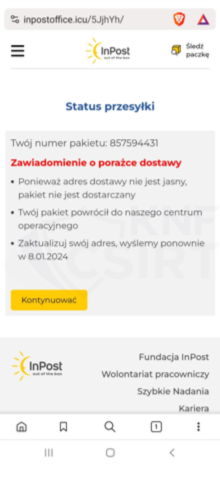

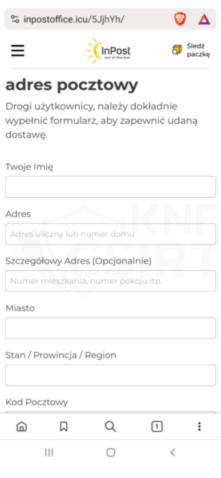

Porażka dostawy, czyli podszycie pod InPost

Przestępcy podszywając się pod firmę kurierską InPost, informowali o rzekomej konieczności aktualizacji adresu. W wiadomości znajdował się link, po kliknięciu w który ofiara trafiała na stronę phishingową. Na niej przestępcy starali się pozyskać dane kart płatniczych, by następnie wykorzystać je do operacji fraudowych.

Wiadomość SMS zawierająca stronę phishingową (rys. 7):

rys. 7 Wiadomość SMS podszywająca się pod InPost

Przykłady stron phishingowych, które oszuści wykorzystywali w opisywanej kampanii (rys. 8):

rys. 8 Strony phishingowe - podszycie pod InPost

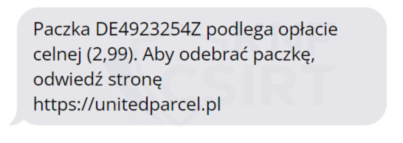

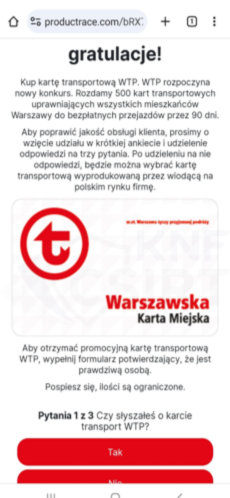

Opłata celna, czyli podszycie pod UPS

Przestępcy podszywając się pod firmę kurierską UPS, informowali o rzekomej konieczności dokonania opłaty celnej. W wiadomości znajdował się link, po kliknięciu w który ofiara trafiała na stronę phishingową, gdzie proszoną była o wpisanie danych karty płatniczej.

Wiadomość SMS zawierająca stronę phishingową (rys. 9):

rys. 9 Wiadomość SMS podszywająca się pod UPS

Przykład strony phishingowej, które oszuści wykorzystywali w opisywanej kampanii (rys. 10):

rys. 10 Strona phishingowa - podszycie pod UPS

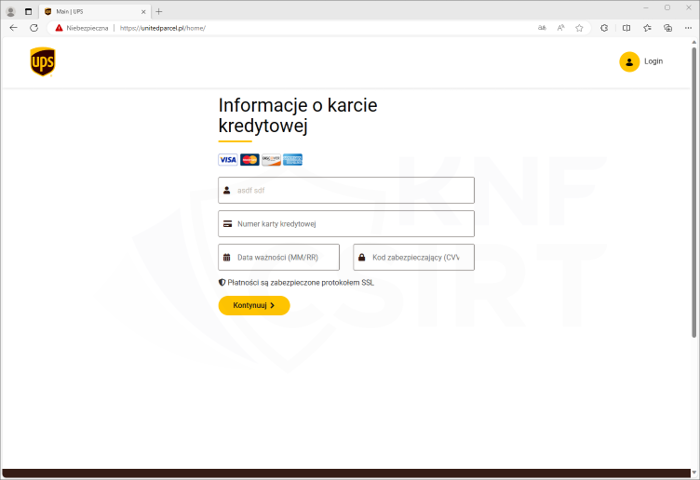

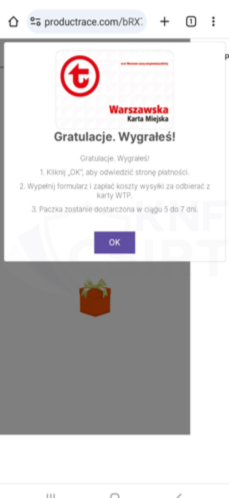

Otrzymaj kartę ZTM

Cyberprzestępcy podszywając się pod Zarząd Transportu Miejskiego w Warszawie – ZTM ogłosili rzekomą możliwość zdobycia karty w bardzo atrakcyjnej cenie, uprawniającej do przejazdów. Po kliknięciu w link z reklamy, ofiara trafiała

na stronę phishingową, na której informowana była o rzekomym losowaniu. Po wykonaniu tego kroku, poszkodowany przekierowywany był na stronę, gdzie kazano mu wpisać dane osobowe oraz dane karty płatniczej.

Reklama na platformie Facebook, zawierająca stronę phishingową (rys. 11):

rys. 11 Reklama na portalu Facebook – możliwość otrzymania karty ZTM

Strony phishingowe rzekomego losowania oraz formularze do wpisania danych osobowych oraz danych karty płatniczej (rys. 12):

rys. 12 Strona phishingowa – zniżka na kartę ZTM

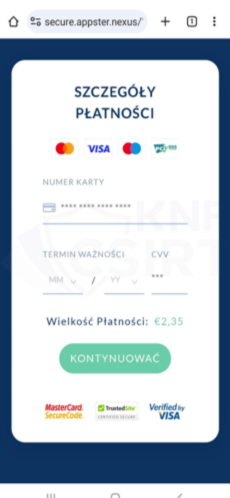

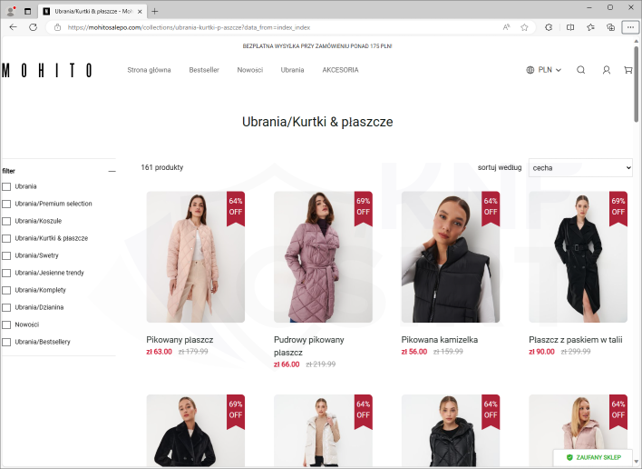

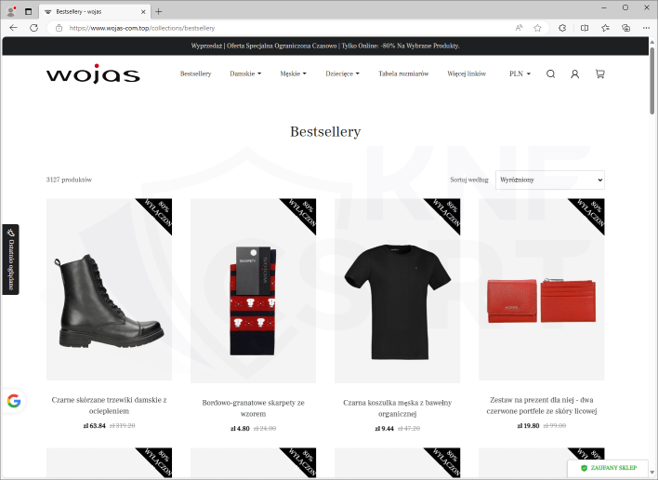

Atrakcyjne okazje cenowe

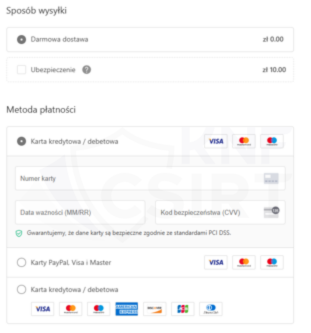

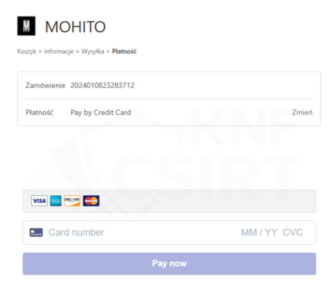

Cyberprzestępcy publikowali reklamy, w których oferowali produkty w konkurencyjnych cenach. Na stronach phishingowych podszywali się pod sklep MOHITO oraz WOJAS. Po wejściu na stronę, ofiara musiała wypełnić formularz osobowy, a następnie zachęcana była do wpisania danych karty płatniczej. W ten sposób dane te trafiały w ręce przestępców.

Reklamy na platformie Facebook, zawierające stronę phishingową (rys. 13):

rys. 14 Strona phishingowa – fałszywa sprzedaż 1/3

rys. 15 Strona phishingowa – fałszywa sprzedaż 2/3

rys. 16 Strona phishingowa – fałszywa sprzedaż, formularze do wpisania danych karty płatniczej 3/3

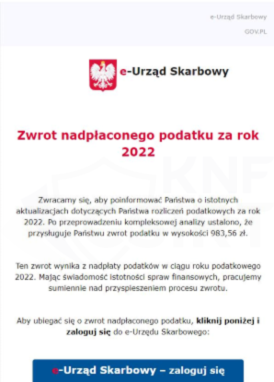

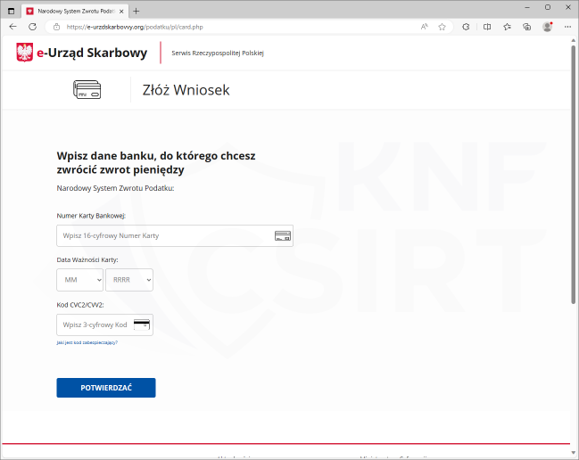

Zwrot podatku, czyli podszycie pod GOV

Podobnie jak w listopadzie 2023 roku, również w grudniu zaobserwowaliśmy i analizowaliśmy kampanię, w której przestępcy postanowili wykorzystać jeszcze motyw rozliczenia podatkowego za rok 2022. Tym samym próbując ponownie wyłudzić dane kart płatniczych.

Cyberprzestępcy powołując się za rzekomą możliwość odebrania zwrotu nadpłaconego podatku za rok 2022, zachęcali do kliknięcia w link. W rzeczywistości poszkodowany trafiał na phishingową stronę, na które proszony był o wpisanie danych karty płatniczej.

Wiadomość e-mail podszywająca się pod GOV (rys. 17):

rys. 17 Wiadomość e-mail - podszycie pod GOV

Strony phishingowe informujące o rzekomej możliwości odebrania zwrotu (rys. 18):

rys. 18 Strona phishingowa - podszycie pod GOV

Podszycie pod Booking

Nadal trwa, opisywany już w raporcie podsumowującym listopad 2023 atak na klientów platformy Booking. Poniżej przypominamy schemat działania przestępstwa.

Jak to działa?

- Właściciele hoteli otrzymują fałszywe zapytania rezerwacyjne w formie wiadomości e-mail ze złośliwym oprogramowaniem.

- Po zainfekowaniu, przestępcy kradną dane logowania do Booking.

- Następnie tworzą fałszywe oferty i strony phishingowe, oszukując klientów hoteli.

- Fałszywe strony są przesyłane do klientów poprzez Booking lub inne kanały.

Dodatkowo, opublikowaliśmy raport dotyczący tego działania, obejmując temat od strony analizy Cyber Threat Intelligence. Zachęcamy do zapoznania się: https://cebrf.knf.gov.pl/images/Booking_-_rezerwacja_malware.pdf

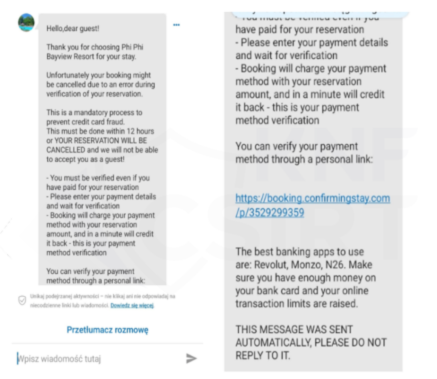

Przykład wiadomości dystrybuowanej w ramach kampanii phishingowej (rys. 19):

rys. 19 Wiadomość dystrybuowana w kampanii podszywającej się pod Booking

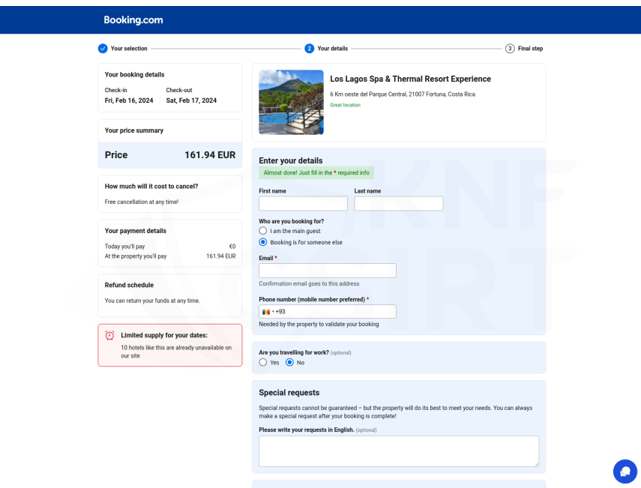

Przykład strony phishingowej (rys. 20):

rys. 20 Strona phishingowa - podszycie pod Booking

Internet pełen deepfake

Jak już wiemy, przestępcy coraz chętniej wykorzystują technologię deepfake do tworzenia oszukańczych reklam zachęcających do rzekomych inwestycji (opisane w rozdziale „Oferty fałszywych inwestycji” niniejszego raportu). Taka sama sytuacja ma miejsce również w tym scenariuszu, wykorzystywanym w innych krajach. Dodatkowo, w raporcie podsumowującym listopad 2023 roku przedstawiliśmy zdarzenie, w którym atakujący podszyli się pod głos członka rodziny i starali się przeprowadzić oszustwo znane pod nazwą „metoda na wnuczka/policjanta”. Deepfake wykorzystywany jest również w innych działaniach atakujących, m.in. do tworzenia treści dezinformacyjnych. I pomimo, że sama technologia może być również wykorzystywana w legalnych celach, to przestępcy w 2023 roku nieustannie doskonalili swoje umiejętności oraz oferty tworzenia tego typu, fałszywych materiałów, czy to głosowych, czy nagrań wideo.

Zgodnie z raportem przeprowadzonym i opublikowanym przez ContentDetector.AI, firmę zajmująca się m.in. dostarczaniem oprogramowania mającego na celu wykrywanie treści stworzonej lub zmodyfikowanej przez sztuczną inteligencję, prognozuje się, że w 2023 r. w mediach społecznościowych pojawiło się około 500 000 filmów i fałszywych treści głosowych. To duży wzrost w porównaniu z poprzednimi latami. W 2021 r. zidentyfikowano 14 678 fałszywych filmów, co stanowi dwukrotnie więcej niż w 2018 r. („The State of Deepfakes: An Review”, Deeptrace). W raporcie zatytułowanym „The State of Deepfakes 2020” firmy Sensity odnotowano, że do grudnia 2020 r. wykryto ponad 85 000 oszukańczych filmów typu deepfake.

Deepfake, które początkowo zyskiwały na popularności w 2017 r., były wykorzystywane głównie do generowania fałszywej pornografii celebrytów. Nawet w 2019 r. 96% wszystkich publicznie opublikowanych deepfake’ów miało charakter pornograficzny (The State of Deepfakes in 2020, Eric Hofesmann). Do dzisiaj przyjmuje się, że co najmniej siedem na dziesięć najpopularniejszych witryn pornograficznych zawiera treści typu deepfake. Niemniej przestępcy wykorzystują tę technologię również do innych scenariuszy oszustw. Sprawia to, że działania atakujących stają się jeszcze wiarygodniejsze dla przeciętego użytkownika Internetu.

Jednocześnie informujemy, że rozpoczęliśmy cykl publikacji dotyczących sztucznej inteligencji. Pierwszy artykuł jest już dostępny pod adresem: https://cebrf.knf.gov.pl/komunikaty/artykuly-csirt-knf/362-ostrzezenia/887-wprowadzenie-do-sztucznej-inteligencji - poruszamy z nim podstawy tematu sztucznej inteligencji, wychodząc od definicyjnego zrozumienia zagadnienia, poznania krótkiej historii oraz wyjaśnienia różnicy pomiędzy AI, ML i DL. Zachęcamy do zapoznania się!

O nowych sposobach działania oszustów informujemy za pośrednictwem mediów społecznościowych. Zachęcamy do obserwowania kont CSIRT KNF w serwisach Twitter, LinkedIn oraz Facebook.