Przegląd wybranych oszustw internetowych - STYCZEŃ 2024

Oszuści nie ustępują w tworzeniu nowych metod kradzieży środków finansowych użytkowników cyberprzestrzeni. Zachęcamy do zapoznania się z naszym przeglądem wybranych oszustw internetowych w styczniu 2024 roku, gdzie wskazujemy na schematy działania cyberprzestępców.

W opracowanym przez nas przeglądzie oszustw internetowych uwzględniliśmy:

- oferty fałszywych inwestycji,

- podszycia pod banki,

- fałszywe wiadomości SMS,

- fałszywe wiadomości e-mail,

- atrakcyjne okazje cenowe.

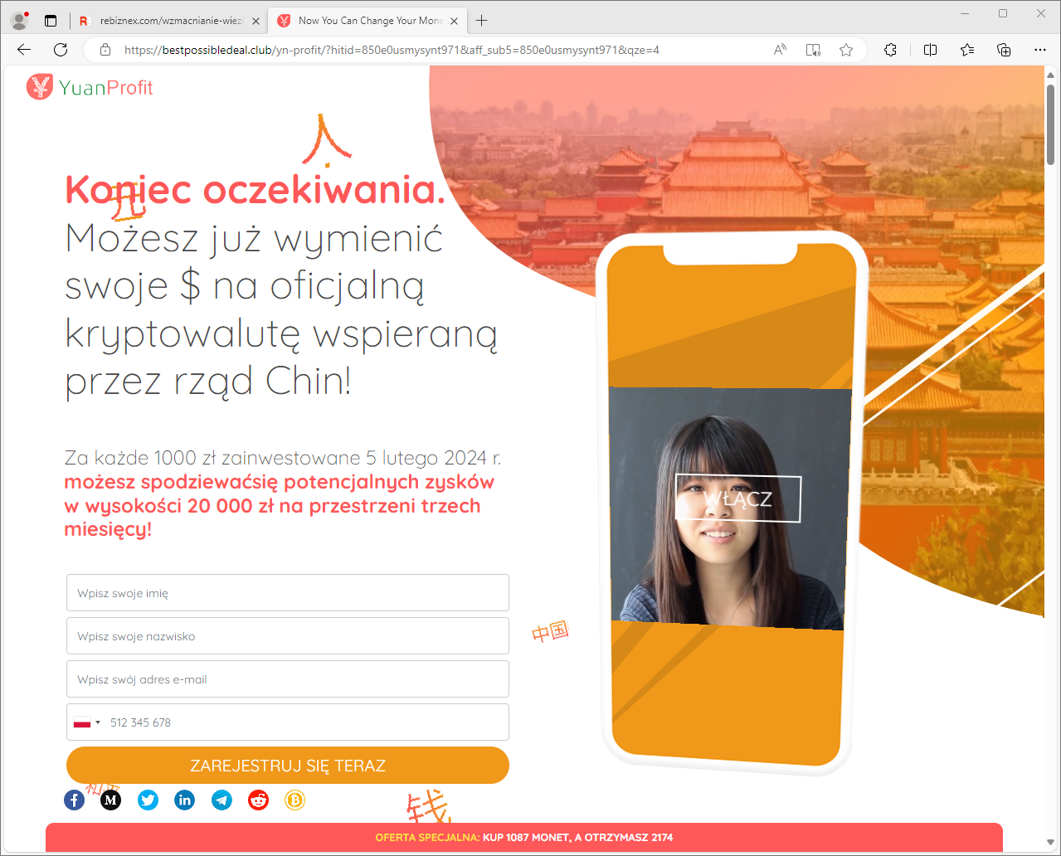

Oferty fałszywych inwestycji

W styczniu 2024 roku niezmiennie identyfikowaliśmy scenariusz znany pod nazwą „fraud inwestycyjny” (wykres 2). Schemat oszustwa, w którym cyberprzestępcy podszywają się pod znane osoby lub instytucje, celem nakłonienia potencjalnej ofiary do zainwestowania środków i otrzymania wysokiej stopy zwrotu. W rzeczywistości prowadzą grę psychologiczną, mającą na celu narażanie ofiary na wysokie starty finansowe.

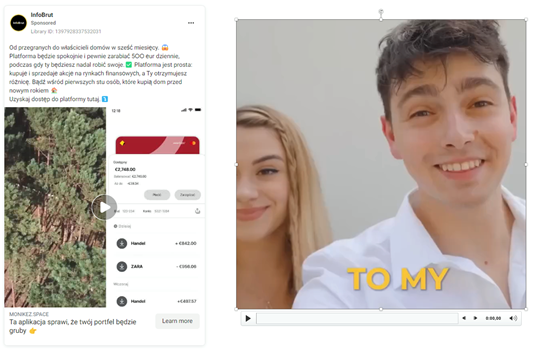

Z coraz większą intensywnością przestępcy wykorzystują technologię deepfake do tworzenia materiałów oszukańczych. Wykorzystują wizerunki znanych osób (w tym także influencerów), generując nagrania video na których przedstawiona jest treść zachęcająca do rzekomych inwestycji (rys. 1).

rys. 1 Wykorzystanie technologii deepfake do tworzenia treści oszukańczych

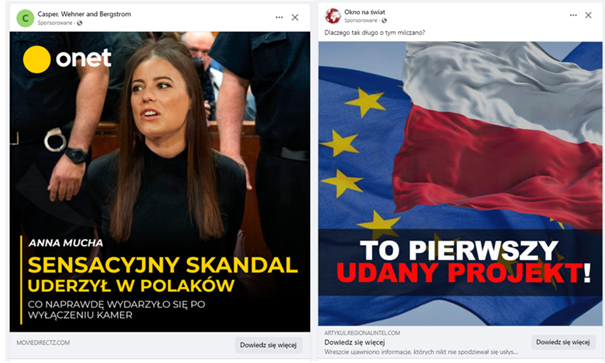

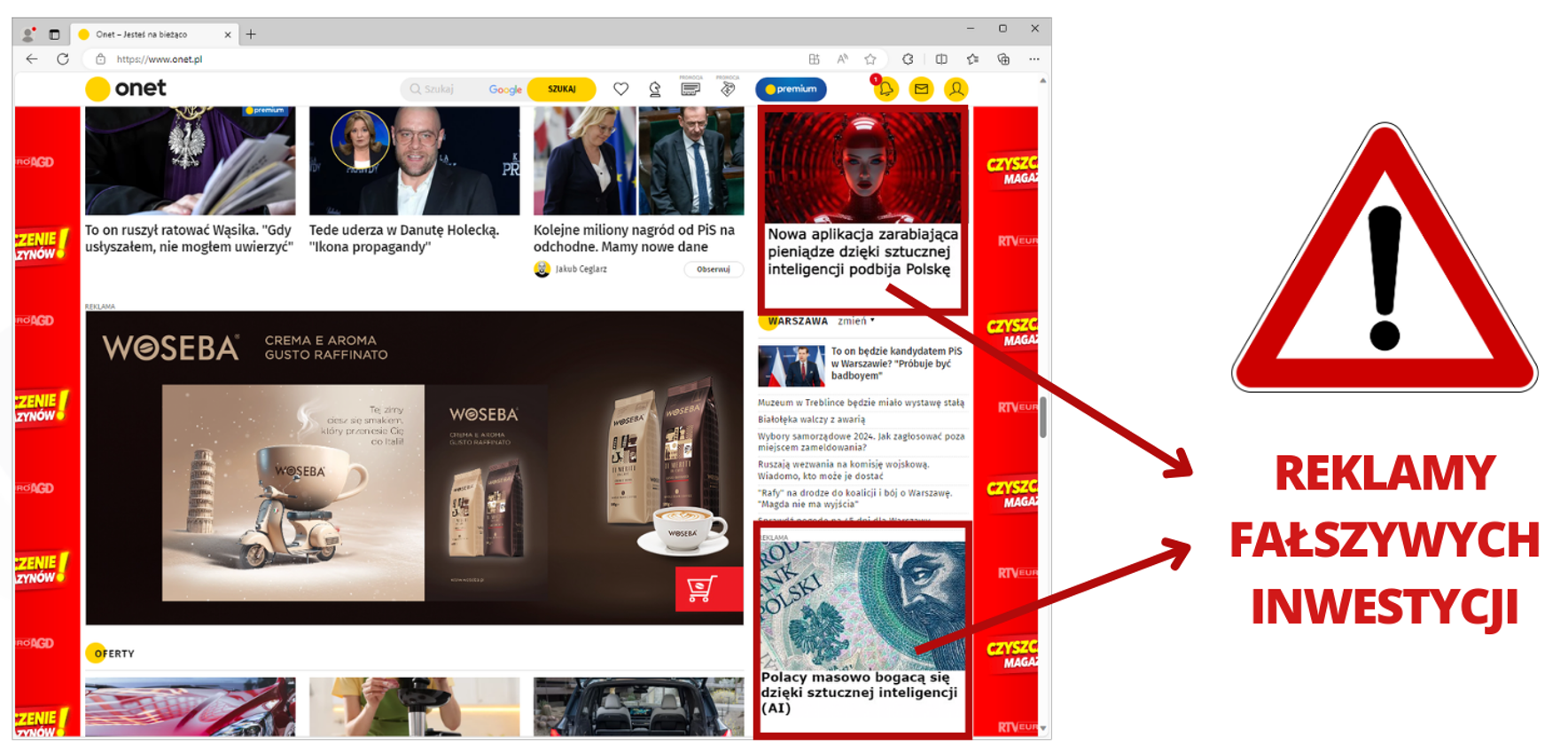

Fałszywe oferty (zarówno w postaci nagrań video, jak i statycznych reklam) dystrybuowane są poprzez:

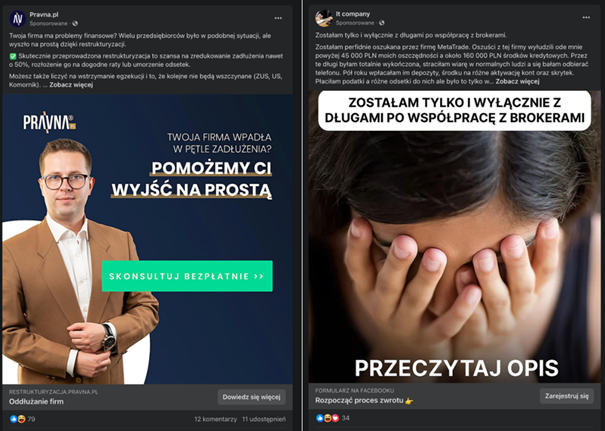

- reklamy na platformie Facebook (rys. 2),

rys. 2 Fałszywe inwestycje - reklamy na platformie Facebook

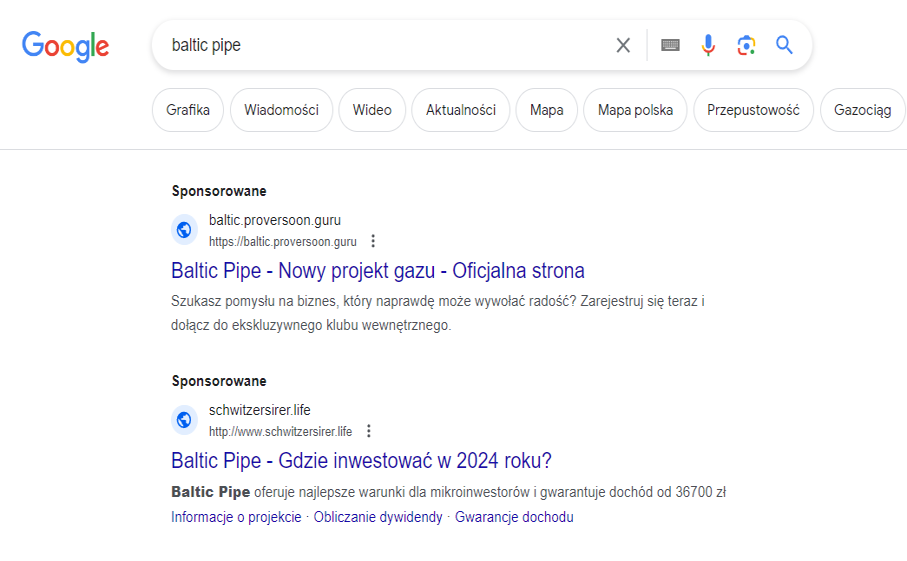

- reklamy w wyszukiwarce Google (rys. 3-4),

rys. 3 Fałszywe inwestycje - reklamy w wyszukiwarce Google 1/2

rys. 4 Fałszywe inwestycje - reklamy w wyszukiwarce Google 2/2

- reklamy w wyszukiwarce MSN (rys. 5),

rys. 5 Fałszywe inwestycje - reklamy w wyszukiwarce MSN

- reklamy GoogleAds (rys. 6).

rys. 6 Fałszywe inwestycje - reklamy GoogleAds

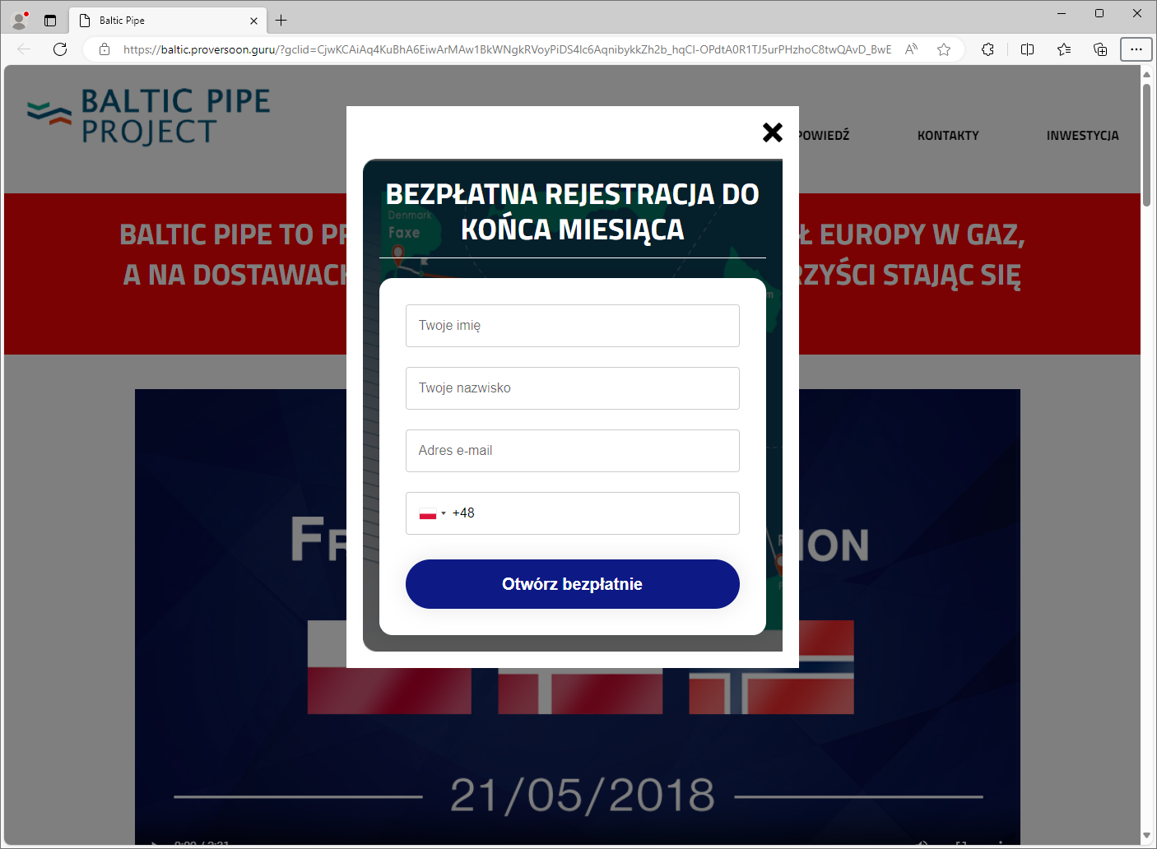

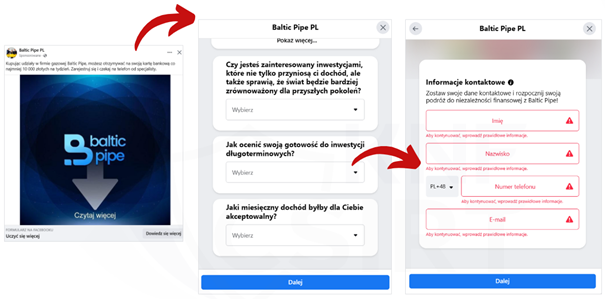

Po kliknięciu w link ofiara trafia na stronę, na której wymagane jest dokonanie rzekomej rejestracji. Zdarza się również, że formularz do wprowadzenia danych znajduje się bezpośrednio na Facebooku (rys. 7).

rys. 7 Fałszywe inwestycje - formularz na platformie Facebook

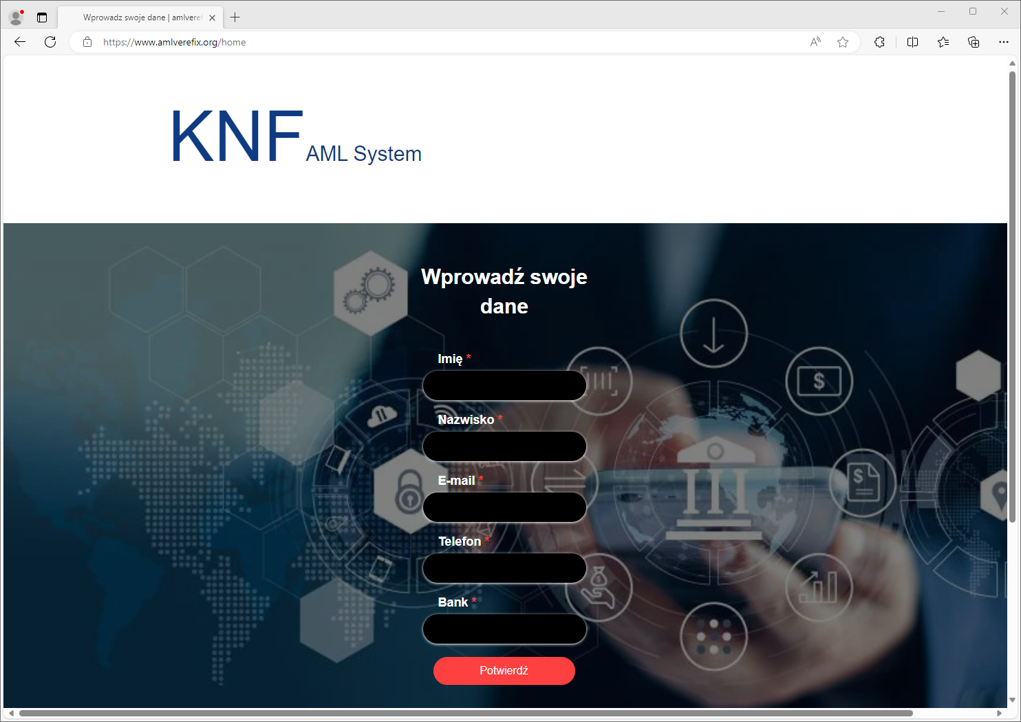

Dane pozyskane przez cyberprzestępców w ten sposób umożliwiają im nawiązanie kontaktu z potencjalną, już zmanipulowaną osobą, a w kolejnym kroku kradzież jej środków. Ponownie przestępcy wykorzystali również kolejny element opisywanego scenariusza i w sytuacji, kiedy ofiara twierdziła, że chce wypłacić rzekomo zarobione środki, atakujący informują o konieczności przejścia „weryfikacji AML”. Uzasadniają to potrzebą wypełnienia formalności sprawiających, że przychód nie będzie traktowany jako „pranie pieniędzy”. W tym celu wysyłają link, pod którym kryje się strona phishingowa podszywająca się pod wizerunek Komisji Nadzoru Finansowego (rys. 8-9). W rzeczywistości wykradane są dane uwierzytelniające do bankowości elektronicznej ofiary.

rys. 8 Fałszywe inwestycje - "weryfikacja AML", podszycie pod KNF 1/2

rys. 9 Fałszywe inwestycje - "weryfikacja AML", podszycie pod KNF 2/2

Coraz częściej przestępcy wykorzystują również wariant oszustwa, w którym rzekomo oferowana jest pomoc w odzyskaniu środków osobom, które padły już wcześniej ofiarami fraudu inwestycyjnego. Wszystko po to, ażeby prowadzić grę psychologiczną i nakłaniać do przekazania im kolejnych oszczędności. Niestety jest to nadal rodzaj przestępstwa, w którym osoby poszkodowane tracą wysokie kwoty (rys.10).

rys. 10 Fałszywe inwestycje - kolejny etap oszustwa

Podszycia pod banki

Przestępcy regularnie podszywają się pod Banki, aby wyłudzać informacje o kartach płatniczych oraz dane uwierzytelniające do bankowości elektronicznej. W styczniu 2024 roku przestępcy również wykorzystywali ten sposób działania.

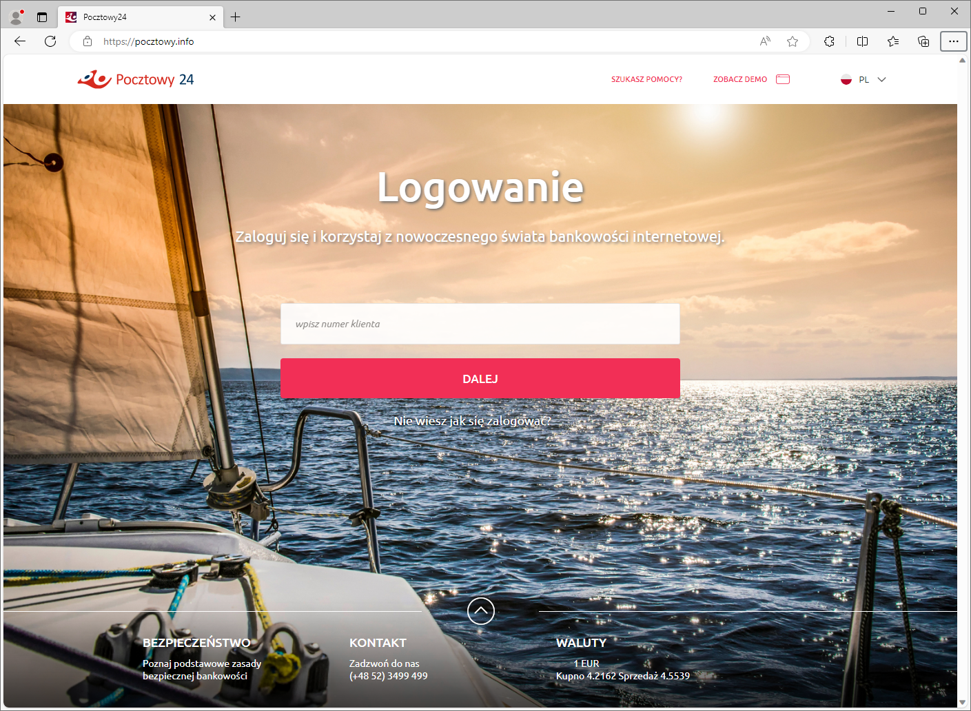

Podszycie pod Bank Pocztowy

Przestępcy podszywając się pod Bank Pocztowy starali się wyłudzi dane uwierzytelniające do bankowości elektronicznej.

Wygląd stron phishingowych, które oszuści wykorzystywali w opisywanej kampanii (rys. 11-12):

rys. 11 Strona phishingowa - podszycie pod Bank Pocztowy 1/2

rys. 12 Strona phishingowa - podszycie pod Bank Pocztowy 2/2

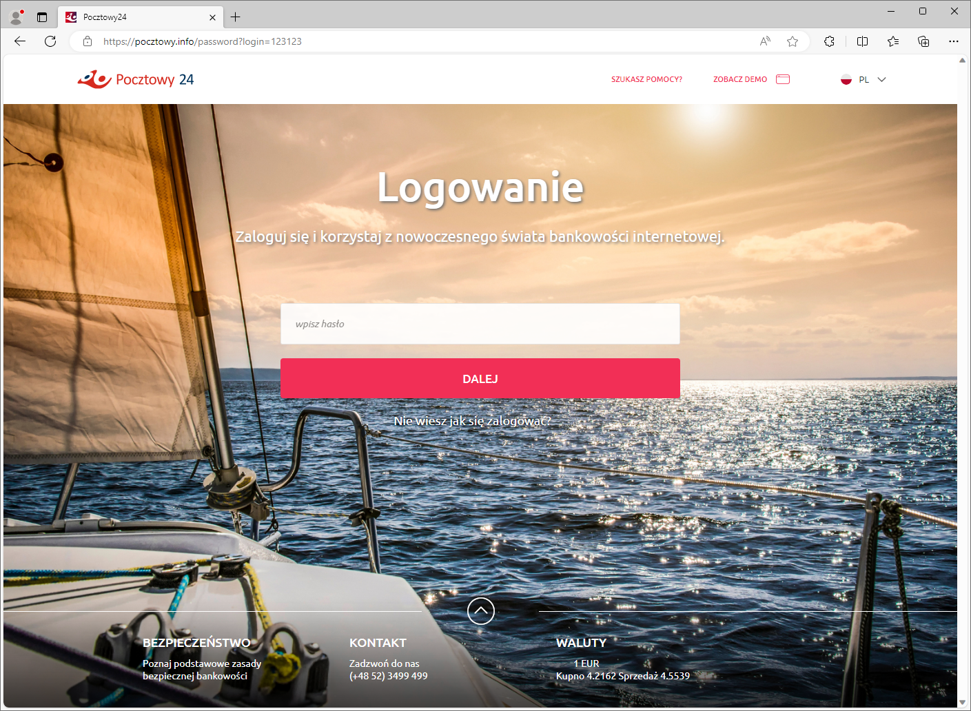

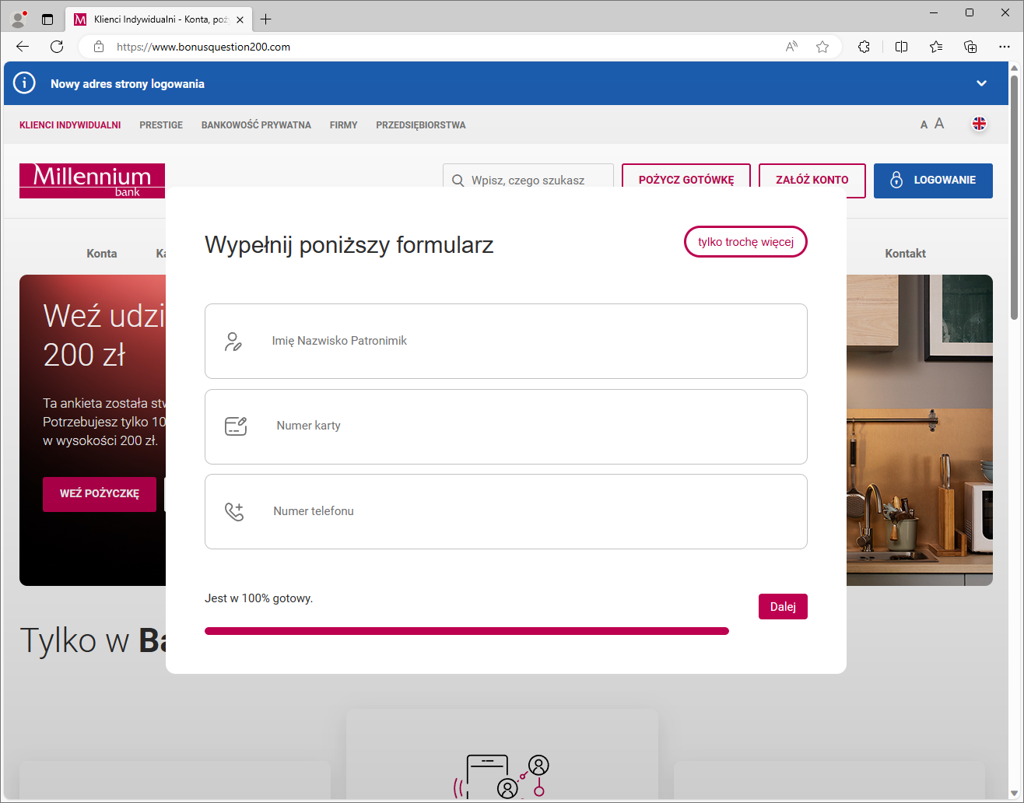

Podszycie pod Bank Millennium

Przestępcy podszywając się pod Bank Millennium starali się wyłudzi informacje o kartach płatniczych.

Wygląd stron phishingowych, które oszuści wykorzystywali w opisywanej kampanii (rys. 13-14):

rys. 13 Strona phishingowa - podszycie pod Bank Millennium 1/2

rys. 14 Strona phishingowa - podszycie pod Bank Millennium 2/2

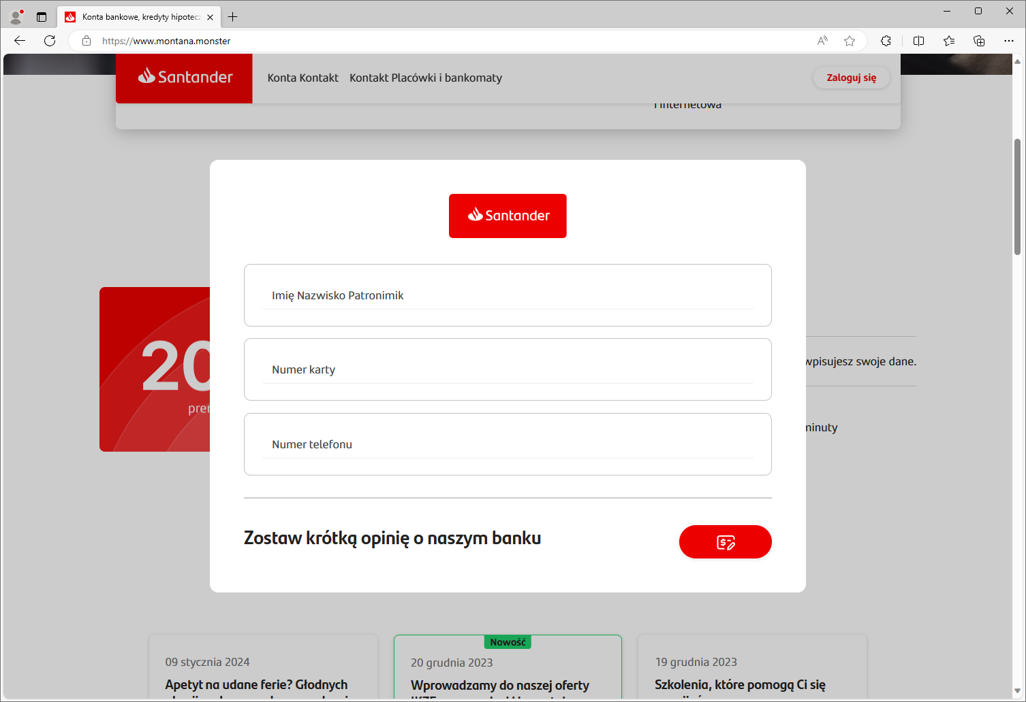

Podszycie pod Santander Bank Polska

Przestępcy podszywając się pod Santander Bank Polska starali się wyłudzi informacje o kartach płatniczych.

Wygląd strony phishingowej, którą oszuści wykorzystywali w opisywanej kampanii (rys. 15):

rys. 15 Strona phishingowa - podszycie pod Santander Bank Polska

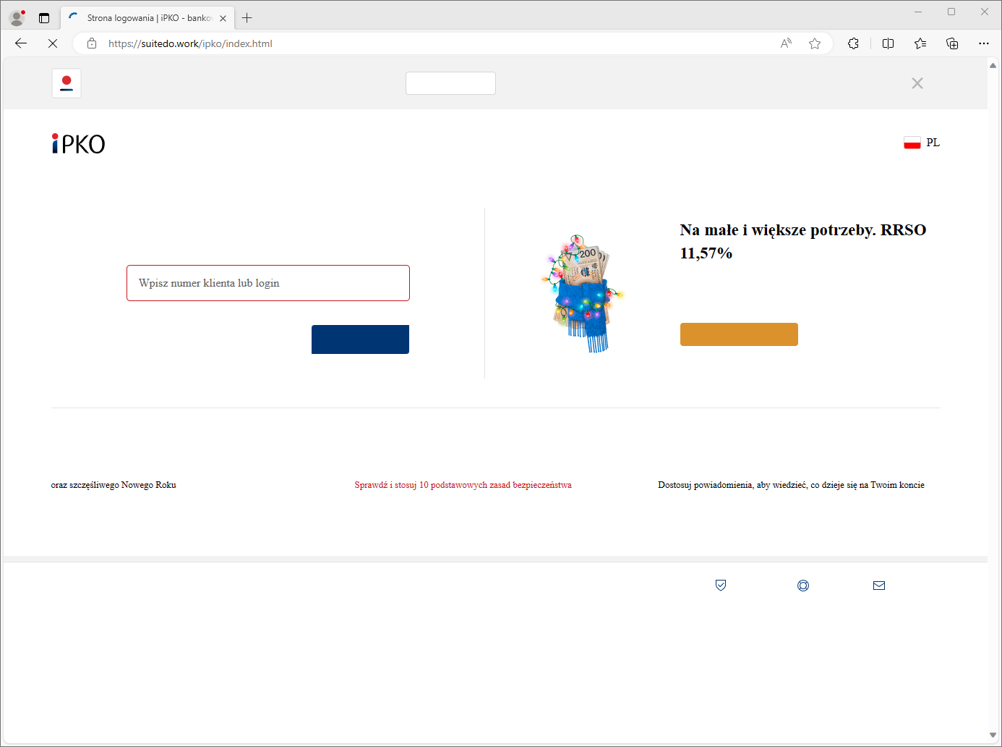

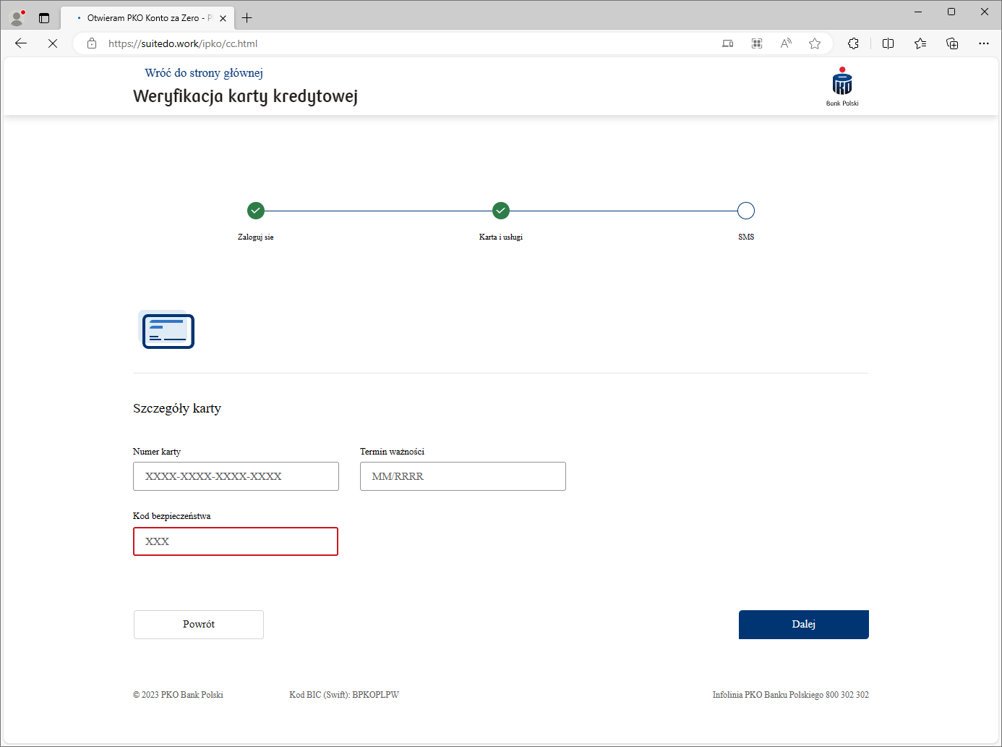

Podszycie pod Bank PKO BP

Przestępcy podszywając się pod Bank PKO BP starali się wyłudzić dane uwierzytelniające do bankowości elektronicznej oraz informacje o kartach płatniczych.

Wygląd stron phishingowych, które oszuści wykorzystywali w opisywanej kampanii (rys. 16-17):

rys. 16 Strona phishingowa - podszycie pod PKO BP 1/2

rys. 17 Strona phishingowa - podszycie pod PKO BP 2/2

Fałszywe wiadomości SMS

Znanym od lat sposobem dystrybucji domen phishingowych są wiadomości SMS. W styczniu 2024 roku atakujący nadal wykorzystywali tę drogę dystrybucji domen phishingowych, jednocześnie wykorzystując znane już w historii scenariusze działania. Przede wszystkim podszywali się pod firmy kurierskie, starając się wyłudzić informacje o kartach płatniczych. Wartym uwagi jest też fakt, że podobne schematy działania widoczne są w kampaniach zagranicznych, w których zainteresowaniem przestępców również cieszą się informacje o kartach.

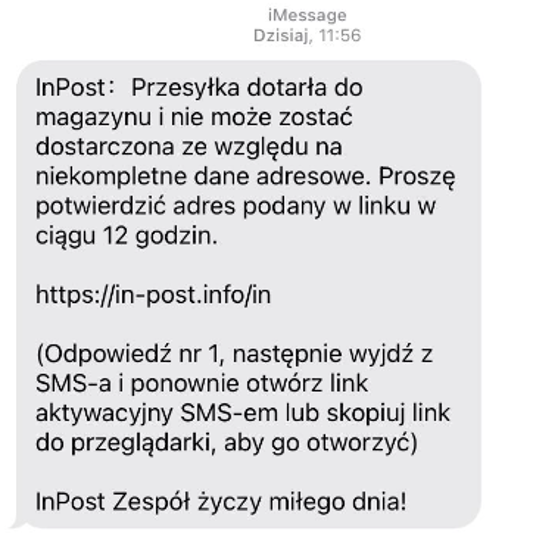

Przestępcy podszywając się pod firmę InPost rozsyłali wiadomości SMS, w których informowali o rzekomych niekompletnych danych adresowych. Wiadomość zawierała link, po kliknięciu którego ofiara trafiała na stronę podszywającą się pod markę InPost. Tam atakujący starali się pozyskać dane karty płatniczej.

Wiadomość SMS zawierająca stronę phishingową (rys. 18 ):

rys. 18 Wiadomość SMS podszywająca się pod InPost

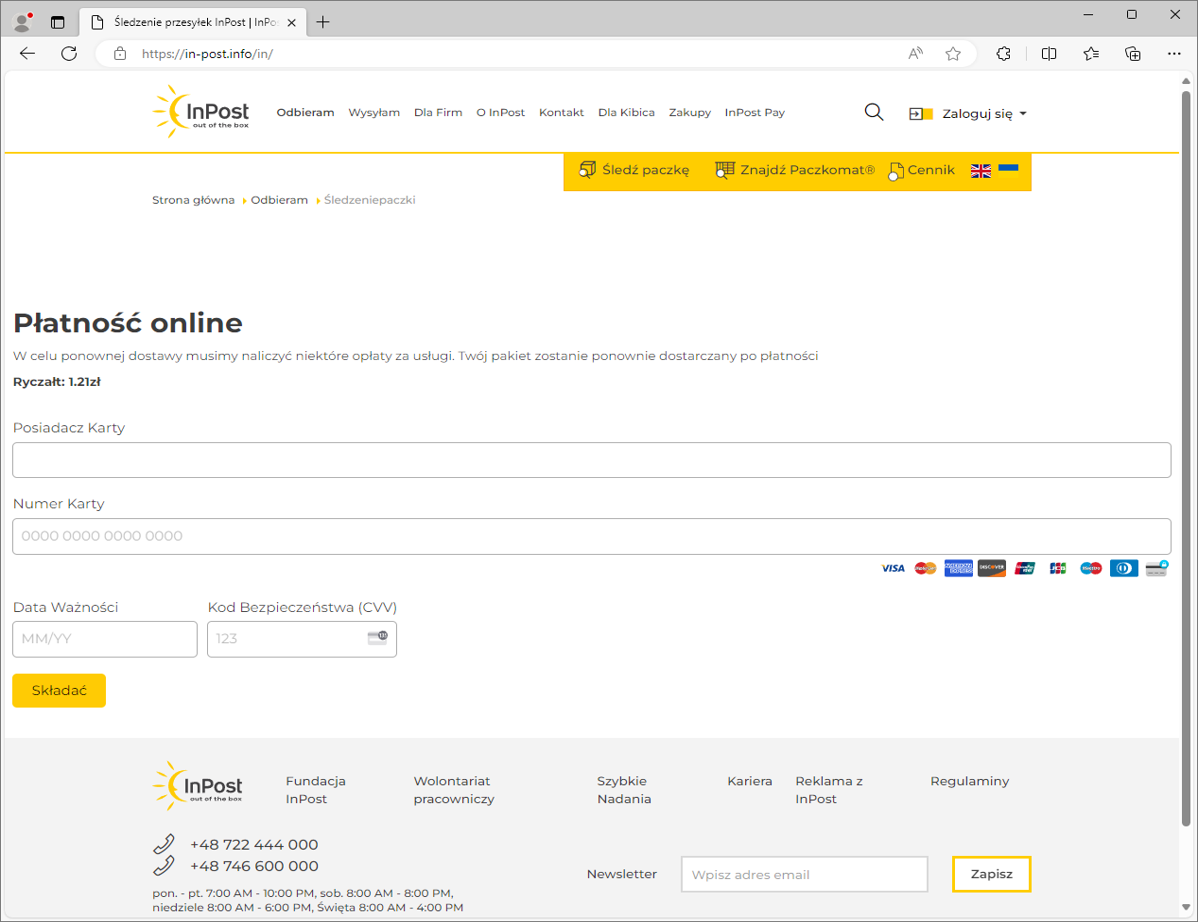

Wygląd strony phishingowej, którą oszuści wykorzystywali w opisywanej kampanii (rys. 19):

rys. 19 Strony phishingowe - podszycie pod InPost

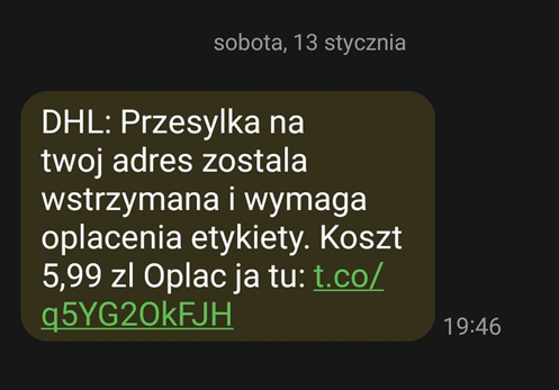

Opłać etykietę, czyli podszycie pod DHL

Przestępcy podszywając się pod firmę DHL rozsyłali wiadomości SMS,w których informowali o rzekomej konieczności dokonania opłaty za etykietę. Wiadomość zawierała link, po kliknięciu którego ofiara trafiała na stronę podszywającą się pod markę InPost. Tam atakujący starali się pozyskać dane karty płatniczej.

Wiadomość SMS zawierająca stronę phishingową (rys. 20):

rys. 20 Wiadomość SMS podszywająca się pod DHL

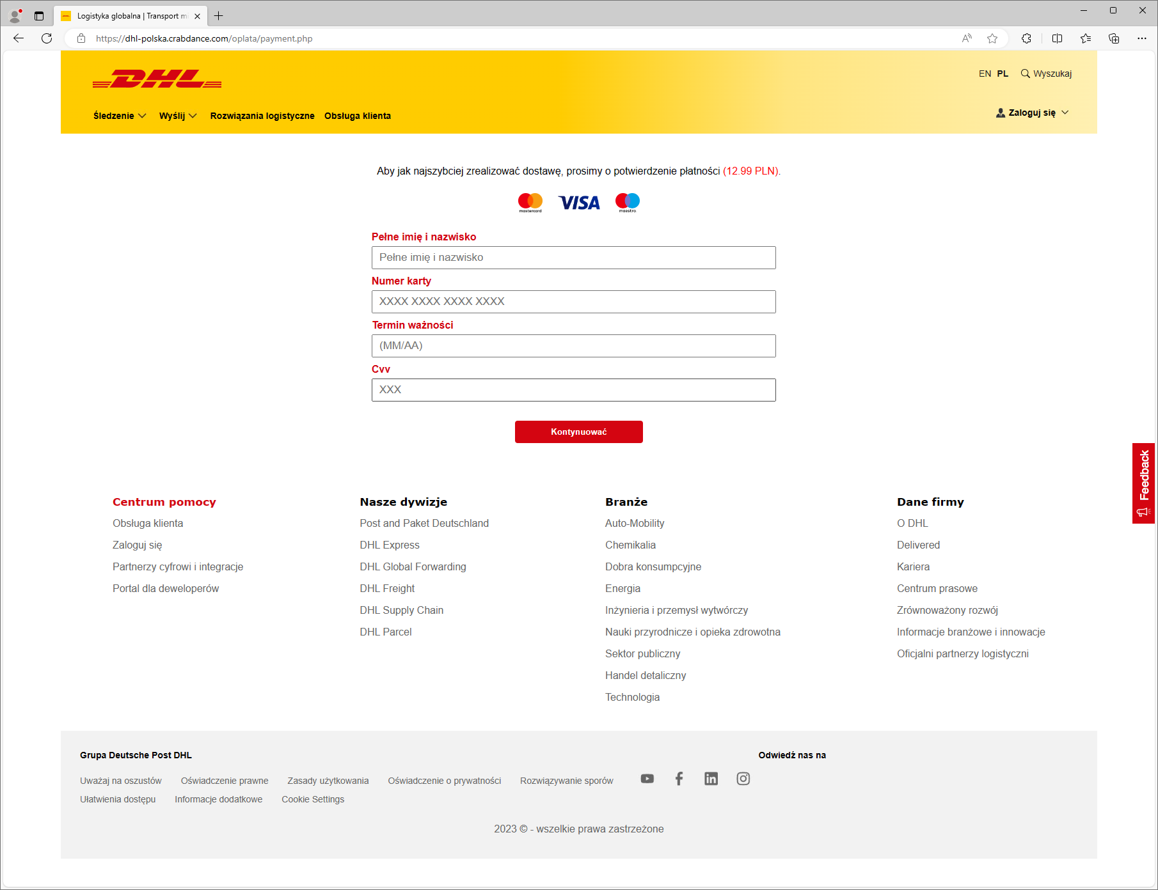

Przykłady strony phishingowej, którą oszuści wykorzystywali w opisywanej kampanii (rys. 21):

rys. 21 Strony phishingowe - podszycie pod DHL

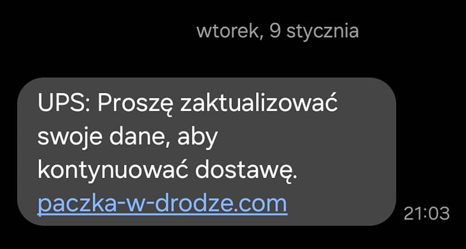

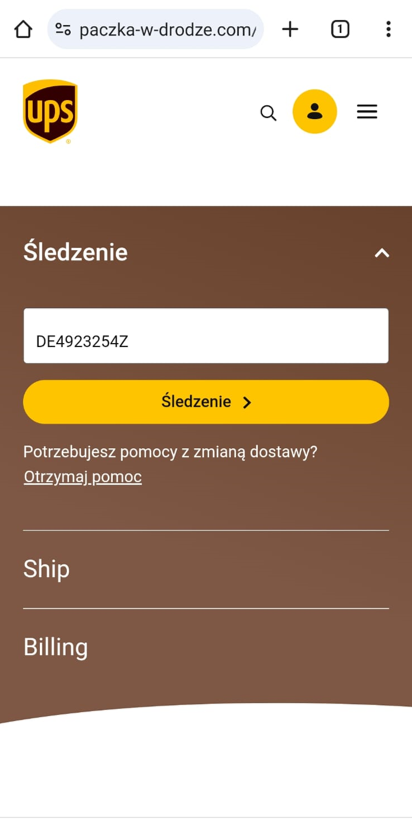

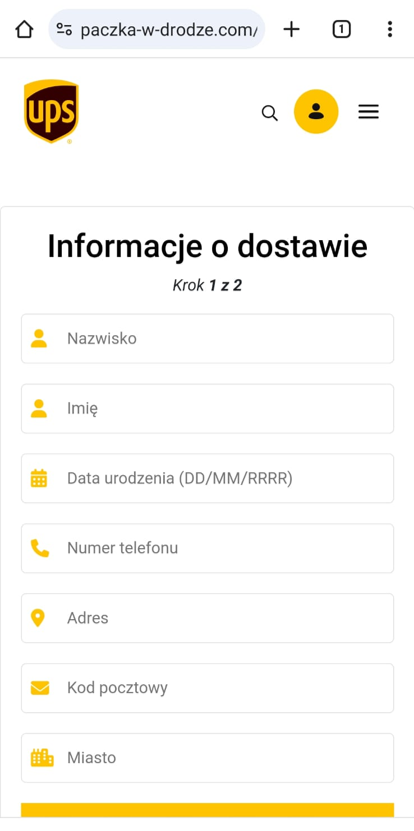

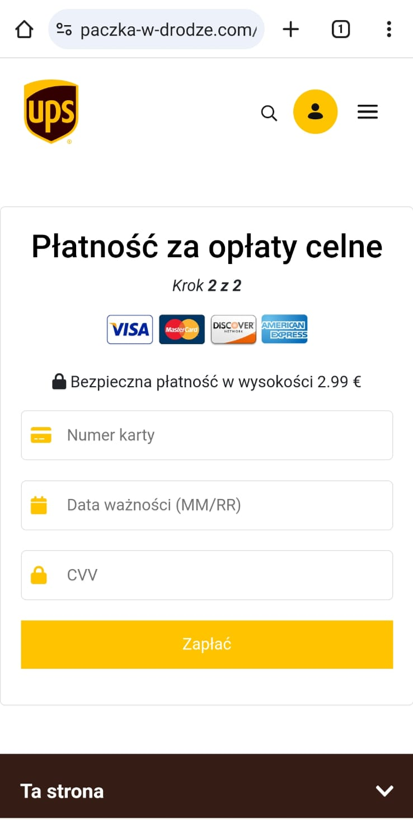

Zaktualizuj dane, czyli podszycie pod UPS

Przestępcy podszywając się pod firmę UPS rozsyłali wiadomości SMS, w których informowali o rzekomej konieczności aktualizacji danych. Wiadomość zawierała link, po kliknięciu którego ofiara trafiała na stronę podszywającą się pod markę UPS. Tam atakujący starali się pozyskać dane karty płatniczej.

Wiadomość SMS zawierająca stronę phishingową (rys. 22):

rys. 22 Wiadomość SMS podszywająca się pod UPS

Przykłady stron phishingowych, które oszuści wykorzystywali w opisywanej kampanii (rys. 23):

rys. 23 Strony phishingowe - podszycie pod UPS

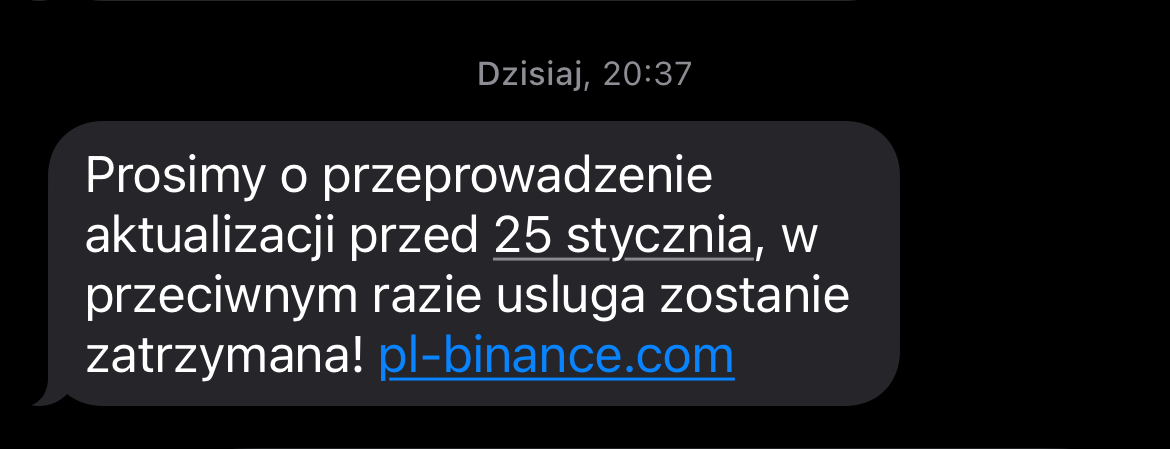

Zatrzymanie usługi, czyli podszycie pod Binance

Przestępcy podszywając się pod Binance, informowali o rzekomej konieczności aktualizacji danych. W wiadomości znajdował się link, po kliknięciu w który ofiara trafiała na stronę phishingową, gdzie proszona była o wpisanie danych logowania do portalu.

Wiadomość SMS zawierająca stronę phishingową (rys. 24):

rys. 24 Wiadomość SMS podszywająca się pod Binance

Przykład strony phishingowej, którą oszuści wykorzystywali w opisywanej kampanii (rys. 25):

rys. 25 Strona phishingowa - podszycie pod Binance

Fałszywe wiadomości e-mail

Podobnie do wiadomości SMS, również drogą mail’ową jest równie często wykorzystywana przez przestępców do dystrybucji kampanii phishingowych. W styczniu 2024 roku atakujący nadal ja wykorzystywali.

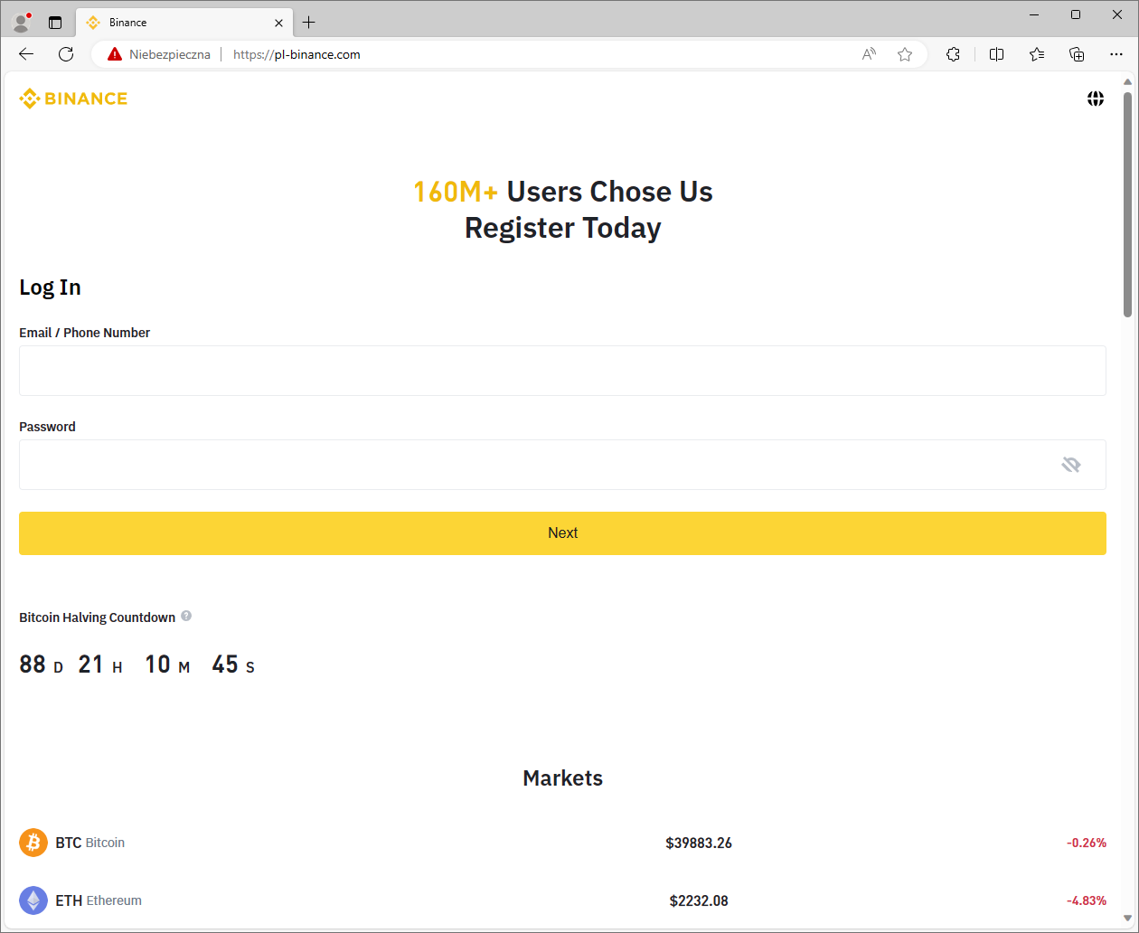

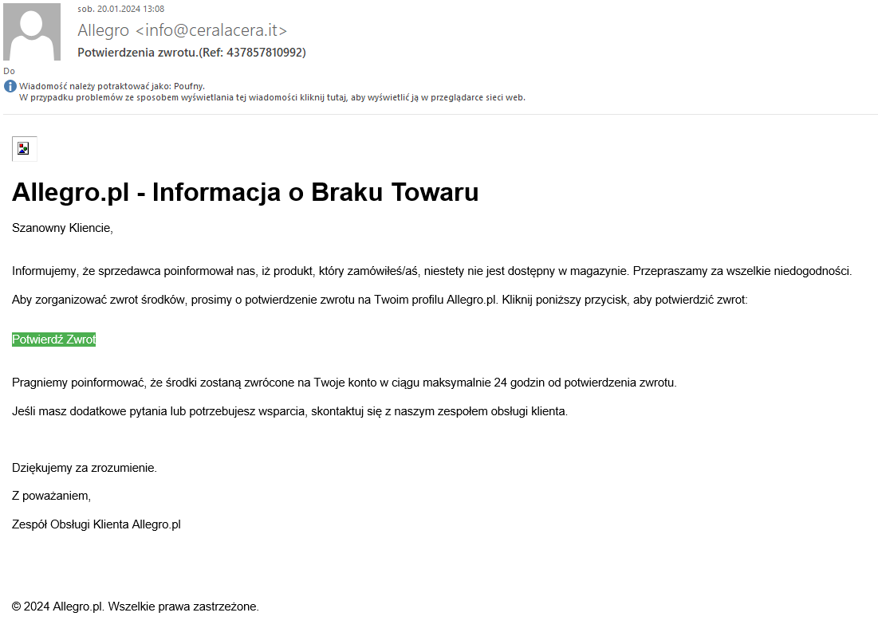

Brak towaru i odbiór środków, czyli podszycie pod Allegro

Przestępcy podszywając się pod portal Allegro rozsyłali wiadomości e-mail. Informowali o rzekomych braku zamówionych produktów oraz konieczności odebrania wcześniej wpłaconych środków. Wiadomość zawierała link (hiperłącze pod „Potwierdź Zwrot”) po kliknięciu, którego ofiara trafiała na stronę podszywającą się pod markę Allegro. Tam atakujący starali się pozyskać dane karty płatniczej.

Wiadomość e-mail zawierająca stronę phishingową (rys.26):

rys. 26 Wiadomość e-mail podszywająca się pod Allegro

Przykład strony phishingowej, którą oszuści wykorzystywali w opisywanej kampanii (rys. 27):

rys. 27 Strona phishingowa - podszycie pod Allegro

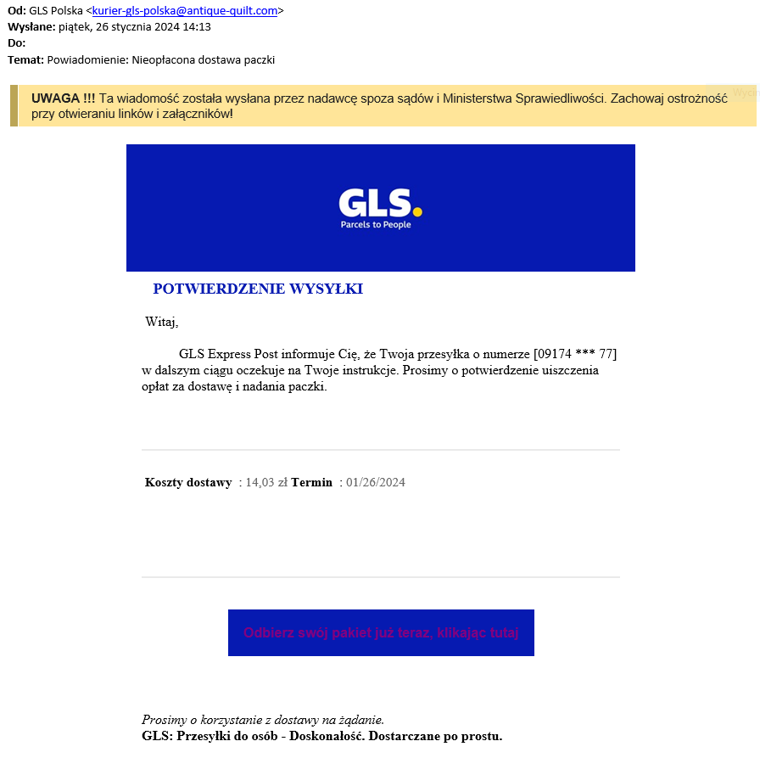

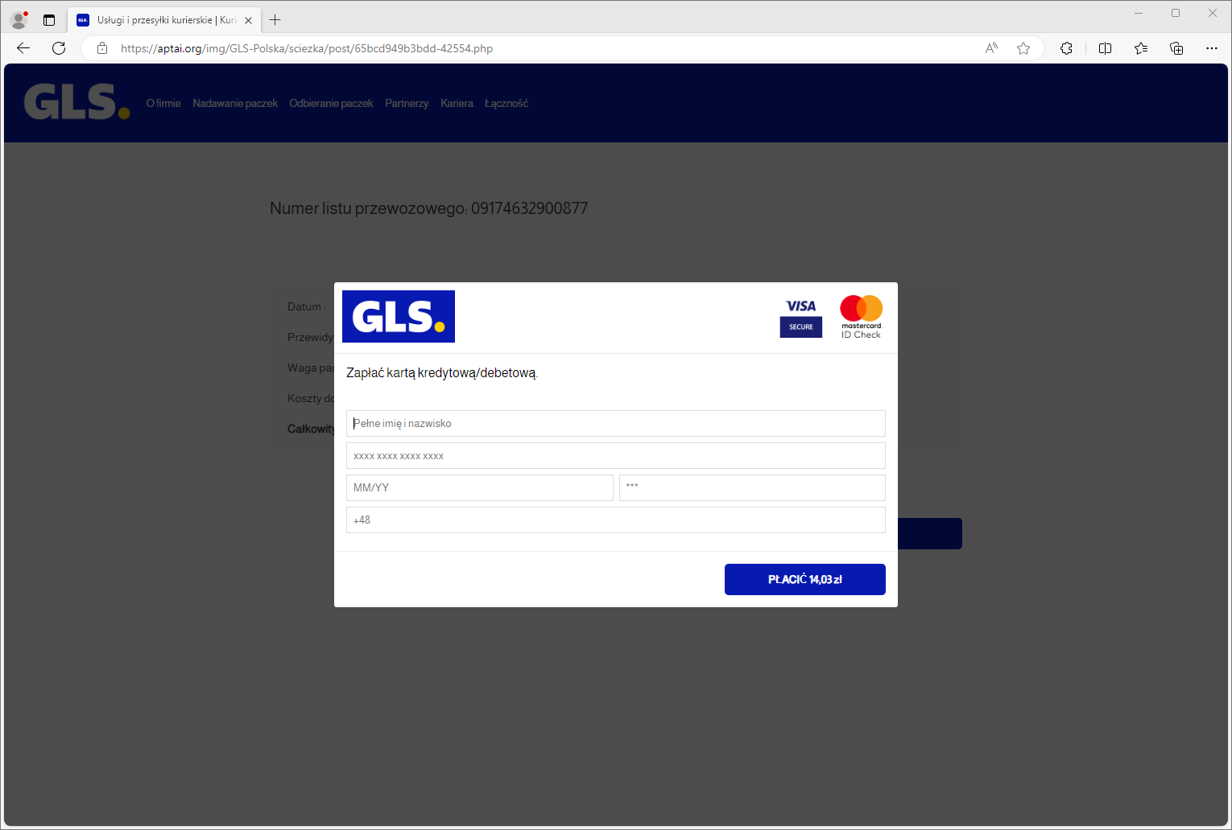

Uiszczenie opłaty, czyli podszycie pod GLS

Przestępcy podszywając się pod firmę kurierską GLS rozsyłali wiadomości e-mail. Informowali o rzekomej konieczności potwierdzenia dokonania opłaty za dostawę paczki. Wiadomość zawierała link (hiperłącze pod „Odbierz swój pakiet już teraz, klikając tutaj”) po kliknięciu, którego ofiara trafiała na stronę podszywającą się pod markę GLS. Tam atakujący starali się pozyskać dane karty płatniczej.

Wiadomość e-mail zawierająca stronę phishingową (rys.28):

rys. 28 Wiadomość e-mail podszywająca się pod GLS

Przykład strony phishingowej, którą oszuści wykorzystywali w opisywanej kampanii (rys. 29):

rys. 29 Strona phishingowa - podszycie pod GLS

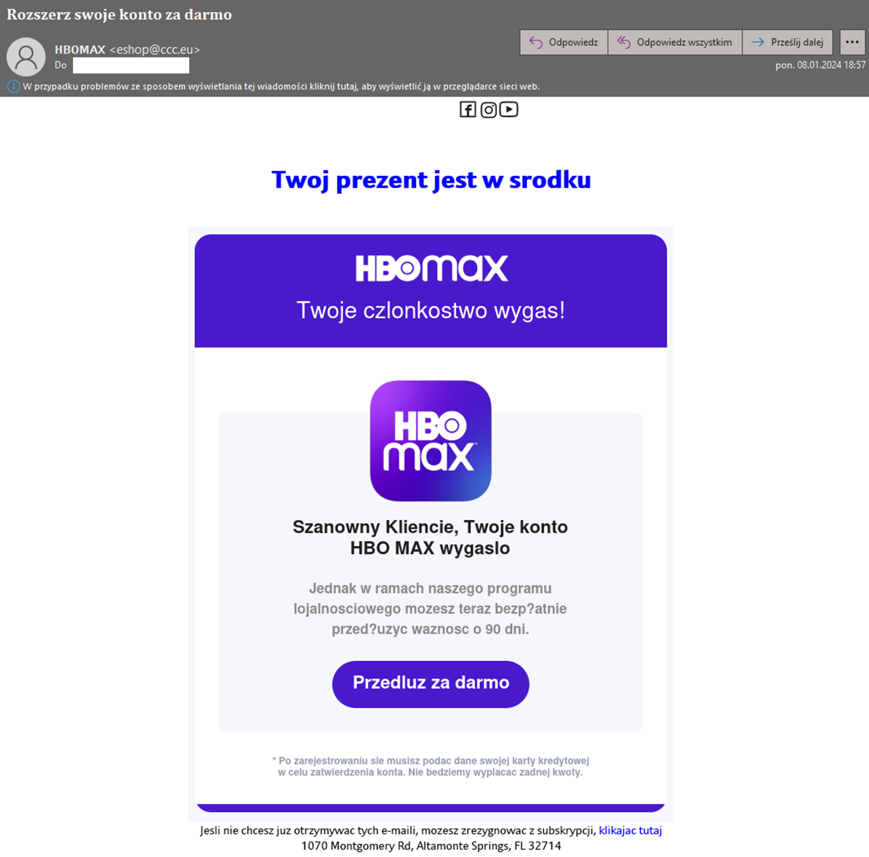

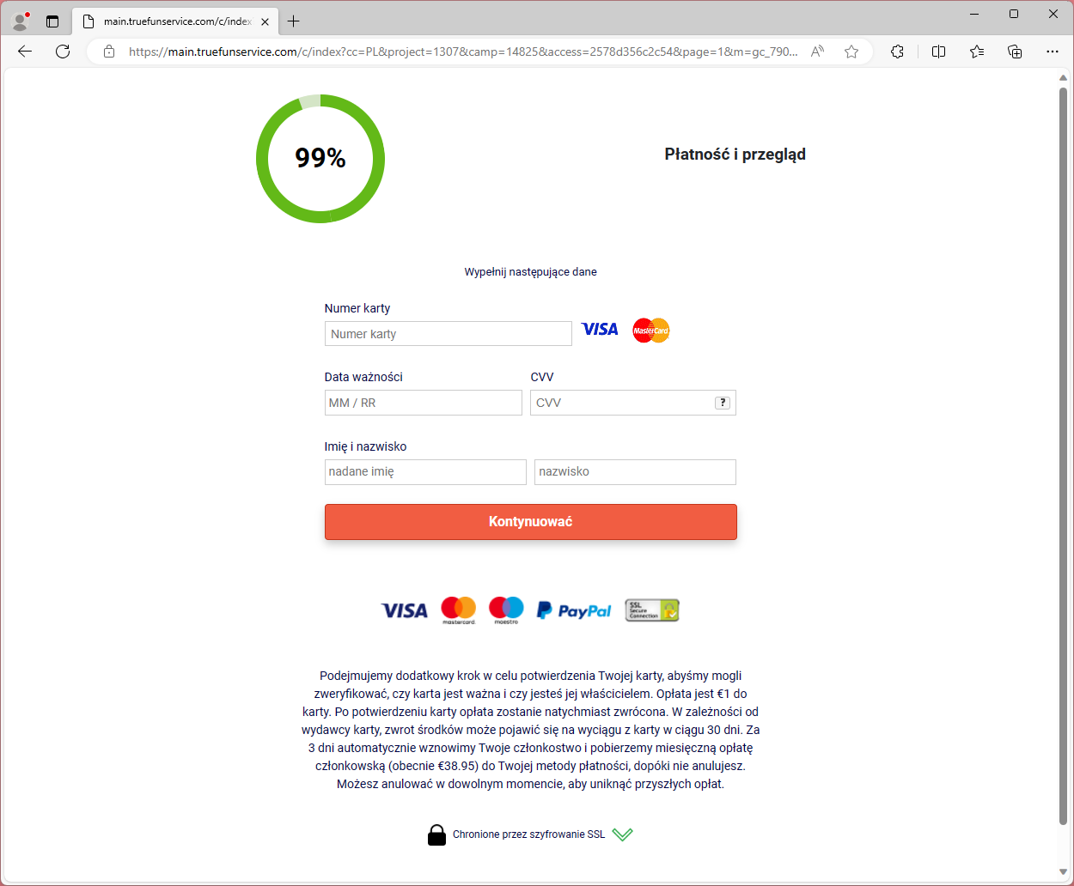

Twoje członkostwo wygasa, czyli podszycie pod HBO MAX

Przestępcy podszywając się pod platformę streaming’ową HBO MAX rozsyłali wiadomości e-mail. Informowali o rzekomych wygaśnięciu konta i możliwości darmowego przedłużenia ważności pakietu. Wiadomość zawierała link (hiperłącze pod „Przedluz za darmo”) po kliknięciu, którego ofiara trafiała na stronę podszywającą się pod markę HBO MAX. Tam atakujący starali się pozyskać dane karty płatniczej.

Wiadomość e-mail zawierająca stronę phishingową (rys.30):

rys. 30 Wiadomość e-mail podszywająca się pod HBO MAX

Przykład strony phishingowej, którą oszuści wykorzystywali w opisywanej kampanii (rys. 31):

rys. 31 Strona phishingowa - podszycie pod HBO MAX

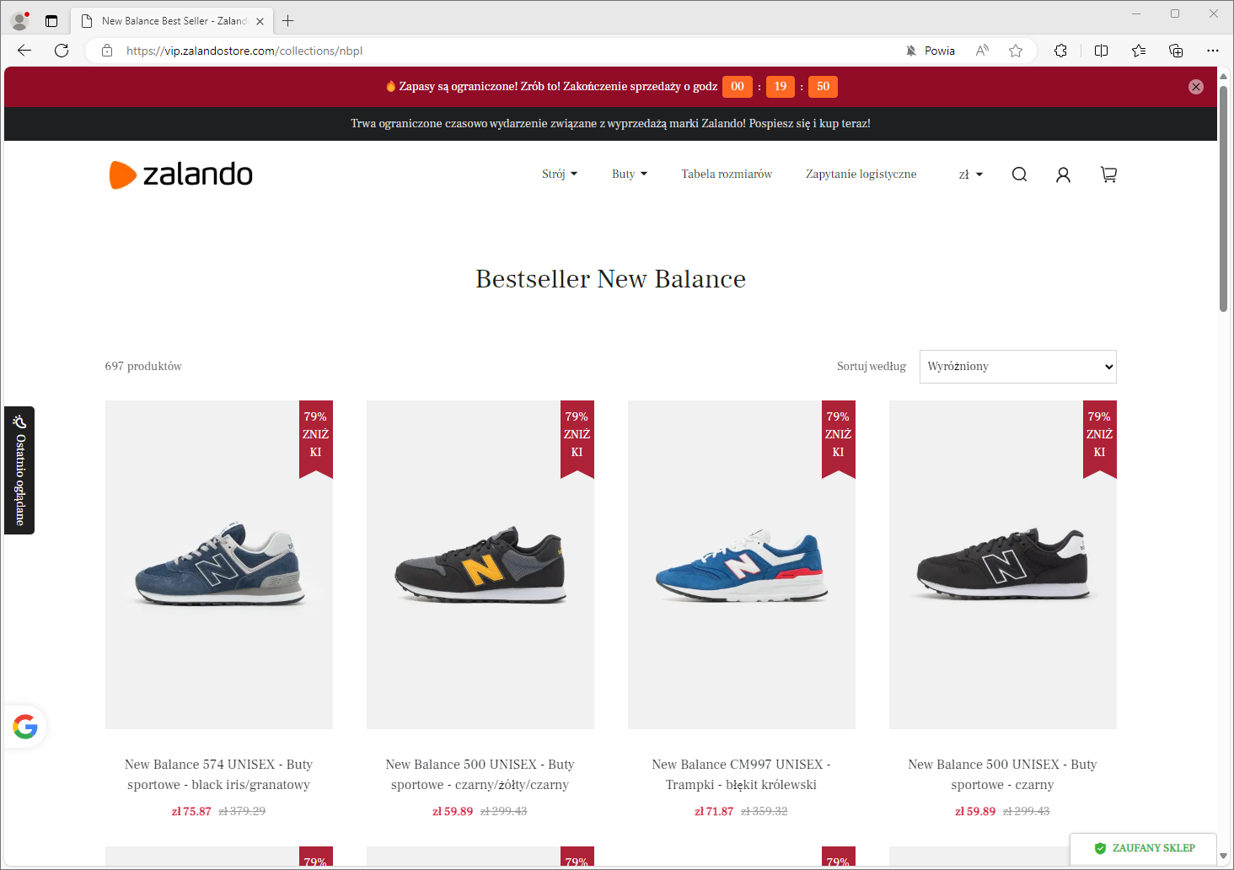

Atrakcyjne okazje cenowe

Cyberprzestępcy publikowali reklamy, w których oferowali produkty w konkurencyjnych cenach. Na stronach phishingowych podszywali się pod sklep Zalando. Po wejściu na stronę, ofiara musiała wypełnić formularz osobowy, a następnie zachęcana była do wpisania danych karty płatniczej. W ten sposób dane te trafiały w ręce przestępców.

Reklama na platformie Facebook, zawierające stronę phishingową (rys. 32):

rys. 32 Reklama na portalu Facebook - podszycie pod sklep Zalando

Strona phishingowa wyłudzająca dane kart płatniczych (rys. 33):

rys. 33 Strona phishingowa – fałszywa sprzedaż

O nowych sposobach działania oszustów informujemy za pośrednictwem mediów społecznościowych. Zachęcamy do obserwowania kont CSIRT KNF w serwisach Twitter, LinkedIn oraz Facebook.