Doxing oznacza czynność pozyskiwania i upubliczniania informacji identyfikujących tożsamość osób fizycznych (najczęściej) lub organizacji (rzadziej), bądź ujawniania o tych podmiotach nieznanych wcześniej faktów. Zjawisko to występuje w Internecie. W szczególności ujawniane informacje dotyczą tożsamości (imię i nazwisko i/lub powiązanie ich z używanymi nazwami użytkownika), danych teleadresowych, identyfikatorów urzędowych, geolokalizacji, adresów sieciowych lub identyfikatorów sprzętowych (IP/MAC), identyfikatorów reklamowych w urządzeniach elektronicznych, a także cech socjodemograficznych, fizycznych, fizjologicznych, umysłowych, ekonomicznych, kulturowych, społecznych, w tym rodzinnych, a także statusu prawnego[1]. Według polskiego prawa ujawnienie tożsamości osób używających pseudonimów w Internecie stanowi naruszenie dóbr osobistych i nie podlega przedawnieniu.

Czasownik przechodni „dox” bywa zapisywany jako „doxx” lub wyrażany w formie ciągłej: „doxing”. Jest to neologizm, skrótowiec słowa „documents” („dokumenty”); „docs”, zamieniono slangowo w pisowni na „dox”. Pojęcie „dox” wywodzi się od związku frazeologicznego „dropping documents”. Jak wiele innych zjawisk (np. spam lub trolling) doxing powstał w sieci grup dyskusyjnych Usenet. Symboliczną cezurą jest lista Władymira Fomina opublikowana w grupie dyskusyjnej alt.culture.usenet 15 stycznia 1996 roku. Figurowały na niej osoby, których tożsamość ujawnił w związku zaistniałym konfliktem w grupie. W. Fomin upublicznił rzekomą lub rzeczywistą hipokryzję osób odgrywających w Internecie role niezgodne z ich rzeczywistymi rolami społecznymi i postawami. Ostatnie dziesięciolecie XX wieku to apogeum subkultury hakerskiej, dla której anonimowość pełniła wartość autoteliczną. Doxing stanowił wówczas akt odwetu, najczęściej ocenianego negatywnie, z uwagi na sprzeniewierzanie się panującym wówczas zasadom.

Doxing odbywa się w kilku typowych kontekstach, w każdym jednak z nich efektem końcowym jest zaszkodzenia reputacji zawodowej oraz destruktywne oddziaływanie na więzi rodzinne i przyjacielskie. Może być on różnie oceniany pod względem etycznym, zarówno pozytywnie, jak i negatywnie.

Po pierwsze, celem doxingu najczęściej jest zawstydzanie i/lub nękanie (zjawisko reguluje art. 190a § 1 Kodeksu karnego - cyberstalking). Doxing jest pierwszym etapem działania, po nim następują uciążliwe lub obraźliwe wiadomości, połączenia telefoniczne, wysyłka niezamówionych towarów za pobraniem, a nawet sprowokowanie organów ścigania do siłowej interwencji wobec ofiary doxingu. Warto podkreślić, że te działania nie wchodzą w zakres definicji pojęcia doxingu. Przykładem jest atak o podłożu obyczajowym na amerykańską nastolatkę Jessi Slaughter i jej ojca dokonany przez użytkowników forum obrazkowego (imageboard) 4chan w 2010 roku.

Po drugie, doxing może również towarzyszyć aktom cyberprzestępczym, nastawionym na zysk i jednocześnie mieć charakter masowy. W 2015 roku cyberprzestępcy ujawnili bazę danych serwisu randkowego Ashley Madison po odmowie właścicieli serwisu dokonania zapłaty okupu. Liczni zarejestrowani w serwisie doświadczyli wskutek ujawnienia danych szkód w relacjach osobistych i zawodowych.

Po trzecie, doxing służy piętnowaniu lub ujawnieniu organom ścigania agresywnych lub uznanych za groźne osób. Jest on zatem z perspektywy socjologicznej jednym ze środków kontroli społecznej, wywierając presję za pomocą tak zwanych sankcji rozproszonych. Egzemplifikację stanowi identyfikacja i ujawnienie organom ścigania właściciela sklepu Sheep Marketplace funkcjonującego w sieci Tor, oferującego środki psychoaktywne. Właściciel sklepu Tomasz Jirikovsky dokonał zaboru środków wpłacanych przez klientów, a następnie sklep zlikwidował. Użytkownicy sklepu zidentyfikowali go na podstawie logotypów wykonanych przez jego partnerkę, jego specjalizacji programistycznej oraz komentarzy pozostawionych przezeń w kodzie sklepu.

Po czwarte, doxing odgrywa ważną rolę w partycypacji politycznej – związany jest z haktywizmem, to jest uczestnictwem w polityce online z użyciem środków niekonwencjonalnych. Jednym z takich działań było BlueLeaks – ujawnienie 269 gigabajtów wewnętrznych danych organów ścigania USA przez haktywistów Anonymous w 2020 roku. Dane opublikował portal wyciekowy Distributed Denial of Secrets. Zawierały one liczne dane osobowe funkcjonariuszy. Z kolei w Federacji Rosyjskiej w 2019 roku funkcjonował w serwisie Telegram projekt Wizjer (Глазок) ujawniający dane osobowe funkcjonariuszy, którzy wykazywali się brutalnością wobec uczestników protestów.

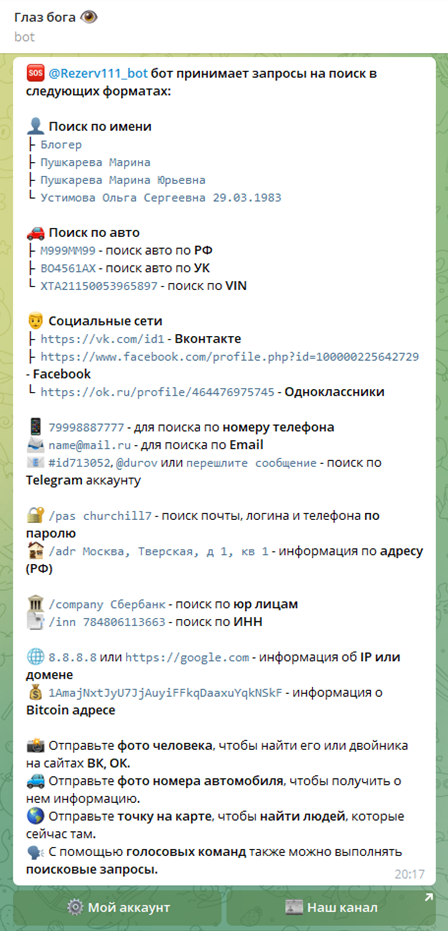

Tworzone są narzędzia umożliwiające zautomatyzowanie dokonywanie doxingu. Na przykład powstała w 2016 roku aplikacja FindClone.ru, umożliwiająca identyfikację tożsamości osób na podstawie fotografii. Zasoby programu ograniczają się do użytkowników medium VK. Aplikacją tą posłużył się bułgarski dziennikarz śledczy Christo Grozev identyfikując dwóch oficerów rosyjskich związanych ze zestrzeleniem lotu 17 Malaysia Airlines. Innym narzędziem jest rosyjski serwis Oko Boga (Глаз бога) pozwalający na pozyskanie pełnego dossier osób (głównie zamieszkałych w FR) na podstawie ogólnodostępnych informacji.

Techniki dokonywania doxingu (zarówno legalne, jak i nielegalne) oraz sposoby samoobrony są liczne, zaś ich wyłożenie - czasochłonne. Wiele możliwości ochrony może jednak łatwo wdrożyć nawet niezaawansowany użytkownik komputera. W tym kontekście należy polecić przygotowany przez „New York Times” trzyczęściowy przewodnik „Digital Security Education Hub”[2].

Ryc. Zrzut ekranu przedstawiający menu bota sieciowego Oko Boga - umożliwia zorientowanie się w potencjalnym zakresie i treści doxingu.

[1] Porównaj: B. Schneier, Doxing as an Attack, „Schneier On Security”, 02.01.2015, w: https://www.schneier.com/blog/archives/2015/01/doxing_as_an_at.html [https:// perma.cc/VL4R-5VC2].

[2] https://docs.google.com/document/d/1AyDO5QDp9UUbHHGT3d9JpcTni94xpY66q657a8rDz4I/edit.

[D. Mider]