Deepfake to technologia wykorzystująca sztuczną inteligencję do generowania realistycznych filmów lub dźwięków, które są manipulacjami. Deepfake wykorzystują techniki uczenia maszynowego i sztucznych sieci neuronowych do naśladowania wyglądu, głosu i manier osoby, tworząc fałszywe materiały wideo lub audio, które mogą wyglądać i brzmieć jak rzeczywiste. Technologia ta jest wykorzystywana w działaniach przestępczych.

Wykaz haseł

B

C

H

N

O

S

Definicje

SQL Injection – rodzaj ataku komputerowego, w którym atakujący wykorzystując lukę w zabezpieczeniach aplikacji, przesyła dane, które są wykorzystywane przy wykonaniu zapytań (SQL) do bazy danych. Korzystając z tej techniki, atakujący jest w stanie modyfikować zapytania SQL przesyłane do bazy danych, co w praktyce często umożliwia mu na nieuprawnione uzyskanie dostępu do danych lub ich modyfikację. W tego typu atakach najczęściej wykorzystywane są błędy w oprogramowaniu polegające na nieodpowiednim filtrowaniu lub typowaniu wprowadzanych danych. Podatność jest charakterystyczna dla systemów, które na podstawie danych przesyłanych przez użytkownika generują dynamiczne zapytanie do bazy danych.

Rodzaje ataków SQL Injection

Podstawowa klasyfikacja ataków SQL Injection wynikająca z rodzaju odpowiedzi jaką otrzymuje atakujący:

- In-band SQL Injection

- Error-based SQL Injection

- Union-based SQL Injection

- Inferential (Blind) SQL Injection

- Time-based Blind SQL Injection

- Boolean-based (content-based) Blind SQL Injection

- Out-of-band SQL Injection

- Compounded SQL Injection

Przykłady implementacji ataku [1]

Poniżej przykład fragmentu aplikacji zawierającej podatność SQL Injection oraz sposób jej wykorzystania przez atakujących.

|

String query = "SELECT * FROM documents WHERE documentName = '" + request.getParameter("docName")+”’”; executeQuery(query); |

Zapytanie SQL zwracające informację odnośnie wskazanego przez użytkownika dokumentu.

| https://www.example.com/documents/?docName=ABC123 |

Po przesłaniu parametru docName=ABC123 w powyższym żądaniu od użytkownika w bazie danych wywoływane zostanie zapytanie:

| SELECT * FROM documents WHERE documentName='ABC123'; |

Atakujący może zmodyfikować przesyłane żądanie wprowadzając tam dodatkową frazę ‘OR’1’=’1

| https://www.example.com/documents/?docName=ABC123’OR’1’=’1 |

Ciąg znaków wprowadzony przez atakującego spowoduje modyfikację zapytania przesyłanego przez system do bazy danych.

| SELECT * FROM documents WHERE documentName= 'ABC123' OR '1'='1'; |

Przesyłając odpowiednio spreparowane frazy atakujący jest w stanie zmodyfikować zapytania trafiające do bazy danych tak aby uzyskać dostęp od informacji lub też zmodyfikować je.

Sposoby mitygacji ataków SQL Injection

Wszystkie dane wprowadzane przez użytkownika wykorzystywane do tworzenia zapytań do bazy danych należy traktować jako niezaufane i wprowadzić mechanizm sprawdzający ich poprawność. Należy walidować wartości przekazywanych parametrów na okoliczność istnienia potencjalnie niebezpiecznych znaków.

Linki zewnętrzne

Bibliografia

Atak z wykorzystaniem nakładek (ang. overlaying) – wykorzystywana przez złośliwe oprogramowanie metoda ataku ukierunkowana na użytkowników urządzeń mobilnych, polegająca na przesłonięciu okna uruchomionej aplikacji za pomocą oszukańczej nakładki. Wyświetlona nakładka może służyć np. przechwytywaniu wprowadzanych przez użytkownika danych dotyczących kart płatniczych, poświadczeń logowania i innych wrażliwych treści[1]. Ofiara metody jest w tym wypadku nieświadoma oszustwa i odnosi wrażenie wprowadzania danych do prawdziwej aplikacji.

Scenariusze ataku do których wykorzystywany jest overlaying, poza wyłudzaniem wrażliwych informacji, mogą obejmować przechwytywanie interakcji użytkownika (takich jak kliknięcia i wciśnięcia klawiszy), a także próby uzyskania dodatkowych uprawnień ze strony złośliwej aplikacji[2]. Inną możliwą formą złośliwego działania, jest stosowane w atakach ransomware wyświetlanie pełnoekranowej planszy, warunkującej możliwość dalszego korzystania z urządzenia zapłatą wymaganego okupu[3]. Wśród spotykanych scenariuszy ataku, można również zaobserwować wykorzystanie metody w celu umożliwienia dalszej instalacji złośliwego oprogramowania. W tym wypadku nieświadomy użytkownik, klikając w wiarygodnie wyglądający ekran, wyraża zgodę na instalację oprogramowania pochodzącego z niezaufanych źródeł[4]. Wymienione scenariusze dotyczą urządzeń mobilnych działających pod kontrolą systemu Android[5], a możliwości ich wykorzystania mogą różnić się w zależności od posiadanej wersji systemu[6][7].

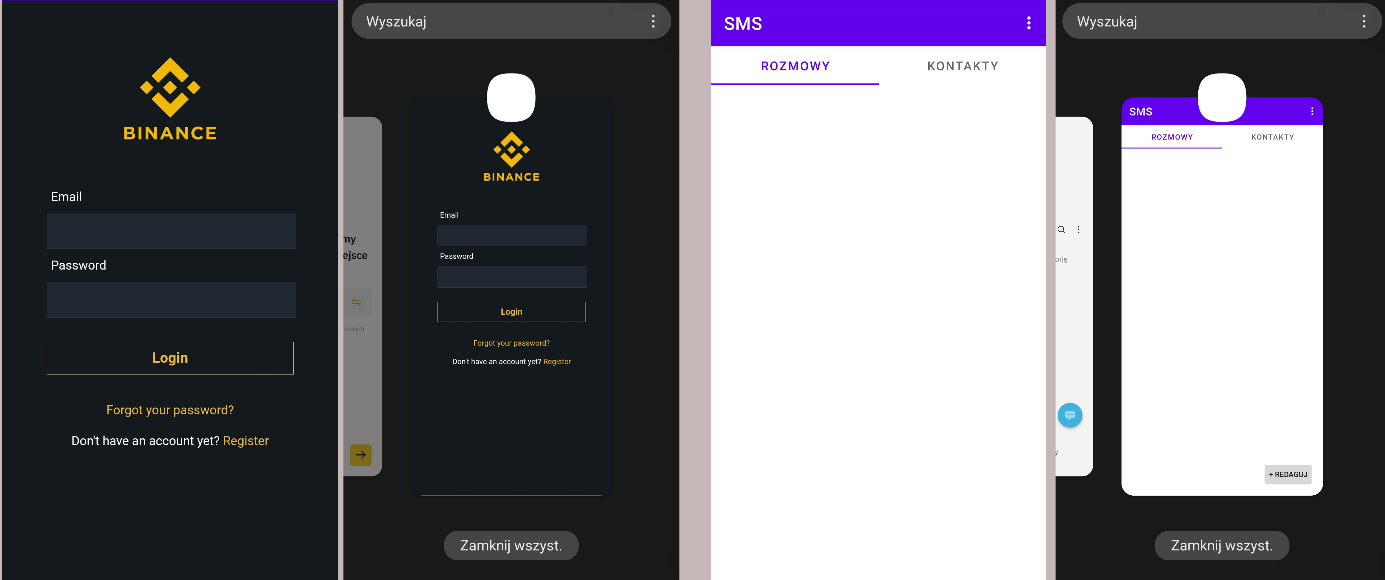

Rys. 1 – Przykład zastosowania overlayingu przez złośliwe oprogramowanie. Przedstawione dwa zestawienia: lewa strona każdego z zestawień ilustruje pełnoekranową nakładkę podszywającą się pod uruchomioną aplikację, prawa strona prezentuje mechanizm przesłonięcia i atakowaną aplikację działającą “w tle”.

[1] https://encyclopedia.kaspersky.com/glossary/overlaying-overlay-attack/

[2] https://github.com/OWASP/owasp-mstg/blob/master/Document/0x05h-Testing-Platform-Interaction.md

[3] https://www.ikarussecurity.com/en/mobile-device-management-en/mobile-overlay-attacks-on-android/

[4] https://www.appdome.com/blog/how-fraudsters-use-screen-overlay-attacks-to-commit-mobile-fraud/

[5] https://github.com/OWASP/owasp-masvs/blob/master/Document/0x11-V6-Interaction_with_the_environment.md

[6] https://github.com/OWASP/owasp-mstg/blob/master/Document/0x05h-Testing-Platform-Interaction.md

[7] https://buraksinankarabulut.medium.com/android-12-app-overlay-controls-d9a568b31d4d

Oszustwo - w języku potocznym termin ten określa świadome wprowadzenie kogoś w błąd lub wyzyskanie czyjegoś błędu dla własnej korzyści[1]. W ujęciu prawnym, pojęcie to odnosi się do przestępstwa z art. 286 § 1 Kodeksu karnego.

Przepis ten stanowi, że „Kto, w celu osiągnięcia korzyści majątkowej, doprowadza inną osobę do niekorzystnego rozporządzenia własnym lub cudzym mieniem za pomocą wprowadzenia jej w błąd albo wyzyskania błędu lub niezdolności do należytego pojmowania przedsiębranego działania, podlega karze pozbawienia wolności od 6 miesięcy do lat 8”[2]. Przestępstwo to jest ścigane z urzędu, z wyjątkiem oszustwa popełnionego na szkodę osoby najbliższej - wtedy ściganie następuje na wniosek pokrzywdzonego (art. 286 § 3 Kodeksu karnego).

Ponadto, przepisy prawa przewidują również odrębne podstawy odpowiedzialności karnej za oszustwo komputerowe (art. 287 § 1 Kodeksu karnego), oszustwo kredytowe (art. 297 § 1 Kodeksu karnego), czy oszustwo ubezpieczeniowe (art. 298 § 1 Kodeksu karnego).

Odpowiedzialność karną za oszustwo (286 § 1 Kodeksu karnego) ponosi osoba, której działanie:

- podejmowane jest w celu osiągnięcia korzyści majątkowej,

- polega na wprowadzeniu innej osoby w błąd albo wyzyskaniu jej błędu lub niezdolności do należytego pojmowania przedsiębranego działania, oraz

- skutkuje doprowadzeniem tej osoby do niekorzystnego rozporządzenia własnym lub cudzym mieniem.

Brak osiągnięcia przez sprawcę zamierzonego skutku, nie oznacza jednak jego bezkarności. Sytuacja taka może mieć miejsce na przykład, gdy ofiara przestępstwa zorientuje się w porę (jeszcze przed przekazaniem przestępcy pieniędzy), jaki jest rzeczywisty cel działania sprawcy. Przestępca będzie odpowiadał wtedy za usiłowanie oszustwa[3]. Zagrożenie karą będzie zaś takie samo, jak w przypadku udanej próby oszustwa[4].

Usiłowanie oszustwa również ścigane jest z urzędu. W każdym przypadku, nawet jeśli przestępcy nie udało się uzyskać pieniędzy, zgłoszenie oszustwa organom ścigania może przyczynić się do ujęcia sprawcy i uchronić przed utratą środków inne osoby. Ważne, w szczególności w przypadku cyberprzestępstwa, aby zawsze zabezpieczyć dowody przestępstwa w celu przekazania ich Policji – zwiększa to szansę na ustalenie tożsamości przestępcy i postawienie mu zarzutów.

Do metod działania przestępców, które zazwyczaj wyczerpują znamiona oszustwa, można zaliczyć phishing, oszustwa związane z fałszywymi ofertami w sklepach internetowych (o. „na kupującego” oraz o. „na sprzedającego”), inne oszustwa z wykorzystaniem socjotechniki i manipulacji jak o. „na policjanta”, o „na wnuczka”, czy o. „nigeryjskie”, bądź fałszywe inwestycje lub fałszywe giełdy kryptowalut.

[1] Wielki słownik języka polskiego PWN, Wydawnictwo Naukowe PWN S.A., Warszawa 2018;

[2] Ustawa z dnia 6 czerwca 1997 r. – Kodeks karny (t.j. Dz. U. z 2020 r. poz. 1444, 1517, z 2021 r. poz. 1023.);

[3] art. 13 § 1 Kodeksu karnego

[4] art. 14 § 1 Kodeksu karnego