OSZUSTWA E-MAIL

W ostatnim czasie spotkać się można ze wzmożoną kampanią phishingową cyberprzestępców, którzy wykorzystują pocztę elektroniczną do dystrybucji wiadomości zawierających linki ze złośliwym oprogramowaniem. Aby jak najbardziej uwiarygodnić treść, oszuści podszywają się pod znane firmy kurierskie, operatorów telekomunikacyjnych, banki bądź instytucje zaufania publicznego. Chcąc wzbudzić zagrożenie wśród ofiar tworzą poczucie presji czasu. W poniższym artykule przestawiamy najczęściej pojawiające się warianty tego oszustwa z wykorzystaniem poczty elektronicznej.

Spear phishing

Cyberprzestępcy oprócz kampanii skierowanych do szerokiego grona odbiorców jako cel wybierają również konkretne osoby. Mowa tutaj o ukierunkowanym ataku określanym jako spear phishing. Ofiarami są najczęściej osoby znajdujące się wysoko w strukturze danej organizacji. Atak ten poprzedzony jest zebraniem szczegółowych informacji na jej temat. W tym celu oszuści wykorzystują portale społecznościowe czy portale biznesowe, które pozwalają na pozyskanie wielu szczegółowych danych. Na tej podstawie dostosowują treść wiadomości, która trafia do ofiary. Ten rodzaj ataku polega na przesłaniu wiadomości e-mail z niebezpiecznym linkiem prowadzącym do pobrania złośliwego oprogramowania. W efekcie oszuści uzyskują dostęp do zasobów, w których posiadaniu jest organizacja.

Trojan bankowy QakBot

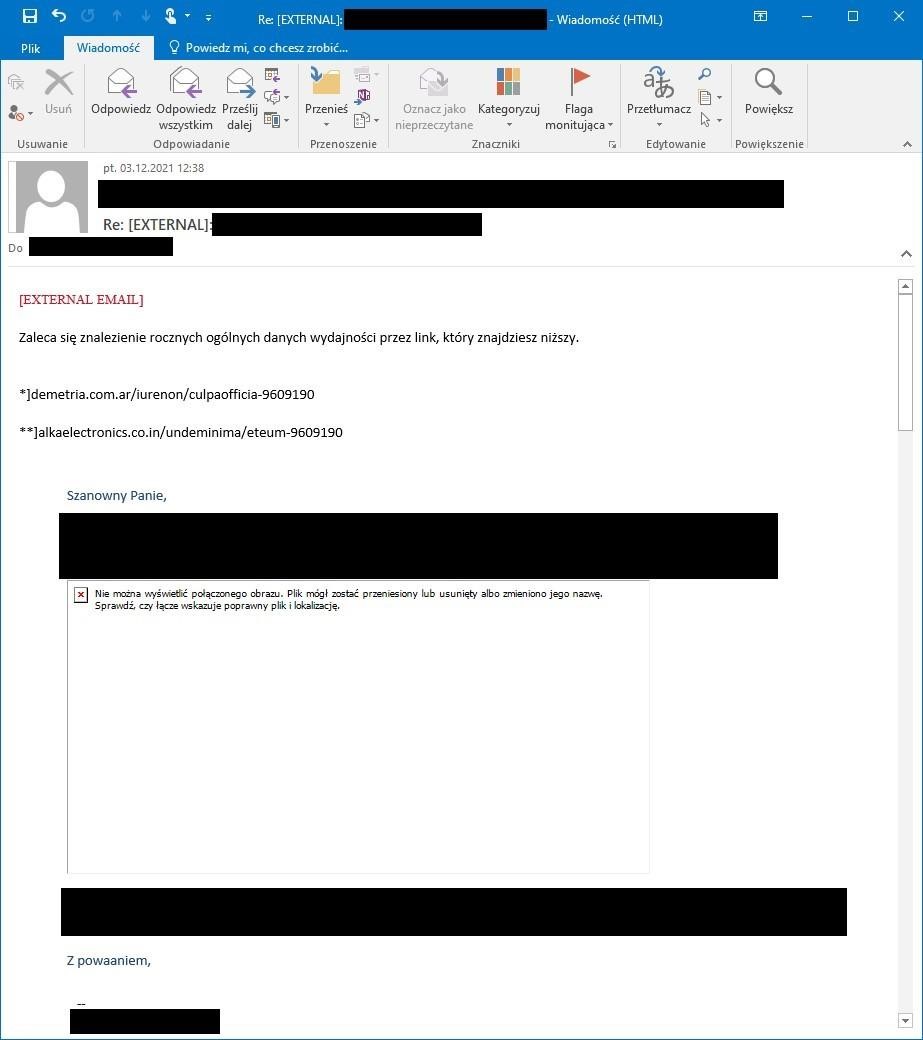

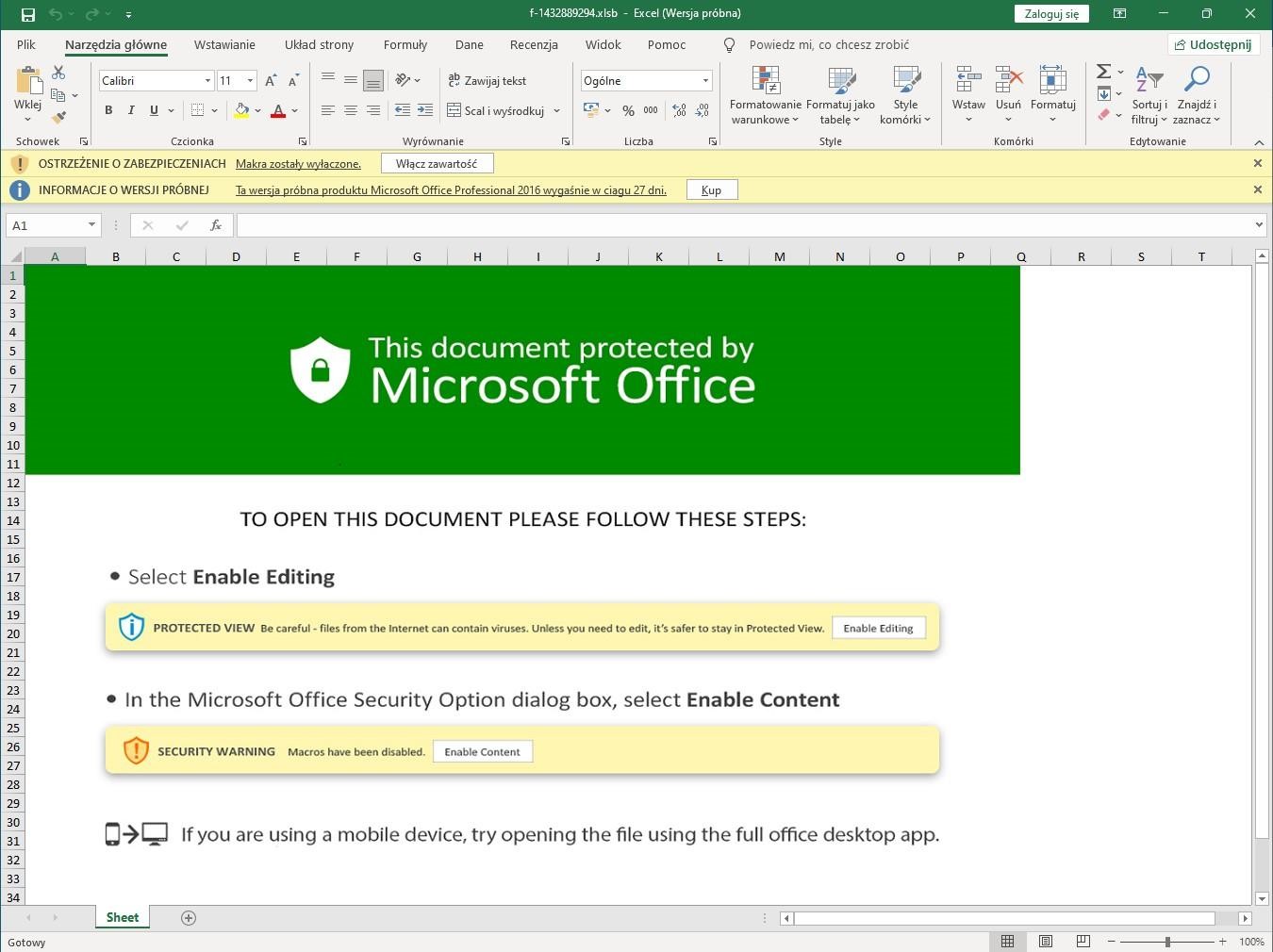

W ostatnim czasie ponownie pojawiła się dosyć głośna kampania złośliwego oprogramowania QakBot. Choć to złośliwe oprogramowanie znane jest od lat, cyberprzestępcy starają się ciągle rozwijać i modyfikować jego warianty. Schemat działania oszustów polegał na wysyłaniu do ofiar wiadomości e-mail z linkiem, który prowadził do pliku Excel wykorzystującym mechanizm makr. Oprócz wariantu z fałszywymi linkami, dosyć często występującym były niebezpieczne załączniki dołączone do wiadomości czy elementy graficzne, który prowadziły do fałszywej strony. Przestępcy do dystrybucji fałszywych wiadomości wykorzystali przejęte konta mailowe użytkowników. Aby uwiarygodnić przekazywaną treść posłużyli się techniką reply-chain. Technika ta umożliwia przesyłanie wiadomości wraz z historią konwersacji. Dzięki temu, nieświadomy niczego użytkownik przekonany jest o kontynuacji danego wątku i „rzetelnym” nadawcy wiadomości. Ten złośliwy trojan bankowy wykrada dane logowania do bankowości elektronicznej.

Na poniższym zrzucie ekranu widnieje fałszywa wiadomość e-mail zawierająca złośliwy link.

Po kliknięciu w link ofiara przekierowywana jest do okna pobierania złośliwego oprogramowania, które najczęściej występuje w formie archiwum ZIP.

Na poniższym zrzucie ekranu widnieje złośliwy plik Excel. Aby możliwe było odczytanie jego zawartości wymagane jest włącznie obsługi makr.

Żądanie okupu

Często pojawiającym się wariantem ataku jest żądanie okupu pod pretekstem upublicznienia kompromitujących materiałów. W rzeczywistości oszuści próbują wpłynąć swoim działaniem na użytkownika i wymusić wpłatę pewnej sumy pieniędzy. W treści swojego komunikatu zaznaczają, że tylko to może uchronić użytkownika przed udostępnieniem treści, które są z nim związane.

Cyberprzestępcy wykorzystują adresy mailowe użytkowników pochodzące z wycieków danych na portalach społecznościowych. Warto tutaj wskazać, że w celu zweryfikowania czy nasz adres e-mail nie uległ wyciekowi należy skorzystać ze strony haveibeenpwned.com. Dzięki temu użytkownik może dowiedzieć się, czy doszło do wycieku jego danych, a jeśli tak, otrzyma informację o tym gdzie to nastąpiło. W tym wariancie ataku dokonanie okupu możliwe jest jedynie w kryptowalutach.

Fałszywe maile – OLX

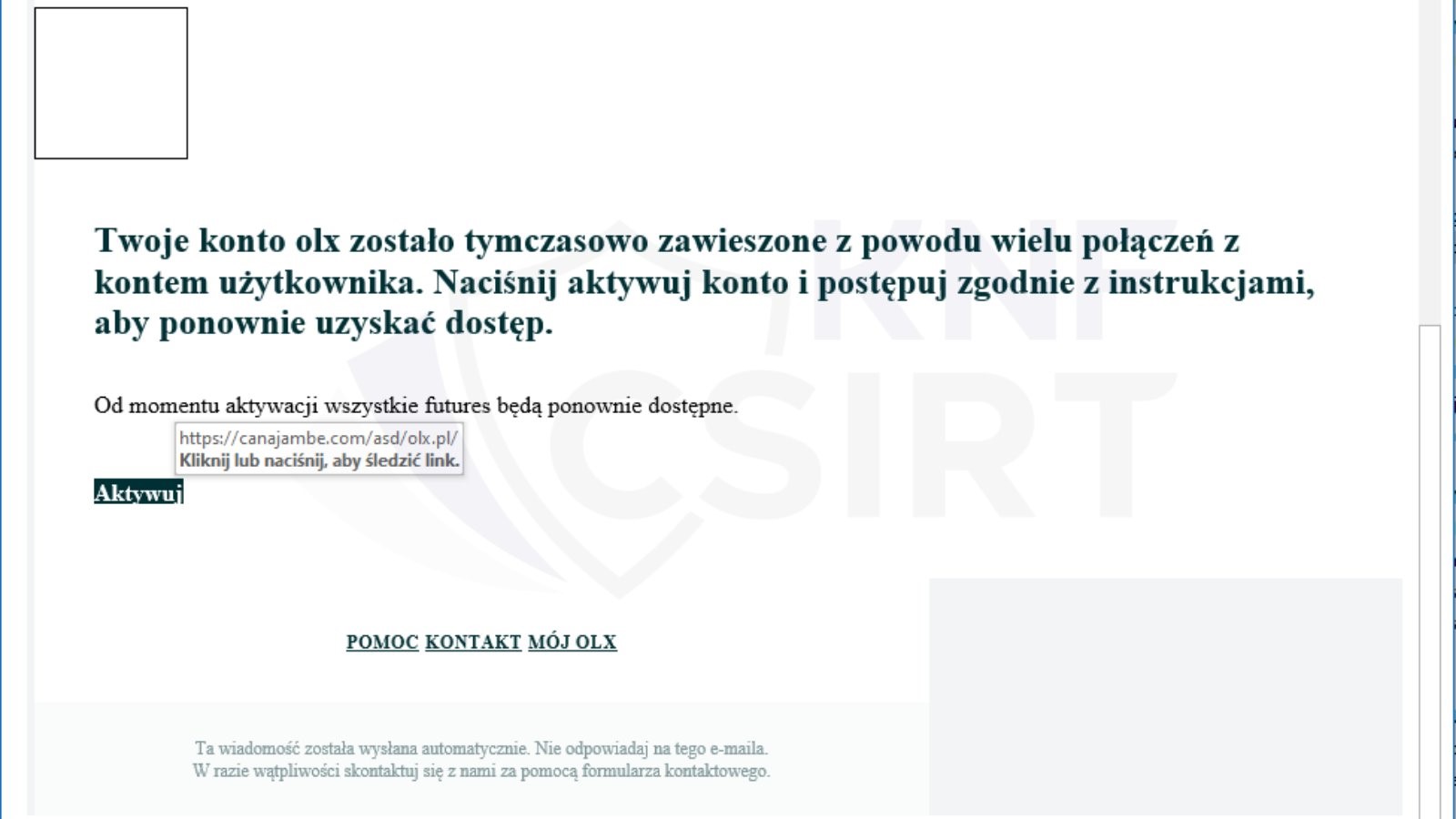

Oszuści często wykorzystują pocztę elektroniczną do wysyłania wiadomości, w których podszywają się pod znane portale sprzedażowe i nakłaniają do aktywacji rzekomo zawieszonego konta.

Na poniższym zrzucie ekranu widnieje fałszywa wiadomość e-mail, w której ofiara jest informowana o tym, że jej konto na portalu OLX zostało tymczasowo zawieszone. Aby możliwe było ponowne korzystanie z konta należy dokonać jego aktywacji poprzez wejście w link.

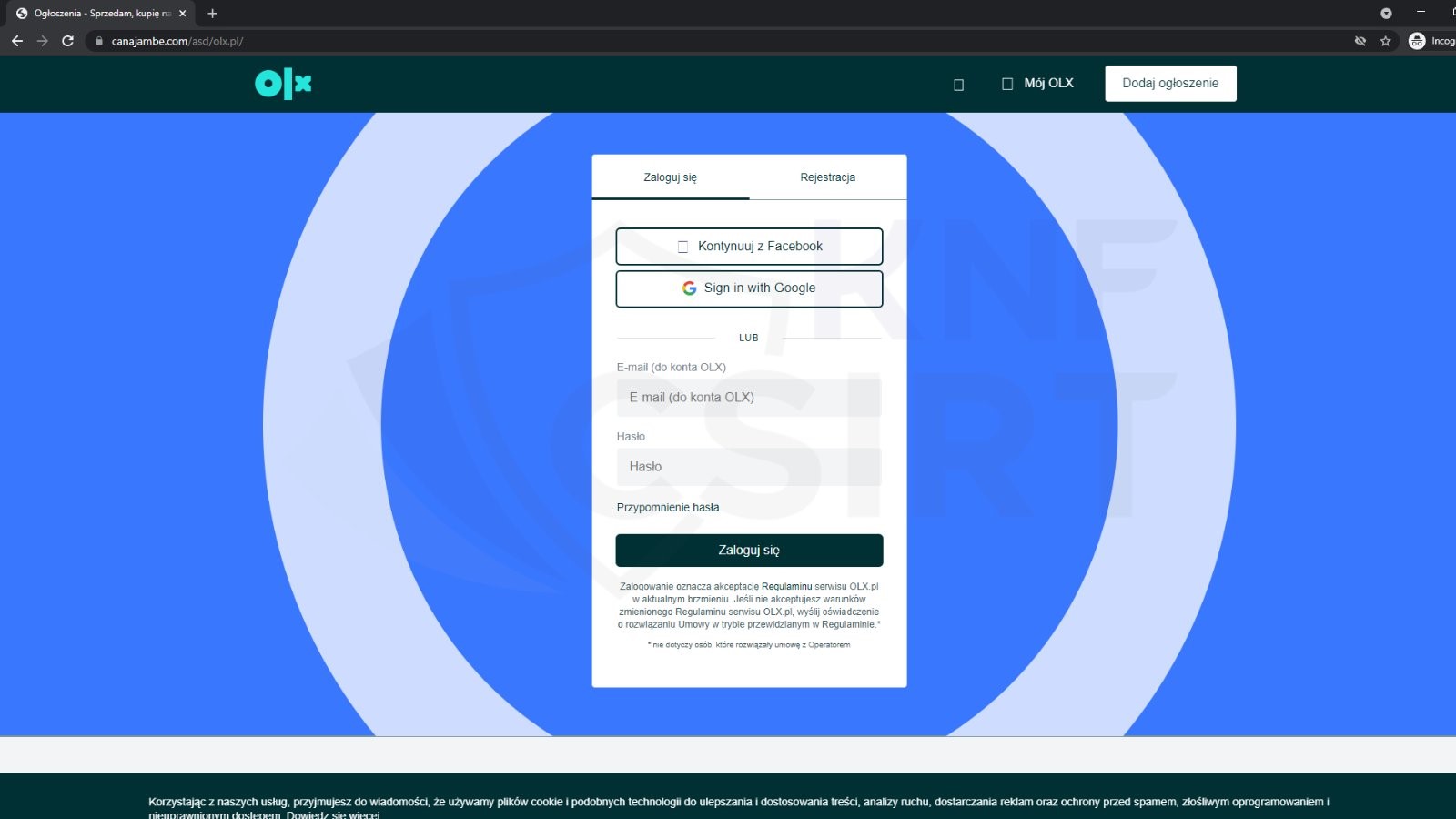

Poniższy zrzut ekranu przedstawia fałszywy panel do logowania. Wprowadzenie danych dostępowych do konta może grozić jego utratą. Przejęte przez cyberprzestępców konto może posłużyć im do dokonywania kolejnych oszustw.

Fałszywe maile - Netflix

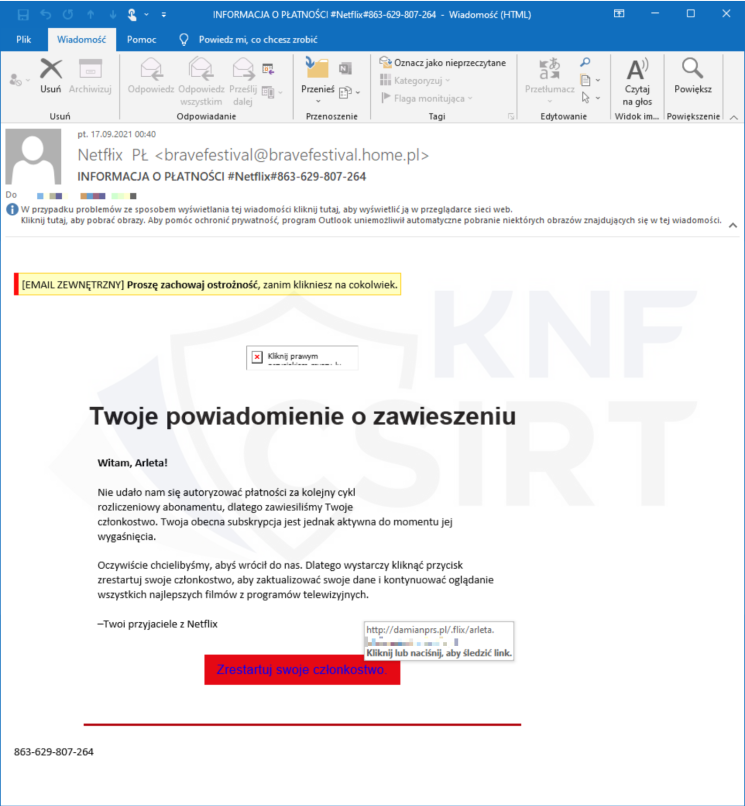

Z taką samą sytuacją spotkać się można w przypadku korzystania z platformy Netflix. Do użytkowników rozsyłane były wiadomości o rzekomym zawieszeniu konta. W fałszywej wiadomości użytkownik zachęcany był do kliknięcia w przycisk „zrestartuj swoje członkostwo”.

Poniżej przykład fałszywej wiadomości e-mail, w której oszuści podszywają się pod platformę Netflix.

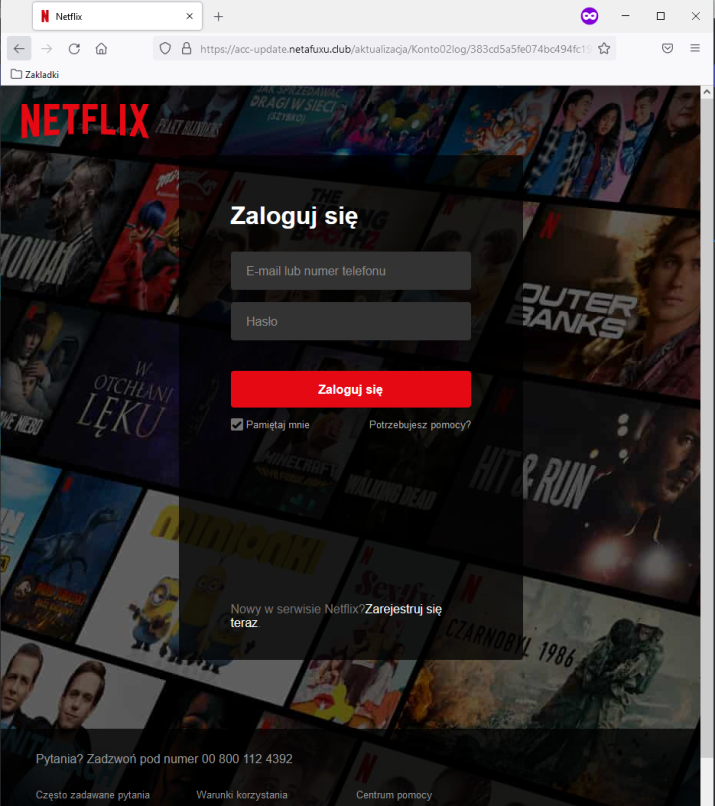

W kolejnym kroku ofiara przekierowywana zostaje do fałszywego panelu logowania serwisu Netflix.

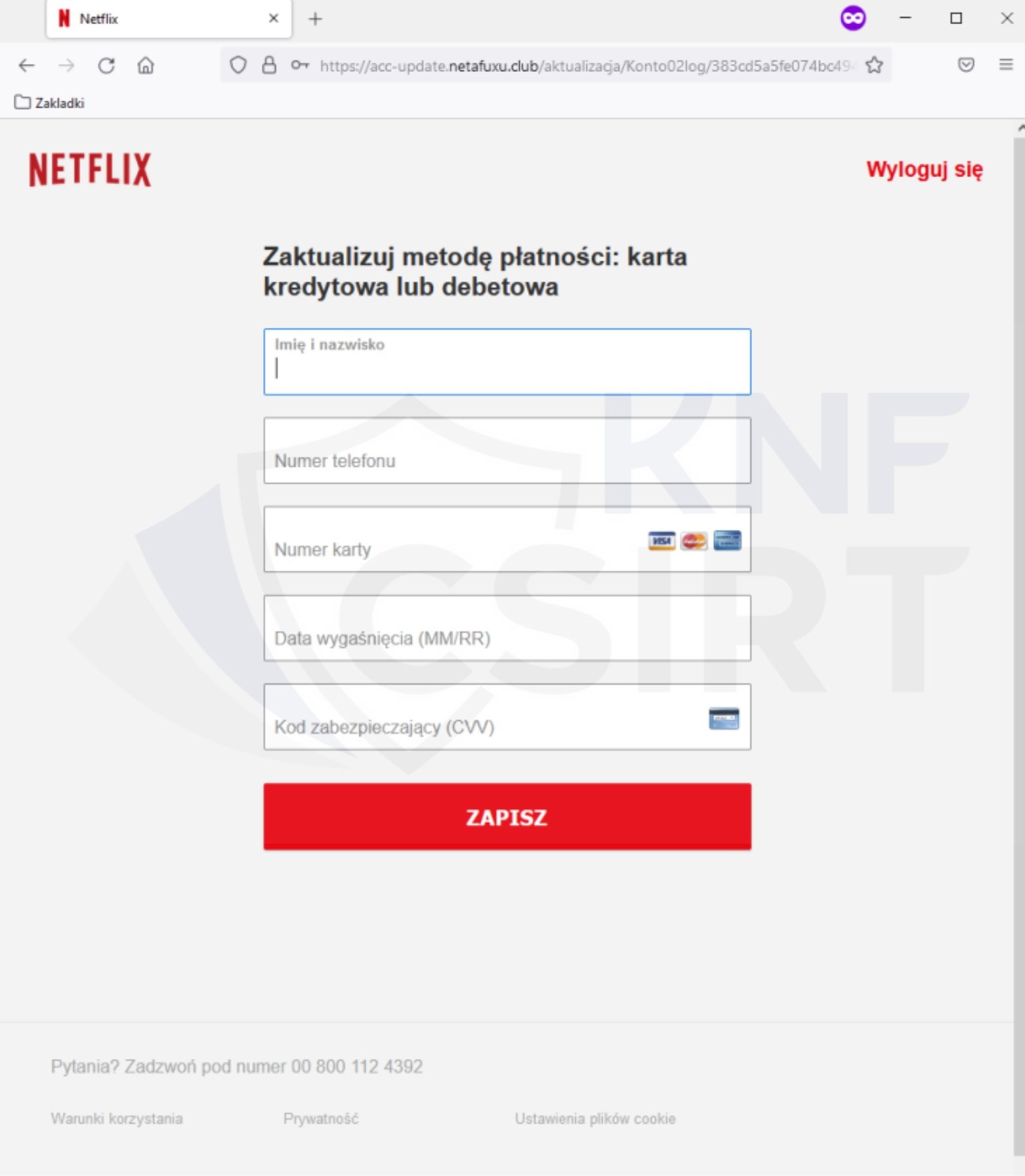

Po wprowadzeniu danych do logowania należało dokonać wyboru sposobu płatności. Na fałszywej stronie od użytkownika wymagane było wprowadzenie swoich danych (tj. imię, nazwisko czy numer telefonu), a także danych karty płatniczej (tj. numer karty, data ważności czy kod CVV).

Dane wprowadzone na fałszywej stronie trafiają bezpośrednio do cyberprzestępców, którzy mogą dokonywać zakupów w Internecie przy wykorzystaniu pozyskanych danych karty płatniczej.

Fałszywe e-maile - zwrot podatku

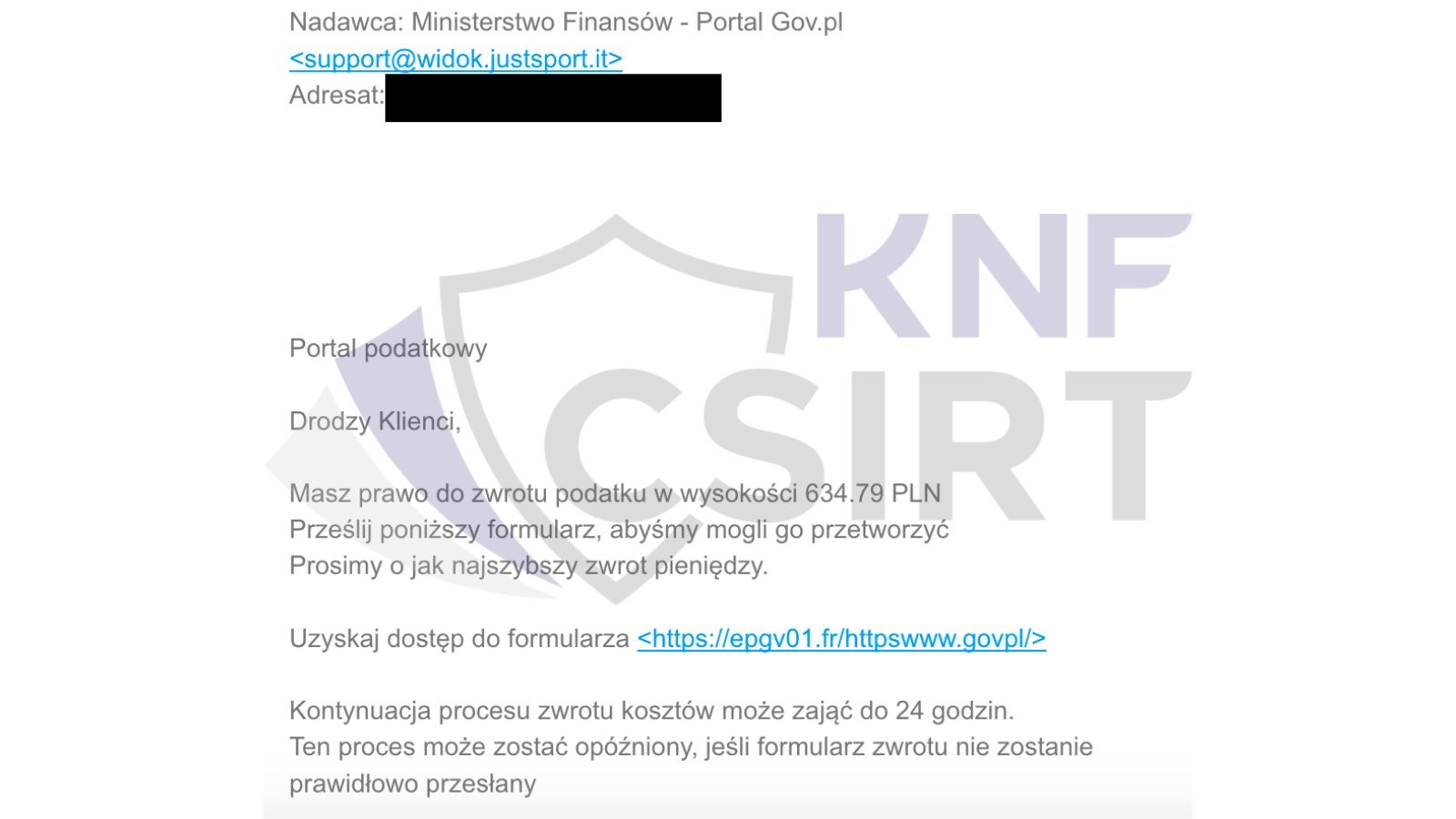

Czas składania zeznań podatkowych jest chętnie wykorzystywany przez przestępców do tworzenia kampanii phishingowych. Podszywając się pod Ministerstwo Finansów oszuści wysyłają fałszywe maile informujące o możliwości skorzystania ze zwrotu podatku. Fałszywa wiadomość e-mail zawiera link w którym znajduje się formularz, a jego wypełnienie pozwoli na rzekomy zwrot pieniędzy. W rzeczywistości na fałszywej stronie wyłudzane są dane karty płatniczej obywateli.

Oto przykład fałszywej wiadomości e-mail, w której oszuści podszywają się pod urząd administracji publicznej.

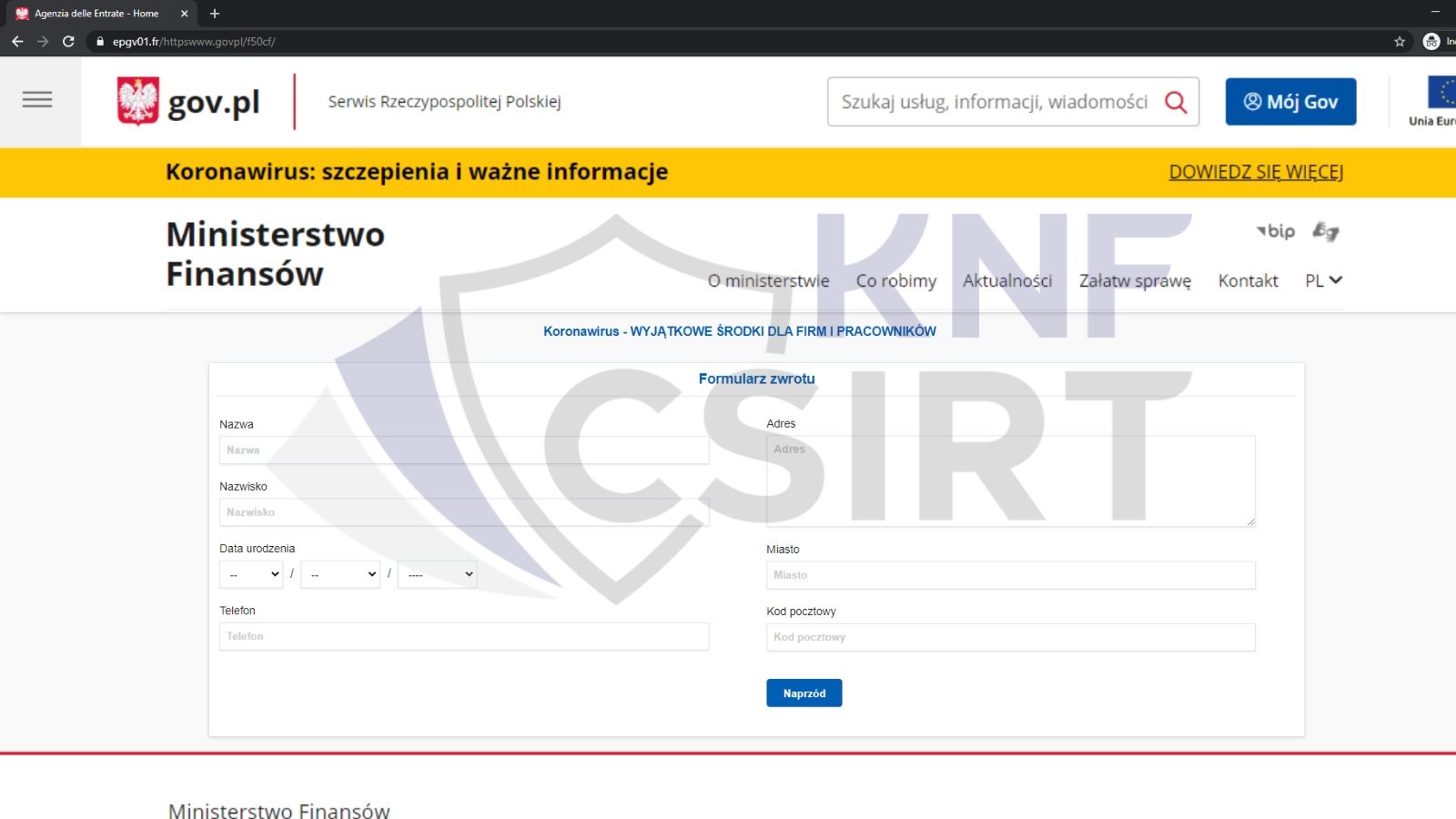

W kolejnym kroku ofiara jest przekierowywana do fałszywego formularza, gdzie wymagane jest podanie swoich danych kontaktowych tj. (imię, nazwisko, data urodzenia, numer telefonu, adres zamieszkania).

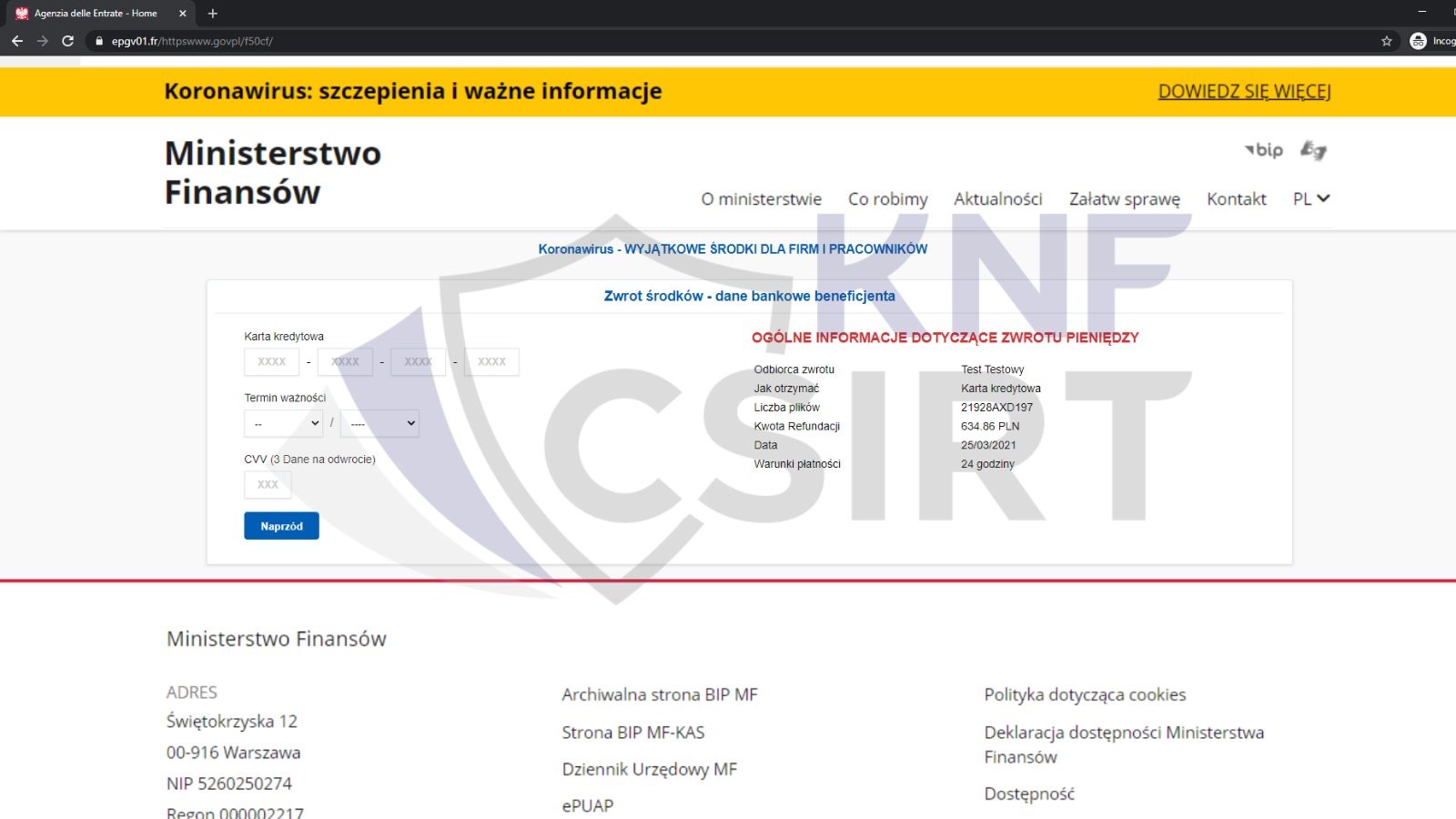

Następnie od użytkownika wymagane jest podanie danych karty kredytowej. Wprowadzenie na fałszywej stronie numeru karty kredytowej, terminu jej ważności czy kodu CVV grozi utratą środków finansowych.

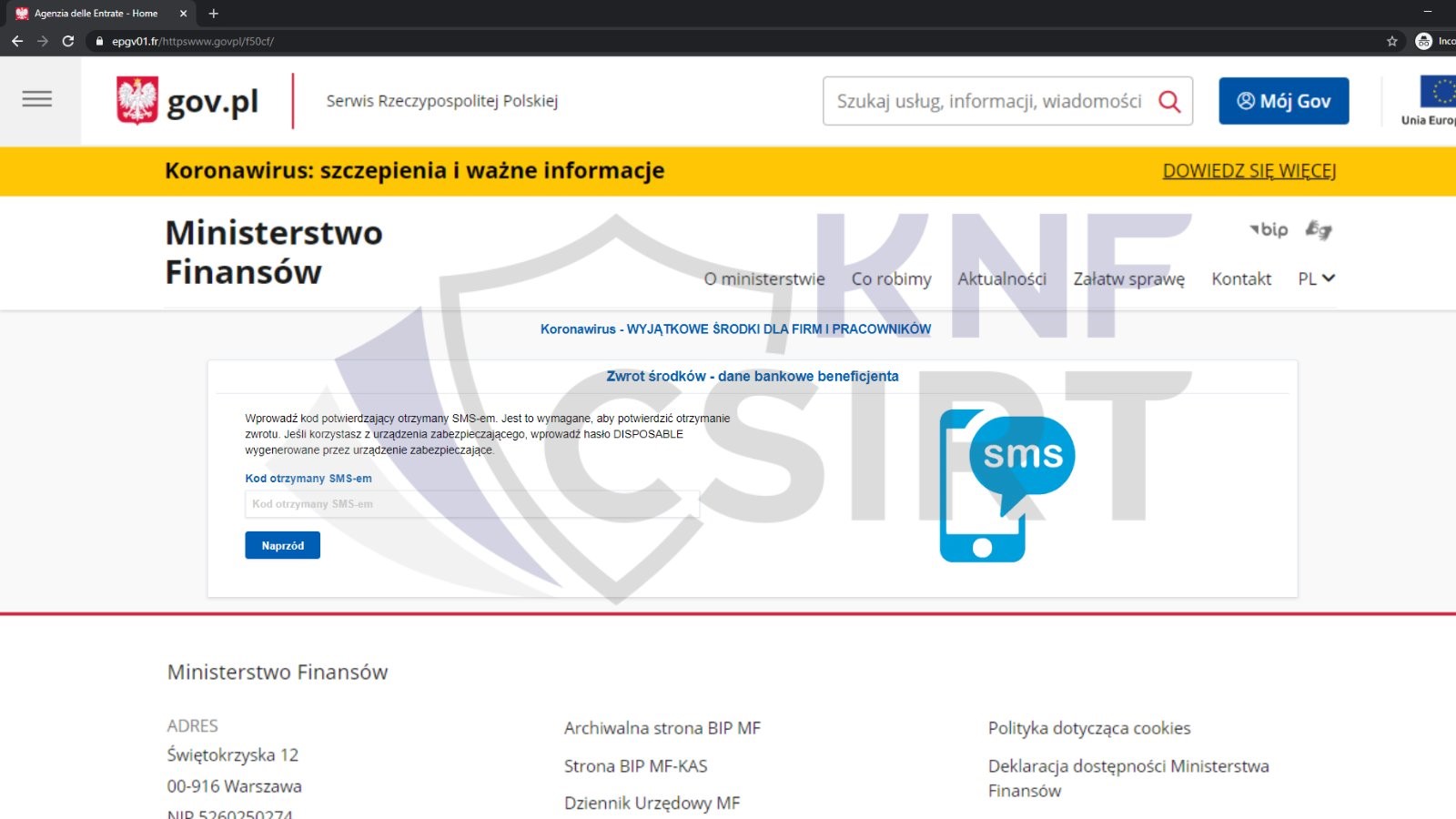

W ostatnim kroku należy wprowadzić kod SMS. Wprowadzenie go na fałszywej stronie pozwoli oszustom na autoryzację transakcji.

Co zrobić aby ustrzec się przed tego typu atakami?

Pierwszym krokiem w walce z tego typu oszustwami jest przede wszystkim dokładna weryfikacja wiadomości, które otrzymujemy na naszą skrzynkę pocztową. Wszelkie tego typu wiadomości, które zachęcają nas do wejścia w link powinny zaniepokoić. To najprawdopodobniej próba oszustwa. Ponadto, szczególną uwagę powinien zwrócić format, w jakim plik jest do nas przesyłany - w przypadku fałszywych maili jest to zazwyczaj DOC lub XLS. Ponadto, w sytuacji gdy otrzymamy wiadomość e-mail z żądaniem okupu zalecana jest zmiana haseł do kont w mediach społecznościowych, gdyż mogło dojść do wycieku naszych danych. Na szczególne niebezpieczeństwo narażeni są pracownicy dużych organizacji. Uzyskanie dostępu do poufnych danych (tj. np. tajemnica przedsiębiorstwa) przez cyberprzestępców może prowadzić do zaburzenia w jej funkcjonowaniu. Najważniejszym tutaj jest kierowanie się zasadą ograniczonego zaufania. Tylko to pozwoli nam na uchronienie się przed takimi działaniami ze strony oszustów.