Atak z wykorzystaniem nakładek (ang. overlaying) – wykorzystywana przez złośliwe oprogramowanie metoda ataku ukierunkowana na użytkowników urządzeń mobilnych, polegająca na przesłonięciu okna uruchomionej aplikacji za pomocą oszukańczej nakładki. Wyświetlona nakładka może służyć np. przechwytywaniu wprowadzanych przez użytkownika danych dotyczących kart płatniczych, poświadczeń logowania i innych wrażliwych treści[1]. Ofiara metody jest w tym wypadku nieświadoma oszustwa i odnosi wrażenie wprowadzania danych do prawdziwej aplikacji.

Scenariusze ataku do których wykorzystywany jest overlaying, poza wyłudzaniem wrażliwych informacji, mogą obejmować przechwytywanie interakcji użytkownika (takich jak kliknięcia i wciśnięcia klawiszy), a także próby uzyskania dodatkowych uprawnień ze strony złośliwej aplikacji[2]. Inną możliwą formą złośliwego działania, jest stosowane w atakach ransomware wyświetlanie pełnoekranowej planszy, warunkującej możliwość dalszego korzystania z urządzenia zapłatą wymaganego okupu[3]. Wśród spotykanych scenariuszy ataku, można również zaobserwować wykorzystanie metody w celu umożliwienia dalszej instalacji złośliwego oprogramowania. W tym wypadku nieświadomy użytkownik, klikając w wiarygodnie wyglądający ekran, wyraża zgodę na instalację oprogramowania pochodzącego z niezaufanych źródeł[4]. Wymienione scenariusze dotyczą urządzeń mobilnych działających pod kontrolą systemu Android[5], a możliwości ich wykorzystania mogą różnić się w zależności od posiadanej wersji systemu[6][7].

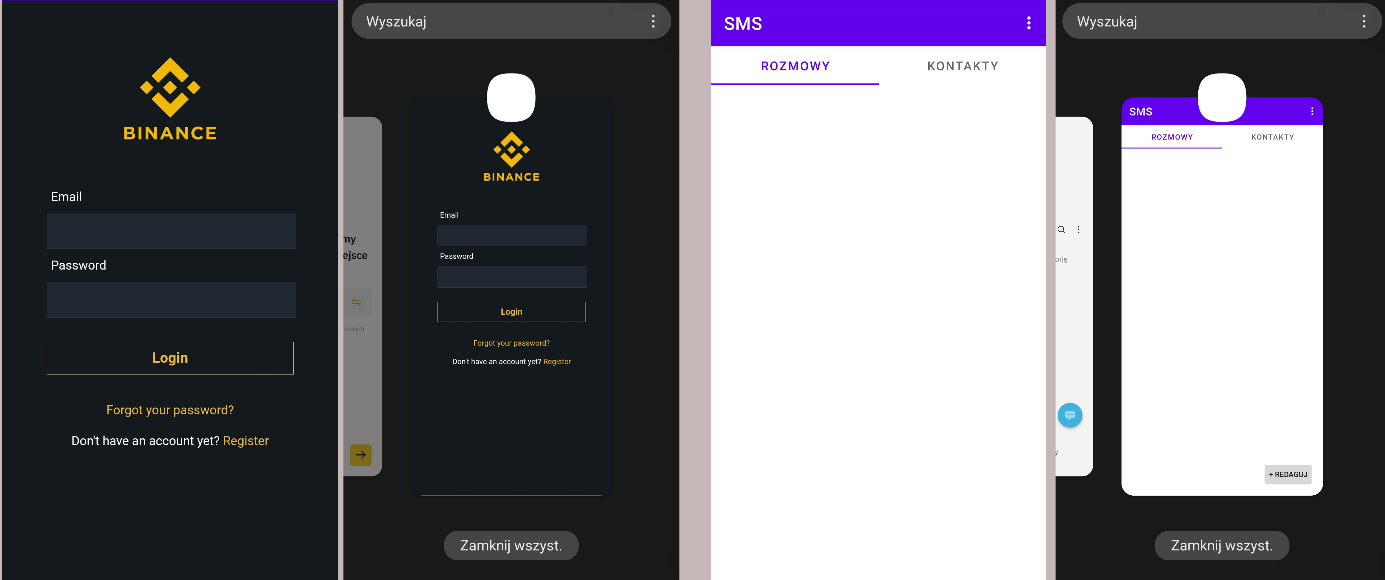

Rys. 1 – Przykład zastosowania overlayingu przez złośliwe oprogramowanie. Przedstawione dwa zestawienia: lewa strona każdego z zestawień ilustruje pełnoekranową nakładkę podszywającą się pod uruchomioną aplikację, prawa strona prezentuje mechanizm przesłonięcia i atakowaną aplikację działającą “w tle”.

[1] https://encyclopedia.kaspersky.com/glossary/overlaying-overlay-attack/

[2] https://github.com/OWASP/owasp-mstg/blob/master/Document/0x05h-Testing-Platform-Interaction.md

[3] https://www.ikarussecurity.com/en/mobile-device-management-en/mobile-overlay-attacks-on-android/

[4] https://www.appdome.com/blog/how-fraudsters-use-screen-overlay-attacks-to-commit-mobile-fraud/

[5] https://github.com/OWASP/owasp-masvs/blob/master/Document/0x11-V6-Interaction_with_the_environment.md

[6] https://github.com/OWASP/owasp-mstg/blob/master/Document/0x05h-Testing-Platform-Interaction.md

[7] https://buraksinankarabulut.medium.com/android-12-app-overlay-controls-d9a568b31d4d