Przegląd wybranych oszustw internetowych - CZERWIEC 2023

Oszuści nie ustępują w tworzeniu nowych metod kradzieży środków finansowych użytkowników cyberprzestrzeni. Zachęcamy do zapoznania się z naszym przeglądem wybranych oszustw internetowych w czerwcu 2023 roku, gdzie wskazujemy na schematy działania cyberprzestępców.

W opracowanym przez nas przeglądzie oszustw internetowych uwzględniliśmy:

- niebezpieczne reklamy w Bing, podszycie pod Nest Bank,

- fałszywe strony podszywające się pod polskie banki,

- kampanię phishingową podszywającą się pod Pocztę Polską,

- wykorzystanie wizerunku stron państwowych,

- wykorzystanie wizerunku firm kurierskich,

- podszycie pod Teatr Ludowy,

- fałszywą zbiórkę pieniędzy,

- wykorzystanie wizerunku dostawców energii elektrycznej,

- podszycie pod Netflix,

- kampanie phishingowe dystrybuujące złośliwe oprogramowanie,

- podszycie pod Bank Pekao S.A.,

- podszycie pod Bank Millennium.

Polecamy również lekturze raport z działalności CSIRT KNF pt. „Cyberzagrożenia w sektorze finansowym 2022”. W materiale opisujemy zidentyfikowane cyberzagrożenia na rynku finansowym w ubiegłym roku.

Link do raportu: https://cebrf.knf.gov.pl/images/Cyberzagroenia_w_sektorze_finansowym_2022.pdf

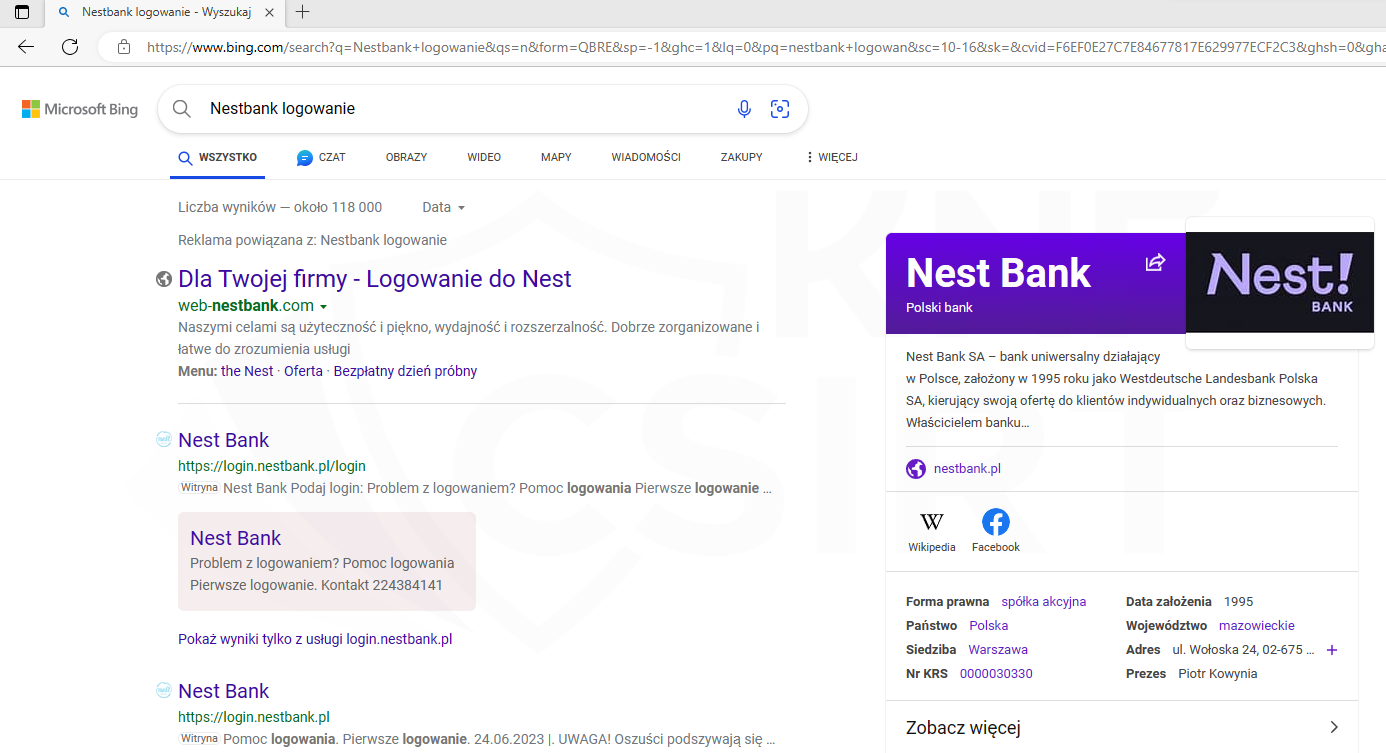

NIEBEZPIECZNE REKLAMY W BING, PODSZYCIE POD NEST BANK

W czerwcu 2023 roku zidentyfikowaliśmy kampanię phishingową podszywająca się pod Nest Bank. Przestępcy dystrybuowali strony phishingowe przy wykorzystaniu reklam w przeglądarce Microsoft Bing. Do tej pory nie identyfikowaliśmy wykorzystywania przez atakujących tego miejsca dystrybucji. Sam sposób, jakim jest wykupywanie reklam, celem wyższego pozycjonowania stron, jest już znanym (od kilku miesięcy) działaniem przestępczy.

Reklamy w przeglądarce Bing, zawierające strony phishingowe (rys. 1):

Rysunek 1 Reklamy w przeglądarce Bing dytrybuujące strony phishingowe

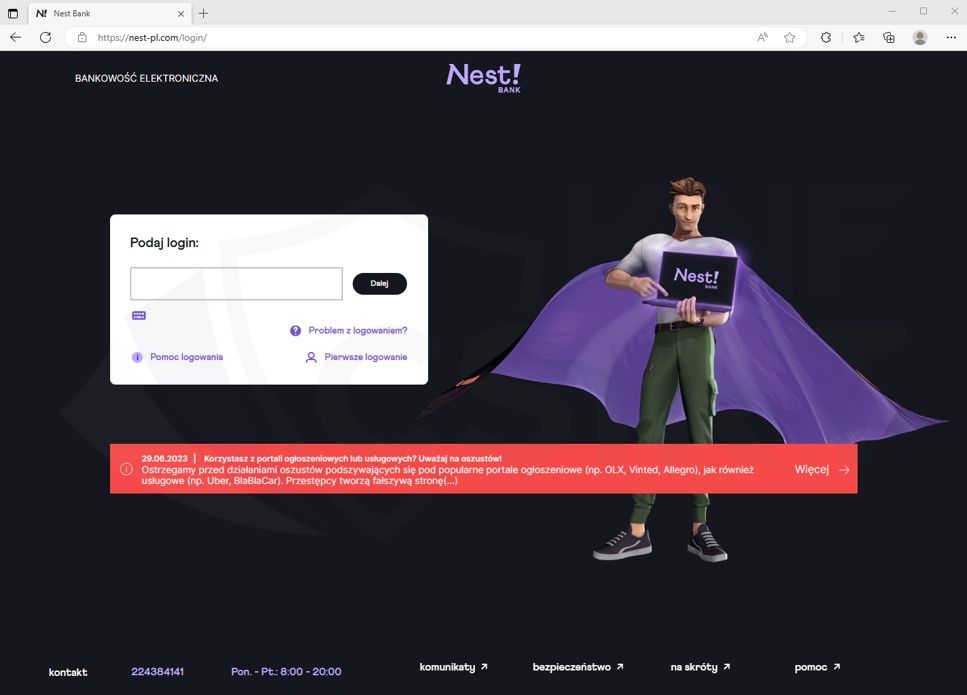

Strony phishingowe podszywające się pod Nest Bank (rys. 2):

Rysunek 2 Strona phishingowa podszywająca się pod Nest Bank

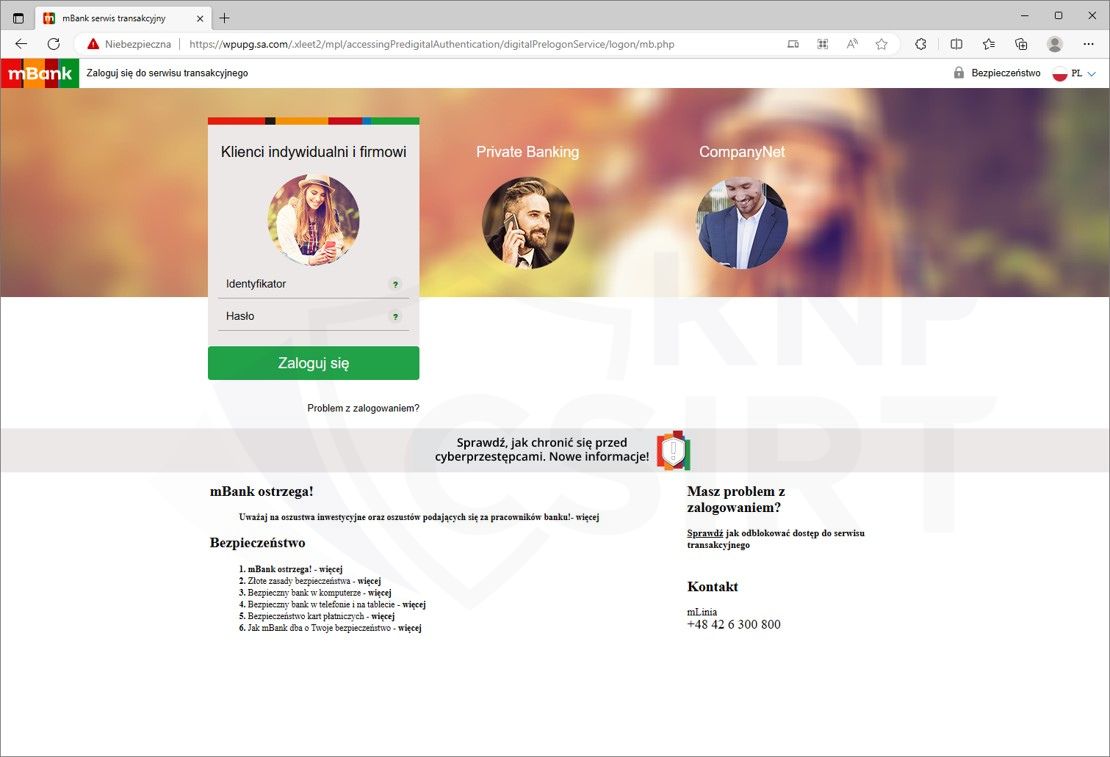

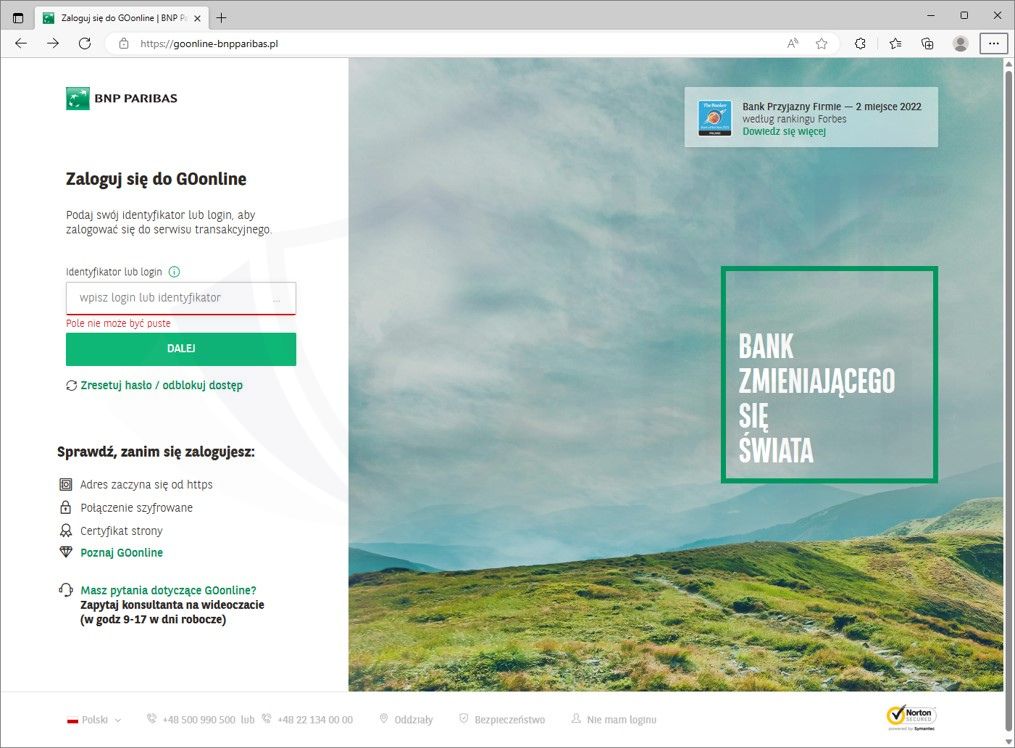

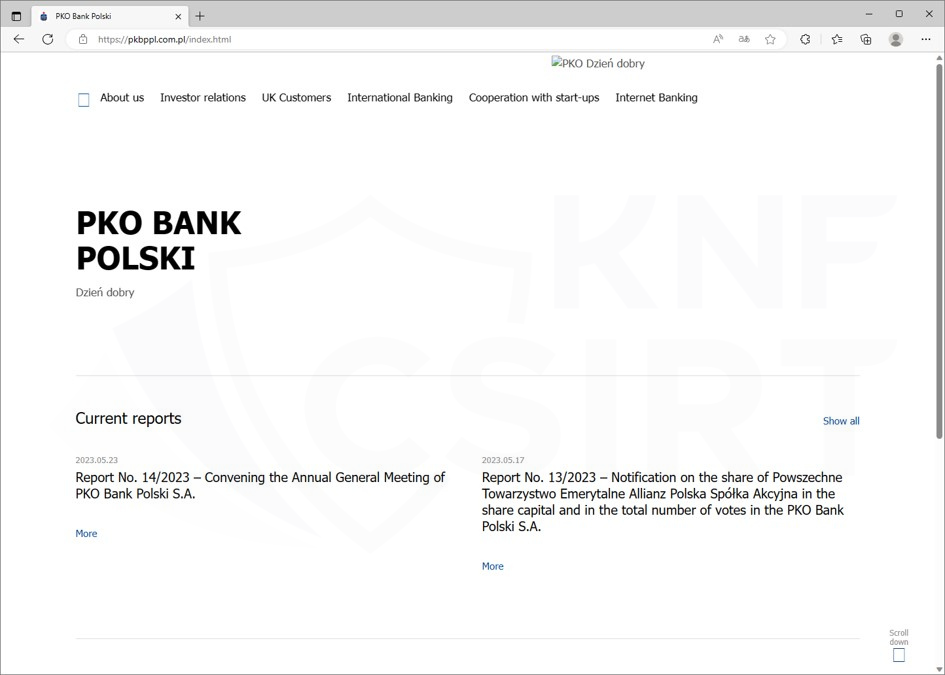

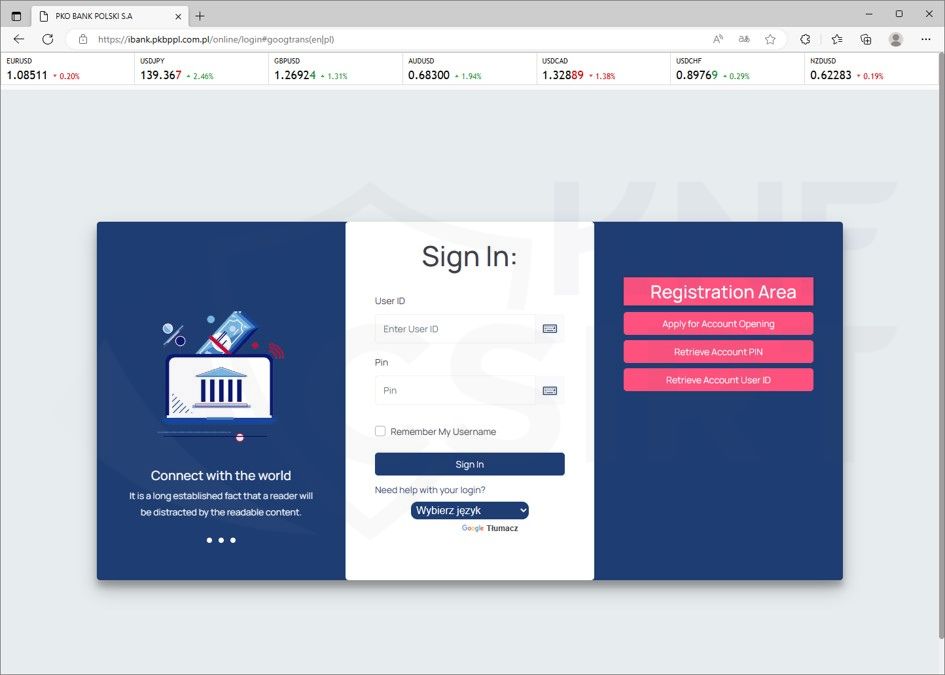

FAŁSZYWE STRONY PODSZYWAJĄCE SIĘ POD POLSKIE BANKI

W czerwcu 2023 roku zidentyfikowaliśmy kilka kampanii podszywającej się pod polskie banki. Przestępcy mieli na celu wyłudzanie danych logowania do bankowości elektronicznej i/lub wrażliwe dane.

Cyberprzestępcy podszywając się pod banki wystawiali strony łudząco przypominające strony logowania do bankowości elektronicznej. W rzeczywistości starali się przechwycić dane, celem przeprowadzenia operacji fraudowych.

Przykłady fałszywych stron, podszywających się pod oficjalne strony logowania do bankowości elektronicznej (rys. 4-7):

Rysunek 4 Fałszywa strona podszywająca się pod mBank

Rysunek 5 Fałszywa strona podszywająca się pod Bank BNP PARIBAS

Rysunek 6 Fałszywa strona podszywająca się pod PKO BP 1/2

Rysunek 7 Fałszywa strona podszywająca się pod PKO BP 2/2

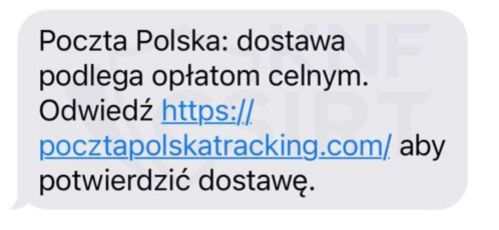

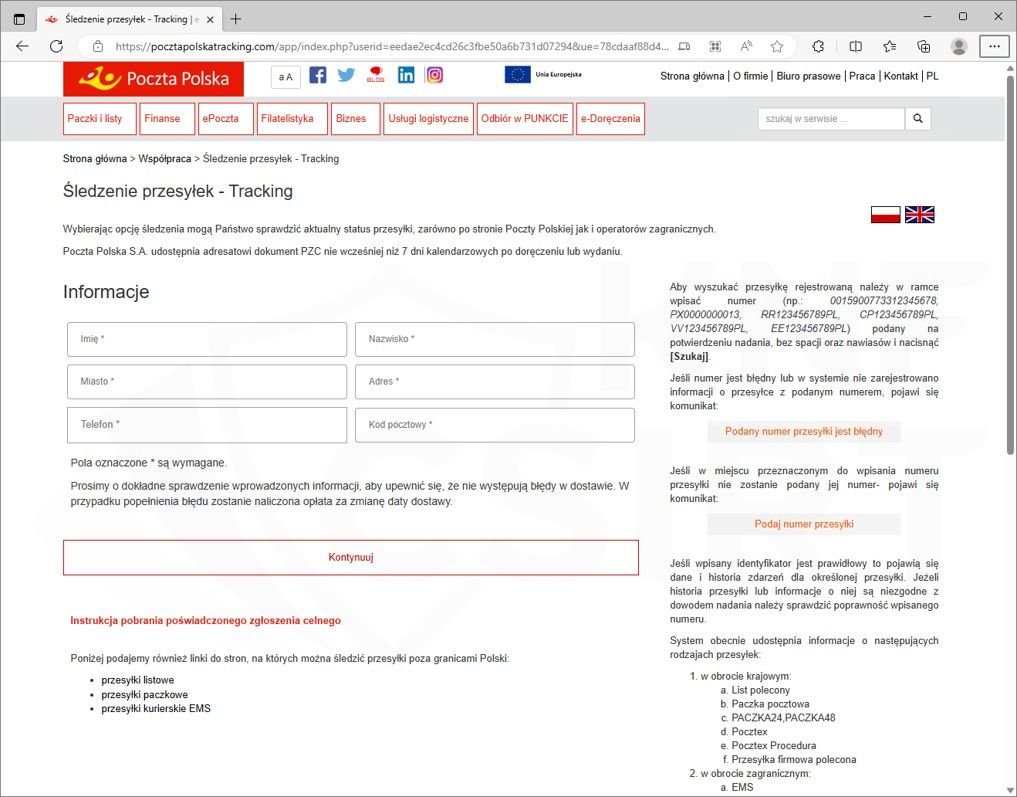

KAMPANIA PHISHINGOWA PODSZYWAJĄCA SIĘ POD POCZTĘ POLSKĄ

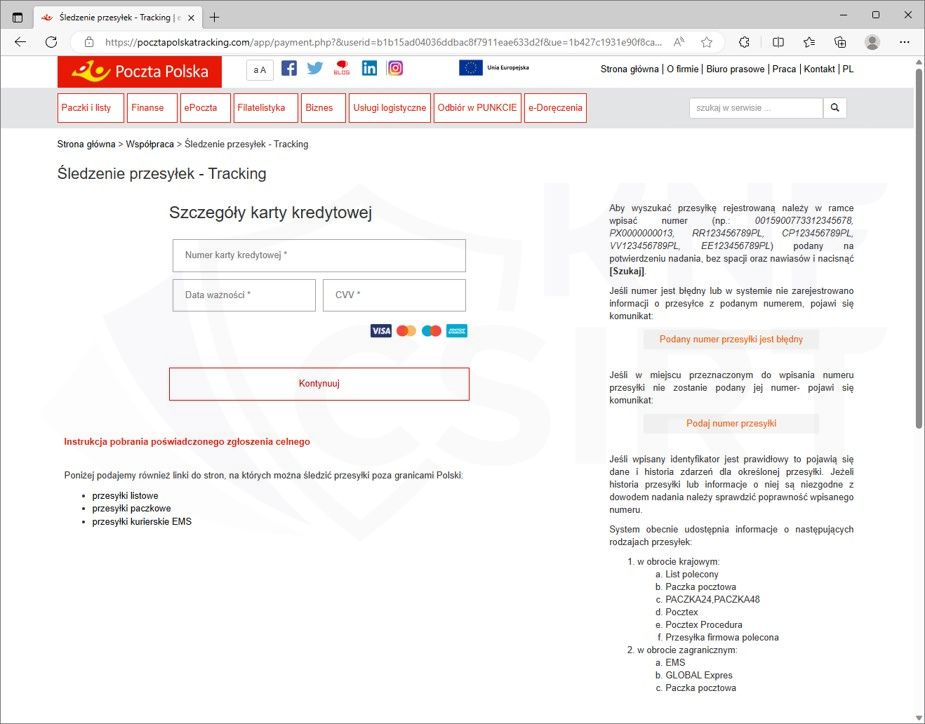

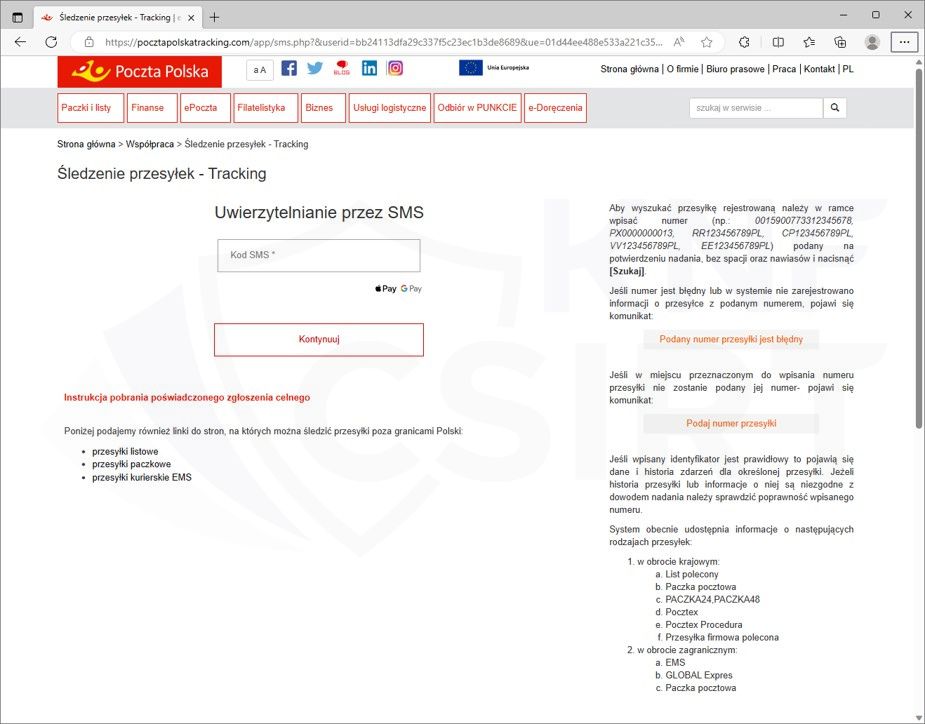

Na początku czerwca 2023 cyberprzestępcy nadal podszywali się pod Pocztę Polską. Tym razem rozsyłali wiadomości SMS informujące o rzekomej opłacie celnej. W wiadomościach znajdowały się linki phishingowe. Po kliknięciu w niego ofiara trafiała na stronę, na której zachęcana była do wprowadzenia swoich danych osobowych oraz danych karty płatniczej (pełen numer, data ważności, kod CVV), kodów 3DSecure.

Przykładowa wiadomość SMS rozsyłana w ramach kampanii phishingowej (rys. 8):

Rysunek 8 Wiadomość SMS podszywająca się pod Pocztę Polską

Rysunek 8 Wiadomość SMS podszywająca się pod Pocztę Polską

Przykłady stron phishingowych (rys. 9-11):

Rysunek 9 Strona podszywająca się pod Pocztę Polską 1/3

Rysunek 10 Strona podszywająca się pod Pocztę Polską 2/3

Rysunek 11 Strona podszywająca się pod Pocztę Polską 3/3

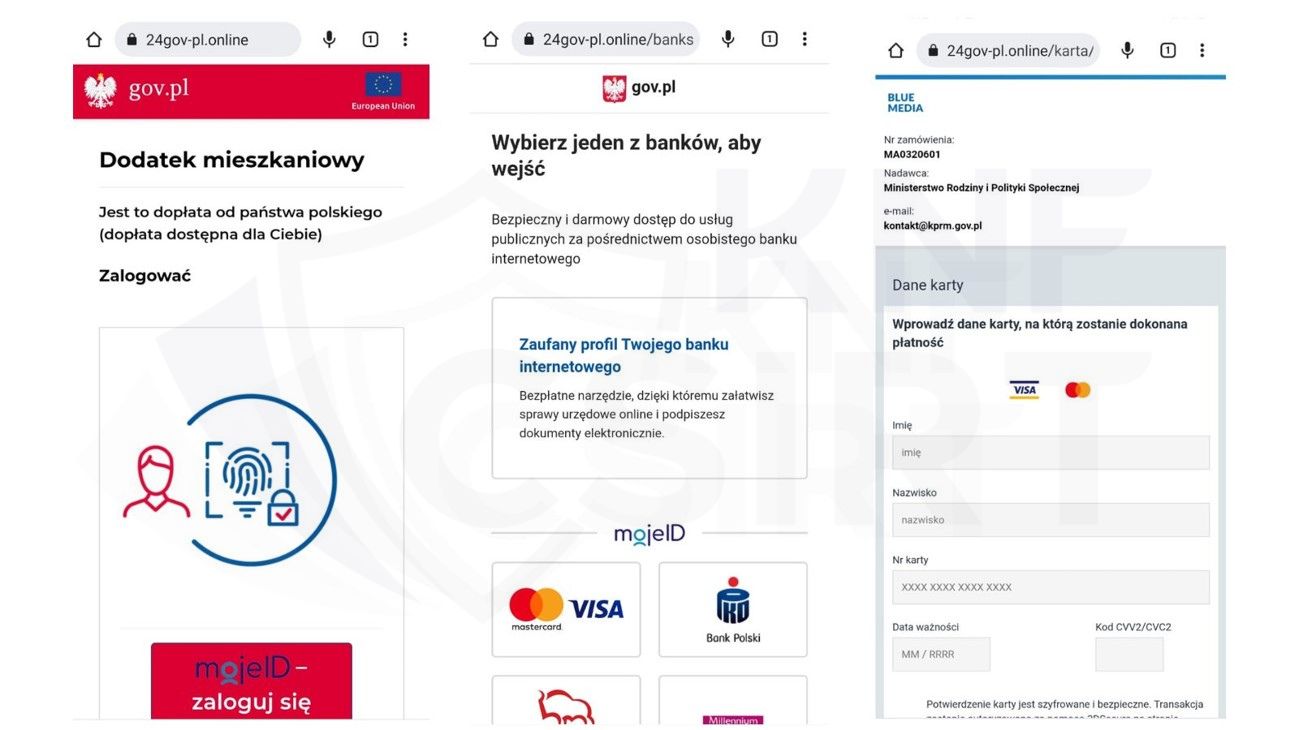

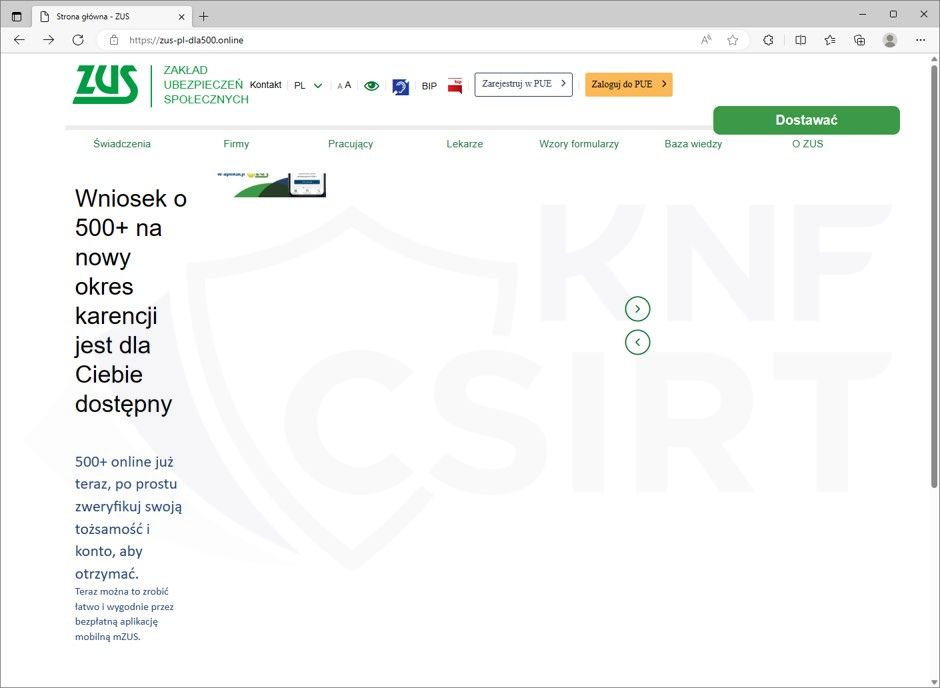

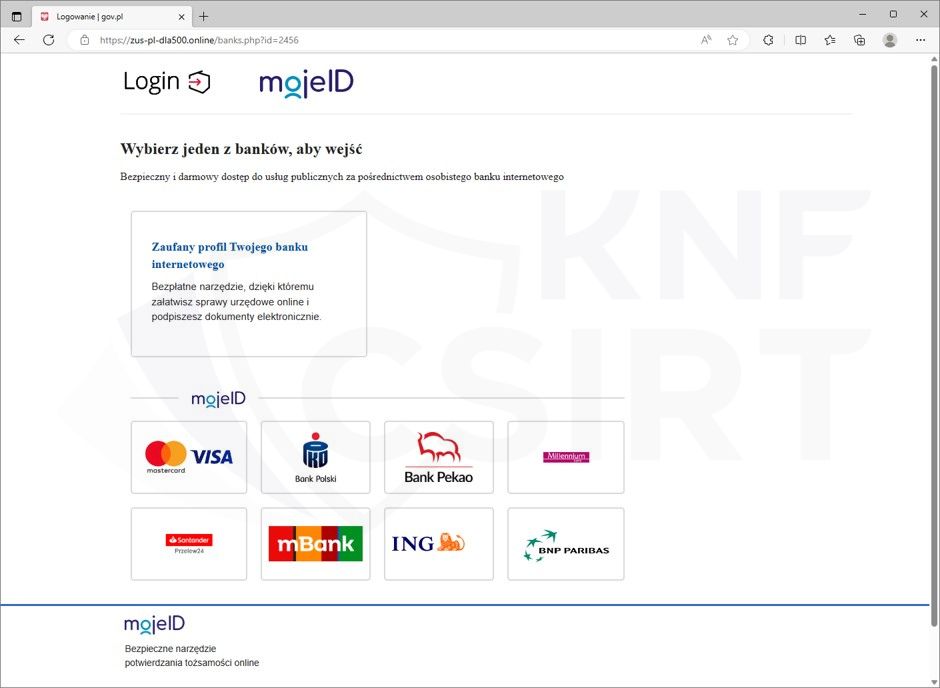

WYKORZYSTANIE WIZERUNKU STRON PAŃSTWOWYCH

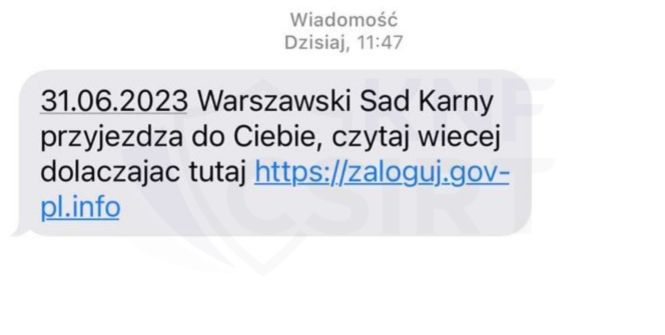

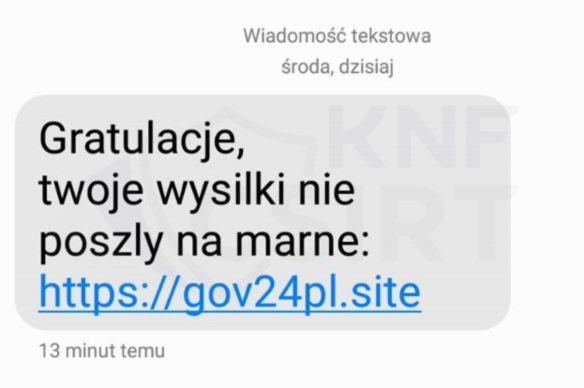

Cyberprzestępcy podszywając się pod strony rządowe oraz Zakład Ubezpieczeń Społecznych rozsyłali wiadomości SMS, w których pod różnymi pretekstami (najczęściej możliwości otrzymania korzyści finansowych) starali się zachęci do kliknięcia w link. Prowadziły one do fałszywych stron, na których przestępcy wyłudzali informacje osobowe, dane kart płatniczych (numer karty, kod CVV, datę ważności, kod 3DSecure) i/lub poświadczenia logowania do bankowości elektronicznej.

Przykład wiadomości SMS rozsyłanej w ramach kampanii phishingowej, w której przestępcy podszywali się pod Warszawski Sąd Karny (ciekawostka: nie sprawdzili ile dni ma czerwiec) (rys. 12):

Rysunek 12 Wiadomość SMS podszywająca się pod Sąd Karny

Przykład wiadomości SMS rozsyłanej w ramach kampanii phishingowej, w której przestępcy informowali o rzekomej możliwości otrzymania środków finansowych (rys. 13):

Rysunek 13 Wiadomość SMS podszywająca się pod GOV

Przykłady strony phishingowej (rys. 14-16):

Rysunek 14 Strona phishingowa podszywająca się pod GOV

Rysunek 15 Strona phishingowa podszywająca się pod ZUS 1/2

Rysunek 16 Strona phishingowa podszywająca się pod ZUS 2/2

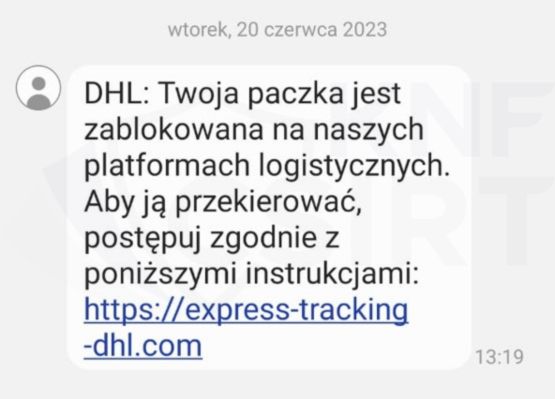

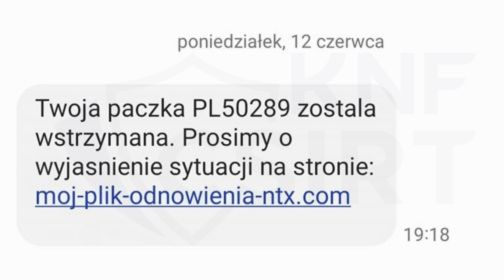

WYKORZYSTANIE WIZERUNKU FIRM KURIERSKICH

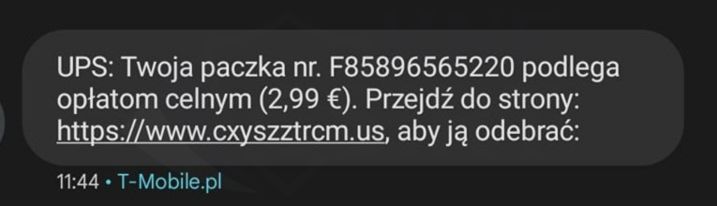

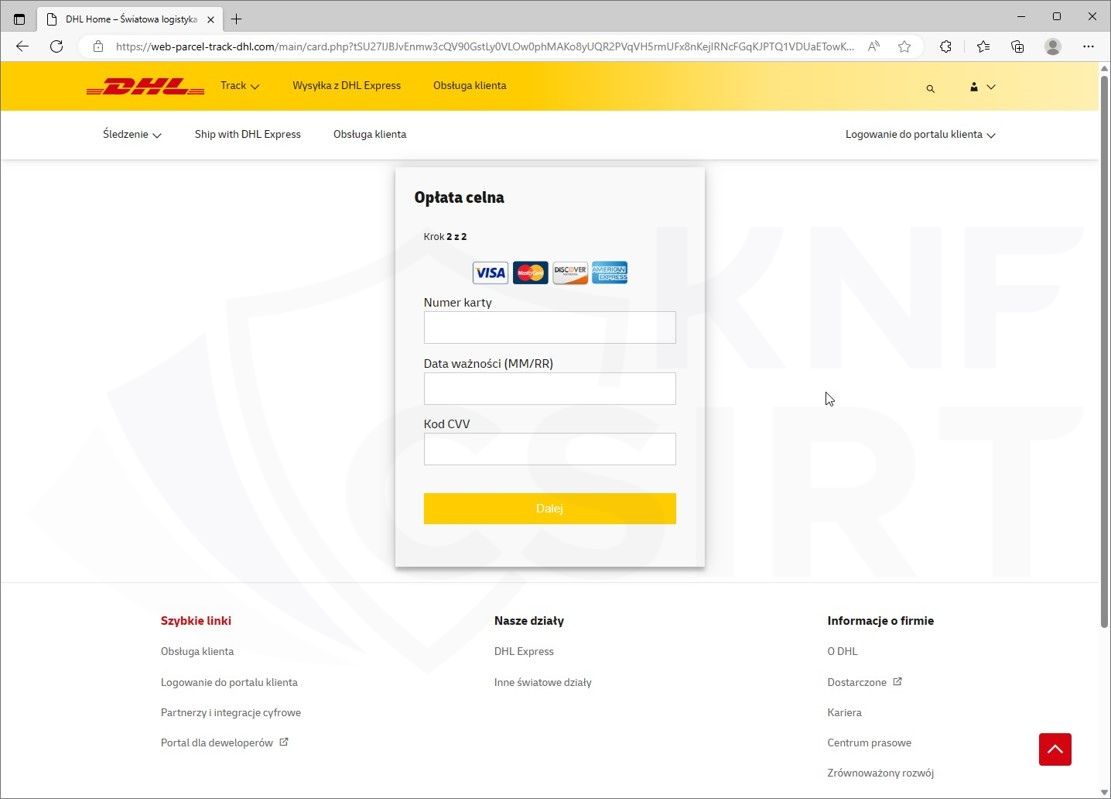

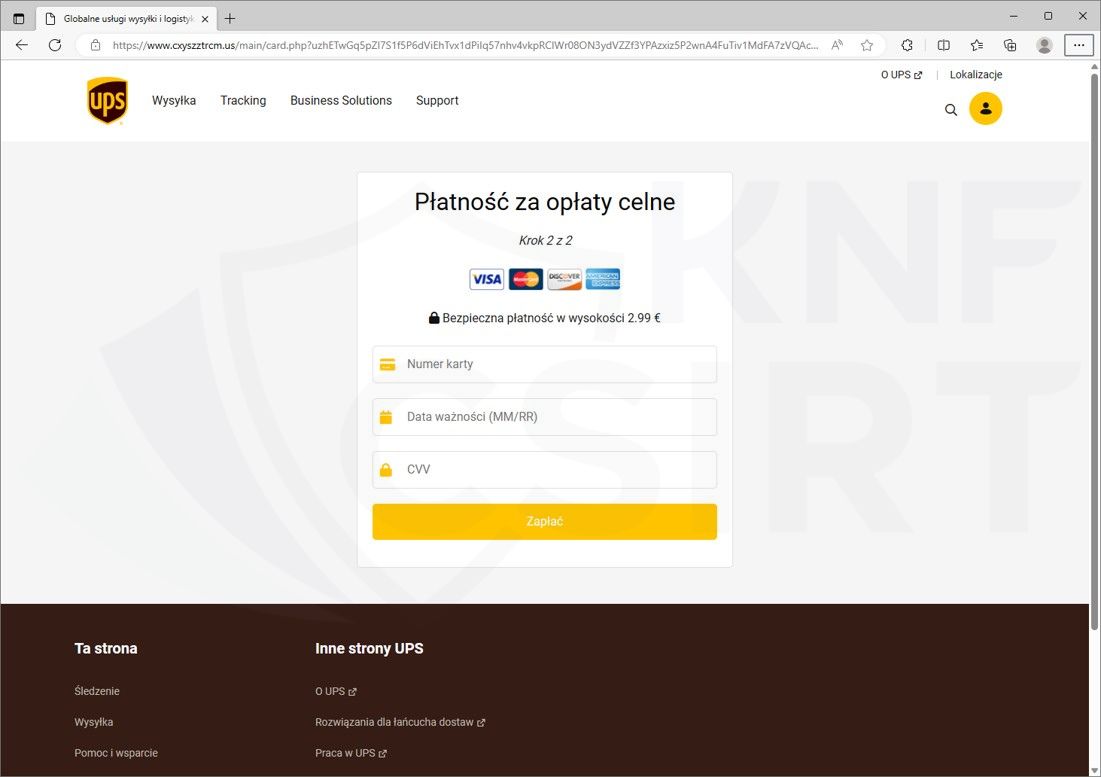

Cyberprzestępcy podszywając się pod firmy kurierskie UPS oraz DHL rozsyłali wiadomości SMS informując o rzekomych problemach logistycznych oraz potrzebie uiszczenia opłaty celnej. W wiadomości znajdował się link, po kliknięciu w niego ofiara trafiała na stronę, na której zachęcana była do wprowadzenia danych karty płatniczej (pełen numer, data ważności, kod CVV), kodów 3DSecure.

Przykład wiadomości SMS rozsyłanej w ramach kampanii phishingowej (rys. 17-18):

Rysunek 17 Wiadomość SMS podszywająca się pod DHL

Rysunek 18 Wiadomość SMS podszywająca się pod UPS

Przykłady stron phishingowych (rys. 19-20):

Rysunek 19 Strona phishingowa podszywająca się pod DHL

Rysunek 20 Strona phishingowa podszywająca się pod UPS

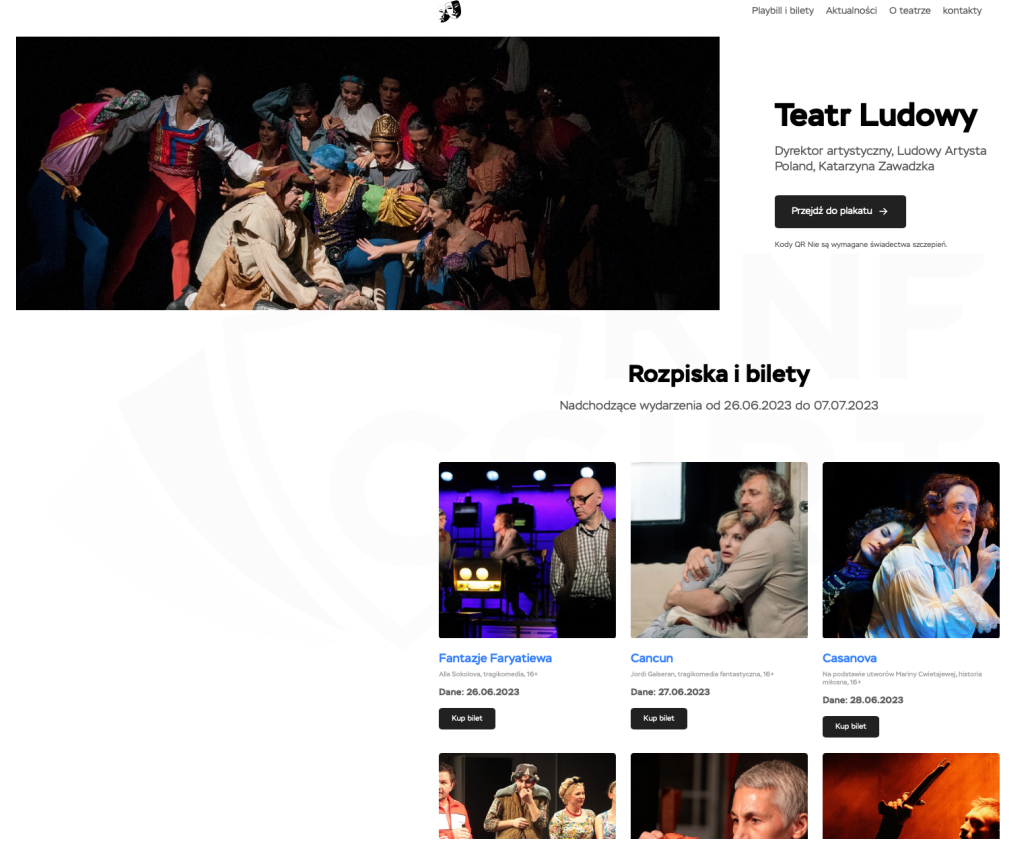

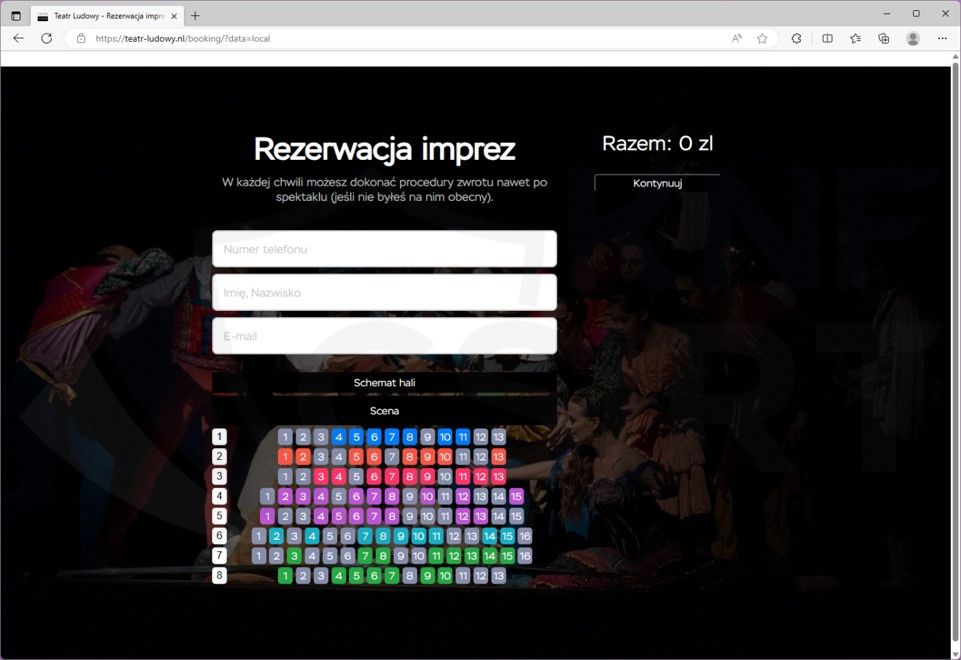

PODSZYCIE POD TEATR LUDOWY

W czerwcu 2023 roku miała miejsce kampania phishingowa podszywająca się pod Teatr Ludowy. Cyberprzestępcy pod pretekstem możliwości zakupu biletów na wybrany spektakl, wyłudzali dane uwierzytelniające do bankowości elektronicznej.

KROK 1: Strona phishingowa z wyborem spektaklu (rys. 21).

Rysunek 21 Strona phishingowa podszywająca się pod stronę Teatru

KROK 2: Strona phishingowa, ekran po wyborze spektaklu, gdzie wpisywane są dane osobowe oraz wybrane miejsce (rys. 22):

Rysunek 22 Strona phishingowa dotycząca rezerwacji biletu

Po wpisaniu danych: numer telefonu, imię, nazwisko, e-mail oraz wybraniu miejsca siedzenia, pojawia się rzekoma cena za bilet. Po kliknięciu w przycisk „Kontynuuj” poszkodowany jest przekierowany na stronę podszywającą się pod TPAY.

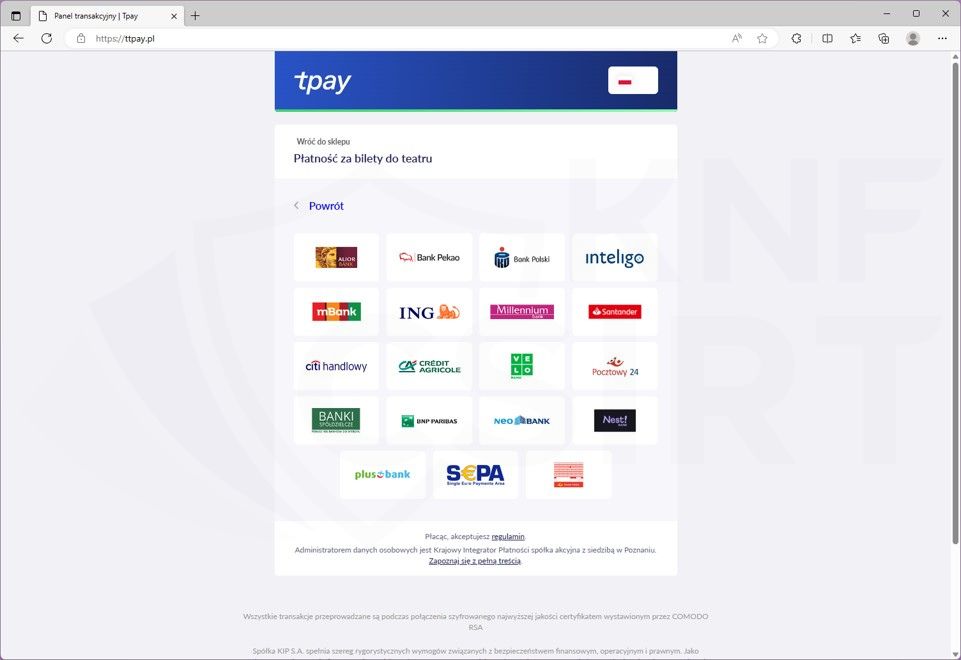

KROK 3 - Przykładowa strona podszywająca się pod TPAY (str. 23):

Rysunek 23 Strona phishingowa podszywająca się pod TPAY

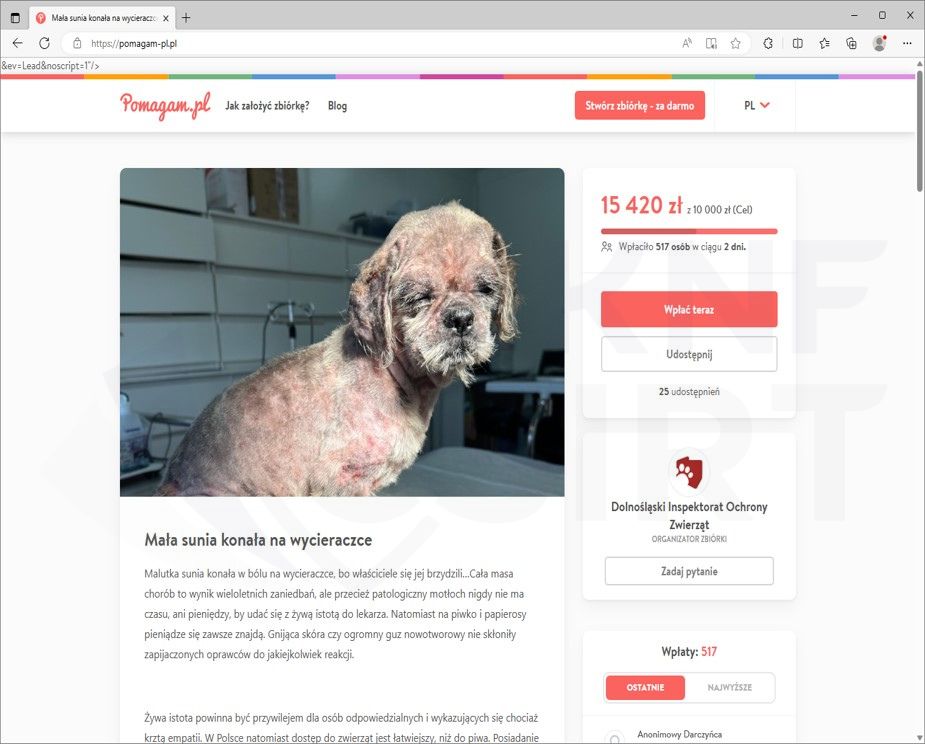

FAŁSZYWA ZBIÓRKA PIENIĘDZY

Cyberprzestępcy wykorzystują wizerunek strony zbiórek charytatywnych pomagam.pl przygotowali strony phishingowe rzekomej zbiórki na chore zwierzę. Osoba, która chciała wspomóc rekonwalescencje zwierzęcia w rzeczywistości wykonywała przelew na rachunek bankowy zarządzany przez przestępców.

Strony phishingowe podszywające się pod portal zbiórek charytatywnych (rys. 24):

Rysunek 24 Strona phishingowa podszywająca się pod pomagamy.pl

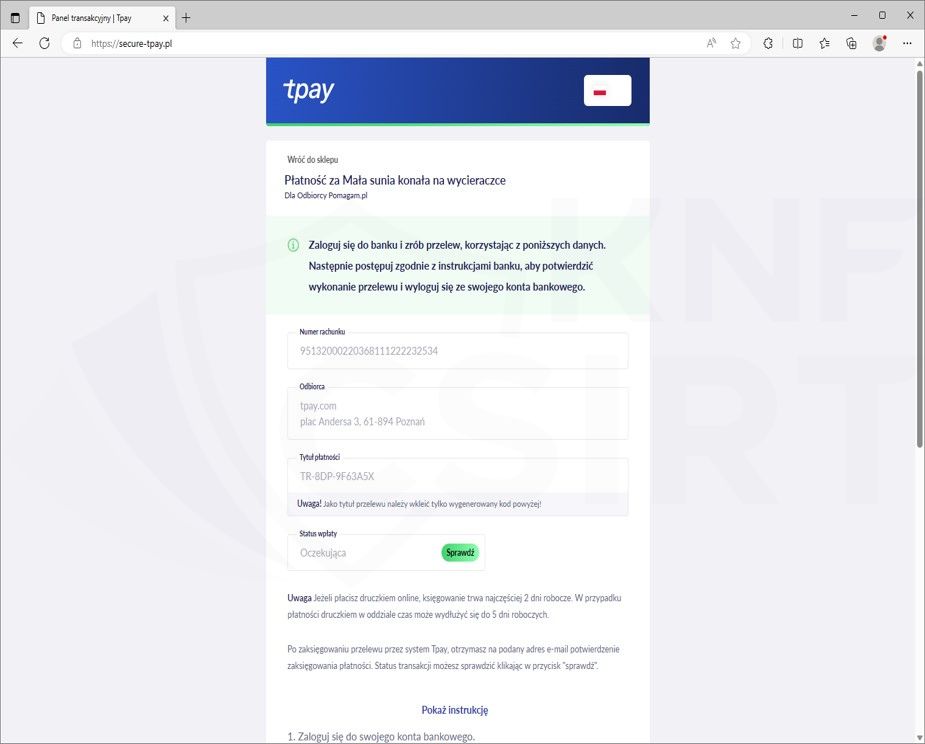

Kolejny krok to strona phishingowa podszywająca się pod TPAY (rys. 25):

Rysunek 25 Strona phishingowa podszywająca się pod TPAY

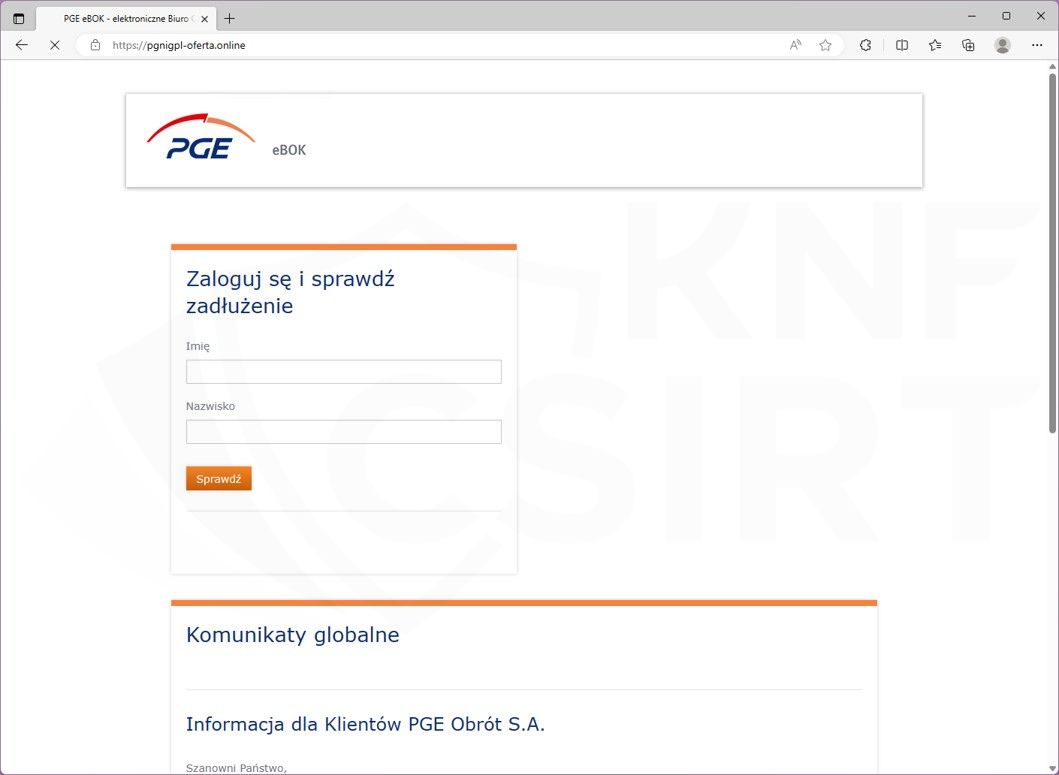

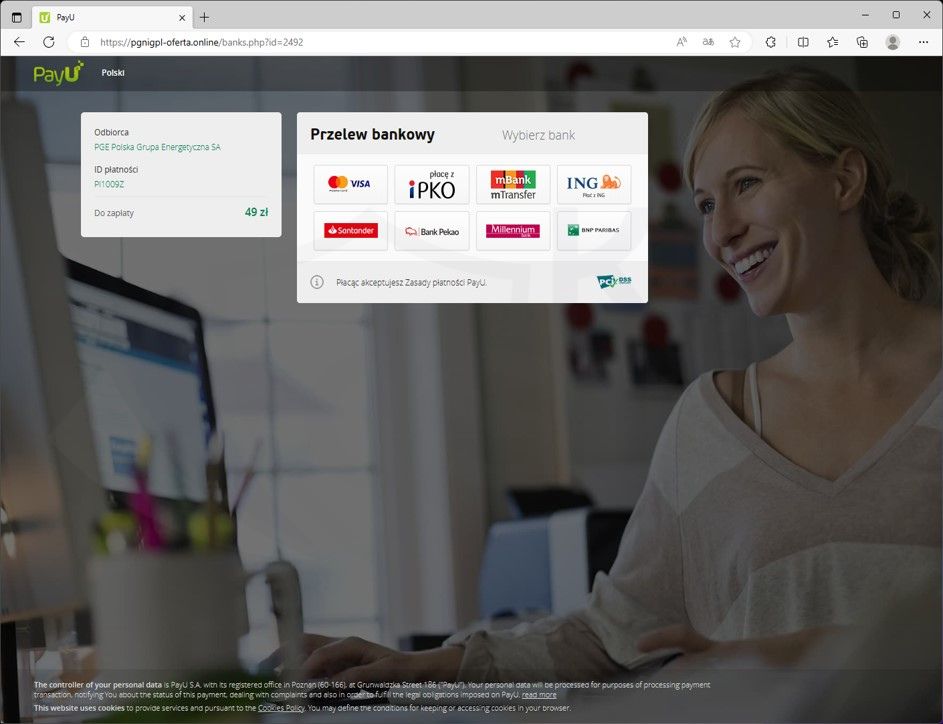

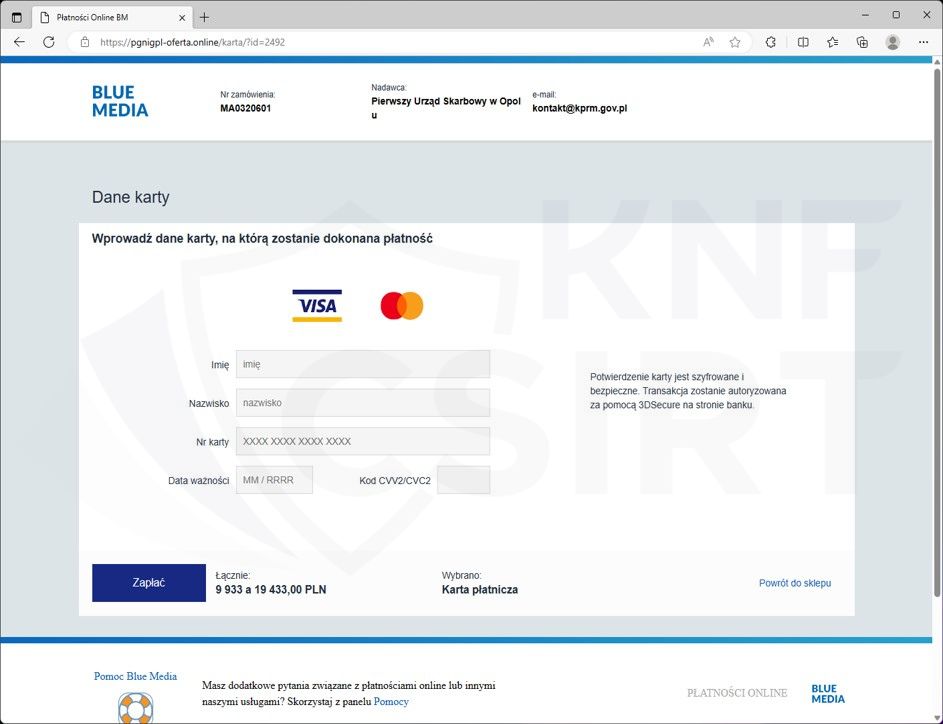

WYKORZYSTYWANIE WIZERUNKU DOSTAWCÓW ENERGII ELEKTRYCZNEJ

Cyberprzestępcy podszywając się pod dostawców energii elektrycznej przeprowadzili kampanię phishingową, informując o rzekomym długu, w wyniku nieopłacania rachunków oraz potrzebie szybkiego uregulowania płatności. W wiadomości zawarty był link do fałszywej strony, na której wyłudzane były dane osobowe oraz informacje o karcie płatniczej (pełen numer, kod CVV, data ważności, kody 3DSecure) i/lub poświadczenia logowania do bankowości elektronicznej.

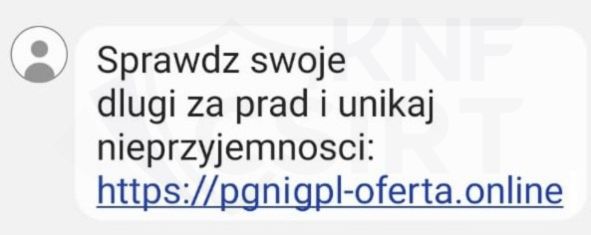

Przykład phishingowej wiadomości SMS (rys. 26):

Rysunek 26 Wiadomość SMS podszywająca się pod dostawcę energii elektrycznej

Przykład strony phishingowej wykorzystywanej w omawianej kampanii (rys. 27-29):

Rysunek 27 Strona phishingowa podszywająca się pod dostawcę energii elektrycznej 1/3

Rysunek 28 Strona phishingowa podszywająca się pod dostawcę energii elektrycznej 2/3

Rysunek 29 Strona phishingowa podszywająca się pod dostawcę energii elektrycznej 3/3

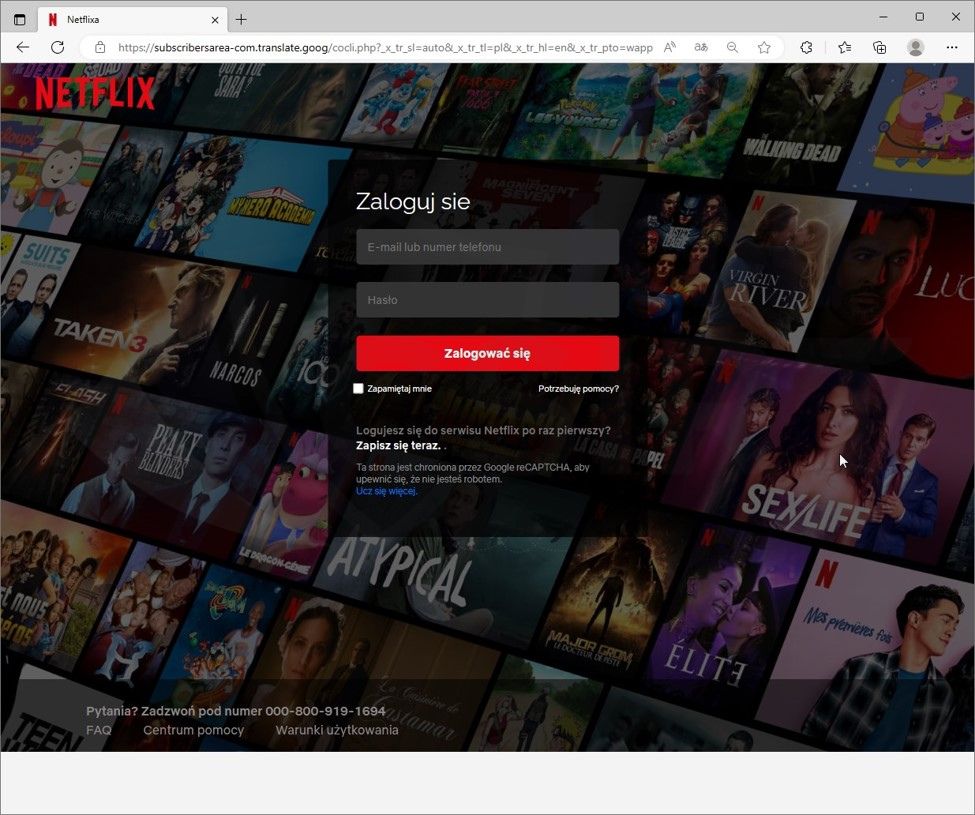

PODSZYCIE POD NETFLIX

W czerwcu 2023 roku przestępcy wykorzystywali znany już scenariusz podszycia pod Netflix i wyłudzania danych kart płatniczych oraz poświadczeń logowania do tej platformy. Tym razem jednak przestępcy pomylili wykorzystywany scenariusz, i w jednej fali omawianej kampanii przestępczej, zamiast wysłać wiadomości SMS informujące o rzekomym zablokowaniu konta, rozesłali informację o rzekomym wstrzymaniu paczki. Po kliknięciu w zawarty w wiadomości SMS link, poszkodowany trafiał na stronę imitującą strony platformy Netflix.

Wiadomość SMS w której przestępcy pomyłkowo użyli błędnego scenariusza (rys. 30):

Rysunek 30 Wiadomość SMS mająca podszywać się pod Netflix

Strona imitująca portal Netflix (rys. 31):

Rysunek 31 Strona phishingowa podszywająca się pod Netflix

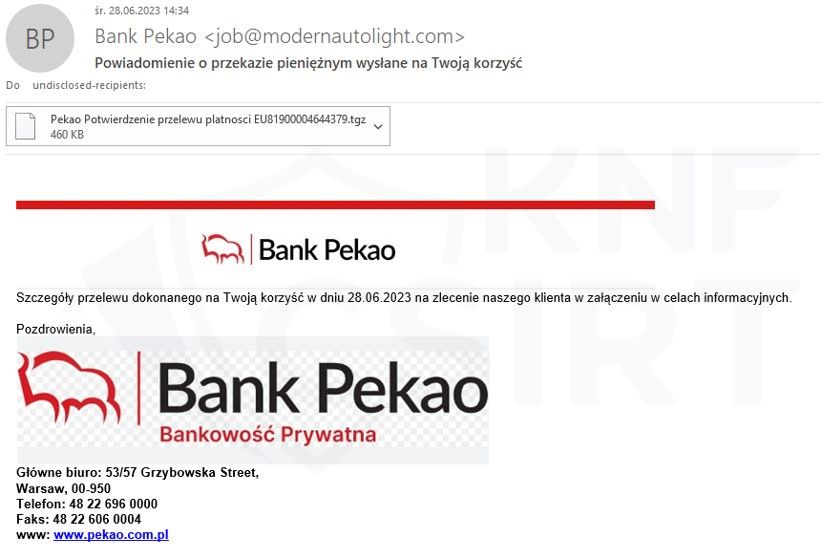

KAMPANIE PHISGINGOWE DYSTRYBUUJĄCE ZŁOŚLIWE OPROGRAMOWANIE

W czerwcu 2023 roku miały miejsce 2 kampanie rozsyłające złośliwe oprogramowanie wykorzystujące wizerunki polskich banków. Przestępcy podszywali się pod Bank Pekao SA oraz Bank Millennium.

PODSZYCIE POD BANK PKO S.A.

Kapania podszywająca się pod Bank Pekao S.A w załączniku wiadomości e-mail (rys. 32) znajdowało się archiwum .tgz o nazwie Pekao Potwierdzenie przelewu platnosci EU81900004644379.tgz zawierające złośliwy plik wykonywalny o nazwie Pekao Potwierdzenie przelewu platnosci EU81900004644379.exe będący loaderem pobierającym payload z usługi OneDrive.

Rysunek 32 Wiadomość e-mail podszywająca się pod Bank Pekao SA, dystrybucja złośliwego oprogramowania

PODSZYCIE POD BANK MILLENNIUM

W załączniku wiadomości e-mail (rys. 33) podszywającej się pod Bank Millennium znajdował się obraz ISO o nazwie Potwierdzenie przelewu płatności_Bank Millennium S.A._EU43000067656679965510000.iso zawierający złośliwy plik wykonywalny o nazwie Potwierdzenie przelewu płatności_Bank Millennium S.A._EU43000067656679965510000.exe był loaderem pobierającym payload z usługi OneDrive.

Rysunek 33 Wiadomość e-mail podszywająca się pod Bank Millennium, dystrybucja złośliwego oprogramowania

O nowych sposobach działania oszustów informujemy za pośrednictwem mediów społecznościowych. Zachęcamy do obserwowania kont CSIRT KNF w serwisach Twitter, LinkedIn oraz Facebook.