Przegląd wybranych oszustw internetowych - LISTOPAD 2023

Oszuści nie ustępują w tworzeniu nowych metod kradzieży środków finansowych użytkowników cyberprzestrzeni. Zachęcamy do zapoznania się z naszym przeglądem wybranych oszustw internetowych w listopadzie 2023 roku, gdzie wskazujemy na schematy działania cyberprzestępców.

- oferty fałszywych inwestycji,

- atrakcyjne okazje cenowe,

- Bing – podszycie pod Santander Bank Polska,

- aktualizacja danych, czyli podszycie pod Citi Handlowy,

- phishingi dedykowane – podszycie pod GOV,

- fałszywe wiadomości SMS,

- bilety do Teatru Ludowego,

- kody promocyjne Wolt.

Oferty fałszywych inwestycji

W listopadzie 2023 roku scam znany pod nazwą „fraud inwestycyjny” był nadal aktywny. Schemat oszustwa, w którym cyberprzestępcy podszywają się pod znane osoby lub instytucje, celem nakłonienia potencjalnej ofiary do zainwestowania środków i otrzymania wysokiej stopy zwrotu.

Coraz częściej przestępcy w fałszywych ofertach wykorzystują motyw związany ze sztuczną inteligencją. Wynika to z popularności tematu w przestrzeni publicznej. Dodatkowo przestępcy coraz częściej wykorzystują technologię deepfake do tworzenia swoich materiałów, mając na celu zwiększanie poziomu manipulacji. Dzięki wykorzystaniu tego typu technologii atakujący wykorzystują wizerunki znanych osób, generując nagrania video na których przedstawiona jest treść zachęcająca do rzekomych inwestycji.

Fałszywe oferty (zarówno w postaci nagrań video, jak i statycznych reklam) dystrybuowane są poprzez:

- reklamy na platformie Facebook,

- reklamy w wyszukiwarce Google,

- reklamy w wyszukiwarce MSN,

- reklamy w serwisie społecznościowym Twitter.

Po kliknięciu w link ofiara trafia na stronę, na której wymagane jest dokonanie rzekomej rejestracji. Dane pozyskane przez cyberprzestępców w ten sposób umożliwiają im nawiązanie kontaktu z potencjalną, już zmanipulowaną osobą, a w kolejnym kroku kradzież jej środków. Niejednokrotnie, w podobnych przypadkach, przestępcy zachęcali do instalowania oprogramowania do zdalnej obsługi. W momencie, kiedy ofiara tego przestępstwa chce wypłacić zarobione środki finansowe (często orientując się, że mogła zostać oszukana) otrzymuje informację o konieczności „sprawdzenia konta bankowego poprzez system AML”. W tym celu cyberprzestępcy przekazują link do strony phishingowej, na której wyłudzane są dane uwierzytelniające do bankowości elektronicznej. W ten sposób cyberprzestępcy najpierw nakłaniają ofiarę do przekazywania wysokich kwot, a następnie pozyskują dostęp do bankowości elektronicznej. W ostatnim czasie oszuści rozszerzyli swój wariant oszustwa. W publikowanych fałszywych reklamach oferowali rzekomą pomoc w odzyskaniu środków osobom, które padły już wcześniej ofiarami fraudu inwestycyjnego. Wszystko po to, ażeby prowadzić grę psychologiczną i nakłaniać do przekazania im kolejnych oszczędności.

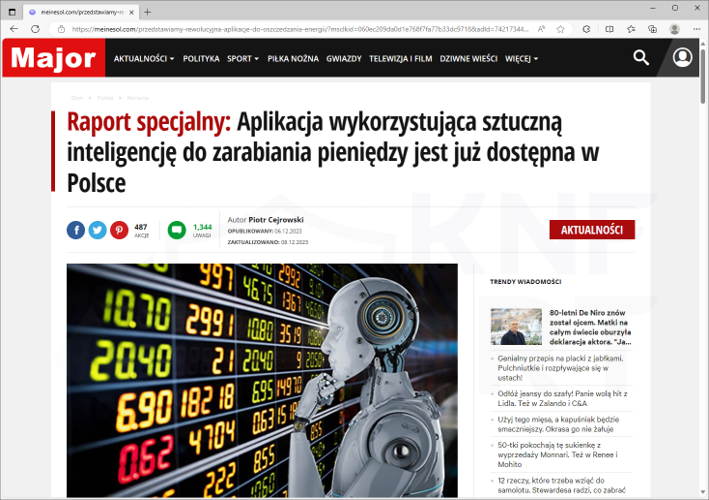

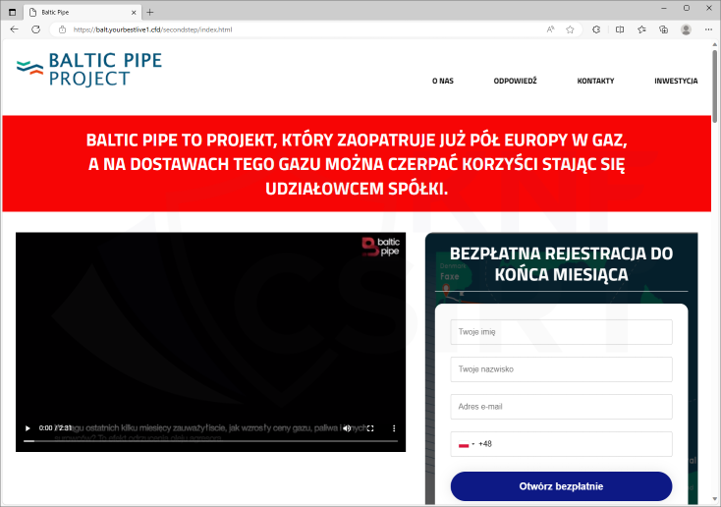

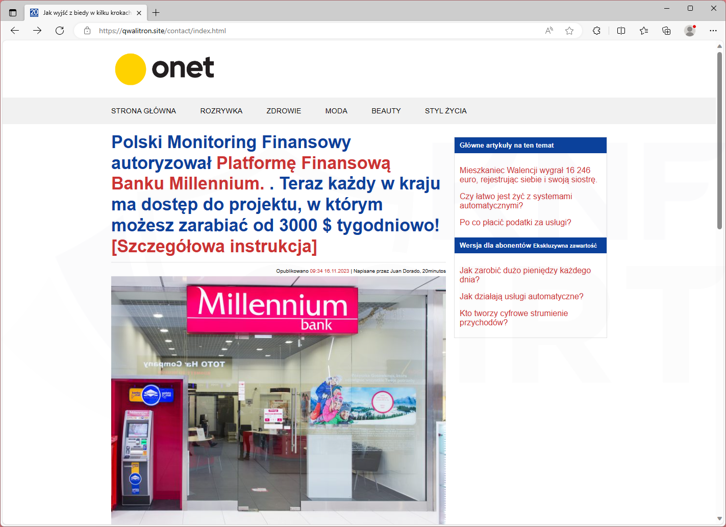

Przykłady fałszywych reklam oraz stron phishingowych (rys. 1-3):

Rysunek 1 Wykorzystanie motywu sztucznej inteligencji

Rysunek 2 Przykładowa strona, na której poszkodowany podaje dane kontaktowe

Rysunek 3 Wykorzystanie wizerunku Banku Millennium

Atrakcyjne okazje cenowe

Cyberprzestępcy publikowali reklamy, w których oferowali produkty w zaniżonych cenach. Na stronach phishingowych podszywali się pod znane marki sklepów. Po wejściu na stronę, ofiara musiała wypełnić formularz osobowy, a następnie zachęcana była do wpisania danych karty płatniczej. W ten sposób dane te trafiały w ręce przestępców.

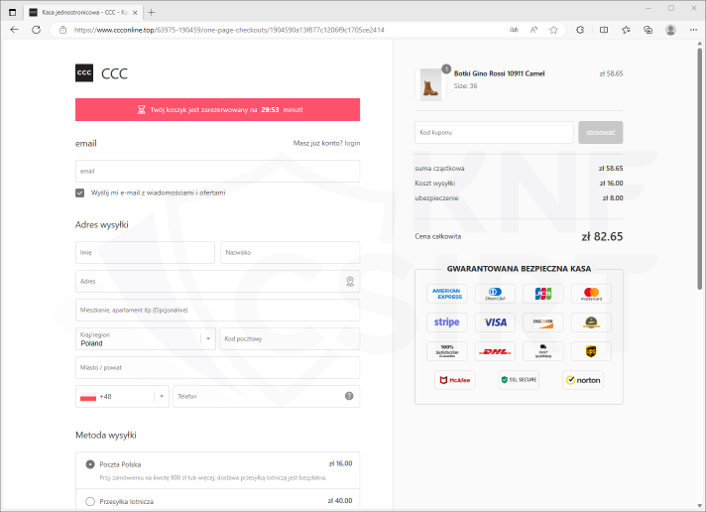

Reklamy na platformie Facebook, zawierające stronę phishingową (rys. 4-5):

Rysunek 4 Reklama wraz z formularzem do wypełnienia - podszycie pod sklep CCC

Rysunek 5 Reklamy na portalu Facebook - podszycie pod 4F oraz Wojas

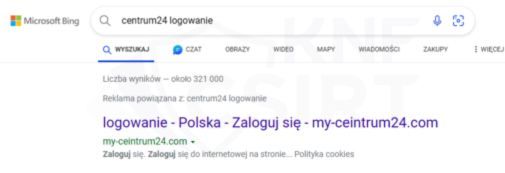

Bing – podszycie pod Santander Bank Polska

Cyberprzestępcy wykupili reklamy w wyszukiwarce Bing, a następnie podłożyli pod nią stronę phishingową podszywającą się pod stronę logowania do bankowości elektronicznej Santander Bank Polska.

Reklama w wyszukiwarce Bing (rys. 6):

Rysunek 6 Reklama w wyszukiwarce Bing

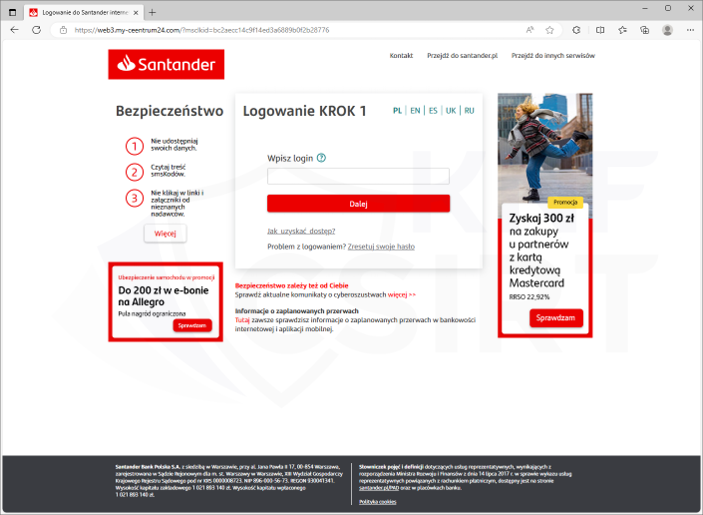

Strona phishingowa wyłudzająca dane logowania do bankowości (rys. 7):

Rysunek 7 Strona phishingowa - podszycie pod Santander Bank Polska

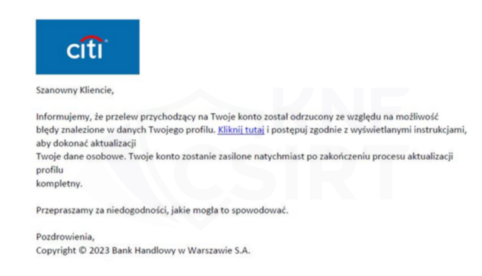

Aktualizacja Danych, czyli podszycie pod Citi Handlowy

Cyberprzestępcy podszywając się pod CITI Handlowy, rozesłali wiadomości e-mail informujące o rzekomo odrzuconym przelewie przychodzącym ze względu na brak aktualnych danych. W wiadomości znajdował się link, po jego kliknięciu ofiara trafiała na stronę phishingową.

Wiadomość e-mail podszywająca się pod CITI Handlowy (rys. 8):

Rysunek 8 Wiadomość e-mail podszywająca się pod CITI Handlowy

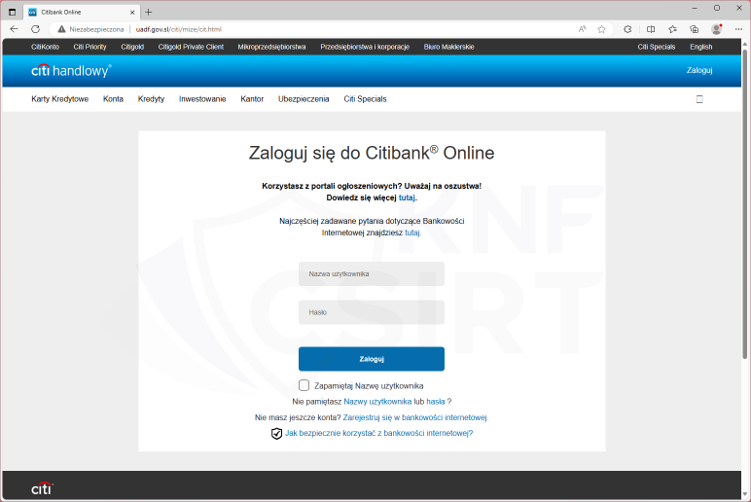

Strony phishingowe wyłudzająca dane logowania do bankowości (rys. 9):

Rysunek 9 Strona phishingowa - podszycie pod CITI Handlowy

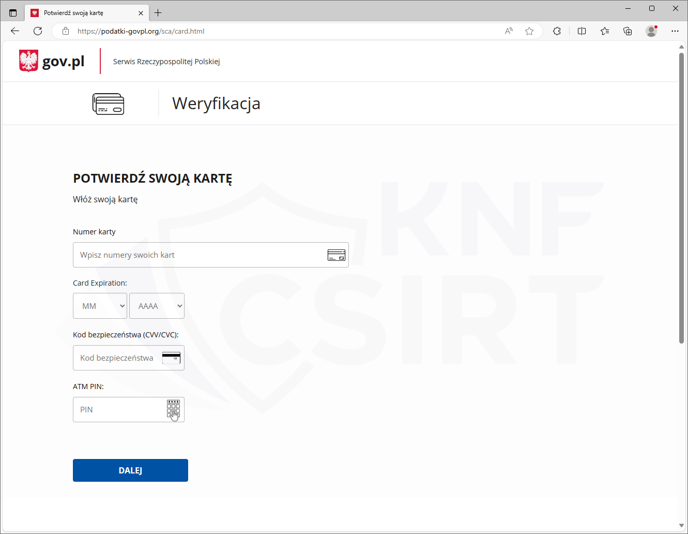

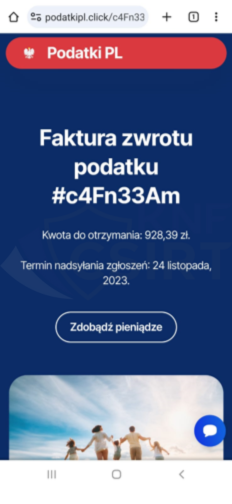

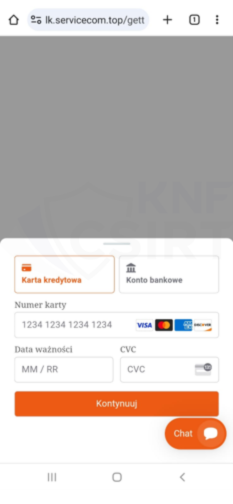

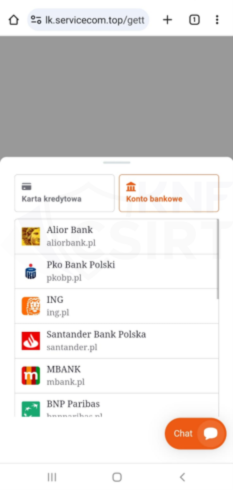

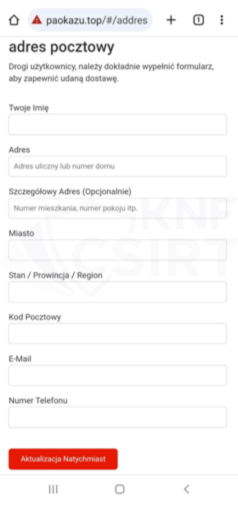

Phishingi dedykowane – podszycie pod GOV

Nikogo nie zaskakuje już fakt, że atakujący często dostosowują swoje scenariusze phishingowe do trwającej sytuacji lub czasu prowadzenia kampanii. W listopadzie 2023 roku, w związku z kończącym się rokiem kalendarzowym, cyberprzestępcy postanowili wykorzystać jeszcze motyw rozliczenia podatkowe za rok 2022.

Cyberprzestępcy powołując się za rzekomą możliwość odebrania zwrotu nadpłaconego podatku za 2022 roku, zachęcali do kliknięcia w link. W rzeczywistości poszkodowany trafiał na phishingową stronę, na które proszony był o wpisanie danych karty płatniczej lub wybór banku w. którymi posiada rachunki, co skutkowało podstawieniem stron łudząco przypominających strony logowania wybranego podmiotu.

Wiadomość e-mail podszywająca się pod GOV (rys. 10):

Rysunek 10 Wiadomość e-mail - podszycie pod GOV

Strony phishingowe informujące o rzekomej możliwości odebrania zwrotu (rys. 11-13):

Rysunek 11 Strona phishingowa - podszycie pod GOV

Rysunek 12 Strony phishingowe - zwrot podatku 1/2

Rysunek 13 Strony phishingowe - zwrot podatku 2/2

Fałszywe wiadomości SMS

Znanym od lat sposobem dystrybucji domen phishingowych są wiadomości SMS. W listopadzie 2023 roku atakujący nadal wykorzystywali tę drogę dystrybucji domen phishingowych.

Podszycie pod Pocztę Polską

Cyberprzestępcy prowadzili znaną już w Polsce kampanię phishingową podszywająca się pod Pocztę Polską. Tym razem zapomnieli przetłumaczyć nazwę nadawcy, podpisują się jako „Poland Post”. Analogiczną kampanie phishingową opisywaliśmy w raporcie, do którego zapoznania się zachęcamy: https://cebrf.knf.gov.pl/images/Raporty/Midzynarodowa_Kampania_Phishingowa_PL-2.pdf

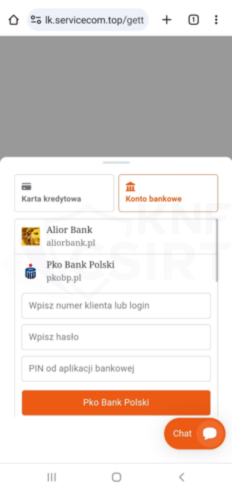

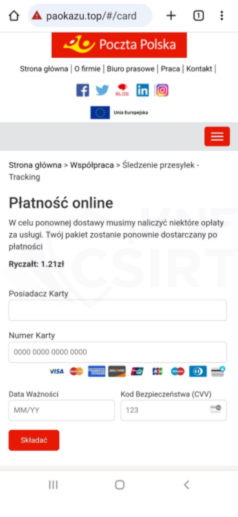

Wiadomość SMS zawierająca stronę phishingową (rys. 14):

Rysunek 14 Fałszywa wiadomość SMS podszywająca się pod Pocztę Polską

Przykłady stron phishingowych, które oszuści wykorzystywali w opisywanej kampanii (rys. 15)

Rysunek 15 Strony phishingowe - podszycie pod Pocztę Polską

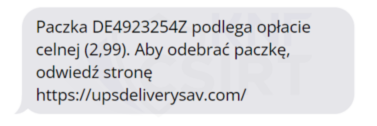

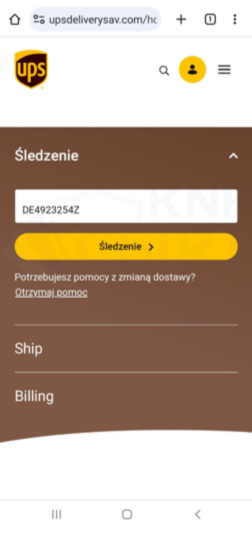

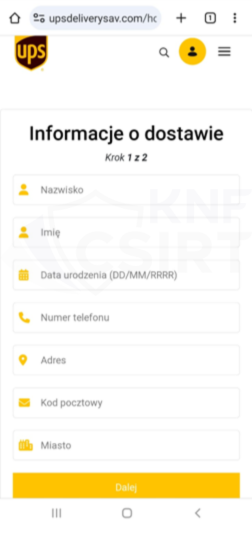

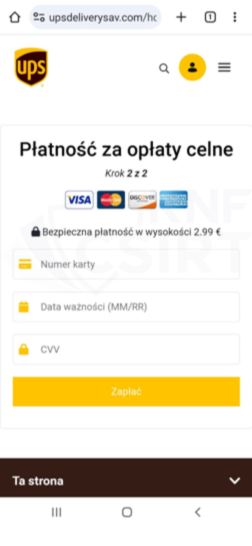

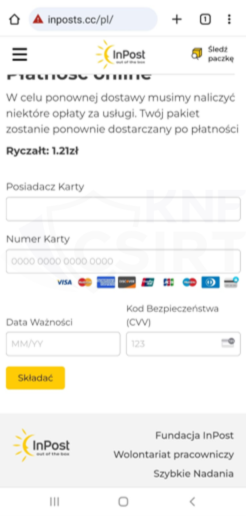

Opłata celna, czyli podszycie pod UPS

Cyberprzestępcy podszywając się pod UPS, rozesłali wiadomości SMS informujące o rzekomej paczce, która podlega opłacie celnej w wysokości 2,99 PLN. Aby dokonać opłaty, należało kilknąć w załączony link, który w rzeczywitości prowadził do strony phishingowej.

Przykładowa wiadomość SMS podszywającej się pod UPS (rys. 16):

Rysunek 16 Wiadomość SMS podszywająca się pod UPS

Przykłady stron phishingowych (rys. 17):

Rysunek 17 Strony phishingowe, podszywające się pod UPS

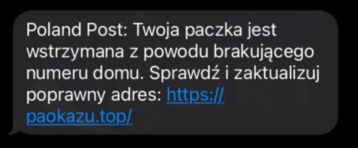

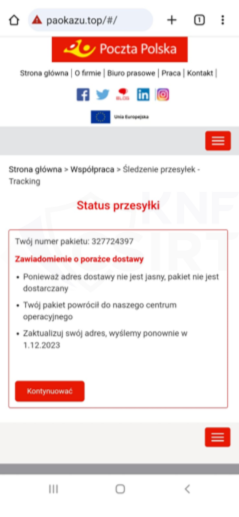

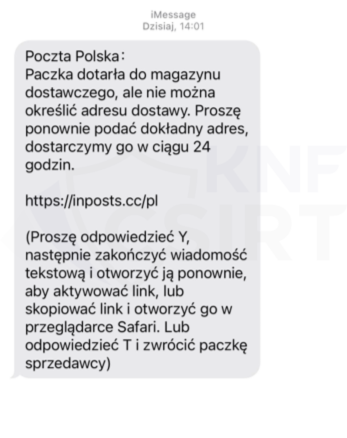

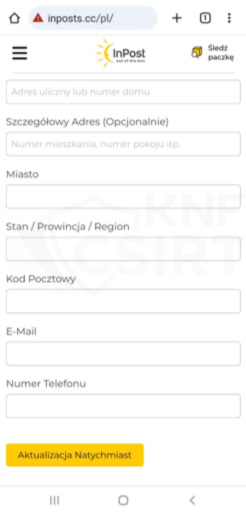

Powiadomienie o porażce dostawy, czyli podszycie pod InPost

Cyberprzestępcy podszywając się pod InPost, ale podpisując w wiadomościach SMS jako Poczta Polska, informowali o rzekomej konieczności aktualizacji adresu. Do dystrybucji wiadomości wykorzystali funkcjonalność komunikatora opracowanego przez firmę Apple – iMessage. Podobna kampania phishingowa, wykorzystująca w pełni wizerunek Poczty Polskiej, miała miejsce we wrześniu 2023 roku.

Przykładowa wiadomość SMS podszywającej się pod InPost (i Pocztę Polską) (rys. 18):

Rysunek 18 Wiadomość SMS podszywająca się pod Pocztę Polską

Przykłady stron phishingowych (rys. 19):

Rysunek 19 Strony phishingowe, podszywające się pod InPost

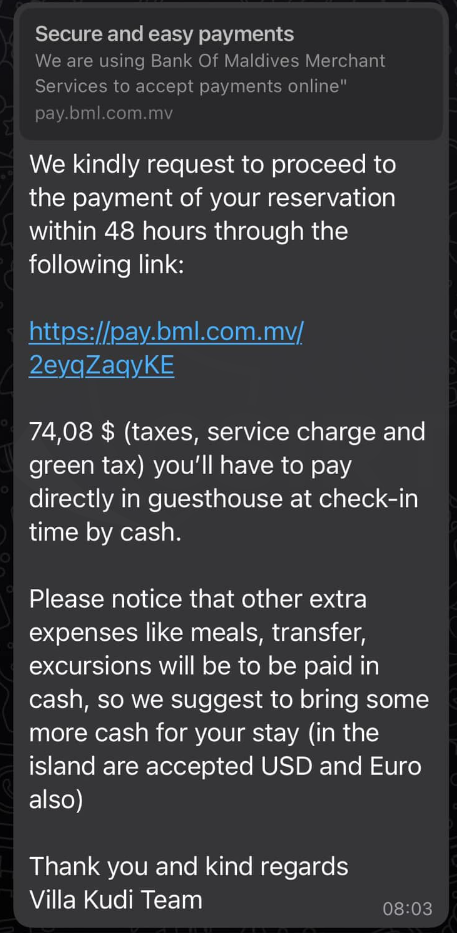

Podszycie pod Booking

W listopadzie 2023 analizowaliśmy również kampanie podszywającą się pod Booking, w której przestępcy wysyłali jako załącznik złośliwe oprogramowanie (#stealer). Ich celem było zdobycie danych logowania do platformy Booking.

Jak to działa?

- Właściciele hoteli otrzymują fałszywe zapytania rezerwacyjne w formie wiadomości e-mail ze złośliwym oprogramowaniem.

- Po zainfekowaniu, przestępcy kradną dane logowania do Booking.

- Następnie tworzą fałszywe oferty i strony phishingowe, oszukując klientów hoteli.

- Fałszywe strony są przesyłane do klientów poprzez Booking lub inne kanały.

Przykład wiadomości dystrybuowanej w ramach kampanii phishingowej (rys. 20):

Rysunek 20 Wiadomość dystrybuowana w kampanii podszywającej się pod Booking

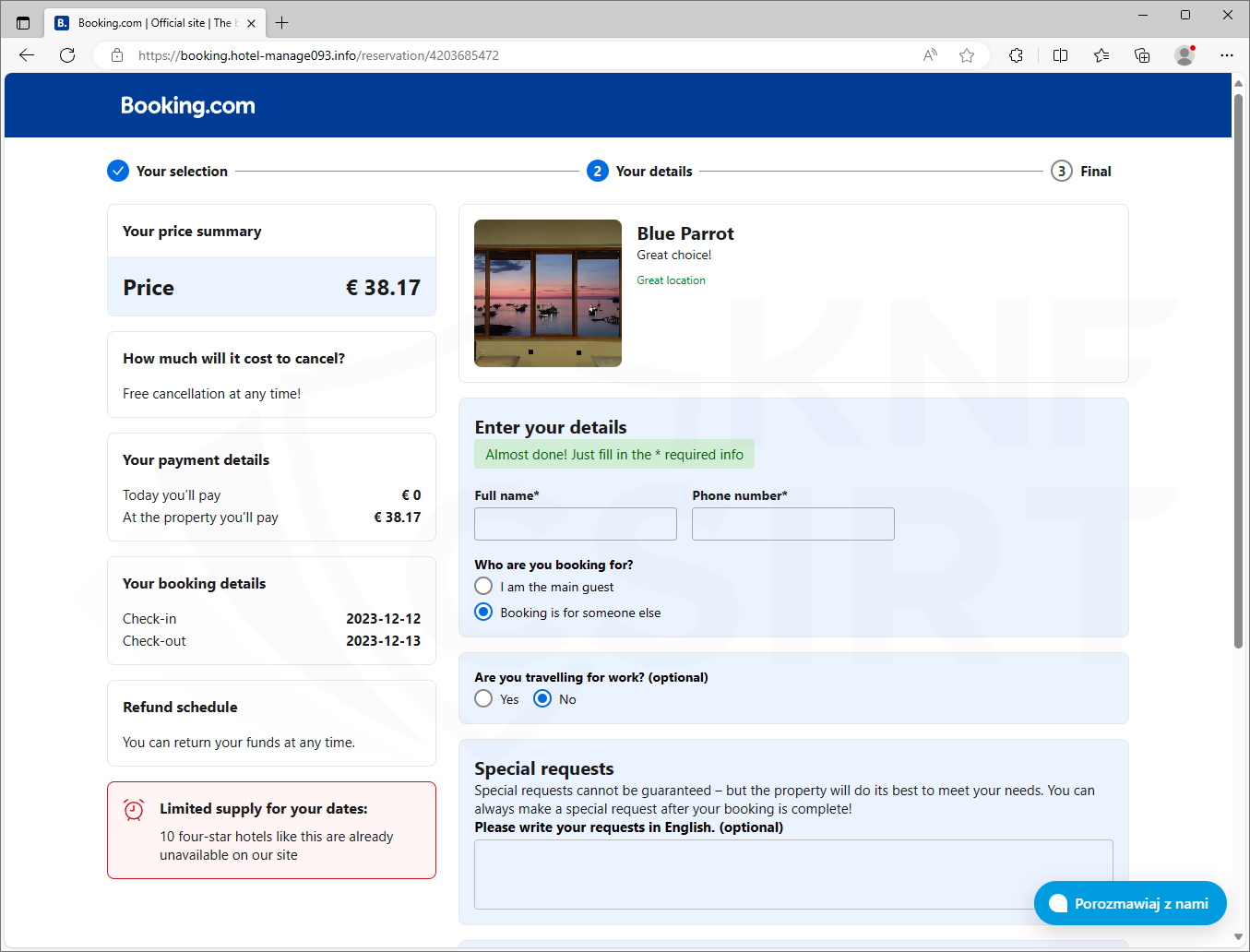

Przykłady strony phishingowej (rys. 21):

Rysunek 21 Strona phishingowa - podszycie pod Booking

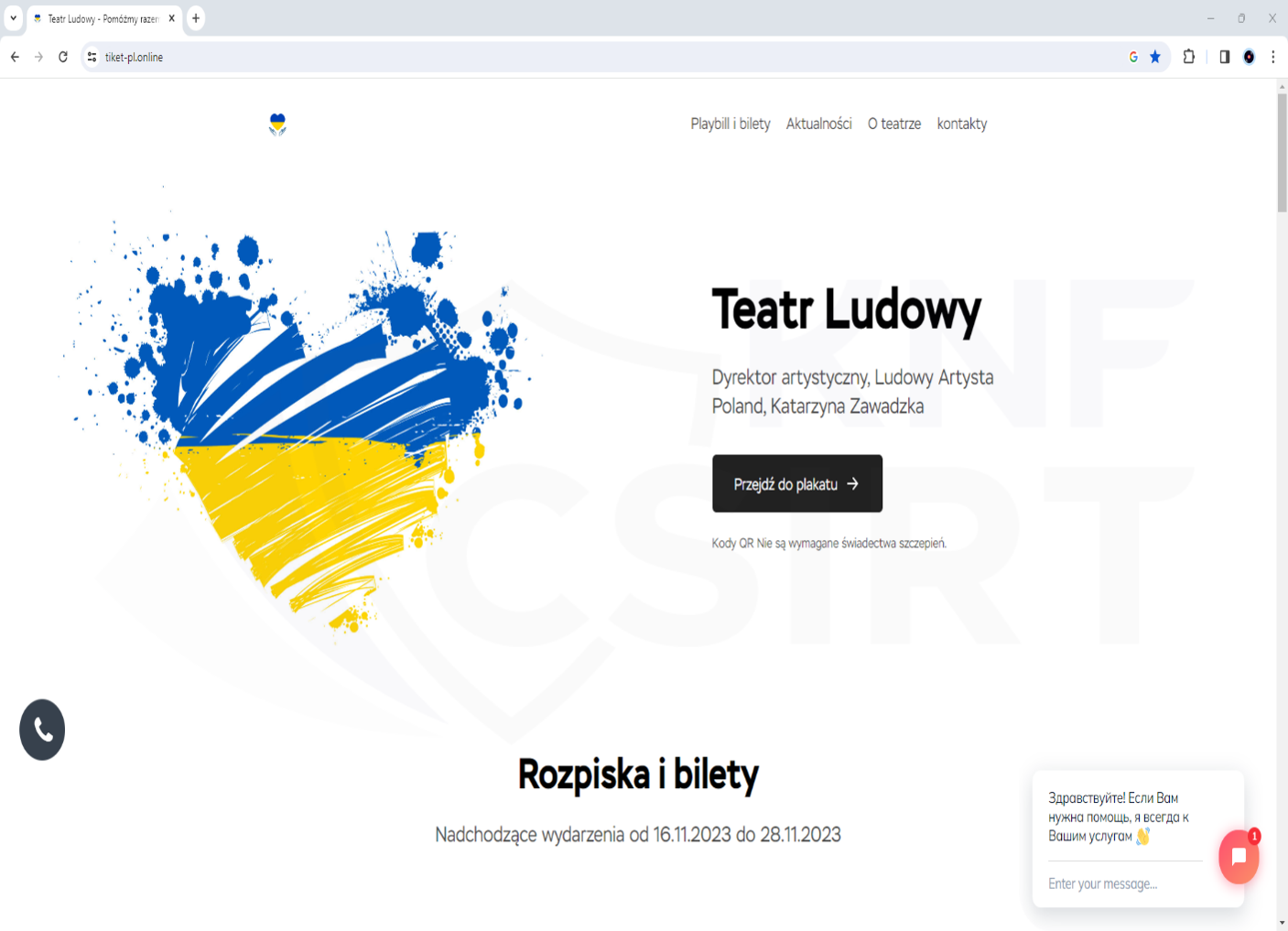

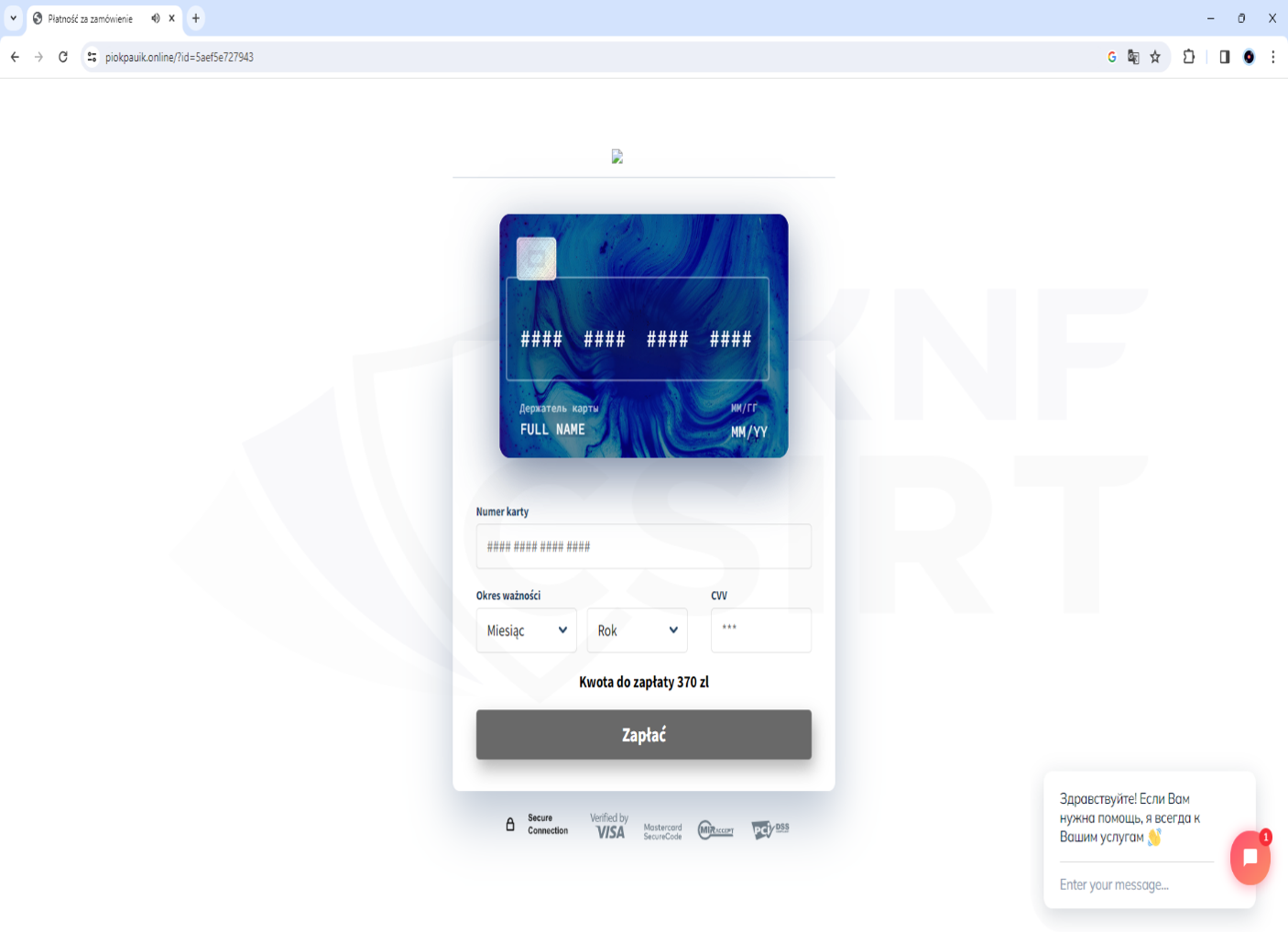

Bilety do Teatru Ludowego

Cyberprzestępcy ponownie podszywając się pod Teatr Ludowy przygotowali stronę phishingowa na której oferowali rzekomą możliwość zakupieniu biletów na spektakl. W rzeczywistości strona miała na celu wykradanie danych kart płatniczych.

Strony phishingowe podszywające się pod Teatr Ludowy (rys. 22-23):

Rysunek 22 Strona phishingowa podszywająca się pod Teatr Ludowy 1/2

Rysunek 23 Strona phishingowa podszywająca się pod Teatr Ludowy 2/2

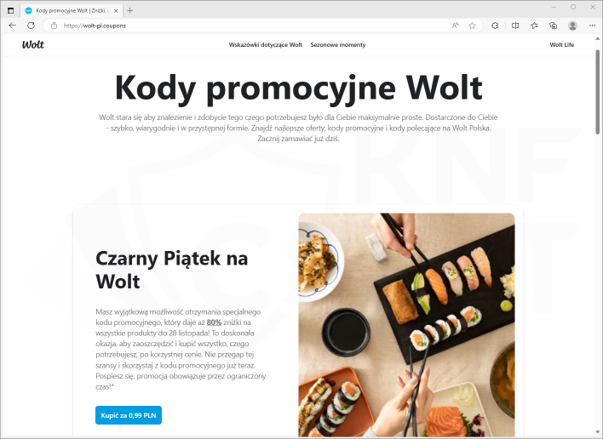

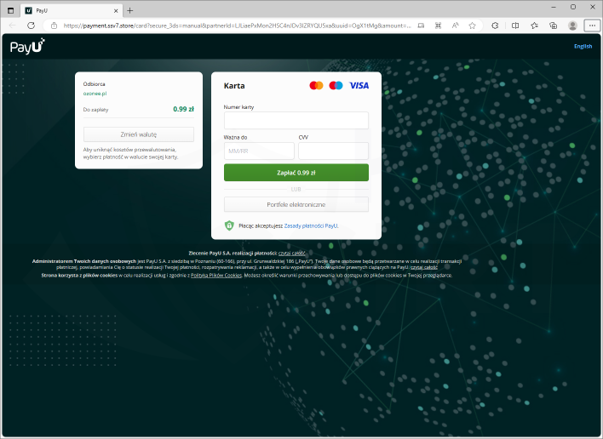

Kody promocyjne Wolt

Cyberprzestępcy podszywając się pod firmę Wolt oferowali rzekome zniżki z okazji Black Friday. W rzeczywitości mieli na celu wykradanie informacji o kartach płatniczych.

Strony phishingowe (rys. 24-25):

Rysunek 24 Strona phishingowa - podszycie pod Wolt 1/2

Rysunek 25 Strona phishingowa - podszycie pod Wolt 2/2

Wykorzystanie deepfake do "metody na wnuczka"

Wyjaśnienie pojęcia deepfake: Deepfake to technologia wykorzystująca sztuczną inteligencję do generowania realistycznych filmów lub dźwięków, które są manipulacjami.). Deepfake wykorzystują techniki uczenia maszynowego i sztucznych sieci neuronowych do naśladowania wyglądu, głosu i manier osoby, tworząc fałszywe materiały wideo lub audio, które mogą wyglądać i brzmieć jak rzeczywiste. Technologia ta jest coraz częściej wykorzystywania w działaniach przestępczych.

Historia tego przestępstwa rozpoczęła się tak, jak wiele tego typu znanych historii. Do starszej Pani zadzwonił mężczyzn przedstawiający się jako policjant i poinformował, że jej córka miała wypadek i potrzebuje pomocy. Nowością w tego typu metodzie jest fakt, że (zgodnie z relacją poszkodowanej) w kolejnym etapie, od rzekomego policjanta słuchawkę przejęła „jej córka”. Następnie głosem podszywający się pod córkę została przekazana informacja, że potrzebne jest 70 000zł w gotówce, aby uniknąć pójścia do więzienia za spowodowanie wypadku drogowego. Rozmowy odbyły się dwie, pierwsza trwała ponad 1 min, kolejna była już krótsza, bardziej mająca na celu ponaglenie (trwała ok. 30s). Zgodnie z pozyskanym opisem w tle nie było słychać żadnych głosów ani podczas rozmowy z „policjantem”, ani „córką”. Rozmowa odbywała się płynnie (co może oznaczać, że przestępcy korzystali z narzędzia do deepfake live) jednak przez stres przy pierwszym połączeniu, ofiara nie zadała zbyt wielu pytań. Przy drugiej rozmowie była świadoma oszustwa, po serii pytań, przestępcy początkowo odpowiadali, potem rozłączyli się.

Osoba, pod której głos się podszywano, w krótki czasie przez tym zdarzenie otrzymała kilka połączeń telefonicznych a’la ankieterzy. Istnieje podejrzenie mówiące, że mogła w ten sposób zostać nagrana próbka jej głosy, jednak nie posiadamy dowodów wskazujących, że na pewno miało to miejsce. Podczas oszustwa numer telefonu córki nie był spoofowany, wyświetlił się jako zastrzeżony.

W opisanym wyżej przypadku, ofiara została w porę ostrzeżona dzięki czemu nie podjęła działań dyktowanych przez przestępców, należy mieć jednak na uwadze fakt, że wykorzystanie technologii deepfake, mającej ogromne możliwości wynosi działania przestępcze na nowy poziom, dający atakującym pakiet, nieznanych do tej pory, możliwości. Z jednej strony mogą oni tworzyć nowe scenariusze działania, z drugiej udoskonalają te z których korzystają od lat, sprawiając, że manipulacja i stosowana socjotechnika będzie jeszcze trudniejsza do odkrycia, dla standardowego „użytkownika Internetu”. W Polsce obecnie najwięcej przypadków wykorzystania technologii deepfake do przestępstwa obserwujemy w przygotowanych nagraniach video w scenariuszach znanych pod nazwą "fraud inwestycyjny" (opisany w cyklu schematów, dostępny tutaj), czy kampaniach podszywających się pod Elona Muska i oferujące rzekomą możliwość odebrania ETC. Za granicą krajobraz ten jest jednak znacznie szerszy i prognozuje się, że również na rynku polskim ataki tego typu będą pojawiać się coraz częściej.

O nowych sposobach działania oszustów informujemy za pośrednictwem mediów społecznościowych. Zachęcamy do obserwowania kont CSIRT KNF w serwisach Twitter, LinkedIn oraz Facebook.